Mirosoft LDAP(附实验手册)

基础知识;

1.概述:Mirosoft LAPS(微软本地管理员密码解决方案)是一项Windows功能。即自动管理域加入计算机上的本地管理员密码,因此如密码为:

---在每个托管计算机上都是唯一的

---随机生成的

---安全地存储在AD基础架构

解决方案仅构建在AD基础设施之上,不需要安装和支持其他技术。本身是一个组策略客户端的扩展,安装在受管理的机器上并执行所有的管理任务。

2.体系结构:

该解决方案的核心是GPO客户端扩展CSE(Client Side Extension),在GPO更新过程中完成以下任务:

---检查本地管理员账户密码是否过期当旧密码过期或在过期前需要修改新密码时生成新密码

---修改administrator账户密码

---将密码报告给密码活动目录,并将其存储在AD中的计算机账户的机密属性中

---向Active Directory报告下一次过期时间,并将其存储在AD中计算机账户的机密属性中,然后,被允许这样做的用户可以从AD读取密码

---符合条件的用户可以强制修改密码

解决方案是作为组策略框架的组件构建的,组策略框架是用于管理基于域的windows计算机的配置的内置机制

解决方案有一个客户端组件----组策略客户端扩展(CSE)-----它自动执行域维护被管理计算机上的本地管理员账户密码相关的所有任务,它定期检查本地管理员账户的密码是否过期,如果过期,则为该账户生成完全随机的密码,将该账户的密码重置为该新值,并将新密码存储在Active Directory中。

存储在Active Directory中的密码存储在机密属性中(因此需要特殊的访问权限才能读取密码),并且不受标准访问控制列表(ACL)的读取保护,因此只有明确授予某些工作站读取密码权限的用户才能实际读取它。

3.应用场景:无法使用域账户登录到服务器并执行管理任务的场景,这些场景包括:

计算机失去与公司网络的连接,并且没有缓存具有管理权限的凭据

计算机失去了与域的连接,或者意外的与域分离,因此无法使用域凭据登录到服务器并对其进行修复

4.CSE的处理逻辑

1.CSE连接到活动目录中的计算机对象到它正在运行的服务器的计算机对象

2.CSE读取属性 ms-Mcs-AdmPwdExpirationTime的值。这个属性存储了当前密码的过期时间

- 属性为空时,表示没有修改过密码,CSE知道是时候重置密码了

- 时间戳不早于当前时间,密码还未过期,CSE不做其他操作,完成处理

- 时间戳大于当前时间时,CSE就知道是重置密码的时间

3.当需要重置密码时,CSE检测到需要管理的本地管理员账号,与之连接

4.CSE根据要求(长度和复杂度)创建新密码,然后根据密码策略对密码进行验证,确保不会拒绝后续的密码重置尝试

5.CSE将新的密码和时间戳报告给Active Directory,报告给它所运行的工作站的计算机账户的以下属性:

Ms-Mcs-AdmPwd:明文密码

Ms-Mcs-AdmPwdExpirationTime:当前时间加上密码最大年龄的时间戳,格式为FILETIME(64位整数),UTC

6.重置密码成功后,CSE完成向调用他的GPO框架上报执行成功

7.如果在执行过程中出现错误,CSE会将错误记录到Application.log中,完成执行后,并将错误报告给调用它的GPO框架

在网络传输密码时,密码和时间戳是通过Kerberos加密进行加密传输

当存储在AD中时,密码和时间戳都是以明文方式存储

在AD中存储密码是明文方式因为,

密码受ACL保护,因此可以定义谁可以读取它,谁不可以读取。在AD中进行密码加密会使解决方案更加难以实现,并且安全级别不会增加太多。

对称加密

非对称加密

如果加密的话,意味着需要实现解密密钥的分发,从而导致密钥分发机制的实现变得复杂(密码管理比解决方案本身复杂很多)因此决定不加密AD的密码,而是依靠大多数组织已经实现的AD数据库保护作为敏感的保护手段。

依靠大多数组织已经实现的AD数据库保护作为敏感的保护手段。 手段,创建账户时有个防止意外删除计算机账户的选项。

在操作系统是windows server2008R2以下的系统,没有AD回收站的这个功能。如果删除了用户账户,密码也就丢失了。只有通过使用系统状态备份来还原用户账户和密码。

防止意外删除电脑账户这个选项有以下几点:

Ms-Mcs-AdmPwd属性被添加到该对象在删除过程中不会被剥离的属性集中

也就是在删除计算机对象时该属性会被保存在目录中,不会被删除

这意味着密码将仍然是可用的墓碑电脑账户的生命周期的墓碑(180天)

因此当计算机账户发生意外删除时,域管理员角色能够快速从墓碑对象中恢复密码,只有在墓碑过期后,密码才会丢失,墓碑有效期足够长,可以用于密码恢复。

实验手册:

Mirosoft LAPS需要在每台计算机中安装特定的则策略客户端扩展(CSE)才能执行管理任务。当LAPS就位后,每台计算机中安装的组策略客户端扩展(CSE)将按照一下顺序更新本地管理员密码

1.为本地管理员账户生成新密码

2.使用密码策略设置验证新密码

3.将密码保存在Active Directory计算机对象的属性ms-Mcs-AdmPwd下,此属性也作为LAps安装过程的一部分添加到架构中

4.将密码的下一个到期日期保存在ms-Mcs-AdmPwdExpirationTime属性下。次属性也作为LAPS安装过程的一部分添加到架构中

5更改管理员密码

下载安装LAPS

下载链接:Download LAPS from Official Microsoft Download Center

下载与之匹配的msi文件

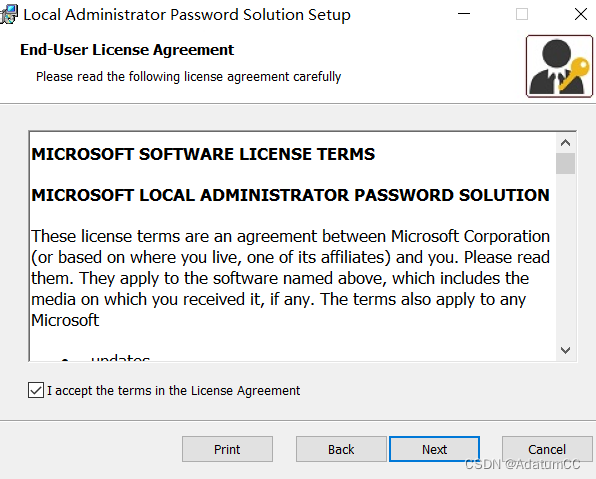

1.双击打开LAPS.x64.msi文件

2.选择接受许可协议,点击下一步

3.在选择功能窗口,选择自己需要的功能。

是否勾选AdmPwd GPO Extension,如果需要管理服务器的本地管理员账户,就需要添加这个AdmPwd GPO扩展。我这是在域控制器中,做测试时我不需要勾选。

4.等待安装完成

更新Active Directory架构

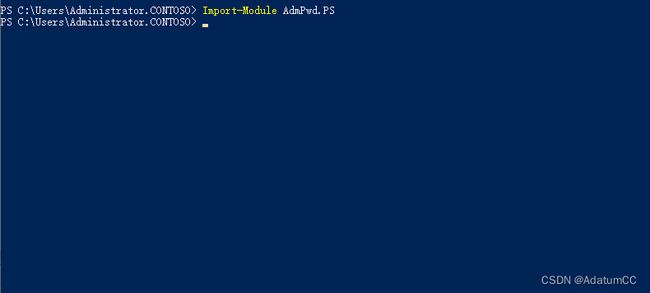

1.用管理员身份打开power shell ,导入AdmPwd的模块

2.运行Update-AdmPwdADSchema来更新架构

也可以在ADSI编辑器里面查看DC1的属性

在密码更新过程中,计算机对象本身应有权将值写入ms-Mcs-AdmPwd和ms-Mcs-AdmPwdExpirationTime属性,为此,我们需要向·SELF内置账户授予权限

3.运行命令Set-AdmPwdComputerSelfPermission -OrgUnit RAServer

我这里是创建了一个RAServer的OU,里面有一个名为Managers的安全组。

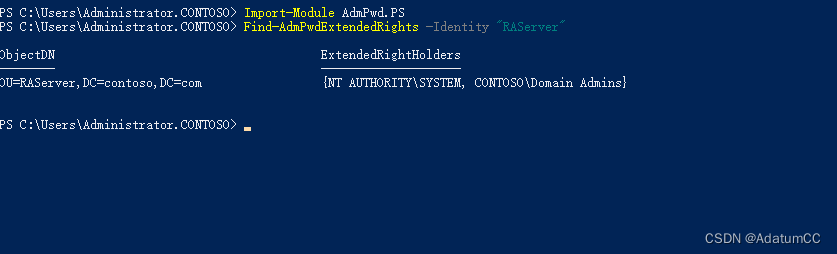

我需要此组中的用户查看本地管理员密码,在分配权限前,看一下,默认情况下谁有权查看密码

4.导入AdmPwd模块

5.查看具有扩展权限的用户/组,使用命令

Find-AdmPwdExtendedRights -Identity “RAServer”

扩展权限仅适用于Domain Admins组,这意味着”RAServer“ OU中计算机对象的本地管理员密码只能由域管理员账户访问,为此我们需要向”Managers“安全组授予相同的权限。

6. 我们可以运行 Set-AdmPwdReadPasswordPremission -Identity "RAServer" -AllowedPrincipals "Managers"

7.使用命令验证一下:Find-AdmPwdExtendedRights -Identity "RAServer" | fl

在其他计算机中安装CSE

在此我们可以通过组策略软件下发的形式来进行在其他计算机安装软件。

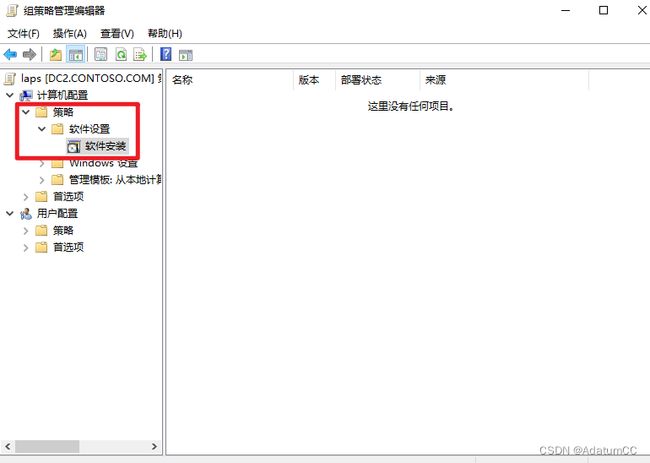

为此,我们使用GPO在计算机上发布和安装代理

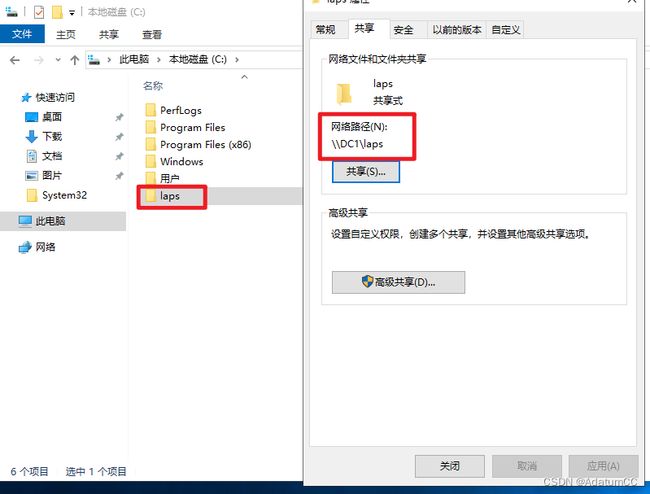

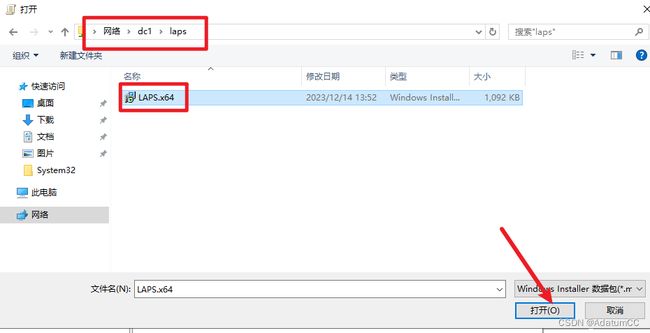

1.首先我们将这个软件共享

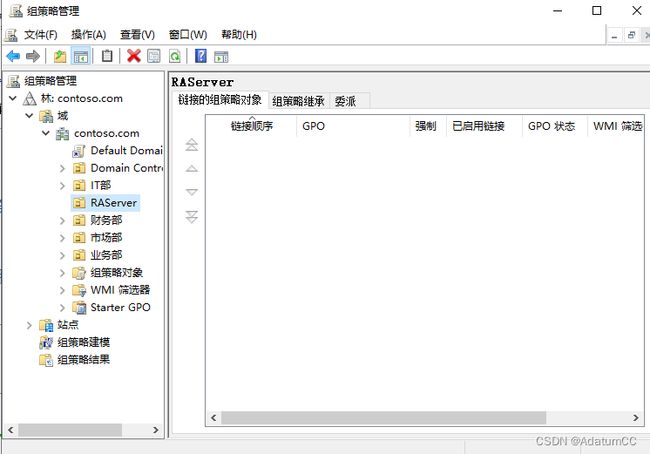

2.登录到该域控制器并启动GPMC

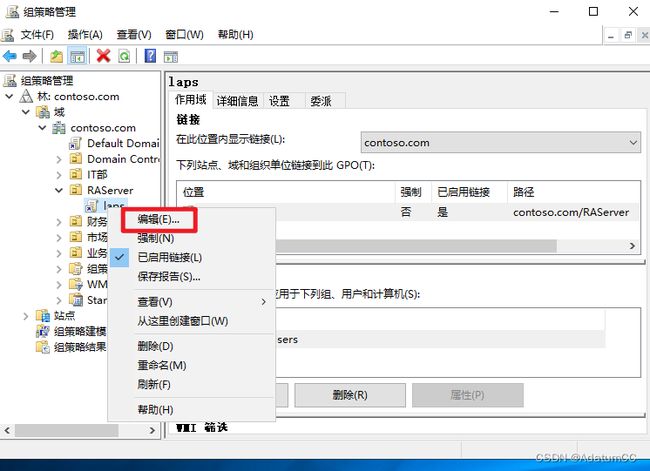

3.找到RAServer,在这个OU下,创建新的组策略,右键单机组策略,单击“编辑”

右键点击 新建--数据包

安装代理,这会将代理推送到RAServer OU下的计算机,安装需要在客户端计算机上重新启动才能安装

为LAPS设置创建GPO

在计算机设置---管理模板下有个LAPS文件,打开,可以看到四个设置

双击“Enable local admin password management”,启用该策略

双击“password Setting”,我们可以定义密码复杂性设置和密码期限。

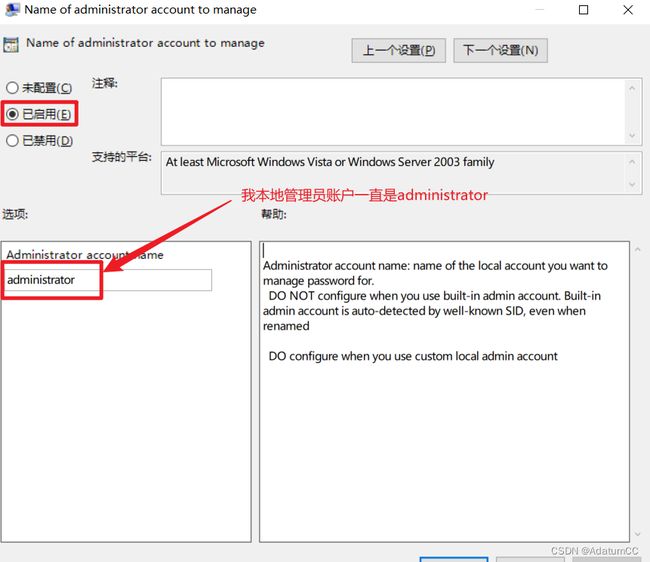

设置完成后,我们选择“Name of administrator account to manage”(要管理的管理员账户的名称)

我想确保任何本地管理员密码到期时间都不会超过策略定义时间,为了强制执行此功能,我们选择“Do not allow password expiration time longer than required by policy”,启用此功能