防火墙安全策略

一、 防火墙的安全策略

控制流量的转发: 包过滤——路由器上基于五元组的acl过滤

五元组的plus版本

控制内容的安全检测:基于各种安全功能进行全面检测

防火墙作用:区域隔离、访问控制

| Http |

80 |

| Https |

443 |

| Telnet |

23 |

| Ssh |

22 |

| Smtp |

25 |

| Pop3 |

110 |

| Snmp |

161、162 |

| Rdp |

3389 |

| Rip |

520 |

| Bgp |

179 |

不安全的流量

| 病毒 |

恶意代码,可自行复制,需要寄生 |

| 蠕虫 |

恶意代码,可自行复制,不需要寄生,可通过网络进行传播 |

| 木马 |

恶意代码,不自己复制,具有寄生性,作为黑客的后门,监控你的电脑、记录键盘的输入、窃取文件等 |

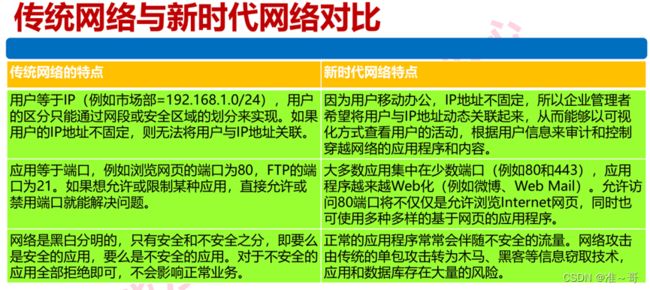

上一代防火墙和下一代防火墙的区别

上一代防火墙——UTM

在防火墙的基础上,集成了尽可能多的安全功能,比如说上网行为管理、入侵防御、web防护、抗病毒等等。

解决中小企业对于安全防护的需求,而且降低了成本;

仅仅是将多种安全功能进行堆砌,从而导致该设备性能较差、功能融合度低的情况

下一代防火墙——NGFW

由palo alto networks提出

特点:

对内,一次解包,全面检查

对外,一体化的策略

安全策略的匹配规则

从上到下,优先匹配,末尾隐含默认

安全策略的部署约定

匹配条件粒度越细,策略越要放到前面

匹配条件粒度越宽,策略越要放到后面

同一条安全策略内部,各条件的关系是与

security-policy

rule name win10

source-zone win10

destination-zone untrust

source-address 172.16.1.100 mask 255.255.255.255

destination-address 8.8.8.8 mask 255.255.255.255

service icmp http ftp dhcp

action permit

同一条条件内部,各数值的关系是或

末尾的缺省策略

默认是拒绝安全区域之间的流量

对于同一安全区域内,在未开启“同域流量控制”不受安全策略影响;开启“同域流量控制”,流量会受安全策略影响

可通过命令更改缺省策略

[FW1]security-policy

[FW1-policy-security]default action permit

[FW1-policy-security]dis this

security-policy

default action permit

华为(三层)防火墙安全策略的特殊情况

开启“同域流量控制”策略

[FW1-policy-security]default packet-filter intrazone enable

security-policy

default packet-filter intrazone enable

rule name pc1-pc2-icmp

source-zone trust

destination-zone trust

source-address 192.168.1.10 mask 255.255.255.255

destination-address 192.168.2.10 mask 255.255.255.255

service icmp

action permit

对于防火墙始发的或者抵达防火墙自身的OSPF/BGP/DHCP/IP-Link等流量,不受安全策略的限制

PS:IP-Link的始发流量不受安全策略的控制,但是其接收流量受防火墙的安全策略控制

[FW1]firewall packet-filter basic-protocol enable

OSPF/BGP/DHCP/IP-Link等流量,开始受安全策略的控制

如果防火墙建立的是OSPF邻居,且启用了以上命令,则OSPF状态会卡在Exstart状态(交互的是单播报文)

如果防火墙建立的是BGP邻居,且启用了以上命令,则BGP状态会卡在active状态(BGP建立邻居都是单播报文)

对于目的是防火墙的网络管理流量,icmp/telnet/ssh/snmp/http/https/netconf等,不受安全策略的影响

需要在接口的策略进行放通

[FW1-GigabitEthernet1/0/0]service-manage ? enable

all ALL service

enable Service manage switch on/off

http HTTP service

https HTTPS service

ping Ping service

snmp SNMP service

ssh SSH service

telnet Telnet service

[FW1-GigabitEthernet1/0/0]undo service-manage enable //接口策略失效,针对以上流量需要安全策略进行控制

华为(二层)防火墙的安全策略的特殊情况

默认情况下,不会控制途径自己的组播、广播流量

[FW]firewall l2-multicast packet-filter enable

通过该命令,使二层组播的报文受到安全策略的控制

**针对二层防火墙,对于三层防火墙不适用

思科路由器配置ospf

R1#show run | s ospf

router ospf 1 //创建OSPF进程

router-id 1.1.1.1 //指定RID

network 12.1.1.1 0.0.0.0 area 0 //宣告路由及区域

会话表

防火墙在收到初始流量的时候,会先检查路由表、检查安全策略,在数据转发之前创建会话表,转发流量;

防火墙在收到响应流量的时候,会直接检查会话表。匹配,直接转发,不再进行策略的查询;不匹配,再根据策略进行转发或阻断。

[FW]dis firewall session table verbose

Current Total Sessions : 1 //序号

icmp VPN: public --> public ID: c387f2114882b485ef64637ded //协议, ID

Zone: trust --> internet TTL: 00:00:20 Left: 00:00:13 //区域 TTL指的是该会话表的存活时间 ,left指的是存活的剩余时间

Recv Interface: GigabitEthernet1/0/0 //流量的入接口

Interface: GigabitEthernet1/0/2 NextHop: 10.1.3.2 MAC: 00e0-fcb0-3b49 // 流量的出接口,下一跳的IP地址、下一跳的mac地址

<--packets: 10 bytes: 600 --> packets: 10 bytes: 600 // 数据发送的总量,数据包/字节

10.1.1.2:256 --> 10.1.3.2:2048 PolicyName: PC-Internet-icmp //源ip:源端口,目的IP:目的端口 匹配的策略名称

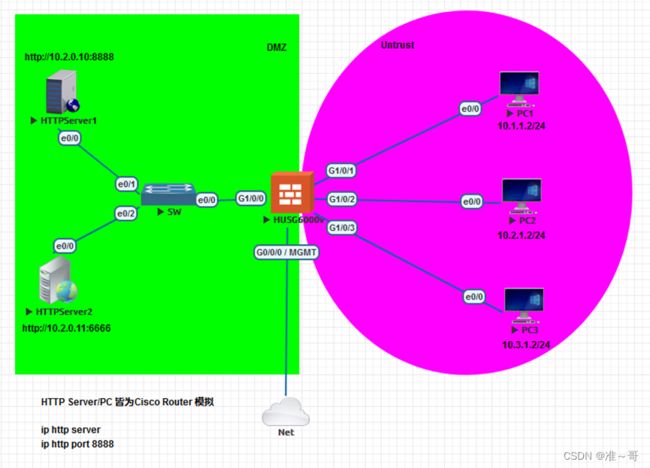

安全策略

需求:

工作时间的8:00-17:00,PC1、PC2不能访问server1:8888和server2:6666

其他PC不限

配置时间

配置时区

配置时间

配置时间区间

[FW]time-range HCIE

[FW-time-range-HCIE]period-range 08:00:00 to 17:00:00 working-day

配置地址对象

[FW]ip address-set server1 type ?

group Group address set //地址组,可以将地址对象加入进组内

object Object address set //单个地址对象

[FW-object-address-set-server1]address 10.2.0.10 ?

0 Indicate the wildcard bits: 0.0.0.0 (matching a single host)

X.X.X.X Specify wildcard of the IP address(example: 0.0.0.255 represents

24-bit mask) //通配符掩码

mask Specify the mask of IP address //mask后面接正掩码

[FW]ip address-set server type group

[FW-group-address-set-server]address address-set server1

[FW-group-address-set-server]address address-set server2

配置端口对象

[FW]ip service-set 8888 type object

[FW-object-service-set-8888]service protocol tcp destination-port 8888

[FW]ip service-set 6666 type object

[FW-object-service-set-6666]service protocol tcp destination-port 6666

配置路由策略

security-policy

default action permit //缺省策略在匹配时,是放在最后匹配的

rule name http

disable //使该策略失效

source-zone untrust

destination-zone dmz

source-address address-set server //调用IP地址对象

destination-address 10.2.0.10 mask 255.255.255.255

service 8888 //调用服务对象

time-range HCIE //调用时间区间

action deny //动作deny

校验命令

PC1#telnet 10.2.0.10 8888

Trying 10.2.0.10, 8888 ... Open

GET

HTTP/1.1 400 Bad Request

Date: Tue, 08 Jun 2021 07:48:56 GMT

Server: cisco-IOS

Accept-Ranges: none

400 Bad Request

[Connection to 10.2.0.10 closed by foreign host]

PC2#telnet 10.2.0.11 6666

Trying 10.2.0.11, 6666 ... Open

GET

HTTP/1.1 400 Bad Request

Date: Tue, 08 Jun 2021 07:49:01 GMT

Server: cisco-IOS

Accept-Ranges: none

400 Bad Request

[Connection to 10.2.0.11 closed by foreign host]

排错思路(个人向)

从下向上排错

检查二层:access/trunk/vlan、stp

检查三层:接口IP地址(物理接口、SVI、子接口),路由

检查高级:安全策略、nat策略、PBR

定位故障点

对于安全策略

先把策略做成全通

或者观察策略的命中数

[FW]dis security-policy rule all

Total:4

RULE ID RULE NAME STATE ACTION HITS

-------------------------------------------------------------------------------

1 1 enable - 0

2 2 enable - 0

3 3 enable - 0

0 default enable deny 0

-------------------------------------------------------------------------------

all Indicate all rules

rule Indicate the statistics on counter policies

STRING<1-32>/STRING<3-34> Specify a name for the rule; the length of the

rule name is 1 to 32 characters,if the rule name

contains spaces, the name must be enclosed with

double quotation marks, for example, "user for

test"

华为防火墙智能策略(Smart Policy)(也需要防火墙有硬盘)

策略部署的时候,粒度较低的策略要部署在前面,粒度较大的策略部署在后面;

有时候由于策略数量较大,有可能会出现策略顺序出现问题

在web界面,找到“策略冗余分析”

如果前面的策略包含后面的策略,则可通过该检测,发现策略的部署问题

声明:以上实验华为ENSP模拟器实现,模拟器是USG 6000,私信可领取USG 6000镜像。