Nmap端口扫描

端口原理

首先判断nmap输入的命令行中是否包括域名,如果包含需要利用dns服务器进行域名解析,然后发送ICMP Eecho Requesrt来探测主机存活性

远程机器开放端口

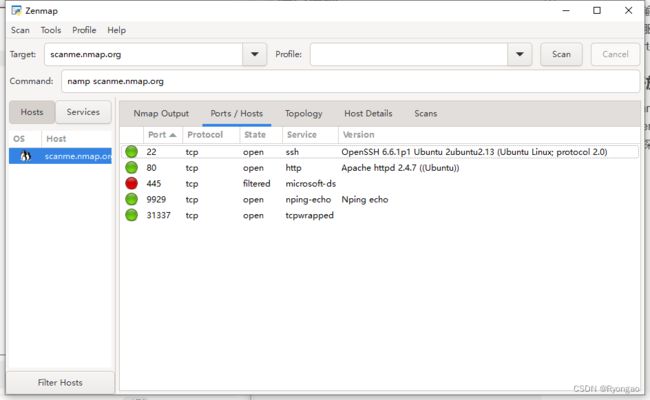

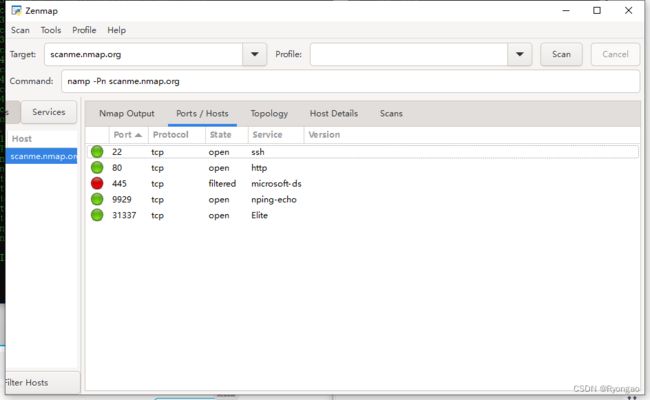

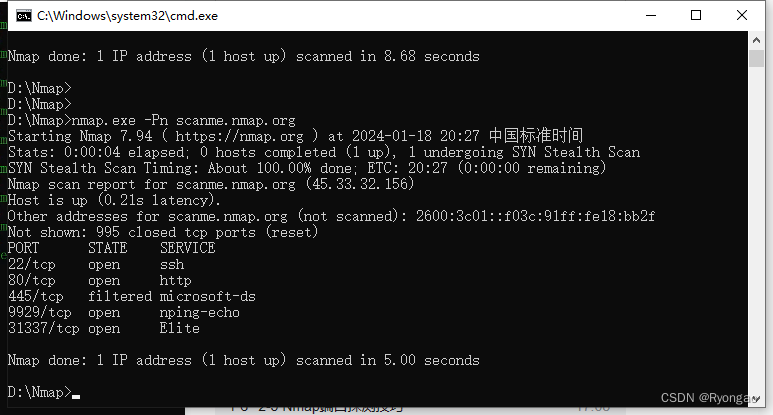

使用namp scanme.nmap.org来列举该站点的端口信息,一下给出zenmap下扫描结果,也可以是使用命令行下的nmap来探测

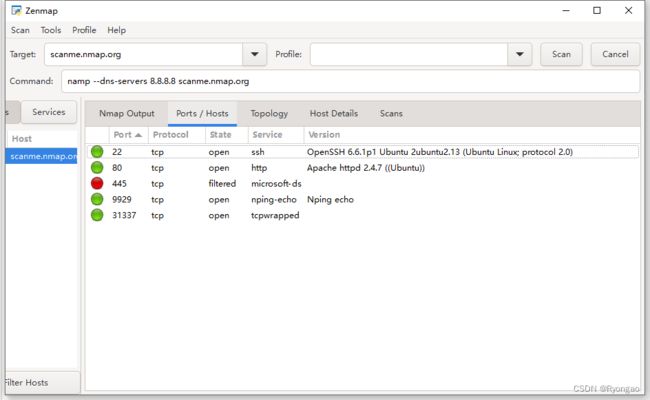

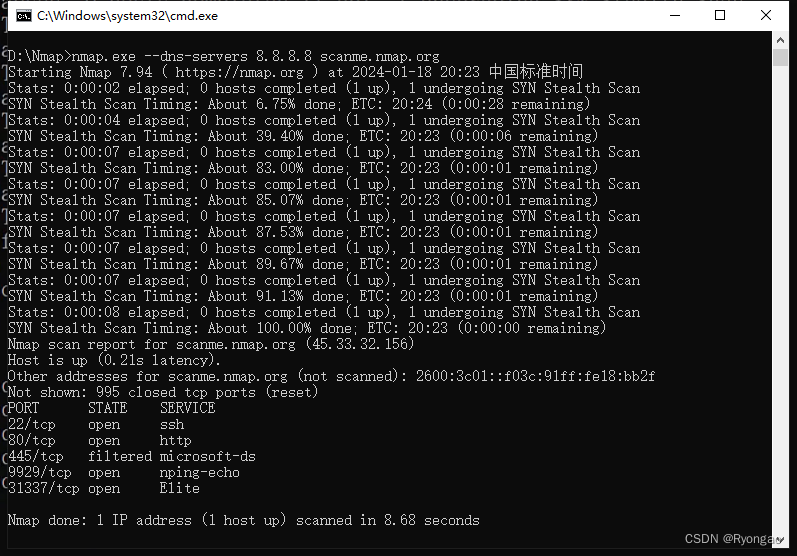

nmap进行探测之前要把域名通过dns服务器解析成ip地址,我们也可以使用指定的dns服务器进行解析使用–dns-servers参数来指定

对于已经主机存活或者防火墙开启的机器,可以使用-Pn参数来停止探测之前的ICMP请求。已达到不触发防火墙安全机制。

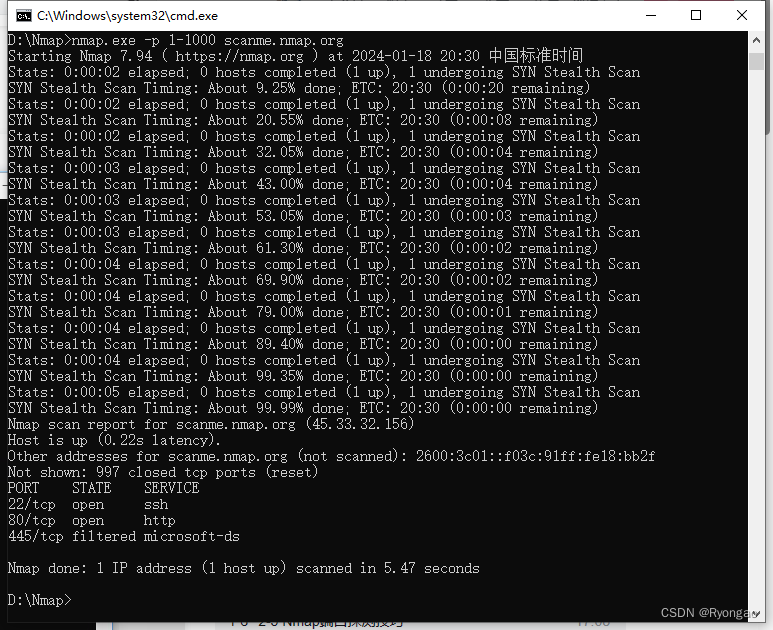

对于默认的端口范围,并不能满足日常工作需要。可以使用-p m-n来指定探测端口范围为m-n之间的所有端口。

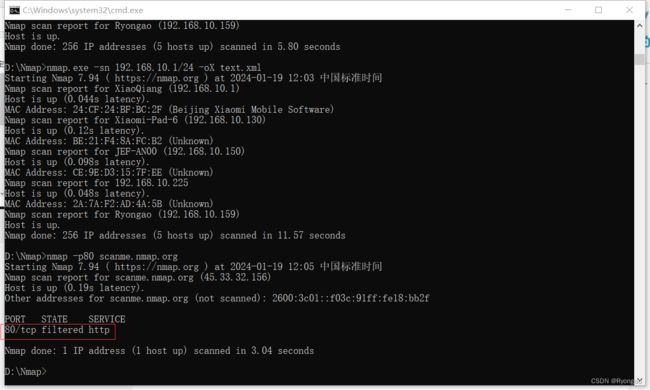

端口状态

open 表示端口处于开放状态

Closerd 表示端口处于关闭状态

Filtered 表示端口处于过滤无法收到返回的probe状态

UnFilterd 表示端口收到返回的probe 但是无法确定

Opend/UnFilterd 表示端口处于开放或者是过滤的状态

Closerd /UnFilterd 表示端口处于关闭或者未过滤的状态

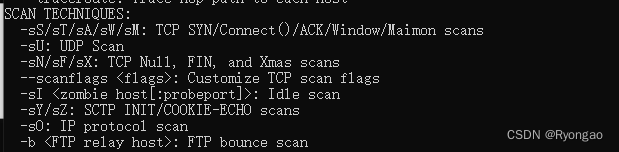

nmap扫描技术查看

服务指纹

服务指纹信息包括服务端口、服务名和版本等

通过分析目标往nmap发送的数据包中某些协议标记、选项和数据,我们可以推断发送这些数据包的操作系统等。

向主机发送多个UDP和TCP数据包来进行分析

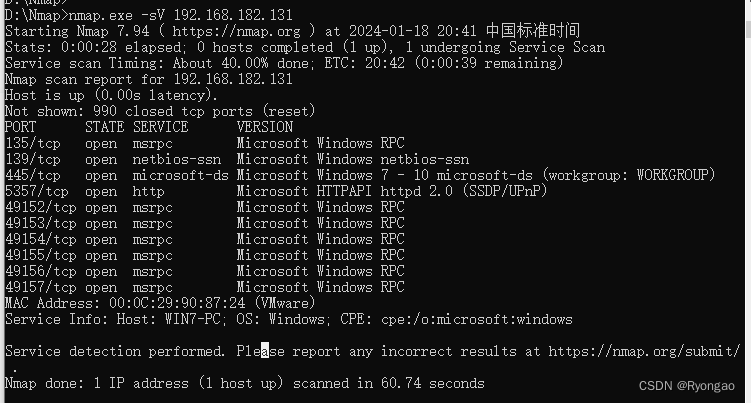

nmap识别服务指纹

nmap -sV IP地址

探测到目标机器的端口号、端口状态、服务、版本号

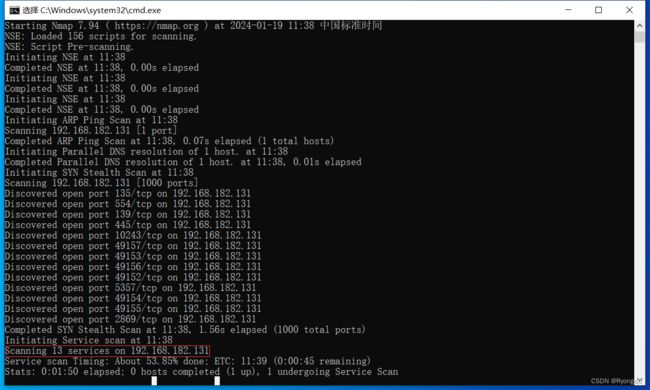

nmap侵略性探测

nmap -A -v -T4 IP地址

a 操作系统的识别、服务等

v 持续输出返回的解析

T4 加快速度探测

探测到目标机器的操作系统、服务等信息。

检测出有13个端口

使用的操作系统windows

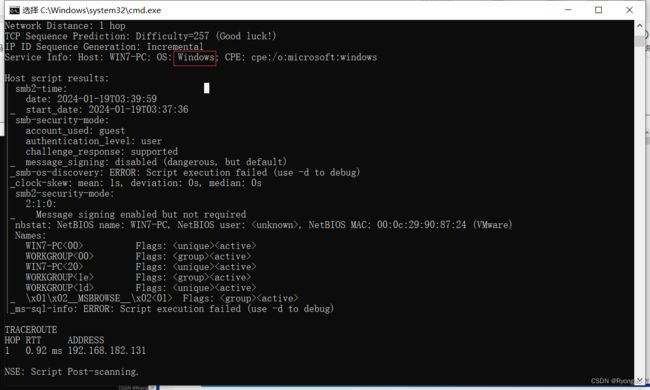

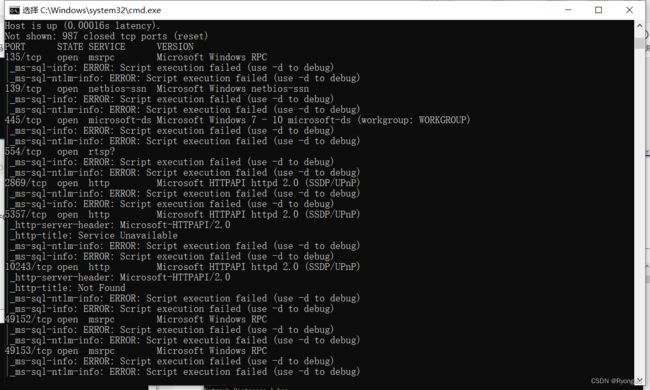

使用nmap -sC -sV -O IP地址

sC 表示使用nmap脚步进行探测 sC可替换equivalent to --script=default

sV 表示探测目标机器上的服务信息

O 表示探测目标主机的操作系统信息

探测到目标机器的操作系统、服务等信息。

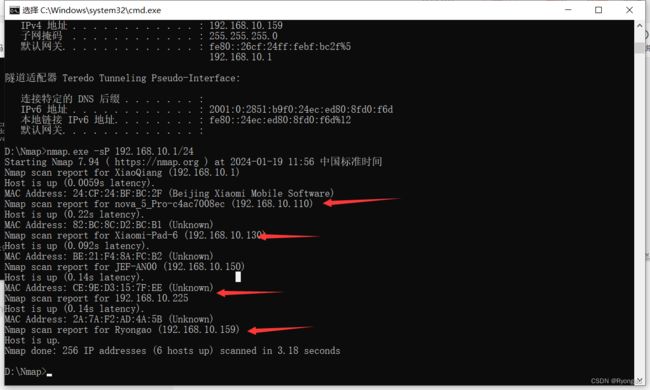

主机发现

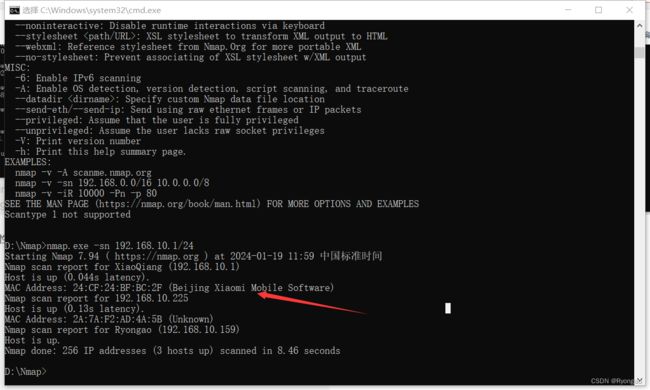

nmap -sP CIDR 对该网络中所有进行ping扫描 探测主机存活性 扫描过程使用TCP SYN扫描、ICMP echo Request来探测主机存活

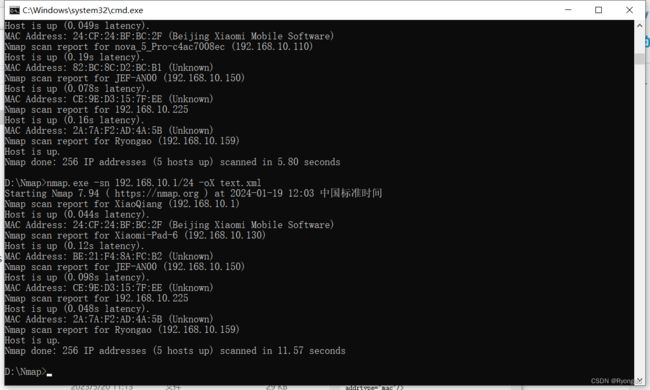

nmap -sn CIDR 探测主机存活性

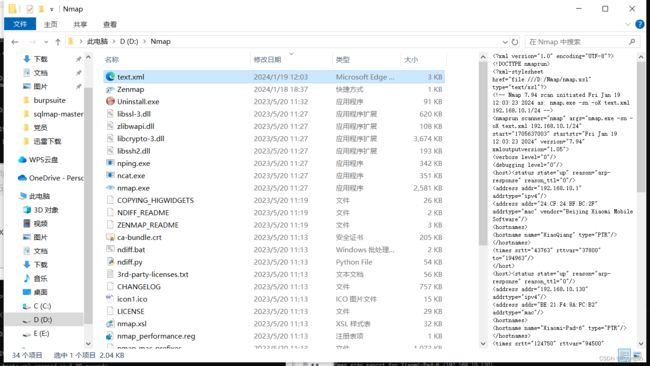

nmap -sn CIDR -oX test,xml 对该网络中所有主机进行ping扫描 以探测主机存活性 同时将结果输出到text.xml文件中

端口探测技巧

nmap -p80 IP地址 对某个端口进行探测

nmap -p80,135 IP地址

nmap -p1-100 IP地址

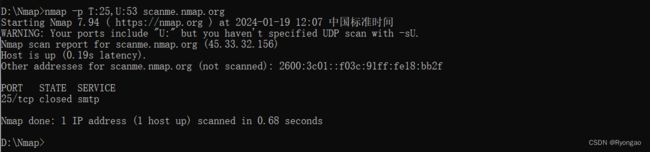

nmap -p T:25,U:53 IP地址 指定协议探测端口 TCP和UDP

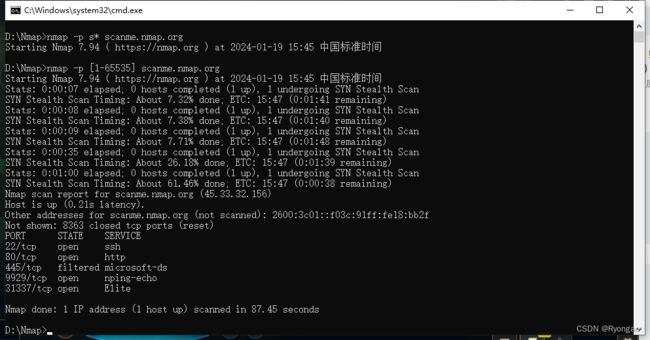

nmap -p s* IP地址 通过名称范围扫描

nmap -p [1-65535] IP地址

NSE

NSE是nmap的脚本引擎,内置很多考研用来扫描的、针对特定任务的脚本通过NSE考研不断扩展nmap的扫描策略,加强nmap的功能。

nmap探测web服务的title信息

nmap.exe --script http-title 目标

我这里没有开启所以不显示

nmap.exe --script http-headers 目标

nmap -sV --srcipt vuln 目标

这边显示ssh是可以进行漏洞的

正常来说下面有可进行的漏洞操作可获取的账号和权限

nmap -sV --srcipt=“versio,discovery” 目标

nse分类使用 发现版本信息进行分类

nmap -sV --srcipt http-title --script-args http.useragent="Mozilla 999’

使用nmap的http-title脚本 并制定使用对应的user-agnet

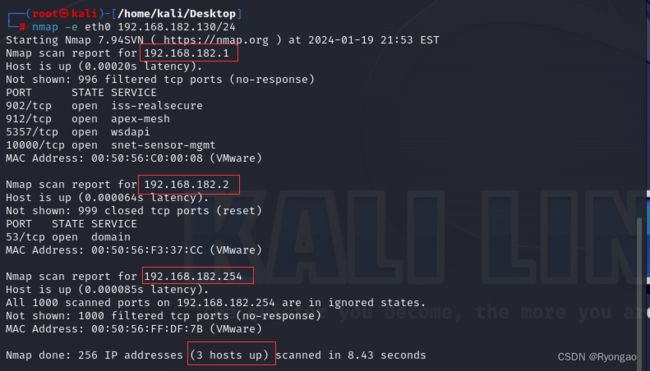

对特定网卡进行探测

情景介绍当计算机有而二张网卡,并且二张网卡对应不同网络

nmap中提供切换使用特定网卡进行探测的参数 -e

nmap -e interface CIDER

存活了3个主机

对比扫描结果ndiff

情景介绍对某个网路进行探测的时候,有可能之前有探测过的结果,现在探测之后需要和之前的结果记性对比找到二个的不同点。

![]()

使用nidff file1 file2 (注意file的扫描结果是xml -oX)