ACL(访问控制列表)

一、产生背景

1.企业网络中的设备进行通信时, 需要保障数据传输的安全可靠和网络的性能稳定。

2.访问控制列表ACL(Access ControI List) 可以定义一系列不同的规则,设备根据这些规则对数据包进行分类, 并针对不同类型的报文进行不同的处理, 从而可以实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等等。

二、ACL概念以及如何实现

1.根据不同的规则,对数据包进行分类,对不同类型报文进行处理,实现对网络行为的控制,限制网络流量

2.匹配和不匹配

针对某个网段的数据流量进行操作,匹配上了就执行,没有匹配上,就不执行控制列表内的内容

ACL的对数据执行的动作 :允许/拒绝—> 针对与流量

(1)*基本 2000-2999 基于源IP地址的控制

(2)*高级 3000-3999 源目IP地址,源目端口号

(3)二层 4000-4999 基于源目MAC地址,以太网帧类型

4.ACL如何实现

(1)确定部署位置

部署在流量的必经之路上

靠近源部署

集中化部署 —> 尽量少 而精细的部署ACL规则

路由器无法控制来源于自身的数据包

(2)匹配对应的流量

考虑对流量的 允许 / 拒绝

考虑 匹配到的网段/主机的IP地址

注:

0,表示 ACL在检查数据流量的时候,0对应的位要检查

1,对应的位则不关心

(3)决定调用的方向 —>ACL的掉用 一定在接口上调用的

in/out 针对与流量进入出路由器的行为

观察流量流经接口的方式:

inbound 方向上调用,先调用ACL,在进行路由转发(对于未匹配上的流量,或者 拒绝的流量,则不进行路由转发)

outbound 方向上调用,先路由转发,在调用ACL (如果路由器根据路由表 找到数据的逃出接口,则在逃出接口上进行ACL的匹配)

(4)测试

查看ACL的条目

查看ACL部署在哪一个接口上

查看部署的方向 in out

5.ACL的匹配规则

(1)按序匹配 :从上到下依次匹配,匹配立即停止(命中即生效)

(2)黑白名单/白名单模式:只有匹配上的流量才能进行 permit/deny的操作

(3)隐式拒绝:一个ACL启用,在不做任何配置的情况下,默认不允许任何数据通过

(4)ACL最后的规则要设置一个 允许所有的流量通过

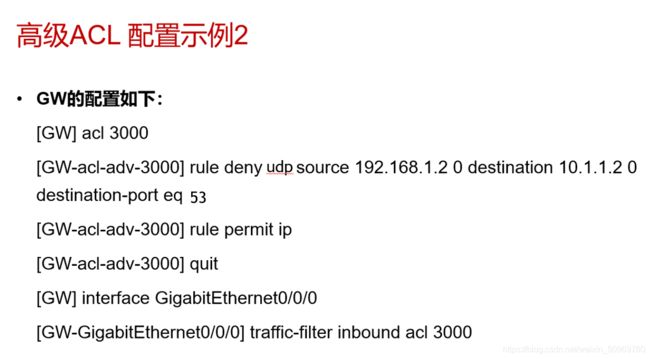

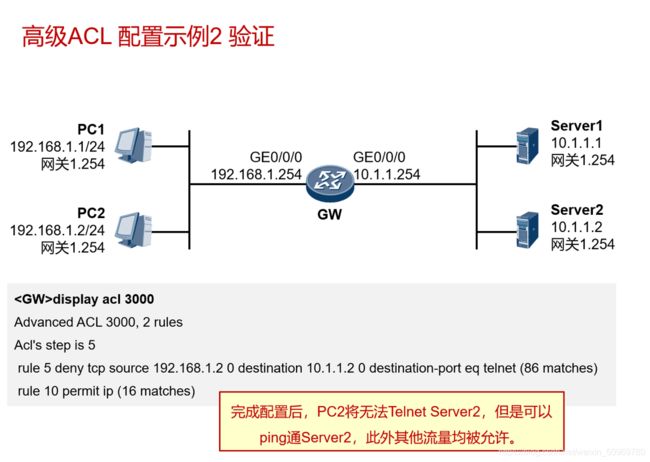

三.高级ACL

1.基本访问控制列表

(1)基本ACL只能够针对IP数据包的IP头中的源IP地址进行匹配。例如我们在防火墙上部署ACL,过滤掉来源于192.168.1.0/24这个子网的IP流量,实际上就是过滤掉源IP地址为192.168.1.0/24的子网IP的报文。

(2)基本ACL在我司设备上对应的编号是2000-2999,也就是说我们在创建ACL的时候,如果采用编号的方式来创建,而且使用的编号是2000-2999这个范围内的编号,那么意味着我们将创建一个基本ACL。

2.高级访问控制列表

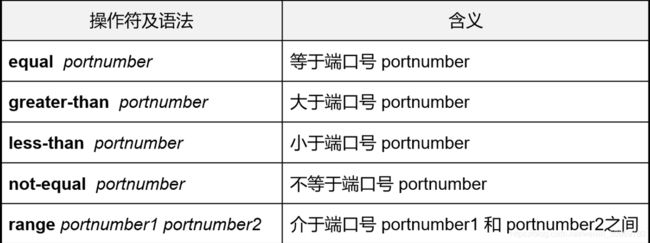

(1)高级ACL能够针对数据包的源IP地址、目的IP地址、协议类型、TCP源目的端口或UDP源目的端口等元素进行匹配。因此它的功能相较基础ACL要更丰富一些。

(2)高级ACL对应的编号是3000-3999。

(3)除了使用编号的方式创建ACL外,我们还能使用命令的方式来创建一个列表,这样可能更直观更好识别。

四.imcp 报文类型

(1)echo

(2)echo-reply

(3)fragmentneed-DFset

(4)host-redirect

(5)host-tos-redirect

(6)host-unreachable

(7)information-reply

(8)information-request

(9)net-redirect

(10)net-tos-redirect

(11)net-unreachable

(12)parameter-problem

(13)port-unreachable

(14)protocol-unreachable

(15)reassembly-timeout

(16)source-quench

(17)source-route-failed

(18)timestamp-reply

(19)timestamp-request

(20)ttl-exceeded

五.常见协议及其端口号

1.使用FTP协议常见端口主要有以下几种:

(1)FTP——文件传输协议——21号端口

(2)Telnet——远程登陆协议——23号端口

(3)SMTP——简单邮件传送协议——25号端口

(4)POP3——接收邮件——110号端口

(POP3仅仅是接收协议,POP3客户端使用SMTP向服务器发送邮件。)

2.使用UDP协议常见端口主要有以下几种:

(1)HTTP——超文本传输协议——80号端口

(2)DNS——域名解析服务——53号端口

(3)SNMP——简单网络管理协议——161号端口

(SMTP真正关心的不是邮件如何被传送,而只关心邮件是否能顺利到达目的地。)

(4)TFTP——简单文件传输的协议——69号端口

3.另外代理服务器常用以下端口:

(1)HTTP协议代理服务器常用端口:80/8080/3128/8081/9080

(2)SOCKS代理协议服务器常用端口:1080

(3)FTP协议代理服务器常用端口:20/21

(20端口用于数据传输,21端口用于控制信令的传输,控制信息和数据能够同时传输,这是FTP的特殊这处。FTP采用的是TCP连接。)

(4)Telnet协议代理服务器常用端口:23

(5)DHCP协议——动态主机设置协议——用于内部网或网络服务供应商自动分配IP地址

DHCP:服务器端的端口号是67

DHCP:客户机端的端口号是68