快速了解常见安全设备2-WAF和日志审计

周一通常是个不受待见的日子,又遇上下雨,如果再开个会,那应该就是有点糟糕了吧。

4、WAF

WEB应用防火墙,这个重要性不言而喻了,因为等保合规要求必须有,而且,这个客观的说,还是有用的。毕竟,针对性很强,出现了也很多年了,日益成熟。想到一个问题,就是DMZ区(军事停火区),好尴尬,我想这个停火区,应该是黑客攻击的重点区域吧。我们在建立数据机房的时候,讲道理,是需要把用户上网的数据流量和业务功能区域分开的。简单的说,就是比如一个企业很大,有10栋楼,然后这10栋楼的光纤应该各种汇聚之后呢,比如接在一个万兆交换机A上,然后A呢再接到整个企业的核心交换机C上,那么企业的一些应用,服务,比如邮件,WWW,OA,erp等呢,应该接在另一个交换机B上,B再接到C下面。也就是用户和业务的数据,也就是流量不要混在一起,否则,请问安全设备怎么接。

这个图还不错,挺形象,简单。中间橙色的是黑客的流量,被WAF分析后,拒绝了。

这个图说明了WAF的各种部署形式。常用的是4这种方式,WAF下面接的都是一些业务应用,就是放在DMZ区域的前端。如果网络复杂,没法做到,可以使用5,反向代理的方式,几乎是万能的方式,很赞,我在另一篇文章里介绍过。大概意思就是反代的话,不论你要保护的网站在哪个位置,都被强制要求去反代设备那里走一下。这样,只要在反代前部署一个WAF,所有的应用都会被强制流量经过WAF,然后就都会被检查过滤了。

WAF上面会自带很多检测策略,为什么安全产品要不断迭代更新,一个是引擎,提升算法加快速度。还一个就是规则库,因为不断有新的呃攻击手法,就需要有相应的检测规则,这些规则就在WAF里,用于检测流量中暗藏的各种攻击。就像安检一样,安检有个目录,可能有100种不能通过的东西,这些东西可能每年会不断更新的,所以WAF里的规则也是如此。

5、日志审计

又是一天了,估计TT昨天没有看教程,所以今天的继续在昨天WAF的后面吧,也凑凑长度。

其实还是当面上课有意思,可以启发式教学,可以当面羞辱学生,哈哈。OK,言归正传。

其实,我是想出去转转买点花过年装饰家里用的。

日志审计,顾名思义了。那么很容易想到两个问题,审计哪些日志呢?日志的内容又是哪些呢。好吧,我们简单展开一下。

日志,现在的设备等,这个是必须项目,比如你开发设计了一个软件产品,那么登录操作这个产品的日志都需要记录下来备查。比如WHEN,WHO,做了WHAT。比如admin管理员2月2日下午16:02分登录了系统,进行了事件查询,又创建了任务等。这些在日志里都要求可以看到。否则上级监管单位会给你发通知。

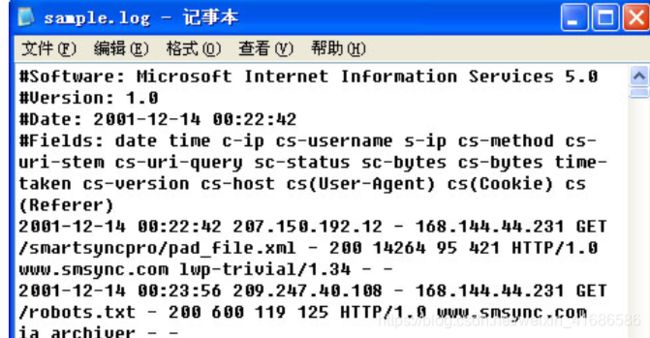

一个简单的日志例子图

一般设备都会有日志产生,比如网络设备,安全设备,服务器等。这些日志呢,可以存在本地,比如服务器上的一些访问日志,A用户访问了服务器上的网站,那么服务器上就会有个文件里存放了相应的日志文件,比如,是个txt文件,以日期命名,打开后,里面会有A用户什么时间,用什么浏览器,使用的什么IP地址,访问了服务器上具体的哪个页面。

所以,黑客攻击步骤里,有个很重要的过程叫清理痕迹,就是要把日志清理掉。low一点的黑客会把整个日志都干掉,这个其实也就是表明了,服务器被人搞过了,高级一点的黑客,会把日志中仅和自己相关的日志清理掉,这样呢,一般不会引起怀疑。网上可以看下,有很多专门清理日志的小工具。

所以,关于日志,建议的做法就是除了本地,还要异地同步存储一份。比如可以存到日志审计设备里。那么比如服务器A,怎么把它自己的日志存储到日志审计设备L的呢。一般两种方式:

1)、一种就是标准的使用syslog的形式,这个是一种协议,支持这个协议,就可以使用这个形式。就像滴滴平台,你认可接受专车等的协议,那么你就可以去跑相关业务。这个syslog协议就是专门用来发送本地日志到某一特定的日志中心的。在服务器A上需要配置一下syslog的IP和端口,然后呢,相关的日志就会同步推送到日志中心L了。这里要注意的是,一般安全设备或者网络设备对syslog的支持比较好,就是有界面可以直接配置syslog的IP和端口,但是服务器的支持就不够好。相对来说,linux对日志的日志还好点,windows的支持差一些。

2)、所以呢,还有一种日志传输方式,就是使用agent,对,就是使用代理。也就是在要传输日志的服务器上安装一个小插件,这个插件的作用就是把服务器的日志传输到指定的syslog设备,比如日志审计设备。所以,如果一个企业有上百台机器的日志要审计,这其实是有点工作量的。(如果使用反向代理,那么我们只要把反代的日志传输到审计设备即可。)

个人觉得,还真没有特别做的很好的日志审计厂商,因为接触测试过好几家,对于服务器的日志的审计,都比较麻烦,就是获取服务器日志信息。还有个问题就是日志的格式的问题,因为不同的设备产生的格式不同,审计设备是需要做一些格式化的处理的。

日志审计设备,可以把网络中的各种设备的日志都放在一起,进行综合性的查询,这对于一些安全问题的定位和溯源来说还是很有必要的。

最后引用一下百度的官方介绍:

综合日志审计平台通过集中采集信息系统中的系统安全事件、用户访问记录、系统运行日志、系统运行状态等各类信息,经过规范化、过滤、归并和告警分析等处理后,以统一格式的日志形式进行集中存储和管理,结合丰富的日志统计汇总及关联分析功能,实现对信息系统日志的全面审计。

通过日志审计系统,企业管理员随时了解整个IT系统的运行情况,及时发现系统异常事件;另一方面,通过事后分析和丰富的报表系统,管理员可以方便高效地对信息系统进行有针对性的安全审计。遇到特殊安全事件和系统故障,日志审计系统可以帮助管理员进行故障快速定位,并提供客观依据进行追查和恢复。

日志审计不难搞,很多厂商都有,比如安恒,启明,绿盟,迪普等。重要的对各种设备产品的兼容性,还有就是响应速度,就是性能,因为查海量日志,速度很关键。