发现一个钓鱼网站,研究研究

今日查询SONY摄像机MTS格式的文件转换问题,偶然进入一个钓鱼网站,Google搜索的到的,还排到第一位![]()

这个是URL

![]()

进入页面没有问题,看完之后关闭浏览器,突然跳转到了一个新的窗口

这个是该该钓鱼网站的URL

![]()

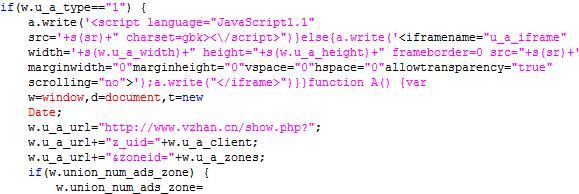

于是开始分析该网页(http://www.ieeye.com/post/SONY-MTS.html),找到了三个可疑JS,( http://www.ieeye.com/script/common.js; http://www.vzhan.cn/i.js; http://js.tongji.linezing.com/796146/tongji.js ),还有一段JS内容如下:

<script type="text/javascript">

u_a_client="4001";

u_a_width="0";

u_a_height="0";

u_a_zones="15059";

u_a_type="1";

</script>

查找三个JS文件,发现I.js内容有这个引用:

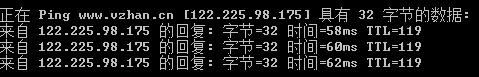

组合有的字符串是(http://www.vzhan.cn/show.php?z_uid=4001&zoneid=15059),点击此地址会出现

var tT_Zyads_Url = 'http://www.vzhan.cn/iclk/?s=NDUzNDAyfHx8eHh8fHx8fHx8fDEyNzE0MzM2OTd8MTI0LjIzNS4yNDYuMjMyfDYwfGNwbXx0dHw0MDAxfDUyOHwxNTA1OQ==;8011ce17921d7bfe319e0386f5c2ae2e;http%3A%2F%2F98.126.57.53%2F'; var tT_zoneids = '15059'; var tT_width = '0'; var tT_height = '0'; document.write('');

再次提取URL链接:

http://www.vzhan.cn/iclk/?s=NDUzNDAyfHx8eHh8fHx8fHx8fDEyNzE0MzM2OTd8MTI0LjIzNS4yNDYuMjMyfDYwfGNwbXx0dHw0MDAxfDUyOHwxNTA1OQ==;8011ce17921d7bfe319e0386f5c2ae2e;http%3A%2F%2F98.126.57.53%2F

哈哈,原来这个网站才是秘密的始作俑者

whois信息我就不贴了,睡觉了,好困