Lync Server 2010标准版系列PART3:证书准备

对于Lync Server来说,证书是非常重要的。而Lync Server本身的证书部署对于很多朋友来说都存在或多或少的疑惑。但对于标准版的标准评估部署来说比较简单,我们只需要按照向导来完成即可。

但今天我们要稍微详尽的讲一下每个书证的申请标准和配置,当然我们先会讲一下CA的部署。废话就不多说了,先来把证书服务器部署一下。证书服务器的部署其实比较简单,我们直接在DC上搭建即可,打开DC虚机,然后在管理控制台中单击“角色”然后在右边的面板内容中单击“添加角色”,在弹出的向导中单击下一步并在服务器角色页面选择“Active Directory证书服务”,并单击下一步。

由于之后可能会涉及到边缘服务器的部署,而边缘服务器是不在域中的,无法通过部署在边缘服务器上的Lync Server组件直接申请和注册证书。所以这里我们除了选择证书颁发机构外,还需要选择证书颁发机构Web注册。

![Rinx-Screenshot-2012-02-28-[16-36-02]1 Rinx-Screenshot-2012-02-28-[16-36-02]1](http://img1.51cto.com/attachment/201202/29/2919431_1330507453WWsR.png)

由于我们是和DC一同搭建,而不是独立的证书颁发,所以这里我们选择“企业”。

由于我们并没有私钥,所以这里我们选择新建。

设置CA的名称,可以保持默认也可以输入便于理解的名称。

选择CA所颁发证书的有效期,默认5年即可。

选择存放证书数据库的位置,包括日志文件位置,一般来说保持默认即可,在生产环境可以单独设置下。

由于要实现Web注册,所以还需要安装IIS角色,我们保持默认即可,单击下一步开始安装。

到这里我们的证书服务器的部署就完成了,下面我们就开始说下Lync Server各个角色或者说是各个服务器所需的证书。在开始之前,我们首先要知道证书是用来做什么的。其实很简单,证书有两个作用,第一是用来证明远程计算机的身份,比如 www.alipay.com有一个证书用于证明该地址是阿里巴巴公司的,如下图。

类似支付宝、Windows Live等,都使用的是公网证书颁发机构提供的证书,所以我们在访问这类的网站时自动就信任了这些网站,因为我们的系统中已经安装了一些公认的证书颁发机构提供的证书,从而使得我们的计算机信任该证书颁发机构所颁发的证书是安全的、可信任的。

第二个作用就是用于进行加密传输,加密传输是保护我们数据在Internet中传输的一种方式,这样我们的密码就不会在Internet网中以明文的方式进行传输,可以非常有效的防止密码被盗窃、接入者窃取。

接下来我们还需要了解下什么是SN和SAN,也就是我们常说的SN证书和SAN证书。可能在通常的情况中,我们接触SN证书要多一些,SN就是使用者名称的意思,简单的说SN就是该证书主要证明的计算机(该计算机的FQDN)。而SAN是使用者备用名称的意思,比如我们都知道mail.qq.com是QQ邮箱的域名,而该域名下还包含了其他域名,如何的去证明这些域名也是受到认证、通过加密协议传输的。这就需要该证书中包含mail.qq.com域名中所有其他域名的SAN,如下图。 并且,SAN也表示该计算机的其他名称。

为什么我们的Lync Server需要使用到包含SAN的证书呢?因为Lync Server也存在一台计算机需要多个域名的情况,需要同时证明多个域名都是该计算机的使用名称。Lync Server证书同样支持公网证书和内网证书,这里我再简单的讲下什么是公网证书什么是内网证书:

- 公网证书就是我们计算机系统中已经安装好了的受信任的根证书颁发机构发布的证书,如腾讯所使用的由GeoTrust Global CA、微软、阿里巴巴以及谷歌使用的VeriSign等,都是受到认证的根证书颁发机构;

- 内网证书就是我们在活动目录中部署的证书颁发机构,是一台活动目录中的服务器扮演的角色,所有加入到我们域中的计算机都将接受和认可来自域中证书颁发机构所颁发的证书,当然也接受公网证书颁发机构所颁发的证书。

唯一不同的是,如果没有加入域的计算机访问域中加密传输的网页时,会提示证书错误,虽然我们仍然可以选择继续访问来访问这些内容,但这或多或少会造成一些问题或者说不便。

在了解公网和内网证书后,可能有些朋友就说知道,公网证书不显示错误,内网证书外网访问会显示错误!其实不是这样,外网计算机也可以接受来自内网证书颁发机构所颁发的证书,只需要手动的导入内网证书颁发机构的根证书到受信任的根证书颁发机构即可。在了解以上内容后,我们再来看Lync Server证书需求,或者说角色所需的证书应该就变得很好理解了吧,下面请看按服务器角色划分的证书要求。所有这些证书都是标准的 Web 服务器证书,具有私钥且不可导出。Lync STD服务器需要以下三个证书:

|

证书

|

使用者名称

|

使用者备用名称

|

示例 (本系列文中)

|

备注

|

|

Lync STD服务器

|

标准版池的域名FQDN

|

Lync STD服务器的 FQDN

如果具有多个 SIP 域并已启用自动客户端配置,则证书向导会检测并添加所有受支持的 SIP 域 FQDN。

如果此池是客户端的自动登录服务器,而且组策略要求执行严格的域名系统 (DNS) 匹配,那么还需要 sip.sipdomain 条目。

|

SN=lyncstd.contoso.com;

如果此池是客户端的自动登录服务器,而且组策略要求执行严格的 DNS 匹配,则还需要 SAN=sip.contoso.com。

|

对于 Standard Edition Server,服务器 FQDN 与池 FQDN 相同。

证书向导会检测您在安装过程中所指定的任何 SIP 域,然后自动将它们添加到使用者替代名称中。

|

|

Web 内部

|

服务器的 FQDN

|

以下各项:

|

SN=Lyncstd.contoso.com;

SAN=Lyncstd.contoso.com;

SAN=meet.contoso.com;

SAN=dialin.contoso.com;

SAN=admin.contoso.com

为了方便我们也可以直接使用通配符证书:

SN=lyncstd.contoso.com; SAN=*.contoso.com

|

在拓扑生成器中无法覆盖内部 Web FQDN。

如果您具有多个会议简单 URL,则必须将它们作为使用者替代名称全部添加。

简单 URL 条目支持通配符条目。

|

|

Web 外部

|

服务器的 FQDN

|

以下各项:

|

SN=se01.contoso.com;

SAN=meet.contoso.com;

SAN=dialin.contoso.com

使用通配符证书:

SN=se01.contoso.com; SAN=*.contoso.com

|

如果您具有多个会议简单 URL,则必须将它们作为使用者替代名称全部添加。

简单 URL 条目支持通配符条目。

|

可以看到Lync STD服务器需要的三个证书分别是Lync STD自身、Web内部、Web外部,这里我简单的说下后面两个证书,因为Lync STD自身所需的证书很好理解,即用于客户端和服务端之间的加密传输(当然其实不只是用于此)。Web内部证书用于Lync STD内网用户与服务端之间的通信,Web外部证书用于Lync STD外部用户与服务端之间的通信,为什么需要两个不同的证书?因为内外网访问的地址并不是一样的,或者说端口不是一样的。我们来看下面一张图:

我们可以看到Lync Server虽然外部外部访问的地址是一样但我们的侦听端口却是不一样的,这是因为安全级别等问题的原因导致端口不一样。那端口不一样又如何内外部都访问都被我们的Lync STD服务器知道呢?这里我们就需要Lync Server的另外一个角色,叫做反向代理,当然我们也可以用TMG来实现端口的重定向,今天先不讲这里,大家只需要知道违什么可以这样做的。在了解内外部的不同之后,我们再来看下SN和SAN就很简单了。

内部Web

Lyncstd.contoso.com很好理解,就是我们Lync STD服务器的域名,或者说FQDN。

Meet.contoso.com用于会议的参会和加入,当然这个不是写死的,而是我们在搭建Lync STD时配置的,如下的admin、dialin也是如此。

Dialin.contoso.com用于会议的拨入、查号等。

admin.contoso.com用于内部Web的Lync Server控制面板。

外部Web

Lyncstd.contoso.com很好理解,就是我们Lync STD服务器的FQDN。

Meet.contoso.com用于会议的参会和加入。

Dialin.contoso.com用于会议的拨入、查号等。

其实内外部的地址是完全一致的,这是为了保证内外部用户都能够使用一个统一的地址来进行参会、拨入和查号。唯一不同的是内网可以通过admin.contoso.com进入Lync Server控制面板,这是我们单独设置的,由于安全问题外网不建议通过此方式进行管理,不要在公网中加入此记录来实现管理,我们会通过其他方式。到这里今天的内容就差不多了,相信大家在了解证书和Lync Server证书后再来做证书就不会这么头疼了,因为Lync Server证书的问题还是比较多的,理清再做会为我们减少很多麻烦。

在了解到这些之后,我们还需要把我们域中搭建的证书颁发机构根证书导出来,这样在以后我们可以把导出的根证书导入到非域用户的计算机中使其信任我们的Lync服务器,从而正常使用Lync功能。

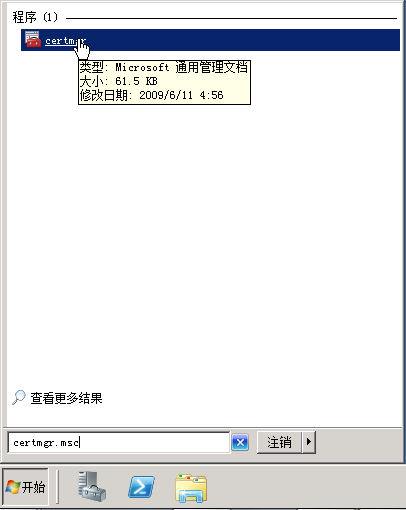

我们在DC上单击“开始”并在搜索条中输入certmgr。

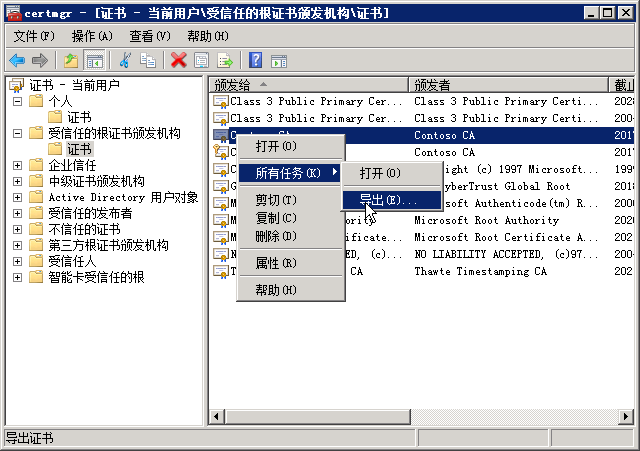

然后在打开的证书管理单元中,展开“受信任的根证书颁发机构”,然后找到我们所搭建的Contoso CA证书,右键选择“所有任务”-“导出”

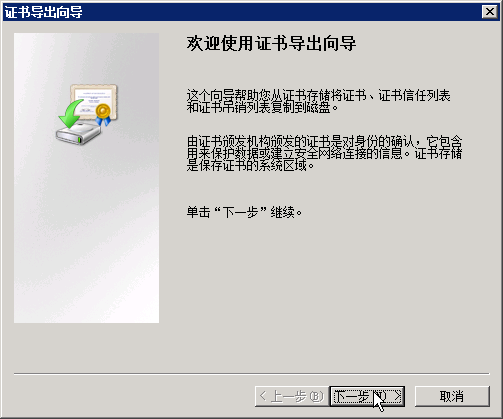

然后将会打开证书导出向导,我们将使用这个向导来讲证书颁发机构的根证书导出,我们单击下一步。

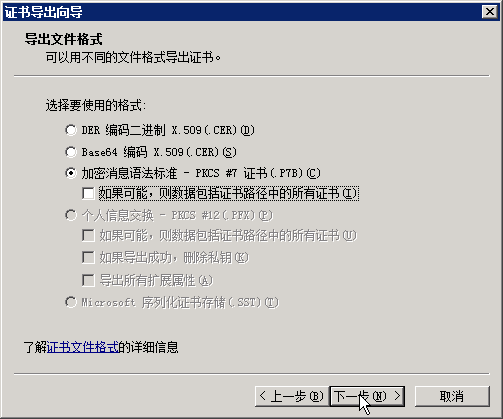

这里需要选使用的格式,分别是.CER和.P7B,这些格式都可以,大多数情况下我们选择P7B的即可。

然后我们需要指定一个位置及文件名来存放导出的根证书。

单击“下一步”会出现确认界面,确认无误后单击“完成”即可导出证书。

我们将导出的证书妥善保管,以便在以后导入到外部用户及未加入域的计算机中。

本文出自 “Reinember” 博客,谢绝转载!