ACS案例配置解析

AAA-----身份验证 (Authentication)、授权 (Authorization)和统计 (Accounting)Cisco开发的一个提供网络安全的系统。

AAA系统的简称: 认证(Authentication):验证用户的身份与可使用的网络服务; 授权(Authorization):依据认证结果开放网络服务给用户; 计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统

思科安全访问控制服务器(Cisco Secure Access Control Sever)是一个高度可扩展、高性能的访问控制服务器,提供了全面的身份识别网络解决方案,是思科基于身份的网络服务(IBNS)架构的重要组件。

下面用一个案例说明:

某企业内部网络采用统一式管理,将交换机设备的帐号和密码的认证任务统一交给Radius服务器(ACS),这样方便管理员通过telnet方式登录设备管理设备,详细配置如下:

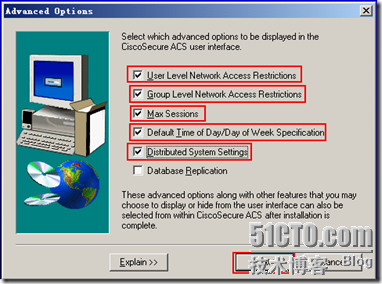

在服务器上安装ACS:

安装完成了;

因为交换机用的是华为设备,所以导入华为属性:

将文件(h3c.ini)保存到c盘根目录下;

![]()

然后配置ACS的AAA服务器:

添加客户端(客户信息和验证的key值和方式):

编辑AAA服务器的信息

编辑AAA服务器地址,并将AAA服务器的类型改为RADIUS方式:

在组中加入华为私有属性:

创建一个组号1:

选择为用户提供的登录服务(telnet):

在华为私有属性验证中选择用户的登录级别(管理员级别):

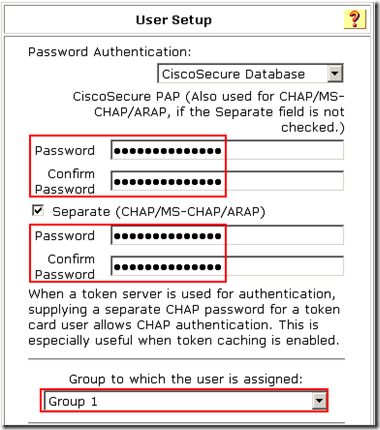

创建AAA的一个用户:

验证密码,并选择验证组:

提交后完成;

下面看交换机的配置:

进入视图模式下:

添加一条Radius认证名为xxx的策略

进入端口并给vlan1添加ip地址:

![]()

指明认证服务器地址:

服务类型为标准的服务类型:

![]()

验证服务器之间沟通的密码,必须与AAA服务器的密码对应;

![]()

取消域名信息:

![]()

![]()

在tec域中应用AAA的验证策略

![]()

选择审计可选(这里不需要审计):

![]()

设置域的用户数量为10

![]()

开启802.1x服务;

把端口加入到802.1x服务中:

设置pap的验证方式:

交换机配置完成;

接下来是测试连接情况:

AAA服务器机器的地址:

通过 telnet连接交换机:

进行验证登录:

完成;