利用交换机镜像点抓流量与分析协议

以下信息是本人刚涉足IDC圈,整理的文档,三年过去….觉得当时写的不太好。但还是把它黏贴出来,一些理解错或者看不懂的,大家可以交流.现在关于流量,有了更全面的监控平台.对于实时捉交换机端口流量,solarwinds绝对是个首选。一些arp 或者要分析协议,还是要靠抓包软件去实现的.

相对我们公司涉及到一些交换机,如何做端口镜像,通过辅助抓包软件解析流量!我做个简单介绍,以下是IDC机房交换机的部分品牌:

D-Link 3226s

DES-3026

H3C-S3100-26TP-SI

H3C-S2126-E0001P01

H3C-S5024P-E0102P01

TL-SL3226P

Cisco-3560

D-Link 3226s 和 DES-3026

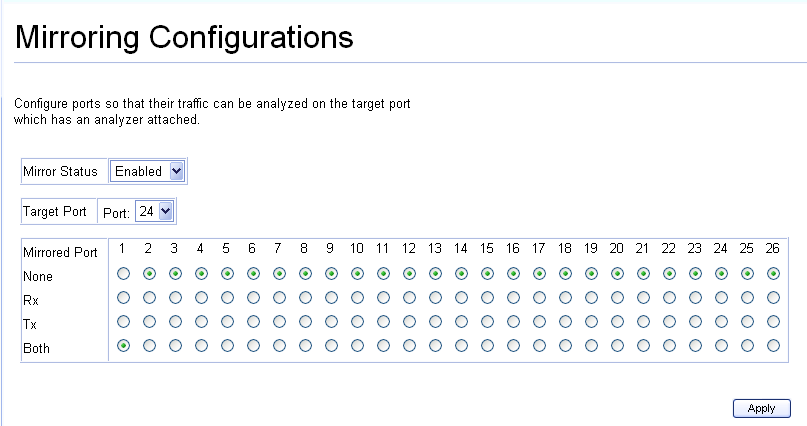

登陆交换机主配置菜单------选择下面的Advanced setup------Mirroring Configurations(镜像配置)---- 把mirror Status选项设为Enabled,然后将Target Port 选项设置为Port24即为镜像端口,Port1端口监听模式点选为Both(即发送与接收的数据都同时监控),这样交换机就把1号端口(即2号端口至23端口,因为2-23的端口都是从1号进出流量)的数据随时随地都COPY了一份给Port 1,然后我们在Port 24上进行监听,Sniffer等抓包软件也就有了用武之地。

H3C-S3100-26TP-SI

H3C-S2126-E0001P01

H3C-S5024P-E0102P01

A.

web

登陆

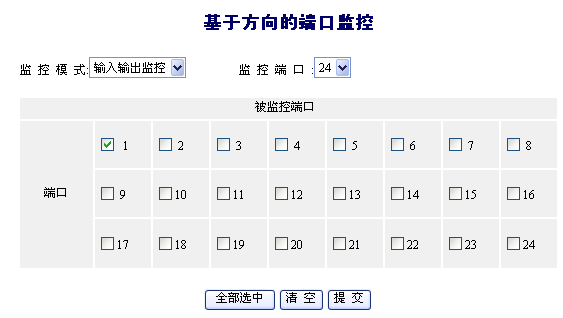

登陆到交换机界面---端口管理----端口镜像

镜像端口设置为24,被镜像口选为1号端口,其他不用管!

因为真如机房有个千兆H3C-S5024P

设备,1-4

端口接了4

个百兆交换机!直接把1-4号设置为被镜像端口.这样利用sniffer就可以监听到底下哪台服务器流量跑高了,比如4号端口的交换机,碰巧客户没设置ip或者这个交换机不支持网管功能,抓不了包!我们把1-4号设置为被镜像端口,利用sniffer监听,看到哪台流量跑高了.知道他的ip后,就可以知道MAC地址,用dis mac-address 0046-e68c-7c2f

就可以发现该MAC地址是从哪个端口出来,然后进入该端口后,输入mac-address blackhole 0046-e68c-7c2f vlan 1.限制这个MAC在这个端口通信,取消的话,输入undo mac-address blackhole 0046-e68c-7c2f vlan 1.如果知道哪个柜子有问题,为了更清晰分析,那么我们只把那个端口做为被镜像端口.就OK

判断华为中低端交换机是二层还是三层的简单方法

看型号的第二位数字,0-4是二层交换机,5-9是三层交换机,如3026/5012因为第二位是0,所以只带二层功能,3526/3924/2952/5648因第二位是5/9/9/6,所以都是带三层功能的

B.

命令行登陆

就拿H3CS5024P举个例子,其他型号我就不依依介绍了,大致一样!只是写千兆跟百兆注意下

要把GigabitEthernet 0/1端口上的报文复制到制定镜像端口GigabitEthernet 0/24上.

进入视图模式

Monitor-port GigabitEthernet 0/24

Mirroring-port GigabitEthernet 0/1

如果是1-4端口作为被镜像点

Monitor-port GigabitEthernet 0/24

Mirroring-port GigabitEthernet 0/1 to GigabitEthernet 0/4

删除镜像端口

Undo monitor-port

删除被镜像端口

Undo Mirroring-port GigabitEthernet 0/1

显示被镜像端口配置信息

Show mirror

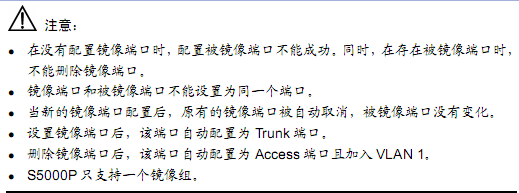

提示

:

TL-SL3226P

进入登陆界面-----端口管理----方向模式监控

监控模式选择为:输入输出监控

监控端口选:24号端口

被监控端口选1号端口

当然,你也可以把2-23设为被监控端口,24号端口为镜像端口。效果一样的!后面我会做个截图对照一下

Cisco-3560

要把1号端口的报文镜像到24号端口

monitor session 1 source interface Fa0/24

monitor session 1 destination remote interface F0/1

有些会涉及在vlan上做个端口镜像点

monitor session 1 source interface Fa0/24

monitor session 1 destination remote vlan 11

关于屏蔽流量高的服务器

执行conf t,

mac-address static 0046-e68c-7c2f vlan 1 drop;限制通信

no mac-address static 0046-e68c-7c2f vlan 1 drop,取消限制

小技巧:

机房备份好每个网段的

MAC

与

ip

对应表!经常更新。这对于我们找

arp

和

ddos

的机器有很大的帮助!我个人是用科来网络这个软件自带

MAC

扫描工具,然后把数据备份到它自带的数据库。以方便网络故障分析

关于用什么软件抓包?我平时用的就以下三种

Sniffer

这个软件名字应该很熟悉了,对于不是很熟悉操作!可以到网上找个wolf培训视频教程

OmniPeek 功能非常非常强大!

科来网络

(推荐)相对不怎么熟悉一些协议,或者软件操作来说!这个很实用!易上手

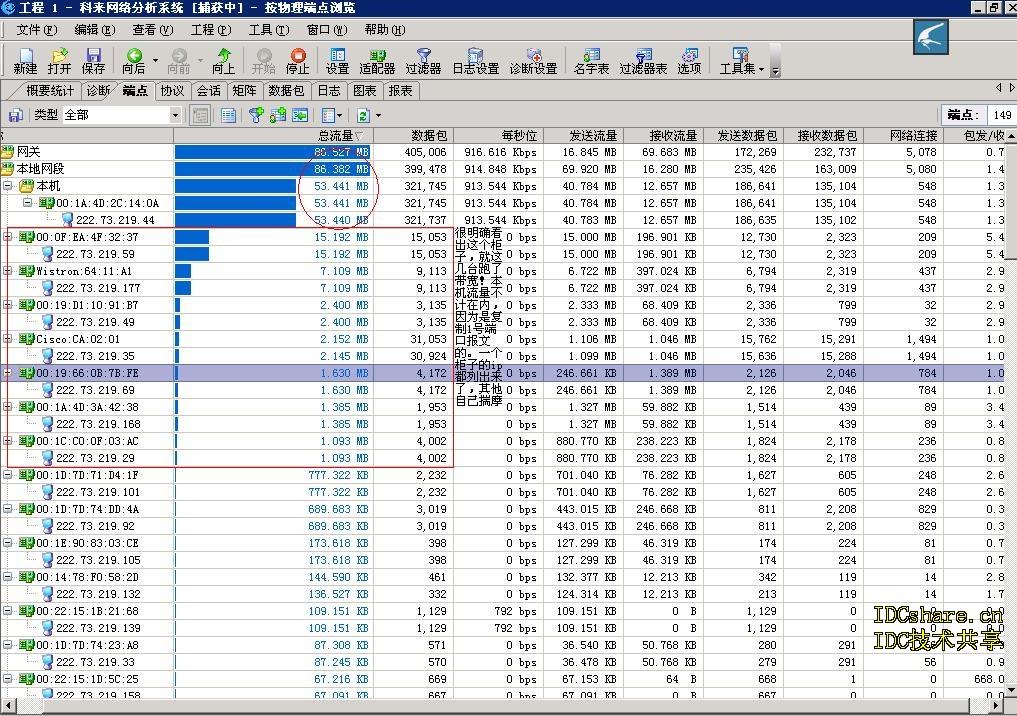

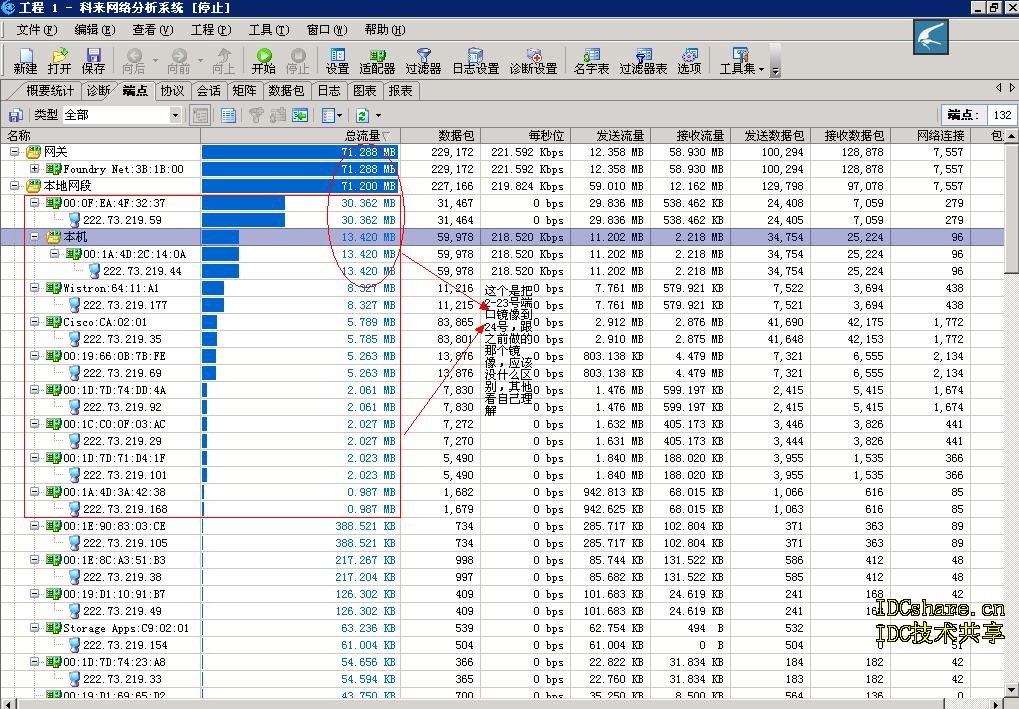

现在用科来软件,对TL-SL3226P 做端口镜像做个介绍

打开 立即开始采集----选个网络适配器,然后确定!进入界面点“端点”,就可以看到详细信息。首先我把1号做为被控镜像点,24号为镜像点!如下图(因为我是远程抓的包,服务器一般会连不上,会很卡在那里,抓一会,我就把镜像关了,所以截的图,有些可能没显示那么全面)

下面这个图是2-23口做为被镜像口,24号口为镜像口

提示:因为科来这个软件是受限制,抓的ip只到50个,不限制是需要授权收费的,如果是捉真如那个s5024p的交换机,估计要用到sniffer或者OmniPeek,但也可以这样做,先用solarwinds抓,看到哪个端口流量跑高,再对那个端口做镜像!利用科来软件抓!

下面这个图是用OmniPeek 捉的图,因为我对这个软件不是很熟悉,还在学当中!供看一下,做个比较吧!

只是一些表面描述,需要对大家还是有点帮助.