域环境账号被锁原因和处理方法总结

在企业的环境中经常会遇到大批量的账号被锁定的情况,之前我遇到过的是w32.downadup.b这个病毒以及相关变种,利用symantec的专杀工具

http://www.symantec.com/zh/cn/security_response/writeup.jsp?docid=2008-123015-3826-99&tabid=2以及打上相关不定后问题解决.后来为了自动解锁用户账号,建立了相应的脚本,请见lockout.vbs,将脚本拷贝到PDC ,然后在PDC上打开cmd窗口运行 cscript lockout.vbs,同样可以建立一个BAT 内容为:

C:\Windows\system32\cscript.exe "C: \unlock\lockout.vbs"的计划任务,从而实现全面的自动解锁账号。但是这样的情况是在大面积出现账户被锁的情况,如果仅仅是个别人,或者某些人账号出现被锁怎么办?如何查处是什么原因造成的?首先我们在dc上运行powershell执行Search-ADAccount –LockedOut这样就可以搜索出dc中所有被锁定的账号.相关文章: http://blogs.technet.com/b/heyscriptingguy/archive/2011/08/31/use-powershell-to-find-locked-out-user-accounts.aspx接下来就是针对某个账号进行检查,将会利用到ALTools,相关文档如下

http://www.2cto.com/px/201005/47210.html, 对于08 R2 event ids已经变化为 4740和4625, 见此文章

http://support.microsoft.com/kb/977519/zh-cn, http://3rdlinesupport.wordpress.com/tag/eventcombmt/

找到了另外一个更加详细的文档,贴出来

在我公司�e有����ぬ�非常奇怪,�常���l生�ぬ�被�i定的情�r,也因此我�常都要替�@些被�i定的�ぬ��M行解�i�幼鳎�我也好�L一段�r�g都苦於不知如何查出��ぬ�被�i定的原因,但最近因�樯线^ Windows Server 2008 / R2 Active Directory 疑�y�s症�0� �n程�W到如何��ぬ��i定�M行���}分析,如果之前�]遇到�@���},就算去上�n可能也不��感受深刻吧,��在是�y得的��。

首先,先分析有���可能��造成�ぬ��i定的原因:

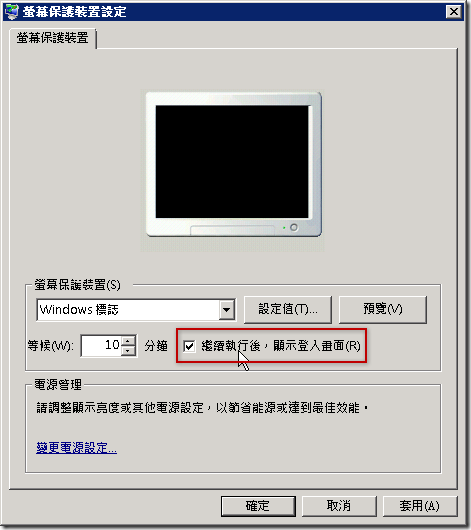

1. �幕保�o程式 ( 密�a保�o )

�@�N��r是上�n�r老��分享的一�N情�r,我��人是�]�@�佑鲞^,但想想�真的有可能。

一 般�碚f,�M入�幕保�o模式後如果要���X�^�m�绦兄灰�滑�踊�鼠就好了,如果按�I�P的�我都��按 Ctrl �I,不�^�s有人��T按下 Enter �I,好笑的事�有人��T一直�B�m按下 Enter �I (可能�J�檫@�与��X��醒的比�^快吧^^),如果��X正�於�入密�a的�窗,那不就等於不�入密�a�B�m登入�幔慨�超�^�B�m登入�e�`的「�i定�y值」後就���е� �ぬ��i定了!

2. 使用 Windows Vista / Windows 7 ��D登入不支援 NTLMv2 ��C方法的��X或 NAS

�@���}我之前有���^一篇文章分享【Windows Vista / Windows 7 �o法登入 NAS 或 Samba 的解法】�v的就是�@�N��r,�@���你永�h�o法登入成功,即便你打�γ艽a。

3. �W路密�a���在 Windows �e,但�使用者的密�a已��更了

如 果你��T�B接�h端��X�r�⒚艽a���在��X�e,尤其是登入 NAS 的�r候或其他不是使用 Windows ��C的情�r,若���ぬ�密�a�� AD �e�更了,��你下次登入 NAS �r就���l生登入失�〉��r,不�^由於密�a是���在 Windows 理的,���_完�C後第一次�B��r如果�l生�ぬ���C失�。� �t Windows ��自��湍阒卦�登入 5 次,所以如果你的群�M原�t�O定的「�i定�y值」只有 5 次的�,那�N你只要�B接一次�ぬ�就等於登入失�×� 6 次,也就代表你的�ぬ�就被�i定了,�B反悔的�C��都�]有!

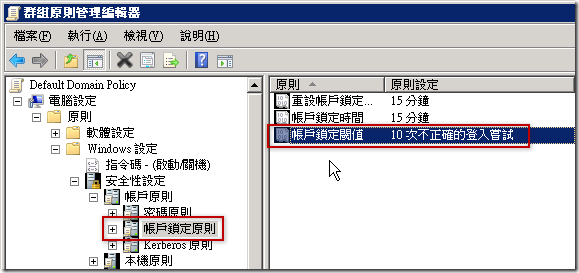

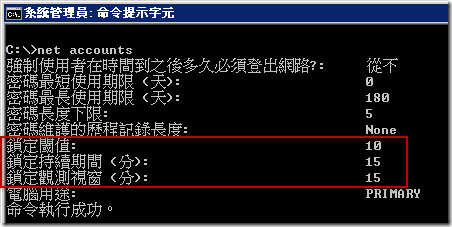

所以基本上在�O定 GPO 的「�ぬ��i定原�t」的「�ぬ��i定�y值」�r不建�h小於 10 次,�⒖�D示如下:

4. ��X中毒 ( 或被植入木�R )

由於一些木�R���L�登入�W路上的芳�,登入的�^程����D�L�各�N密�a,如果遇到�@�N罕�的��r也有可能�е�ぬ��常被�i定!

---

除此之外,要分析那些「不知道�楹�ぬ�被�i定」的��r就真的有�c困�y了,以下就是分析的方法。

分析�ぬ��i定 (Account Lockout) 的原因有以下三��主要步�E

一、�⒂孟嚓P���n

二、分析造成�i定�ぬ�的�碓� IP

三、�理造成���}的��X

以下就是�@三���A段分�e的�f明:

一、 �⒂孟嚓P���n

�@�e有 2 ��相�P��必�被�_��:

1. 在�碛� PDC 模�M器 (PDC Emulator) 角色的 DC ��� NETLOGON �o�

- 要�M行 NETLOGON �o��r,�用以下指令��� NETLOGON �o�

- nltest /dbflag:0x2080ffff

- ���慑e完��後,�用以下指令�P�] NETLOGON �o� (避免 Log �^大塞爆硬碟)

- nltest /dbflag:0x0

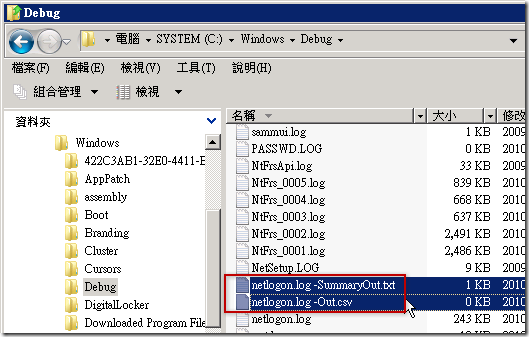

- ��� NETLOGON �o�後,相�P����存放在以下路�剑�

- C:\Windows\Debug\netlogon.log

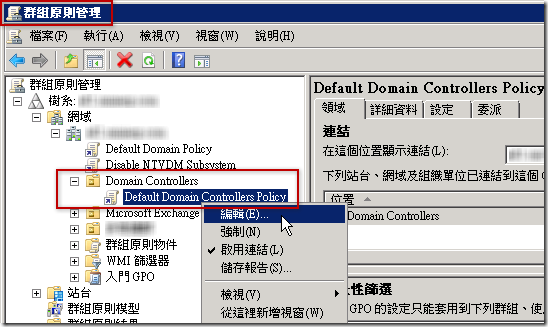

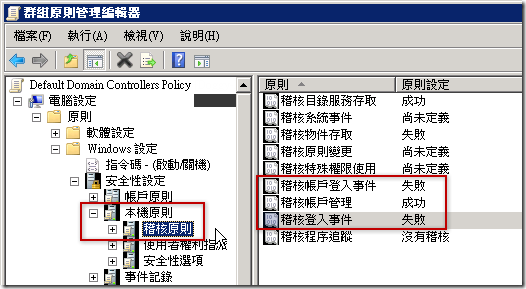

2. 在 Default Domain Controller Policy ��优c�ぬ�相�P的稽核�� [非必要]

�O定三���c��翩i定相�P的稽核��:

- 稽核��舻侨胧录� (Account Logon Events) -- 稽核「失��」事件

- 稽核��艄芾� (Account Management) -- 稽核「成功」事件

- 稽核登入事件 (Logon Events) -- 稽核「失��」事件

�湓]�f明

- 由 於�ぬ�登入稽核事件非常多,也因此若�H�⒂没�核失�〉募o�很�y查出�ぬ�到底是在哪一次登入失��r被�i定的,也因此除了�o�【稽核��舻侨胧录� – 失� 客猓��要特�e�o�【稽核��艄芾� – 成功】事件,因�楫� DC �i定����r就���a生一�P「�ぬ��i定成功」的事件,你透�^找出�@��事件的��往回找�は嚓P的登入失�∈录�即可查出�l生���}的�r�g,�@�泳湍苓M一步分析其他 ��。

- 如果要查�此原�t是否已�套用,可使用 RSoP.msc 工具查看。如果�]有即�r套用,可利用 GPUpdate /force 立即套用。

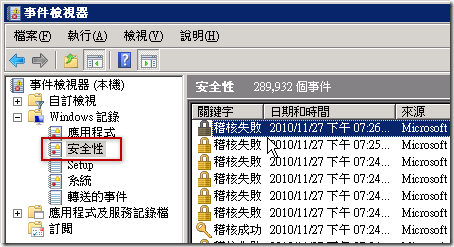

- 相�P安全性稽核����放在「安全性」事件中:

二、分析造成�i定�ぬ�的�碓� IP

先利用 net accounts 命令�z查目前的群�M原�t是如何定�x�ぬ��i定的��t:

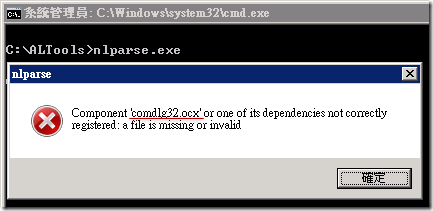

接著我��可以去下�d一�� Account Lockout and Management Tools 工具�M,此工具�� 2003 年之後至今都�]有更新�^了,不�^依然可以在 Windows Server 2008 R2 上使用 (需要一些�{整才能用),此工具�M中有好���工具程式,其中有一�� nlparse.exe 可以�臀���� C:\Windows\Debug\netlogon.log ���n中�Y�x出必要的�o�,以便於分析�ぬ��i定的��r。

不�^若在 Windows Server 2008 上�绦�r��出�F以下�e�`,�f是缺了一�� comdlg32.ocx �n案:

此�n案你只要�娜魏我惶� Windows Client 主�C都可以找的到,只要�}�u到 Windows Server 2008 相���的目�即可�绦校���n案的路�饺缦拢�

- 32 位元作�I系�y:C:\Windows\System32\COMDLG32.OCX

- 64 位元作�I系�y:C:\Windows\SysWOW64\COMDLG32.OCX

另一��更��蔚淖鞣ㄊ�� netlogon.log �}�u到你的��X,在你的��X�绦� nlparse.exe 即可。

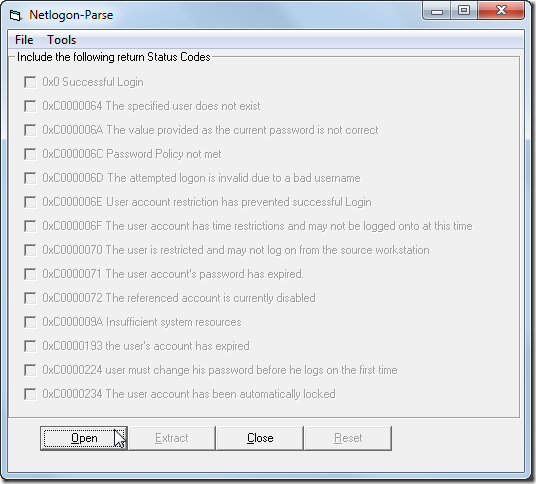

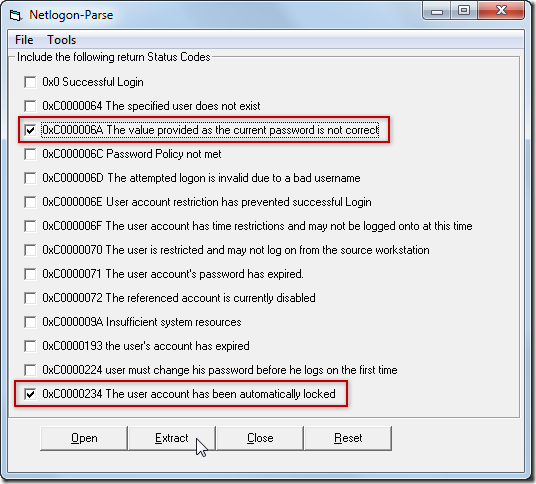

�绦�r��面如下,��c�x Open 按�o�x取 netlogon.log �_�⒋擞���n:

由於我��要分析�ぬ�被�i定的原因,因此你可以�H�Y�x出以下�煞N��B�a的�Y料即可,分�e是:

- 0xC000006A �入密�a�e�` (注意:若��ぬ�使用 Kerberos ��C�⒉椴坏酱擞��)

- 0xC0000234 �ぬ�已被�i定

��按下 Extract 按�o後,��在 netlogon.log 所在目�另外�a生����Y�x�^後的�n案:

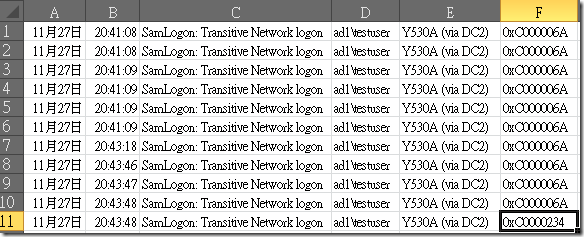

若我��用 Excel �_�� netlogon.log -Out.csv �n案,像我�����y�了一���ぬ�,�B�m登入失�� 10 次,即可�l�F有 11 �P�Y料被�Y�x出�恚�透�^�@�N方式你可以非常清楚的知道�@���ぬ�到底是何�r被�i定的、最後一次登入失�∈窃诤�r、透�^什�N管道�c��C方式登入、登入的�碓措� �X是哪壹台主�C或IP,如此��M的�Y�相信可以很快的找到��ぬ��i定的�词郑�

�@�e的�Y料中,倒�档诙����谖豢梢蕴�e解�一下,由於��的�热菔� Y530A (via DC2),我��在本文章稍早有提到「在�碛� PDC 模�M器 (PDC Emulator) 角色的 DC ��� NETLOGON �o�」,意思就是在�碛� PDC 模�M器 (PDC Emulator) 角色的 DC 取得 netlogon.log �o�,不�^在�W域�h境下可能不止壹台 DC,�Q句��f,�@代表登入的主�C (Y530A) 是�� DC2 �M行��C的,而 DC2 代替 Y530A 往 PDC 模�M器 (PDC Emulator) 角色的 DC �M行密�a��C的。

所以透�^�@�P��我��可以得知使用者一定是登入 DC2 �W域主控站,不然就是���X是透�^ DC2 �W域主控站�M行 NTLM ��C,而且不管如何只要使用者是透�^ NTLM ��C方法�M行登入,最後一定���D到 PDC 模�M器 (PDC Emulator) 角色的 DC �M行密�a��C,�@也是我���槭颤N一定要�摹�在�碛� PDC 模�M器 (PDC Emulator) 角色的 DC ��� NETLOGON �o�」的主要原因。

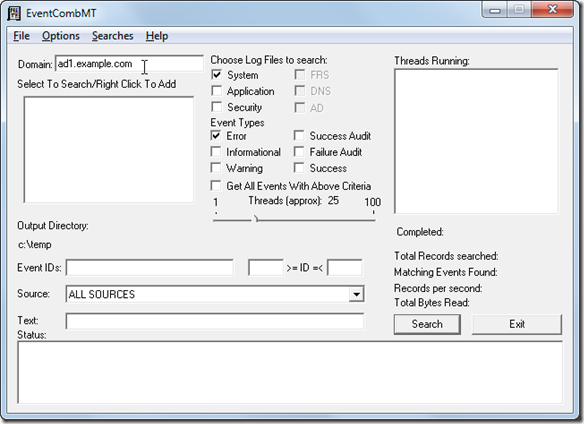

在 Account Lockout and Management Tools 工具�M中�有另一�� eventcombMT.exe 工具更�榉奖悖�他��自�铀�に�有 DC 的「安全性」事件��,�K直接�Y�x出�c�ぬ��i定相�P的事件出�恚�如果要使用�@��工具的�,在先前提到的「在 Default Domain Controller Policy ��优c�ぬ�相�P的稽核��」就必��M行�O定,否�t��抓不到必要的安全性事件�o�。

���_�� 後的��面如下,若你的��X本身就有登入�W域,那�N�A�O Domain 就��被填入:

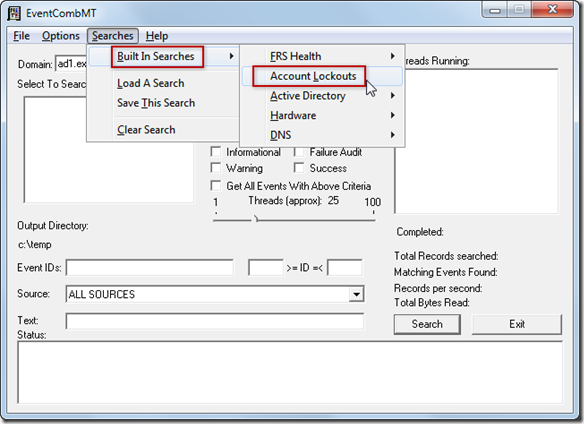

由於 EventCombMT 是一��事件�z�器的搜�すぞ撸�所以已��冉�了一些搜�さ�l件,其中��翩i定就是一���冉ǖ倪x�,��x�� Account Lockouts �A�O搜�ろ�目:

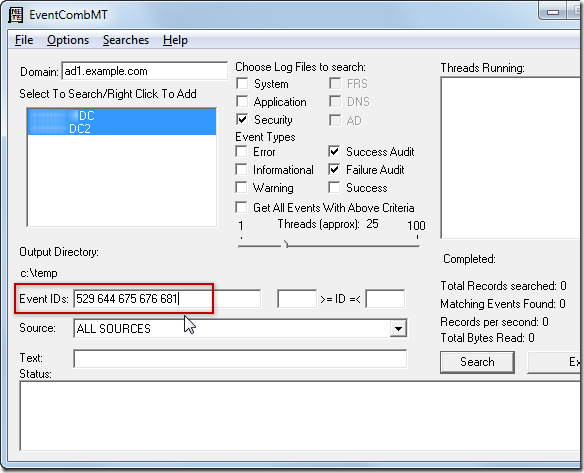

�x完後��自��湍闼�さ揭�查�的�W域主控站有哪些,但重�c在於他�湍泐A�O好的 Event IDs ��:

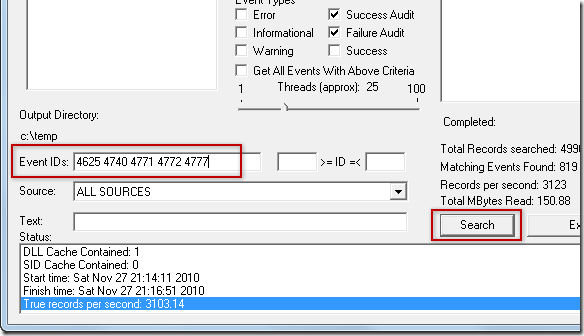

不�^�@套工具��在太�f了,因��� Windows Server 2008 之後所有 Event IDs 都�c之前的版本不一�恿耍�因此如果你的 DC 是 Windows Server 2008 以後的版本就必�手�有薷� Event IDs 的�热萑缦拢�

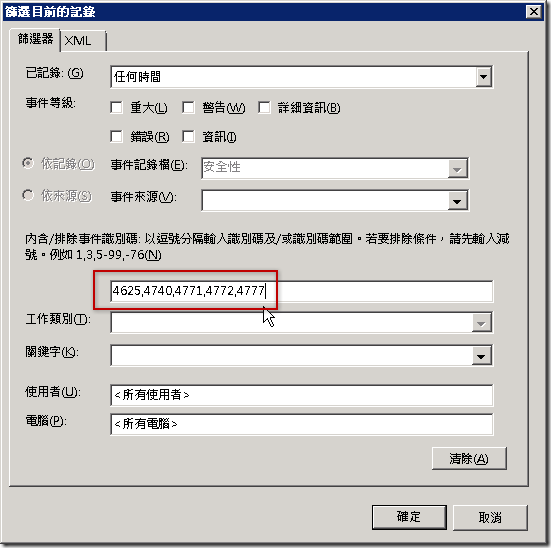

- 4625 4740 4771 4772 4777

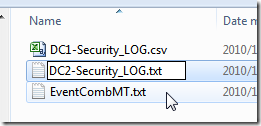

修改完成後按下 Search 按�o即可�_始搜�に�有 DC 上的事件��,�K�⑺�さ降慕Y果�Υ嬖� c:\temp �A�O�出目�下,如下�D示:

而剩下的就是分析�@些�Y�x出�淼馁Y料�K�M一步分析,�m然�出的�n案是 *.txt �n,不�^你�是可以�⒏�n名改成 *.csv 後用 Excel �_���比�^方便�Y�x或�z�。

�湓]:若要搜�づc�ぬ��i定相�P的事件��,以下是 Windows Server 2003 �c Windows Server 2008 的相�P事件���c相�P描述。

| Event ID (Win2k3) | Event ID (Win2k8) | 描述 |

|---|---|---|

| 644 | 4740 | 已自�渔i定使用者��簟� |

| 529 | 4625 | 登入失� �L�以不明的使用者名�Q,或已知使用者名�Q�c�e�`密�a登入。 |

| 675 | 4771 | �A先��C失� 4耸录�是在使用者�I入不正�_的密�a�r,於金��l�阎行�(KDC)上所�a生。 |

| 676 | 4772 | ��C票�C要求失� T� Windows XP 或 Windows Server 2003 系列中不���a生此事件。 |

| 681 | 4777 | 登入失� �L��W域�ぬ�登入。在 Windows XP 或 Windows Server 2003 系列中不���a生此事件。 |

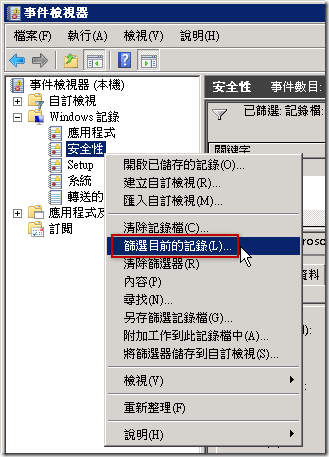

��然,如果你直接使用事件�z�器�M行事件�Y�x一�右彩强梢缘模�重�c是你自己要知道有哪些 Event IDs 需要被�Y�x出�砑纯桑�如下�D示是 Windows Server 2008 R2 的事件�z�器�Y�x出多��特定 ID 的方式:

�湓]:很不幸的,在���@篇文章的同�r��好�l�F Windows Server 2008 繁�w中文版 �o法使用逗�分隔多�� Event ID �M行�Y�x,而且我在 Windows Server 2008 英文版 �K未�l�F此���},之後的 R2 版本也�]有���},不知道微�何�r才��推出 Hotfix 更新�@�� Bug!?

三、�理造成���}的��X

找出�е骆i定�ぬ�的�碓� IP �c��X�算��危�有了上述步�E���就能�p易找到,不�^要能找出到底是哪�� 程序 (Process) 就�]那�N容易了,而�@一段就不是三言�烧Z可以�v得清楚,也是最需要��支持…

首先,要先把造成���}的��X�x�(�⒕W路�拔掉),以免�ぬ�再次被�i定,然後再�M行�ぬ��i定的相�P分析,以下提供一些追�的方向�c工具供各位�⒖迹�

- 事件�z�器

- �z� ���}��X (�е�ぬ��i定的��X) 的「安全性」�o�

- 分析本�C的 netlogon.log �o�

- �⒂糜�� nltest /dbflag:0x2080ffff

- �P�]�o� nltest /dbflag:0x0

- 利用 acctinfo.dll �a生 alockout.log �K分析所有相�P活�拥� Process

- ��⒖��@篇文章

- 利用 Process Monitor 分析嫌犯程序的各�N行��

- File 存取��

- �C�a存取��

- 程序所在位置

- 利用 Microsoft Network Monitor 分析有���}的程序所�l出的封包

- �z�及��C封包�热菖c�B�埠�(Ports)

参考地址:

http://blog.miniasp.com/post/2010/12/08/How-to-analysis-AD-Account-Lockout-problem.aspx

http://daviwa.blogspot.hk/2012_07_29_archive.html

大家也可以用这工具来检查,非常方便

http://www.netwrix.com/identity_management.html