华为交换机各种配置实例(1)

交换机配置(一)端口限速基本配置

华为

3Com 2000_EI

、

S2000-SI

、

S3000-SI

、

S3026E

、

S3526E

、

S3528

、

S3552

、

S3900

、

S3050

、

S5012

、

S5024

、

S5600

系列

:

华为交换机端口限速

2000_EI

系列以上的交换机都可以限速

!

限速不同的交换机限速的方式不一样

!

2000_EI

直接在端口视图下面输入

LINE-RATE (4 )

参数可选

!

端口限速配置

1

功能需求及组网说明

端口限速配置

『配置环境参数』

1. PC1

和

PC2

的

IP

地址分别为

10.10.1

.1/24

、

10.10.1.2/24

『组网需求』

1.

在

SwitchA

上配置端口限速,将

PC1

的下载速率限制在

3Mbps

,同时将

PC1

的上传速率限制在

1Mbps

2

数据配置步骤

『

S2000EI

系列交换机端口限速配置流程』

使用以太网物理端口下面的

line-rate

命令,来对该端口的出、入报文进行流量限速。

【

SwitchA

相关配置】

1.

进入端口

E0/1

的配置视图

[SwitchA]interface Ethernet 0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet0/1]line-rate outbound 30

3.

对端口

E0/1

的入方向报文进行流量限速,限制到

1Mbps

[SwitchA- Ethernet0/1]line-rate inbound 16

【补充说明】

报文速率限制级别取值为

1

~

127

。如果速率限制级别取值在

1

~

28

范围内,则速率限制的粒度为

64Kbps

,这种情况下,当设置的级别为

N

,则端口上限制的速率大小为

N*64K

;如果速率限制级别取值在

29

~

127

范围内,则速率限制的粒度为

1Mbps

,这种情况下,当设置的级别为

N

,则端口上限制的速率大小为

(N-27)*1Mbps

。

此系列交换机的具体型号包括:

S2008-EI

、

S2016-EI

和

S2403H-EI

。

『

S2000-SI

和

S3000-SI

系列交换机端口限速配置流程』

使用以太网物理端口下面的

line-rate

命令,来对该端口的出、入报文进行流量限速。

【

SwitchA

相关配置】

1.

进入端口

E0/1

的配置视图

[SwitchA]interface Ethernet 0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

6Mbps

[SwitchA- Ethernet0/1]line-rate outbound 2

3.

对端口

E0/1

的入方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet0/1]line-rate inbound 1

【补充说明】

对端口发送或接收报文限制的总速率,这里以

8

个级别来表示,取值范围为

1

~

8

,含义为:端口工作在

10M

速率时,

1

~

8

分别表示

312K

,

625K

,

938K

,

1.25M

,

2M

,

4M

,

6M

,

8M

;端口工作在

100M

速率时,

1

~

8

分别表示

3.12M

,

6.25M

,

9.38M

,

12.5M

,

20M

,

40M

,

60M

,

80M

。

此系列交换机的具体型号包括:

S 2026C /Z-SI

、

S 3026C /G/S-SI

和

E026-SI

。

『

S3026E

、

S3526E

、

S3050

、

S5012

、

S5024

系列交换机端口限速配置流程』

使用以太网物理端口下面的

line-rate

命令,对该端口的出方向报文进行流量限速;结合

acl

,使用以太网物理端口下面的

traffic-limit

命令,对端口的入方向报文进行流量限速。

【

SwitchA

相关配置】

1.

进入端口

E0/1

的配置视图

[SwitchA]interface Ethernet 0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet0/1]line-rate 3

3.

配置

acl

,定义符合速率限制的数据流

[SwitchA]acl number 4000

[SwitchA-acl-link-4000]rule permit ingress any egress any

4.

对端口

E0/1

的入方向报文进行流量限速,限制到

1Mbps

[SwitchA- Ethernet0/1]traffic-limit inbound link-group 4000 1 exceed drop

【补充说明】

line-rate

命令直接对端口的所有出方向数据报文进行流量限制,而

traffic-limit

命令必须结合

acl

使用,对匹配了指定访问控制列表规则的数据报文进行流量限制。在配置

acl

的时候,也可以通过配置三层访问规则,来对指定的源或目的网段报文,进行端口的入方向数据报文进行流量限制。

端口出入方向限速的粒度为

1Mbps

。

此系列交换机的具体型号包括:

S3026E/C/G/T

、

S3526E/C/EF

、

S 3050C

、

S 5012G /T

和

S 5024G

。

『

S3528

、

S3552

系列交换机端口限速配置流程』

使用以太网物理端口下面的

traffic-shape

和

traffic-limit

命令,分别来对该端口的出、入报文进行流量限速。

【

SwitchA

相关配置】

1.

进入端口

E0/1

的配置视图

[SwitchA]interface Ethernet 0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet0/1]traffic-shape 3250 3250

3.

配置

acl

,定义符合速率限制的数据流

[SwitchA]acl number 4000

[SwitchA-acl-link-4000]rule permit ingress any egress any

4.

对端口

E0/1

的入方向报文进行流量限速,限制到

1Mbps

[SwitchA- Ethernet0/1]traffic-limit inbound link-group 4000 1000 150000 150000 1000 exceed drop

【补充说明】

此系列交换机的具体型号包括:

S 3528G /P

和

S 3552G /P/F

。

『

S3900

系列交换机端口限速配置流程』

使用以太网物理端口下面的

line-rate

命令,对该端口的出方向报文进行流量限速;结合

acl

,使用以太网物理端口下面的

traffic-limit

命令,对匹配指定访问控制列表规则的端口入方向数据报文进行流量限制。

【

SwitchA

相关配置】

1.

进入端口

E1/0/1

的配置视图

[SwitchA]interface Ethernet 1/0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet1/0/1]line-rate 3000

3.

配置

acl

,定义符合速率限制的数据流

[SwitchA]acl number 4000

[SwitchA-acl-link-4000]rule permit ingress any egress any

4.

对端口

E0/1

的入方向报文进行流量限速,限制到

1Mbps

[SwitchA- Ethernet1/0/1]traffic-limit inbound link-group 4000 1000 exceed drop

【补充说明】

line-rate

命令直接对端口的所有出方向数据报文进行流量限制,而

traffic-limit

命令必须结合

acl

使用,对匹配了指定访问控制列表规则的数据报文进行流量限制。在配置

acl

的时候,也可以通过配置三层访问规则,来对指定的源或目的网段报文,进行端口的入方向数据报文进行流量限制。

端口出入方向限速的粒度为

64Kbps

。

此系列交换机的具体型号包括:

S3924

、

S3928P/F/TP

和

S3952P

。

『

S5600

系列交换机端口限速配置流程』

使用以太网物理端口下面的

line-rate

命令,对该端口的出方向报文进行流量限速;结合

acl

,使用以太网物理端口下面的

traffic-limit

命令,对匹配指定访问控制列表规则的端口入方向数据报文进行流量限制。

【

SwitchA

相关配置】

1.

进入端口

E1/0/1

的配置视图

[SwitchA]interface Ethernet 1/0/1

2.

对端口

E0/1

的出方向报文进行流量限速,限制到

3Mbps

[SwitchA- Ethernet1/0/1]line-rate 3000

3.

配置

acl

,定义符合速率限制的数据流

[SwitchA]acl number 4000

[SwitchA-acl-link-4000]rule permit ingress any egress any

4.

对端口

E0/1

的入方向报文进行流量限速,限制到

1Mbps

[SwitchA- Ethernet1/0/1]traffic-limit inbound link-group 4000 1000 exceed drop

【补充说明】

line-rate

命令直接对端口的所有出方向数据报文进行流量限制,而

traffic-limit

命令必须结合

acl

使用,对匹配了指定访问控制列表规则的数据报文进行流量限制。在配置

acl

的时候,也可以通过配置三层访问规则,来对指定的源或目的网段报文,进行端口的入方向数据报文进行流量限制。

端口出入方向限速的粒度为

64Kbps

。

此系列交换机的具体型号包括:

S5624P/F

和

S5648P

。

交换机配置(二)端口绑定基本配置

1

,端口

+MAC

a)AM

命令

使用特殊的

AM User-bind

命令,来完成

MAC

地址与端口之间的绑定。例如:

[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1

配置说明:由于使用了端口参数,则会以端口为参照物,即此时端口

E0/1

只允许

PC1

上网,而使用其他未绑定的

MAC

地址的

PC

机则无法上网。但是

PC1

使用该

MAC

地址可以在其他端口上网。

b)mac-address

命令

使用

mac-address static

命令,来完成

MAC

地址与端口之间的绑定。例如:

[SwitchA]mac-address static 00e0-fc22-f8d3 interface Ethernet 0/1 vlan 1

[SwitchA]mac-address max-mac-count 0

配置说明:由于使用了端口学习功能,故静态绑定

mac

后,需再设置该端口

mac

学习数为

0

,使其他

PC

接入此端口后其

mac

地址无法被学习。

2

,

IP+MAC

a)AM

命令

使用特殊的

AM User-bind

命令,来完成

IP

地址与

MAC

地址之间的绑定。例如:

[SwitchA]am user-bind ip-address 10.1.1 .2 mac-address 00e0-fc22-f8d3

配置说明:以上配置完成对

PC

机的

IP

地址和

MAC

地址的全局绑定,即与绑定的

IP

地址或者

MAC

地址不同的

PC

机,在任何端口都无法上网。

支持型号:

S3026E/EF/C/G/T

、

S 3026C -PWR

、

E026/E026T

、

S 3050C

、

E050

、

S3526E/C/EF

、

S5012T/G

、

S 5024G

b)arp

命令

使用特殊的

arp static

命令,来完成

IP

地址与

MAC

地址之间的绑定。例如:

[SwitchA]arp static 10.1.1 .2 00e0-fc22-f8d3

配置说明:以上配置完成对

PC

机的

IP

地址和

MAC

地址的全局绑定。

3

,端口

+IP+MAC

使用特殊的

AM User-bind

命令,来完成

IP

、

MAC

地址与端口之间的绑定。例如:

[SwitchA]am user-bind ip-address 10.1.1 .2 mac-address 00e0-fc22-f8d3 interface Ethernet 0/1

配置说明:可以完成将

PC1

的

IP

地址、

MAC

地址与端口

E0/1

之间的绑定功能。由于使用了端口参数,则会以端口为参照物,即此时端口

E0/1

只允许

PC1

上网,而使用其他未绑定的

IP

地址、

MAC

地址的

PC

机则无法上网。但是

PC1

使用该

IP

地址和

MAC

地址可以在其他端口上网。

支持型号:

S3026E/S3026E-FM/S3026-FS

;

S 3026G

;

S 3026C

;

S 3026C -PWR

;

E3026

;

E050

;

S3526E/C;S3526E-FM/FS; S5012T/G

、

S 5024G

、

S3900

、

S5600

、

S6500(3

代引擎

)

交换机配置(三)ACL

基本配置

1

,二层

ACL

.

组网需求

:

通过二层访问控制列表,实现在每天

8:00

~

18:00

时间段内对源

MAC

为

00e0-fc01-0101

目的

MAC

为

00e0-fc01-0303

报文的过滤。该主机从

GigabitEthernet0/1

接入。

.

配置步骤

:

(1)

定义时间段

#

定义

8:00

至

18:00

的周期时间段。

[Quidway] time-range huawei 8:00 to 18:00 daily

(2)

定义源

MAC

为

00e0-fc01-0101

目的

MAC

为

00e0-fc01-0303

的

ACL

#

进入基于名字的二层访问控制列表视图,命名为

traffic-of-link

。

[Quidway] acl name traffic-of-link link

#

定义源

MAC

为

00e0-fc01-0101

目的

MAC

为

00e0-fc01-0303

的流分类规则。

[Quidway-acl-link-traffic-of-link] rule 1 deny ingress 00e0-fc01-0101 0-0-0 egress 00e0-fc01-0303 0-0-0 time-range huawei

(3)

激活

ACL

。

#

将

traffic-of-link

的

ACL

激活。

[Quidway-GigabitEthernet0/1] packet-filter link-group traffic-of-link

2

,三层

ACL

a)

基本访问控制列表配置案例

.

组网需求

:

通过基本访问控制列表,实现在每天

8:00

~

18:00

时间段内对源

IP

为

10.1.1

.1

主机发出报文的过滤。该主机从

GigabitEthernet0/1

接入。

.

配置步骤

:

(1)

定义时间段

#

定义

8:00

至

18:00

的周期时间段。

[Quidway] time-range huawei 8:00 to 18:00 daily

(2)

定义源

IP

为

10.1.1

.1

的

ACL

#

进入基于名字的基本访问控制列表视图,命名为

traffic-of-host

。

[Quidway] acl name traffic-of-host basic

#

定义源

IP

为

10.1.1

.1

的访问规则。

[Quidway-acl-basic-traffic-of-host] rule 1 deny ip source 10.1.1 .1 0 time-range huawei

(3)

激活

ACL

。

#

将

traffic-of-host

的

ACL

激活。

[Quidway-GigabitEthernet0/1] packet-filter inbound ip-group traffic-of-host

b)

高级访问控制列表配置案例

.

组网需求

:

公司企业网通过

Switch

的端口实现各部门之间的互连。研发部门的由

GigabitEthernet0/1

端口接入,工资查询服务器的地址为

129.110.1.2

。要求正确配置

ACL

,限制研发部门在上班时间

8:00

至

18:00

访问工资服务器。

.

配置步骤

:

(1)

定义时间段

#

定义

8:00

至

18:00

的周期时间段。

[Quidway] time-range huawei 8:00 to 18:00 working-day

(2)

定义到工资服务器的

ACL

#

进入基于名字的高级访问控制列表视图,命名为

traffic-of-payserver

。

[Quidway] acl name traffic-of-payserver advanced

#

定义研发部门到工资服务器的访问规则。

[Quidway-acl-adv-traffic-of-payserver] rule 1 deny ip source any destination 129.110.1.2 0.0.0 .0 time-range huawei

(3)

激活

ACL

。

#

将

traffic-of-payserver

的

ACL

激活。

[Quidway-GigabitEthernet0/1] packet-filter inbound ip-group traffic-of-payserver

3

,常见病毒的

ACL

创建

acl

acl number 100

禁

ping

rule deny icmp source any destination any

用于控制

Blaster

蠕虫的传播

rule deny udp source any destination any destination-port eq 69

rule deny tcp source any destination any destination-port eq 4444

用于控制冲击波病毒的扫描和攻击

rule deny tcp source any destination any destination-port eq 135

rule deny udp source any destination any destination-port eq 135

rule deny udp source any destination any destination-port eq netbios-ns

rule deny udp source any destination any destination-port eq netbios-dgm

rule deny tcp source any destination any destination-port eq 139

rule deny udp source any destination any destination-port eq 139

rule deny tcp source any destination any destination-port eq 445

rule deny udp source any destination any destination-port eq 445

rule deny udp source any destination any destination-port eq 593

rule deny tcp source any destination any destination-port eq 593

用于控制振荡波的扫描和攻击

rule deny tcp source any destination any destination-port eq 445

rule deny tcp source any destination any destination-port eq 5554

rule deny tcp source any destination any destination-port eq 9995

rule deny tcp source any destination any destination-port eq 9996

用于控制

Worm_MSBlast.A

蠕虫的传播

rule deny udp source any destination any destination-port eq 1434

下面的不出名的病毒端口号

(可以不作)

rule deny tcp source any destination any destination-port eq 1068

rule deny tcp source any destination any destination-port eq 5800

rule deny tcp source any destination any destination-port eq 5900

rule deny tcp source any destination any destination-port eq 10080

rule deny tcp source any destination any destination-port eq 455

rule deny udp source any destination any destination-port eq 455

rule deny tcp source any destination any destination-port eq 3208

rule deny tcp source any destination any destination-port eq 1871

rule deny tcp source any destination any destination-port eq 4510

rule deny udp source any destination any destination-port eq 4334

rule deny tcp source any destination any destination-port eq 4331

rule deny tcp source any destination any destination-port eq 4557

然后下发配置

packet-filter ip-group 100

目的:针对目前网上出现的问题,对目的是端口号为

1434

的

UDP

报文进行过滤的配置方法,详细和复杂的配置请看配置手册。

NE80

的配置:

NE80(config)#rule-map r1 udp any any eq 1434

//r1

为

role-map

的名字,

udp

为关键字,

any any

所有源、目的

IP

,

eq

为等于,

1434

为

udp

端口号

NE80(config)#acl a1 r1 deny

//a1

为

acl

的名字,

r1

为要绑定的

rule-map

的名字,

NE80(config-if-Ethernet1/0/0)#access-group acl a1

//

在

1/0/0

接口上绑定

acl

,

acl

为关键字,

a1

为

acl

的名字

NE16

的配置:

NE16-4(config)#firewall enable all

//

首先启动防火墙

NE16-4(config)#access-list 101 deny udp any any eq 1434

//deny

为禁止的关键字,针对

udp

报文,

any any

为所有源、目的

IP

,

eq

为等于,

1434

为

udp

端口号

NE16-4(config-if-Ethernet 2/2/0 )#ip access-group 101 in

//

在接口上启用

access-list

,

in

表示进来的报文,也可以用

out

表示出去的报文

中低端路由器的配置

[Router]firewall enable

[Router]acl 101

[Router-acl-101]rule deny udp source any destion any destination-port eq 1434

[Router-Ethernet0]firewall packet-filter 101 inbound

6506

产品的配置:

旧命令行配置如下:

6506(config)#acl extended aaa deny protocol udp any any eq 1434

6506(config-if-Ethernet5/0/1)#access-group aaa

国际化新命令行配置如下:

[Quidway]acl number 100

[Quidway-acl-adv-100]rule deny udp source any destination any destination-port eq 1434

[Quidway-acl-adv-100]quit

[Quidway]interface ethernet 5/0/1

[Quidway-Ethernet5/0/1]packet-filter inbound ip-group 100 not-care-for-interface

5516

产品的配置:

旧命令行配置如下:

5516(config)#rule-map l3 aaa protocol-type udp ingress any egress any eq 1434

5516(config)#flow-action fff deny

5516(config)#acl bbb aaa fff

5516(config)#access-group bbb

国际化新命令行配置如下:

[Quidway]acl num 100

[Quidway-acl-adv-100]rule deny udp source any destination any destination-port eq 1434

[Quidway]packet-filter ip-group 100

3526

产品的配置:

旧命令行配置如下:

rule-map l3 r1 0.0.0 .0 0.0.0.0 1.1.0.0 255.255.0.0 eq 1434

flow-action f1 deny

acl acl1 r 1 f 1

access-group acl1

国际化新命令配置如下:

acl number 100

rule 0 deny udp source 0.0.0 .0 0 source-port eq 1434 destination 1.1.0.0 0

packet-filter ip-group 101 rule 0

注:

3526

产品只能配置外网对内网的过滤规则,其中

1.1.0

.0 255.255.0.0

是内网的地址段。

8016

产品的配置:

旧命令行配置如下:

8016(config)#rule-map intervlan aaa udp any any eq 1434

8016(config)#acl bbb aaa deny

8016(config)#access-group acl bbb vlan 10 port all

国际化新命令行配置如下:

8016(config)#rule-map intervlan aaa udp any any eq 1434

8016(config)#eacl bbb aaa deny

8016(config)#access-group eacl bbb vlan 10 port all

防止同网段ARP

欺骗的ACL

一、组网需求:

1.

二层交换机阻止网络用户仿冒网关

IP

的

ARP

攻击

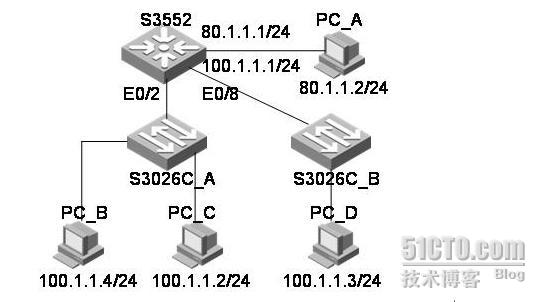

二、组网图:

图

1

二层交换机防

ARP

攻击组网

S3552P

是三层设备,其中

IP

:

100.1.1.1

是所有

PC

的网关,

S3552P

上的网关

MAC

地址为

000f

-e200-3999

。

PC-B

上装有

ARP

攻击软件。现在需要对

S 3026C _A

进行一些特殊配置,目的是过滤掉仿冒网关

IP

的

ARP

报文。

三、配置步骤

对于二层交换机如

S 3026C

等支持用户自定义

ACL

(

number

为

5000

到

5999

)的交换机,可以配置

ACL

来进行

ARP

报文过滤。

全局配置

ACL

禁止所有源

IP

是网关的

ARP

报文

acl num 5000

rule 0 deny 0806 ffff 24 64010101 ffffffff 40

rule 1 permit 0806 ffff 24 000fe2003999 ffffffffffff 34

其中

rule0

把整个

S 3026C _A

的端口冒充网关的

ARP

报文禁掉,其中斜体部分

64010101

是网关

IP

地址

100.1.1.1

的

16

进制表示形式。

Rule1

允许通过网关发送的

ARP

报文,斜体部分为网关的

mac

地址

000f

-e200-3999

。

注意:配置

Rule

时的配置顺序,上述配置为先下发后生效的情况。

在

S 3026C -A

系统视图下发

acl

规则:

[S 3026C -A] packet-filter user-group 5000

这样只有

S 3026C _A

上连网关设备才能够发送网关的

ARP

报文,其它主机都不能发送假冒网关的

arp

响应报文。

三层交换机实现仿冒网关的

ARP

防攻击

一、组网需求:

1.

三层交换机实现防止同网段的用户仿冒网关

IP

的

ARP

攻击

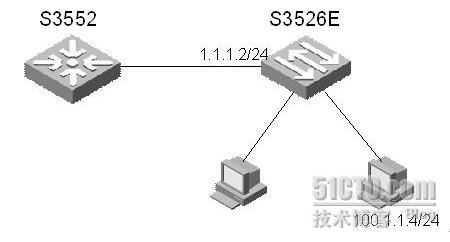

二、组网图

图

2

三层交换机防

ARP

攻击组网

三、配置步骤

1.

对于三层设备,需要配置过滤源

IP

是网关的

ARP

报文的

ACL

规则,配置如下

ACL

规则:

acl number 5000

rule 0 deny 0806 ffff 24 64010105 ffffffff 40

rule0

禁止

S3526E

的所有端口接收冒充网关的

ARP

报文,其中斜体部分

64010105

是网关

IP

地址

100.1.1.5

的

16

进制表示形式。

2.

下发

ACL

到全局

[S3526E] packet-filter user-group 5000

仿冒他人

IP

的

ARP

防攻击

一、组网需求:

作为网关的设备有可能会出现错误

ARP

的表项,因此在网关设备上还需对用户仿冒他人

IP

的

ARP

攻击报文进行过滤。

二、组网图:

参见图

1

和图

2

三、配置步骤:

1.

如图

1

所示,当

PC-B

发送源

IP

地址为

PC-D

的

arp reply

攻击报文,源

mac

是

PC-B

的

mac (000d -88f 8-09fa)

,源

ip

是

PC-D

的

ip(100.1.1.3)

,目的

ip

和

mac

是网关(

3552P

)的,这样

3552

上就会学习到错误的

arp

,如下所示:

---------------------

错误

arp

表项

--------------------------------

IP Address MAC Address VLAN ID Port Name Aging Type

100.1.1.4 000d -88f 8-09fa 1 Ethernet0/2 20 Dynamic

100.1.1.3 000f -3d81-45b4 1 Ethernet0/2 20 Dynamic

从网络连接可以知道

PC-D

的

arp

表项应该学习到端口

E0/8

上,而不应该学习到

E0/2

端口上。但实际上交换机上学习到该

ARP

表项在

E0/2

。上述现象可以在

S3552

上配置静态

ARP

实现防攻击:

arp static 100.1.1.3 000f -3d81-45b4 1 e0/8

2.

在图

2 S 3526C

上也可以配置静态

ARP

来防止设备学习到错误的

ARP

表项。

3.

对于二层设备(

S 3050C

和

S3026E

系列),除了可以配置静态

ARP

外,还可以配置

IP

+

MAC

+

port

绑定,比如在

S 3026C

端口

E0/4

上做如下操作:

am user-bind ip-addr 100.1.1.4 mac-addr 000d -88f 8-09fa int e0/4

则

IP

为

100.1.1.4

并且

MAC

为

000d -88f 8-09fa

的

ARP

报文可以通过

E0/4

端口,仿冒其它设备的

ARP

报文则无法通过,从而不会出现错误

ARP

表项。

四、配置关键点:

此处仅仅列举了部分

Quidway S

系列以太网交换机的应用。在实际的网络应用中,请根据配置手册确认该产品是否支持用户自定义

ACL

和地址绑定。仅仅具有上述功能的交换机才能防止

ARP

欺骗。

5

,关于

ACL

规则匹配的说明

a) ACL

直接下发到硬件中的情况

交换机中

ACL

可以直接下发到交换机的硬件中用于数据转发过程中的过滤和流分类。此时一条

ACL

中多个子规则的匹配顺序是由交换机的硬件决定的,用户即使在定义

ACL

时配置了匹配顺序也不起作用。

ACL

直接下发到硬件的情况包括:交换机实现

QoS

功能时引用

ACL

、硬件转发时通过

ACL

过滤转发数据等。

b) ACL

被上层模块引用的情况

交换机也使用

ACL

来对由软件处理的报文进行过滤和流分类。此时

ACL

子规则的匹配顺序有两种:

config

(指定匹配该规则时按用户的配置顺序)和

auto

(指定匹配该规则时系统自动排序,即按“深度优先”的顺序)。这种情况下用户可以在定义

ACL

的时候指定一条

ACL

中多个子规则的匹配顺序。用户一旦指定某一条访问控制列表的匹配顺序,就不能再更改该顺序。只有把该列表中所有的规则全部删除后,才能重新指定其匹配顺序。

ACL

被软件引用的情况包括:路由策略引用

ACL

、对登录用户进行控制时引用

ACL

等。

交换机配置(四)密码恢复

说明:以下方法将删除原有

config

文件,使设备恢复到出厂配置。

在设备重启时按

Ctrl+B

进入

BOOT MENU

之后,

Press Ctrl-B to enter Boot Menu... 5

Password :

缺省为空,回车即可

1. Download application file to flash

2. Select application file to boot

3. Display all files in flash

4. Delete file from Flash

5. Modify bootrom password

0. Reboot

Enter your choice(0-5): 4

选择

4

No. File Name File Size(bytes)

===========================================================================

1 S3026CGSSI.btm 257224

2 wnm 2.2.2 -0005.zip 447827

3 snmpboots 4

4 * R0023P01.app 2985691

5 hostkey 428

6 serverkey 572

7 vrpcfg.txt 1281

Free Space : 3452928 bytes

The current application file is R0023P01.app

Please input the file number to delete: 7

选择

7,

删除当前的配置文件

Do you want to delete vrpcfg.txt now? Yes or No(Y/N)y

Delete file....done!

BOOT MENU

1. Download application file to flash

2. Select application file to boot

3. Display all files in flash

4. Delete file from Flash

5. Modify bootrom password

0. Reboot

Enter your choice(0-5):0

选择

0,

重启设备

注:删除之后交换机就恢复了出厂配置。

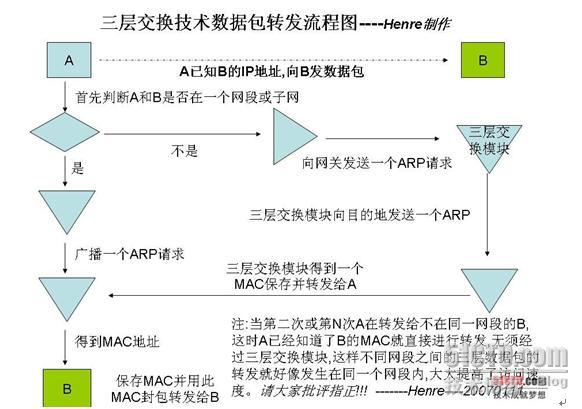

交换机配置(五)三层交换配置

1,

三层交换数据包转发流程图:

2

,三层交换机配置实例:

服务器

1

双网卡,内网

IP:192.168.0.1

,其它计算机通过其代理上网

PORT1

属于

VLAN1

PORT2

属于

VLAN2

PORT3

属于

VLAN3

VLAN1

的机器可以正常上网

配置

VLAN2

的计算机的网关为:

192.168.1.254

配置

VLAN3

的计算机的网关为:

192.168.2.254

即可实现

VLAN

间互联

如果

VLAN2

和

VLAN3

的计算机要通过服务器

1

上网

则需在三层交换机上配置默认路由

系统视图下:

ip route-static 0.0.0 .0 0.0.0.0 192.168.0.1

然后再在服务器

1

上配置回程路由

进入命令提示符

route add 192.168.1.0 255.255.255.0 192.168.0.254

route add 192.168.2.0 255.255.255.0 192.168.0.254

这个时候

vlan2

和

vlan3

中的计算机就可以通过服务器

1

访问

internet

了

~~

3

,三层交换机

VLAN

之间的通信

VLAN

的划分应与

IP

规划结合起来,使得一个

VLAN

接口

IP

就是对应的子网段就是某个部门的子网段,

VLAN

接口

IP

就是一个子网关。

VLAN

应以部门划分,相同部门的主机

IP

以

VLAN

接口

IP

为依据划归在一个子网范围,同属于一个

VLAN

。这样不仅在安全上有益,而且更方便网络管理员的管理和监控。注意:各

VLAN

中的客户机的网关分别对应各

VLAN

的接口

IP

。

在这企业网中计划规划四个

VLAN

子网对应着四个重要部门,笔者认为这也是小企业最普遍的部门结构,分别是:

VLAN10

――综合行政办公室;

VLAN20

――销售部;

VLAN30

――财务部;

VLAN40

――数据中心(网络中心)。

划分

VLAN

以后,要为每一个

VLAN

配一个“虚拟接口

IP

地址”。

VLAN10――192.168.10.1

VLAN20――192.168.20.1

VLAN30――192.168.30.1

VLAN40――192.168.40.1

拓朴图如下:

VLAN

及路由配置

1.DES-3326SR

三层交换机的

VLAN

的配置过程:

(

1

)创建

VLAN

DES-3326SR#Config vlan default delete 1 -24

删除默认

VLAN(default)

包含的端口

1-24''

DES-3326SR#Create vlan vlan10 tag 10

创建

VLAN

名为

vlan10

,并标记

VID

为

10

DES-3326SR#Create vlan vlan20 tag 20

创建

VLAN

名为

vlan20

,并标记

VID

为

20

DES-3326SR#Create vlan vlan30 tag 30

创建

VLAN

名为

vlan10

,并标记

VID

为

30

DES-3326SR#Create vlan vlan40 tag 40

创建

VLAN

名为

vlan10

,并标记

VID

为

40

(

2

)添加端口到各

VLAN

DES-3326SR#Config vlan vlan10 add untag 1-6

把端口

1-6

添加到

VLAN10

DES-3326SR#Config vlan vlan20 add untag 7-12

把端口

1-6

添加到

VLAN20

DES-3326SR#Config vlan vlan30 add untag 13-18

把端口

1-6

添加到

VLAN30

DES-3326SR#Config vlan vlan40 add untag 19-24

把端口

1-6

添加到

VLAN40

(

3

)创建

VLAN

接口

IP

DES-3326SR#Create ipif if10 192.168.10.1/24 VLAN10 state enabled

创建虑拟的接口

if10

给名为

VLAN10

的

VLAN

子网,并且指定该接口的

IP

为

192.168.10.1/24

。创建后

enabled

激活该接口。

同样方法设置其它的接口

IP

:

DES-3326SR#Create ipif if20 192.168.20.1/24 VLAN20 state enabled

DES-3326SR#Create ipif if30 192.168.30.1/24 VLAN30 state enabled

DES-3326SR#Create ipif if40 192.168.40.1/24 VLAN40 state enabled

(

4

)路由

当配置三层交换机的三层功能时,如果只是单台三层交换机,只需要配置各

VLAN

的虚拟接口就行,不再配路由选择协议。因为一台三层交换机上的虚拟接口会在交换机里以直接路由的身份出现,因此不需要静态路由或动态路由协议的配置。

2.DES-3226S

二层交换机的

VLAN

的配置过程:

(

1

)创建

VLAN

DES-3226S#Config vlan default delete 1 -24

删除默认

VLAN(default)

包含的端口

1-24''

DES-3226S#Create vlan vlan10 tag 10

创建

VLAN

名为

vlan10

,并标记

VID

为

10

(

2

)添加端口到各

VLAN

DES-3226S#Config vlan vlan10 add untag 1-24

把端口

1-24

添加到

VLAN10

同理,配置其它

DES-3226S

二层交换机。完成以后就可以将各个所属

VLAN

的二层交换机与

DES-3326SR

三层交换机的相应

VLAN

的端口连接即可。

交换机配置(六)端口镜像配置

【

3026

等交换机镜像】

S2008/S2016/S2026/S2403H/S3026

等交换机支持的都是基于端口的镜像,有两种方法:

方法一

1.

配置镜像(观测)端口

[SwitchA]monitor-port e0/8

2.

配置被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2

方法二

1.

可以一次性定义镜像和被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8

【

8016

交换机端口镜像配置】

1.

假设

8016

交换机镜像端口为

E1/0/15

,被镜像端口为

E1/0/0

,设置端口

1/0/15

为端口镜像的观测端口。

[SwitchA] port monitor ethernet 1/0/15

2.

设置端口

1/0/0

为被镜像端口,对其输入输出数据都进行镜像。

[SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15

也可以通过两个不同的端口,对输入和输出的数据分别镜像

1.

设置

E1/0/15

和

E2/0/0

为镜像(观测)端口

[SwitchA] port monitor ethernet 1/0/15

2.

设置端口

1/0/0

为被镜像端口,分别使用

E1/0/15

和

E2/0/0

对输入和输出数据进行镜像。

[SwitchA] port mirroring gigabitethernet 1/0/0 ingress ethernet 1/0/15

[SwitchA] port mirroring gigabitethernet 1/0/0 egress ethernet 2/0/0

『基于流镜像的数据流程』

基于流镜像的交换机针对某些流进行镜像,每个连接都有两个方向的数据流,对于交换机来说这两个数据流是要分开镜像的。

【

3500/3026E/3026F/3050

】

〖基于三层流的镜像〗

1.

定义一条扩展访问控制列表

[SwitchA]acl num 101

2.

定义一条规则报文源地址为

1.1.1

.1/32

去往所有目的地址

[SwitchA-acl-adv-101]rule 0 permit ip source 1.1.1 .1 0 destination any

3.

定义一条规则报文源地址为所有源地址目的地址为

1.1.1

.1/32

[SwitchA-acl-adv-101]rule 1 permit ip source any destination 1.1.1 .1 0

4.

将符合上述

ACL

规则的报文镜像到

E0/8

端口

[SwitchA]mirrored-to ip-group 101 interface e0/8

〖基于二层流的镜像〗

1.

定义一个

ACL

[SwitchA]acl num 200

2.

定义一个规则从

E0/1

发送至其它所有端口的数据包

[SwitchA]rule 0 permit ingress interface Ethernet0/1 (egress interface any)

3.

定义一个规则从其它所有端口到

E0/1

端口的数据包

[SwitchA]rule 1 permit (ingress interface any) egress interface Ethernet0/1

4.

将符合上述

ACL

的数据包镜像到

E0/8

[SwitchA]mirrored-to link-group 200 interface e0/8

【

5516

】

支持对入端口流量进行镜像

配置端口

Ethernet 3/0/1

为监测端口,对

Ethernet 3/0/2

端口的入流量镜像。

[SwitchA]mirror Ethernet 3/0/2 ingress-to Ethernet 3/0/1

【

6506/6503/6506R

】

目前该三款产品只支持对入端口流量进行镜像,虽然有

outbount

参数,但是无法配置。

镜像组名为

1

,监测端口为

Ethernet4/0/2

,端口

Ethernet4/0/1

的入流量被镜像。

[SwitchA]mirroring-group 1 inbound Ethernet4/0/1 mirrored-to Ethernet4/0/2

【补充说明】

1.

镜像一般都可以实现高速率端口镜像低速率端口,例如

1000M

端口可以镜像

100M

端口,反之则无法实现

2. 8016

支持跨单板端口镜像

华为各种型号交换机端口镜像配置方法总结

有不少朋友在问华为交换机镜像方面的问题。通过本人现有的资料和文档,现把各种型号的交换机镜像方法总结一下。以便各位朋友能够方便查阅!在学配置之前,对于端口镜像的基本概念还是要一定的了解!

一、端口镜像概念:

Port Mirror(

端口镜像)是用于进行网络性能监测。可以这样理解:在端口

A

和端口

B

之间建立镜像关系,这样,通过端口

A

传输的数据将同时复制到端口

B

,以便于在端口

B

上连接的分析仪或者分析软件进行性能分析或故障判断。

二、端口镜像配置

『环境配置参数』

1. PC1

接在交换机

E0/1

端口,

IP

地址

1.1.1

.1/24

2. PC2

接在交换机

E0/2

端口,

IP

地址

2.2.2

.2/24

3. E0/24

为交换机上行端口

4. Server

接在交换机

E0/8

端口,该端口作为镜像端口

『组网需求』

1.

通过交换机端口镜像的功能使用

server

对两台

pc

的业务报文进行监控。

2.

按照镜像的不同方式进行配置:

1)

基于端口的镜像

2)

基于流的镜像

2

数据配置步骤

『端口镜像的数据流程』

基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量观测或者故障定位。

【

3026

等交换机镜像】

S2008/S2016/S2026/S2403H/S3026

等交换机支持的都是基于端口的镜像,有两种方法:

方法一

1.

配置镜像(观测)端口

[SwitchA]monitor-port e0/8

2.

配置被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2

方法二

1.

可以一次性定义镜像和被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8

【

8016

交换机端口镜像配置】

1.

假设

8016

交换机镜像端口为

E1/0/15

,被镜像端口为

E1/0/0

,设置端口

1/0/15

为端口镜像的观测端口。

[SwitchA] port monitor ethernet 1/0/15

2.

设置端口

1/0/0

为被镜像端口,对其输入输出数据都进行镜像。

[SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15

也可以通过两个不同的端口,对输入和输出的数据分别镜像

1.

设置

E1/0/15

和

E2/0/0

为镜像(观测)端口

[SwitchA] port monitor ethernet 1/0/15

2.

设置端口

1/0/0

为被镜像端口,分别使用

E1/0/15

和

E2/0/0

对输入和输出数据进行镜像。

[SwitchA] port mirroring gigabitethernet 1/0/0 ingress ethernet 1/0/15

[SwitchA] port mirroring gigabitethernet 1/0/0 egress ethernet 2/0/0

『基于流镜像的数据流程』

基于流镜像的交换机针对某些流进行镜像,每个连接都有两个方向的数据流,对于交换机来说这两个数据流是要分开镜像的。

【

3500/3026E/3026F/3050

】

〖基于三层流的镜像〗

1.

定义一条扩展访问控制列表

[SwitchA]acl num 100

2.

定义一条规则报文源地址为

1.1.1

.1/32

去往所有目的地址

[SwitchA-acl-adv-101]rule 0 permit ip source 1.1.1 .1 0 destination any

3.

定义一条规则报文源地址为所有源地址目的地址为

1.1.1

.1/32

[SwitchA-acl-adv-101]rule 1 permit ip source any destination 1.1.1 .1 0

4.

将符合上述

ACL

规则的报文镜像到

E0/8

端口

[SwitchA]mirrored-to ip-group 100 interface e0/8

〖基于二层流的镜像〗

1.

定义一个

ACL

[SwitchA]acl num 200

2.

定义一个规则从

E0/1

发送至其它所有端口的数据包

[SwitchA]rule 0 permit ingress interface Ethernet0/1 egress interface Ethernet0/2

3.

定义一个规则从其它所有端口到

E0/1

端口的数据包

[SwitchA]rule 1 permit ingress interface Ethernet0/2 egress interface Ethernet0/1

4.

将符合上述

ACL

的数据包镜像到

E0/8

[SwitchA]mirrored-to link-group 200 interface e0/8

【

5516/6506/6503/6506R

】

目前该三款产品支持对入端口流量进行镜像

1.

定义镜像端口

[SwitchA]monitor-port Ethernet 3/0/2

2.

定义被镜像端口

[SwitchA]mirroring-port Ethernet 3/0/1 inbound

【补充说明】

1.

镜像一般都可以实现高速率端口镜像低速率端口,例如

1000M

端口可以镜像

100M

端口,反之则无法实现

2. 8016

支持跨单板端口镜像端口镜像配置

『环境配置参数』