在Backtrack5 下利用MS12_004_midi漏洞渗透

Metasploit下MS12_004_midi漏洞渗透

今天使用的BT5渗透工具里的Metasploit软件,bt5它是一款很出名的黑客工具,里面包含了很多黑客软件和安全评估的工具,虽是黑客软件,但是在做安全检测方面同样是一大助手,它可以帮助我我们检测出很多的漏洞,主要是看你怎么利用。

因为是黑客软件,所以希望大家在进行安全检测的时候可以先取得别人的授权,以免带来不必要的麻烦。

今天给大家介绍的漏洞是微软的MS12_044_midi漏洞,该漏洞的资料本人在百度上找了半天也没有找到很好的解释,于是我就自己按照自己的说明介绍一下:MS12_044_midi漏洞就是构造一个URL木马连接,然后把该链接发出去,当别人的电脑上有此漏洞,且打开了URL,那么该URL就会自动建立一个反向连接到目标机器。漏洞利用的是IE浏览器漏洞

MS12_044_midi漏洞在IE浏览器的6.0,7.0,8.0上很普遍,9.0的也存在,本次的实验依旧是在本地虚拟机上进行的,没有进行任何破坏。

受影响的软件:

我们先查看BT5和目标系统的ip地址:

打开bt5的msfconsole,使用meterasploit工具

在这里,我们选择本次实验用到的漏洞MS12_004_midi,要表明具体的路径

并查看该漏洞使用的参数

因为一般的电脑都开启了自身的防火墙功能,所以为了保险起见,我们使用

reverse_tcp反弹型连接(让目标机器透过防火墙主动和我我们的机器取得连接),PAYLOAD是攻击的载荷,这个是必须填写的

因为使用了反弹型的攻击载荷,所以我们再次查看漏洞的配置模块会多出部分(反弹连接参数的)

接下来,就需要我们对参数进行配置了

LHOST填写我们自己(bt5)的ip地址,因为我们是让对方连接我们,我们是受体

URIPATH因为是针对浏览器攻击,所以必然会生成浏览路径,这里就是页面

(像我这个xiaoma.html,为了更有欺骗性。可以随意写路径页面的名字)

SRVHOST监听地址,因为远程反弹连接我们,因此还是bt5进行监听

至于端口我们一般使用的就可以,除非默认的端口你在使用,一般不用修改

渗透的参数修改完成以后,我就就直接执行exploit进行溢出就ok!

exploit完成后bt5就在自动监听等待中。。。

我们在目标机器(192.168.1.121)IE中打开生成的连接。。。

在IE中打开生成的连接后,浏览器只显示卡在那里的样子,然后一会儿后自动的关闭...

我们回到bt5发现我们的配置已经生效,并且已经捕捉到了会话,完成了本次的溢出

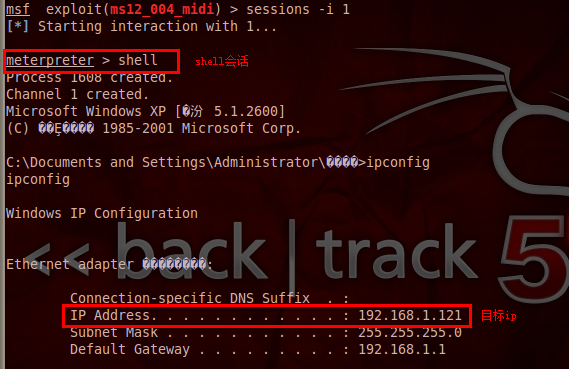

我们查看实验得到的会话

使用sessions-i会话编号来打开会话

打开shell即可获得目标机器shell

查看目标机器的ip地址正式我们的目标ip地址

此时,我们就拿到了目标机器的shell,这台windows机器已经沦陷,实验成功!