Forefront Security for Office Communications Server设置/测试篇

在上一篇中 【Forefront Security for Office Communications Server部署篇】,我们为OCS安装了一个安全防护软件――FSOCS,并简单的预览了一下FSOCS的功能界面,在这篇文章中,我将对其进行防护能力进行评测,看看它到底有多“强”。

1. 主界面功能介绍

【SETTINGS―Scan Job】

【SETTINGS―Antivirus】

反病毒选项中拥有八个可选扫描引擎,并且可在【Bias】(使用偏好)中设定从“最大性能”到“最大杀毒能力”的5个选项,还可在【Action】(扫描选项)中设定发现病毒后该执行的操作(仅扫描,清除或删除)

【SETTINGS―Scanner Updates】

病毒库升级选项中包括每个扫描引擎的是否启用升级,升级地址及自动更新时间,图中右下角信息则为当前选中扫描引擎的升级信息

【SETTINGS―Templates】

任务模板选项

【SETTINGS―General Options】

全局选项中包括对日志、扫描引擎升级、扫描、传送通告服务器有更详细的设置,用户可根据需要进行更改,其中带有*的选项需要重启Forefront服务后生效。

【FILTERING―Content】

内容过滤也有一个扫描任务,与前面介绍的扫描任务是一样的,但不同点在于内容过滤选项上,这里提供了内容过滤(Content filter)和过滤后如何处理几个选项。此过滤功能不局限于只过滤消息内容,还可以过滤附件中文件的内容。比如一些不文明用语。

【FILTERING―Keyword】

关键字过滤范围为消息和文本文件中的关键字信息,通过过滤列表来实现

【FILTERING―File】

附件类型过滤,通过识别文件格式来允许或禁止某些附件的传输,默认为允许所有文件格式。我假设不允许类型为EXE格式的文件,就可以如下图所示一样设置。

【FILTERING―Allowed Sndr/Recp Lists】

允许发送者和接受者列表,这里同样需要过滤列表进行支持才可以设置

【FILTERING―Filter Lists】

在这个选项里可以创建之前4中过滤方式中需要的过滤列表,例如我需要一个过滤关键字列表,就可以这样操作。

在【List Types】中,选择【Keywords】,在【List names】中,点击【Add】,输入列表名【key】

然后点击【Edit】,弹出列表编辑框,左边为列表内包含的内容,右边为列表内不包含的内容。同样适用【Add】和【Edit】进行内容编辑。

点击【OK】后,返回关键字过滤就可以看到刚才创建好的列表了。

【OPERATE―Run Job】

这里可以开启和关闭扫描过滤功能,同时也详细的显示了扫描过滤日志,包括时间、状态、发送者、接受者的信息等。

【REPORT―Notification】

通知包括对扫描过滤结果指定需要接受的用户及自定义内容

【REPORT―Incidents】

事件中包括更详细的扫描结果说明,例如详细的报表统计

【REPORT―Quarantine】

检疫中同样提供详细的扫描过滤日志结果,可让管理员对扫描结果有更直观的了解,便于指定符合环境的策略。

2. 实际防护能力测试

①常规病毒代码测试

图中代码是欧洲计算机防病毒协会开发的测试病毒代码,经过压缩后,由administrator发送给user1进行测试

并且扫描引擎选择4款,平均杀毒能力,清除病毒并发送通知

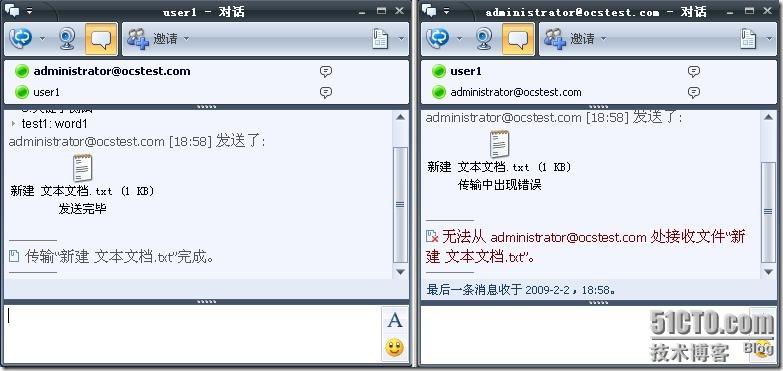

administrator开始发送文件

User1准备接受文件

接受后,administrator显示为已发送,但在user1这边略有延时,稍等即可看到user1无法接收文件

看来,扫描引擎起作用了,常规测试没有问题。

②接下来试试Forefront对流行病毒的查杀能力如何

下图中为2008年5月流行的病毒样本

首先先把扫描引擎特征库升级至最新,然后随机选择5个病毒样本压缩后进行测试。

结果显而易见,病毒样本依然无法通过扫描引擎的检测,不知是不是病毒样本不够新的缘故,但事实也证明扫描引擎确实可以对不同类型的病毒的进行查杀,这应该是微软多个扫描引擎的功劳。

3. 内容过滤能力测试

①关键字过滤

为了测试方便,我建立了一个关键字过滤列表【key】,列表内有两个需要过滤的关键字【word1】和【word2】

然后在【FILTERING―Keyword】中,更改【key】列表的选项,标记出被过滤掉的信息。

接下来就可以发消息测试了。

首先发送带有关键字的消息进行测试:

消息被整条屏蔽了。

然后尝试发送附件形式的带有关键字的文本文件进行测试:

附件同样也被过滤掉了。

②文件类型过滤

微软在Forefront中改变了识别文件类型的方法,从简单的识别文件扩展名到智能识别文件格式,大大提高了文件辨别能力。比如不允许用户发送BMP图像文件,就可以在【FILTERING―file】中新建一个名为【*.bmp】的文件名,文件类型选择【bmp】类型,在【Action】中选择【Identify:tag message/file】标记出过滤信息

然后就近在当前操作系统中提取一个可执行文件进行测试

结果还是很明显,由于过滤设置的生效,文件被服务器拒绝。

4. 报告系统测试

微软的日志报告系统的功力一向很强,这次也不例外,虽然只有3个可选项,但是每个可选项中的内容都很丰富。

在【Notification】中,提供了向管理员等其他共5类用户提供公告说明信息,来向用户说明某些信息经过扫描过滤后的结果。

在【Incidents】中,使用图标来显示用户消息和附件文件中被拦截扫描或者过滤掉的信息数,非常直观。

在【Quarantine】中则详细显示了被扫描过滤信息的类型,发送和接受方等重要信息,虽然内容与前面的报告有重叠,但是其要展示侧重点不同,也方便了管理员更直接的了解情况。

5. 总结

微软总是能带给我们不一样的惊喜,这次微软带来了整个Forefront Security安全体系,而FSOCS只是其中的一小部分,它给OCS服务器带来了前所未有的安全保护措施,同时FSOCS的强大功能也让人兴奋不已。但是仍然有一些细节问题值得管理员注意:

①扫描引擎升级频繁,而且在安装过程中,资源消耗比较大,如果同时进行多种任务时,对服务器的性能有一定要求。

②对于OCS通知帐号的设置一定要按照说明进行设置,否则会造成OCS前端服务无法启动。而【RTCService】和【RTCcomponentservice】两个账户则需要设置密码永不过期,不然也会出现OCS前端服务无法启动的情况。

本文出自 “激情因梦想而存在” 博客,转载请与作者联系!