FireEye:数字面包屑――识别APT攻击来源的7大线索

近期,FireEye发布了一篇题为《Digital Bread Crumbs: Seven Clues To Identifying Who's Behind Advanced Cyber Attacks》的白皮书,同时发布了中文版。

内容转载如下:

在�F今�W路威�{的情�菹拢�找出�橙耸侨魏畏蓝R���的�P�I要�c。保�o�Y料�c智慧��a的�P�I步�E,在於找出�l是 攻�粽摺⑺���的�\作方式,以及他��的目的。

所幸如同任何犯罪�F�鲆�樱�遭到入侵的��X系�y都��留下�索。若是先�M的�W路攻�簦��阂廛��w程式�a、�W路 ��~�子�]件、使用的命令�c控制(C&C)伺服器,甚至行�椋�都可能��留下攻�粽叻缸锏闹虢z�R�E。正如指�y科�W、DNA 和�w�S分析已�成�榉缸镨a�R�r的�o�r之��,在研究人�T已�知道找�つ�耸鞘颤N的情�r下,�B�Y先�M�W路攻�羰录�的�v程便有利於找出功力��大的威�{�l�诱摺�

�@份�蟾娓���FireEye 追��⒔� 1,500 件攻�艋�铀��M成的�本,描述下列�阂廛��w攻�羟�r,以及可�闹蝎@知�首的相�P�Y�:

�I�P配置――�[藏在�W路��~活�颖翅岬氖枪�粽哝I�P的相�P�Y�,而�@些�Y���根���Z言和地�^而有差��。

�阂廛��w中�^�Y料――�阂廛��w原始�a包含的技�g���Y料,可能��透露出攻�粽叩恼Z言、位置和他�c其他犯罪活�拥年P�性。

�惹蹲中汀�―�W路��~�子�]件的字型��指出攻�舻脑搭^。即使�字型通常�K不常用於攻�粽叩哪刚Z中,也是有�E可循。

DNS �]�浴�―攻�羰录�中所使用的�W域��指出攻�粽叩奈恢谩V匮}登�的�Y�可能���⒍���W域�B�Y到同一��犯罪源�^。

�Z言――通常��阂廛��w最後�@示的�惹墩Z言,可以看出攻�粽�碜阅����家/地�^。而且,有�r用逆向工程�碜凡槌霈F在�W路��~�子�]件中的常��Z言�e�`,就能判�喑鲎���人�T的母�Z。

�h端管理工具�O定――�衢T的�阂廛��w工具�群�一�M�O定�x�。�@些�x�通常是攻�粽咴谑褂迷�工具�r的特定�x�瘢�而正是�@�c�研究人�T可�⒉煌�的攻�羰录��B�Y至同一��威�{�l�诱摺�

行�椤�―�姆椒ㄅc攻�裟�说刃�槟J剑�可以看出攻�粽叩囊恍┦址ê��C。 看�^�@些�索之後,安全�<��即可更�p易找出威�{�l�诱撸�使�M�日後防�R�W路攻�舻哪芰Ω����大。

��管近�啄�砭W路攻�粼揭�高明且更��B��,但是仍然不�所�^的完美犯罪。攻�翩�的各�A段:探勘、研�u、交 付、漏洞攻�簟�安�b、命令�c控制,以及�δ�苏归_行�� (通常是�B漏),都可能留下�滴蛔阚E。

因�樵诿���A段中,攻�粽吆凸�裟�酥��g一定��有所接�|。有�r�@�N接�|是直接�M行,如�W路��~�子�]件。有 �r�t是�g接接�|,比方��目�穗��X回��攻�粽呦到y�r就���l生接�|。�@�煞N接�|都是可挖掘更多�P於攻�粽哔Y� 的好�C��。若分析正�_,�@��Y�能�f助安全�<��更清楚�p害�情,�M而修�驮馊肭值南到y,以及�A�y日後的攻�簟�

注意事�:�m然本�蟾嬷兴�介�B的�滴昏a�R�C��可利於 FireEye 研究人�T�M行研究,但是得到的�索仍常造成�`�� 且存在矛盾。分析�C��是�e�C�}�s而且�v�千辛的�^程―�@�N精巧融合科�W�c��g的技�g也很�y���F「�C���_�」 的理想。�W路罪犯多半是擅�L於�e�`引�У�<遥�所以表面上�]有任何明�@徵兆。因此,FireEye ��烈建�h在��攻 �粼搭^有任何定�之前,����嗪舛喾阶C��,�K且徵��滴昏a�R�<摇�

1. �I�P配置

研究人�T可以根���W路��~�子�]件�祟}的「字元集」�傩� (charset),判�喈�初某一段�阂廛��w在建立�r所用的�I�P配置。大多�档木W路��~攻���使用不�凫短囟��家/地�^的��舒I�P配置。因此��非��市偷逆I�P出�F�r,代表�@是一��有利�索。

FireEye 研究人�T�l�F,�S多�阂廛��w活�佣加惺褂弥��大�所使用中文 (GB2312) �I�P的特性。同理,北�n的 KPS9566 字元集便有助於�_�J攻�艋�邮�脑�地�^�l出。 �@�N追�攻��碓吹姆椒�K非百分之百�蚀_。理�上,俄�_斯��民可以用北�n�I�P��窝b其身分以及�酉颉�

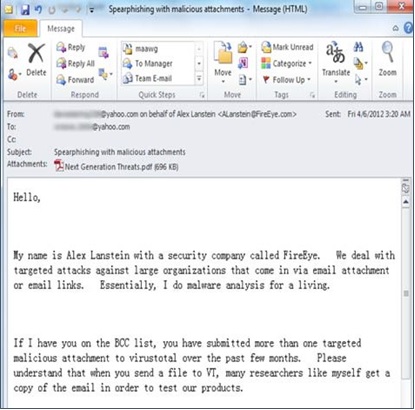

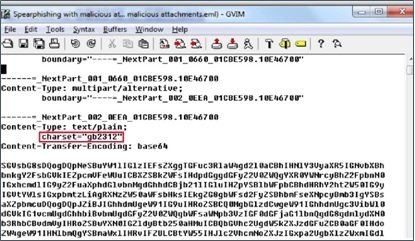

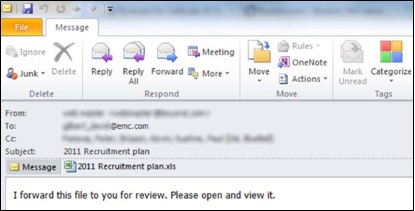

2012年 3月,FireEye研究�TAlex Lanstein向西藏人�嗳耸堪l出�子�]件(��D1),警告其已成�榫W路攻�舻哪�恕9�粽哚��钠渲幸晃还�裟�耸种心玫� Lanstein 的�子�]件�}本,用�懋�作�Ω镀渌�人�嗳耸康恼T�D。不像原�淼碾�子�]件是使用��饰鞣秸Z系�I�P (Windows-1252),�T�_信函的寄送者即是使用中��的 GB2312 �I�P配置(��D2)。

�D 1:�魉徒o西藏人�嗳耸康恼T�_�W路 ��~�子�]件

�D 2:�W路��~�子�]件中的字元集��a (��⒁��D 1)

2. �阂廛��w中�^�Y料

�阂廛��w的可�绦�n程式�a通常���⒖加靡越M�原始�a的原始�碓茨夸�。同�拥兀�用C++ �Z言��的程式���⒖计�0该��Q。其中的程式�a��透露攻�粽叩恼Z言或�碓��家/地�^,即使程式�a和其他攻�粜�右研薷某赡��ο蟮恼Z言,仍可看出端睨。

�D 3:用粗俗文字辱�R中��防毒��w�u造商北京瑞星的�阂廛��w原始�a。�幕截�D中的不雅文字已��^模糊�理。

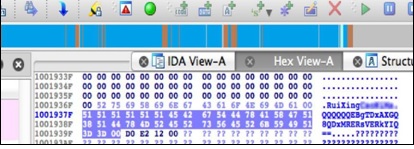

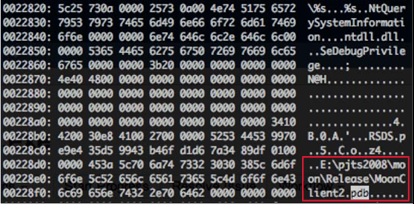

�D 4:�解�a的可�绦�n (反白�@示PDB �⒖�碓�)

�D 4 �@示先前未公�_的第二波攻�舻脑�始�a,在�次攻�糁校�可�绦�n�窝b成 PNG �n案。在初始攻�翎幔�可�绦�n即送到端�c。�@段程式�a中包括指向�阂廛��w作者硬碟中、位在「E:\pjts2008\moon\Release\MoonClient2. pdb」的�理序�慑e (PDB) �n的�⒖�碓础�(PDB �n案是��σ� Windows .Net framework �Z言所撰��的程式所建立)。此�所指的「MoonClient」�n案是中���客集�F APT1 (又�Q�� CommentGroup) 所使用 WEBC2 �阂廛��w的�形。

3. �惹蹲中�

就像前文所介�B的字元集,�W路��~�子�]件和其他�阂馕募�中所使用的字型,有�r可用�碜粉� APT 攻�舻�碓础R� FireEye 研究人�T最近�l�F的 Sanny APT 攻��槔�。�m然�T�_文件是用俄文撰���碚T�_俄��使用者,但�s使用�n文字型 Batang和KPCheongPong。�@些字型的�x�瘢�也�c其他的�C��共同一致的��碓粗赶虮表n,包括�次攻�糁械淖髡呙�字和所使用的C&C伺服器。��^整�w推�,��C����攻�粽叩�碓刺峁┮��有力的�索。

4. DNS �]��

在某些案例中,攻�粽��付�M登��W域�硪�避�阂廛��w防�R的��y作�I,如�W域黑名�巍6��@些DNS登��Y��常直接指出攻�粽咚�在的��家/地�^。

即使DNS�]�缘氖羌倜�字和地址,也能找出�首所在。有些攻�粽��在跨�W域重�}使用假的��j�Y�。研究人�T可以�脑���Y�快速�⒍嗥鸸�羰录��B�Y到同一名威�{�l�诱撸��K��拿科鸸�羰录�收集到的片段�Y�集合起�怼�

典�案例:即有名的「Sin Digoo 事件」。在 2004 年到 2011 年�g,有人利用 Hotmail �子�]件地址,在好��� �W域中�]�韵嗤�的使用者名�Q。�名�]�哉叩怯�的���w地址是位在「Sin Digoo, Californa」的一���]�f信箱,很 明�@拼�e「San Diego」一字。多�有那些重�}的�]�再Y�,研究人�T才能����e的�阂廛��w攻�粜�舆B�Y到更大 �模的先�M持�m威�{活�印�

同�拥兀��阂廛��w研究人�T Nart Villeneuve 曾使用 DNS 登��Y��⒅��浙江大�W�B�Y到 2010 年一起��ο愀厶� 赦�M�、�者、人�嗍就�人士的攻�粜�印�

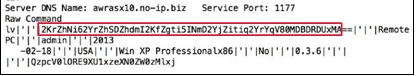

FireEye最近使用DNS登����Y料,�B�Y���上�鞯讲《�z查�W站 VirusTotal 的�阂廛��w�本。攻�粽咚坪跻呀��⑦@����本上�鳎�以�y�防毒社群是否能��y出�怼�

�⑦@���本上�鞯墓�粽哐陲�了第一�A段的C&C 攻�簟5�是到了第二�A段,他以在���H基�A架��中�绦�阂廛��w的手法做�檠谧o,使用一��明�@位於非真正新德里地址的人所�]�缘� secureplanning.net �W域。

然而�]�再Y��K非一��蚀_的指�耍还αΩ��的攻�粽呖梢匝u作假��j�Y�,甩�_�M行追�的研究人�T。但是在�@起案例中,FireEye研究人�T�^察到後�碓��阂廛��w的更新版本��m上�鞯� VirusTotal 超�^ 15 次。所有�本都�L��B�Y到以�新德里地址�]�缘木W域,更是暴露攻�粽叩男�槟J健�

5. �Z言

通常有�S多指�丝赏嘎�阂廛��w活�铀�使用的�Z言皆非攻�粽叩哪刚Z。有�r�@些指�松踔量芍赋龉�粽叩�碓础� �@而易�的�e字和拼法�e�`是明�@的徵兆。在其他案例中,�母���的分析�Y果可看出攻�粽呤褂梅��g�W站的蛛�z�R�E。�t解�衢T翻�g�W站如何�理特定字�~和片�Z之後,研究人�T就能判�喙�糁兴�使用�W路��~�子�]件的原始�Z言。

以 2011 年震�@一�r的 RSA 攻��槔�。���Q有���任命於政府的小�M入侵了�公司的�W路,�I取 RSA SecurID �a品 的�Y料。�次攻�衾�用不明的 Flash 漏洞,表示攻�粽呔�涓唠A的技�g能力。但��D 5可以看出,��W路��~�子�]件�热菔褂煤芷频挠⑽暮妥玖拥氖址� (�m然最�K�是得逞) �T使收件者�_�⒏郊�。�@些特徵都指出�攻�粽叩哪刚Z�K非英文。

�D 5:2011 年 RSA 攻�羰录�中所 使用的�W路��~�子�]件

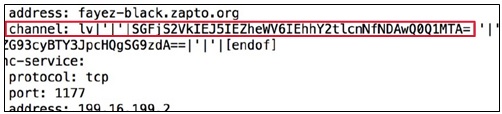

有�r,�惹对�阂廛��w中的�Z言也有利於找出攻�粽摺T�D 6 中,Backdoor.LV �阂廛��w的片段程式�a是利用阿拉伯文名字和�Z言�怼�擞�」目��ο蟆�

�D 6:Backdoor.LV �阂廛��w的片段程 式�a。圈�x部分�解�a成字串後�@示於 �D 7 中。

�D 7 �解�a的 Backdoor.LV

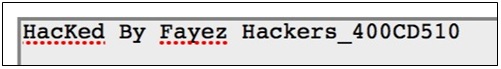

出�F在�D 11 中的程式�a�@然是�碜酝�一��攻�粽摺W衷�集字串解�a後�@示「400CD510」�嘶` (���D 8),�@次是�裼冒⒗�伯文字母。

�D 8:另一���c Fayez 有�P的�阂廛��w片段。圈�x部分�解�a成字串後�@示 於�D 9 中。

�D 9:�裼冒⒗�伯文字母的 400CD510�Y料

6. �h端管理工具�O定

�h端管理工具 (RAT) 是攻�粽哂�砑�r控制目�穗��X的一�N�阂廛��w。�@�工具支援�S多功能,如�I�P登入、�幕 �X取、影片�X取、�n案�鬏�、系�y管理和 command-shell 存取。RAT 可付�M��I甚至免�M取得,��^完善�y��K 具�渫暾�功能,因此深受攻�粽叩南�邸�

RAT 似乎使得追�更�槔щy,因�槿魏稳硕伎梢允褂茫�而且不同�F�w可使用相同的工具。但是每��攻�粽呖梢愿��� 工具提供的�S多自�功能�斫�立��俚慕M合�O定。�亩嗥鹗褂孟嗤� RAT �O定的攻�糁校�可追溯到同一名攻�粽摺�

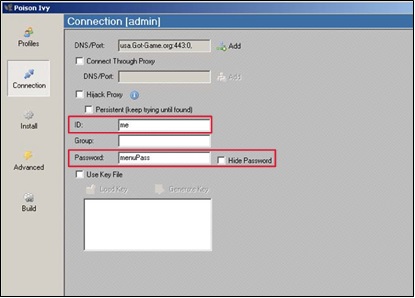

比如一��推出�_ 8 年,�Q�� Poison Ivy 的 RAT。此工具最常�的�O定�x�包括 ID、群�M、密�a和 Mutex。 �D 10 �@示 Poison Ivy �B��O定�窗中的 ID 和密�a�谖弧�

�D 10:Poison Ivy �B��O定�窗 (ID 和密�a�谖灰苑窗罪@示)

�@些�O定�x�可透�^Volatility,��【�後的RAT中�X取。Volatility是一�N在����w�A印中�\作的�_放原始�a�n案 ����w�a�R架��工具。攻�粽��在 Poison Ivy 中�O定 ID 和群�M�谖唬�以�擞��K�M成目��ο笕航M。��多起攻�舫霈F相同的 ID 或群�M名�Q �r,研究人�T即可推��@些攻�羰录�彼此有所�P�。

密�a�谖皇� Poison Ivy 通�加密的�P�I。它的�A�O值是「admin」,而且通常�S持不�。但若��^主�釉O定,密�a 就��成�橐豁�蛛�z�R�E。它��通常是��一�o二的,而且攻�粽吆苌僭谀�诵怨�艋�又兄匮}使用。

在��w中,Mutex是一�N程式物件,用�泶_保一��程式的多重�绦芯w不��同�r使用相同的�Y源。而在Poison Ivy中,Mutex 是一�N判�嘣�工具是否在受感染的系�y上�绦械闹�耍�以避免�绦谐��^一��以上的��例。Poison Ivy使用的�A�O Mutex 值是 )!VoqA.l4。如在 Poison Ivy中所�O定的密�a一�樱�任何非�A�O值通常具�洫�一性,因此成�橐��有力的指�恕�

7. 行��

人是��T的�游铩9�粽呦褚话闳艘�樱��r�g一�L都��表�F出�T性的行�槟J健K������i定相同的目�恕⑹褂孟嗤�的C&C伺服器,�K且�⒅匦�[在相同的�a�I。�@些�T性策略����漏攻�粽叩氖址ā⒛�撕�酉颉_@就是之所以要��攻�粽哌M行���的立意所在。�@很像罪犯���有利於�商芥i定嫌疑犯,安全�<乙部梢蚤L期�^察攻�粽撸��K��其行�槟J健@�用�@些�Y�,研究人�T可依特定集�F的�性,找出其犯案�L格和手法。

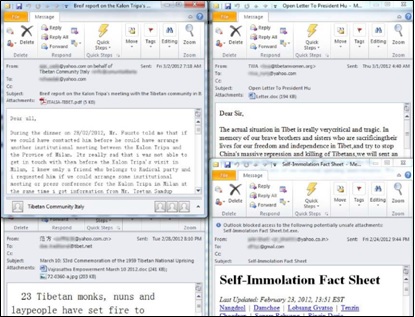

同�拥兀�攻�粽叩姆赴腹ぞ吆褪址ㄒ灿欣�於���。�D 11�@示四�N不同手法、不同引�T方式和不同的初步�阂廛��w植入。但全部都是�i定宗教示威人士。而且如�祟}�Y�所示,他��都是�南嗤�的伺服器�l出,有些是�� Yahoo!�l出。有些是Web�子�]件服�瞻l出,有些是�裼弥噶畲a�l出。�@些�C��都指向在同一��集�F、使用相同IT基�A架��的多名�l�诱摺�

�D 11:四封�W路��~�子�]件

�Y�

上述信件的特性若��立�砜矗�都�o法�C���_�。但是��多�徵兆都指向同一��攻�粽�r,研究人�T即可高度推�喑� 某攻�艋�颖翅岬闹甘拐摺T��Y�有助於�A�y其攻�羰址ê��C,�安全�<腋��蚀_地�A�y未�淼墓�簦�以及保�o已遭�i定的系�y和�Y料。

��必��理包含攻�艉托��p害的�o急任��r,判�喙��碓纯雌�砗孟癫皇沁@�N必要。但事��上不然。��遭目�� �i定的�M�知道攻�粽叩氖址ê湍�酥�後,即可以使用��Y��袢∠铝写胧�:

立刻�D移�Y源�碇г�易受侵入的�Y料

�求其他�f助,�o�是�佑�炔抠Y源或�谭�挝弧�

更���z查其他可能已遭攻�粽哂渺镀渌�攻�艋�拥拿浇� (之前可能疏忽的媒介)

如能整合上一次在其他地方、由同一��攻�粽甙l起攻�艋�又兴�收集到的情�螅��t解攻�舻�碓纯赡芨��橛欣�。如可透�^��I�S商的客�羧汗蚕斫�匿名的威�{情�螅�提供有�P策略、通��f定、�B接埠和攻�粽咚�用回呼�l道等�Y�。