Cisco ASA配置(一)

Cisco firewall

PIX500系列安全设备

ASA5500系列自适应安全设备

Catalyst6500系列交换机和Cisco7600系列路由器的防火墙服务模块(Firewall Serveices Module)

ASA有5505,5510,5520,5540,5550,5580等,可根据企业的规模自行选择。这里不作详细介绍

在学习ASA之前,先要了解ASA的原理和算法

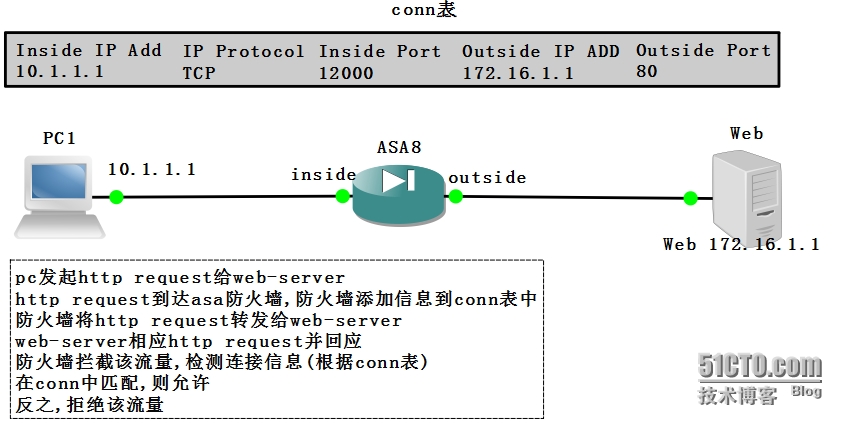

asa是一个状态化防火墙,根据conn表工作,默认情况下,asa对tcp和udp协议进行状态连接,并处理。

安全算法的原理

PC端→数据报文→ACL→XLATE/CONN→监测引擎→web-server(发送报文)

web-server→检测引擎→XLATE/CONN→PC端(返回报文)

对于一个新的数据报文,以tcp为例

TCP发送SYN=1的建立连接

ASA检查ACL列表,确定是否允许连接

执行路由选择,并将会话信息写入到conn表中

执行应用层的监测,并根据监测引擎确定转发或者是丢弃数据报文,如果转发

目标主机会相应该数据报文

ASA接收返回报文并进行监测,在数据库中(conn)查询连接,确定会话信息与已有连接是否匹配

ASA转发已经建立的会话报文.

ASA区域的概念

通常情况下,分为

inside(内部):通常用来设置内部网络

dmz(停火区,也叫隔离区):用来发布内网的服务器

outside(外部):针对于internet用户

安全级别依次递减.

默认访问规则遵循:高安全级别可以访问低安全级别;低安全级别不能访问高安全级别;禁止相同级别访问。

ASA防火墙的ACL规则

配置ACL有两个作用:

<一>允许入站连接,默认是不允许的

<二>控制出站连接。这些在配置的过程中会明白的。

标准acl:access-list acl_name [standrad] [permit|deny] ip_addr net_mask

扩展acl:access-list acl_name [extended] [permit|deny] protocol src_ip net_mask dst_ip net_mask [operator port]

配置路由

静态route interface-name(指的是你要去往哪个区域的逻辑名称) network mask 下一跳地址

注意:对于icmp协议是禁止穿越ASA防火墙的,由于icmp是非状态化的,但是,在调试模式下,为了测试方便,我们可以通过配置ACL列表来配置icmp的暂时允许。

ASA的接口有两种名称,物理名称和逻辑名称。

物理名称:就是实际的接口名称,如e0/0,e0/1等

逻辑名称:用来描述安全区域,如inside,outside,dmz等

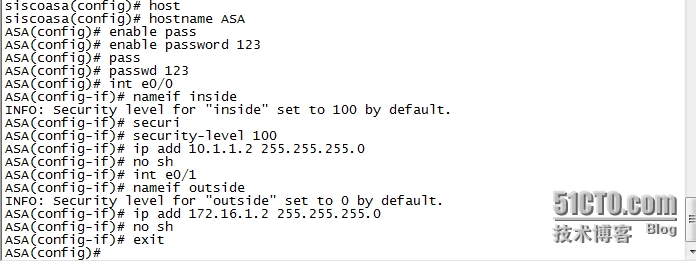

接下来就是ASA的基本配置了:简单操作一下,其实很简单,不会可以打“?”

还是以上图为例:

需求:

ASA上:主机名称,特权模式密码,远程登陆密码,开启远程登陆,划分区域,使用telnet等等。

hostname配置主机名

enable password配置特权模式密码

password配置远程登陆密码

security-level配置安全级别

nameif配置逻辑接口名称

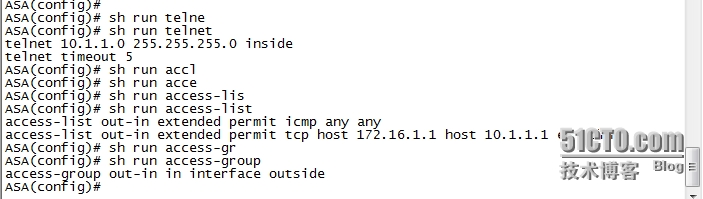

进一步配置使pc1可以telnet到web-server和ASA防火墙

pc1可以ping通web-server和访问80端口

web-server可以telnet到pc1

注意:上图用到的pc和web-server都是用路由器模拟

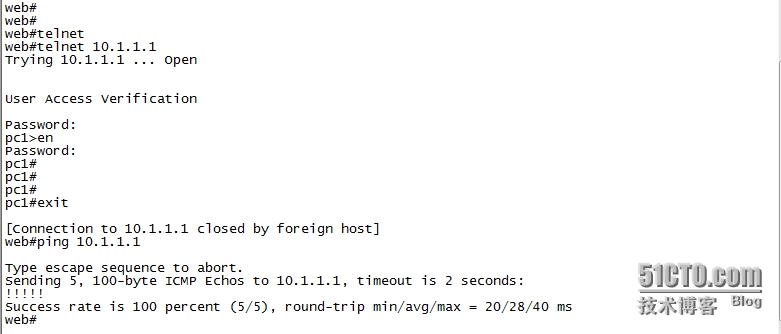

注意:要在web上开启远程登陆和ip http server,pc1上需要开启远程,配置(略)

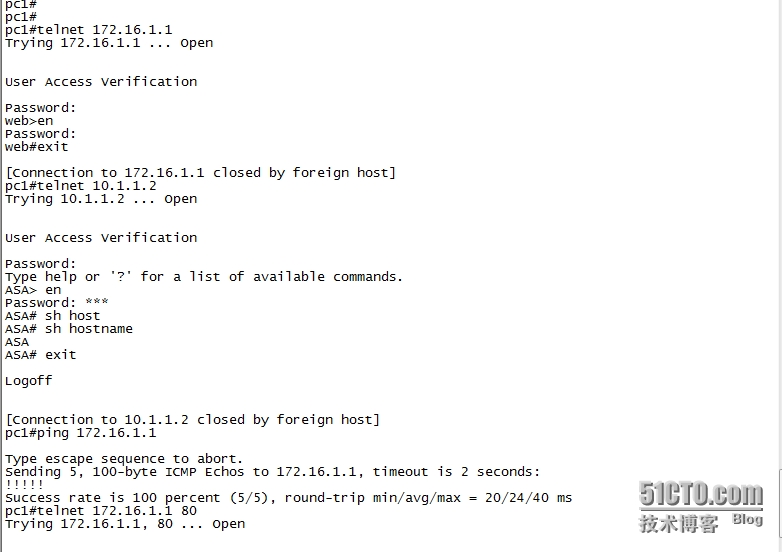

验证结果

pc1:

web-server:

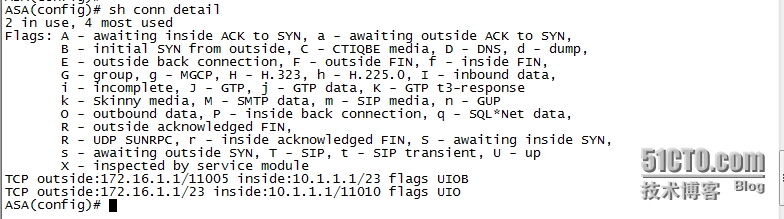

使用show conn detail查看conn表记录

其他配置命令如下:

write memory=copy running-config startup-config保存配置

clear configure all清除现有配置,指的是running-config配置

clear configure configurationcommand清除runing-config中的指定的命令配置

clear configure access-list清除所有access-list命令的配置

clear configure access-list in-to-out只是清除ACL列表in-to-out

no access-list 列表名字 [规则]清除某一列表中的某一条

clear xlate清除nat转换表,不能清除静态的nat

write erase删除startup-config配置文件

还有很多命令可以自己察看一下阿!