bind配置进阶,转发器的配置以及如何实现子域授权。

看到标题就知道今天任务很重了,由于时间很晚了,废话不多说,开始实验吧!

实验规划:

解析域:tuchao.com

主DNS服务器 dns.tuchao.com 192.168.1.200

从DNS服务器 ns2.tuchao.com 192.168.1.254

host:

www.tuchao.com 192.168.1.100

www.tuchao.com 192.168.1.101

www.tuchao.com 192.168.1.102

ftp.tuchao.com 192.168.1.110

mail.tuchao.com 192.168.1.111

子域:study.tuchao.com

子域服务器 dns.study.tuchao.com 192.168.160

子域下的主机:

www.study.tuchao.com 192.168.1.121

www.study.tuchao.com 192.168.1.122

pop.study.tuchao.com 192.168.1.125

mail.study.tuchao.com 192.168.1.130

要求:

1、主服务器只允许从服务器传送区域数据,从服务器则不允许任何主机传送区域数据。

2、父域tuchao.com,授权子域study.tuchao.com给192.168.1.160

3、定义转发当子域服务器dns.study.tuchao.com收到解析不了的请求时,转发给父域解析,设置模式为只转发。

好,首先把主服务器192.168.1.200配置好。

named.conf主配置文件:

![)Y7I~7M6L0S5P}G]33_BT71.jpg wKiom1N3ij7gP4ddAALNFYUGDgM630.jpg](http://s3.51cto.com/wyfs02/M02/28/5D/wKiom1N3ij7gP4ddAALNFYUGDgM630.jpg)

现在去设置区域文件/etc/named.rfc1912.zones

这里我们正反向都写进来了。

![FZ(_M]]YRG{RI`~364`WAYF.jpg wKioL1N3jnzjB4-9AACxfwLe-iI983.jpg](http://s3.51cto.com/wyfs02/M00/28/5E/wKioL1N3jnzjB4-9AACxfwLe-iI983.jpg)

正向区域解析文件/var/named/tuchao.com.zone

![9G`(0{7U{70~S2]%({$NEMG.jpg wKiom1N3km-By15VAAE5_wDvTQg109.jpg](http://s3.51cto.com/wyfs02/M01/28/5E/wKiom1N3km-By15VAAE5_wDvTQg109.jpg)

反向区域解析文件/var/named/192.168.1.zone

# /etc/init.d/named start

启动服务之后,把nameserver指向自己,就可以开始测试解析了。

看解析成功了吧,下面去设置从服务器。

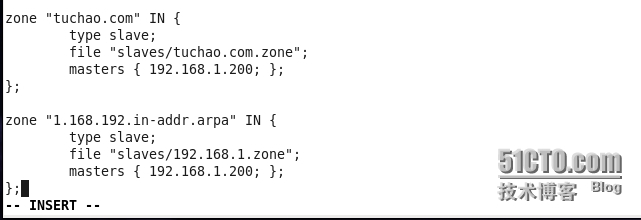

从服务器区域配置文件,设置好之后,启动服务,就会自动axfr传送区域文件。

在named.conf里面定义ACL

设置主服务器只允许从服务器传送区域数据

![CJYWP21T{W$($O2]RVP@8HL.jpg wKioL1N3npeTDovaAADedG9PVuQ903.jpg](http://s3.51cto.com/wyfs02/M02/28/5E/wKioL1N3npeTDovaAADedG9PVuQ903.jpg)

设置从服务器不允许任何主机传送区域数据

接下来,实现子域授权。study.tuchao.com

首先在父域上授权加NS记录

![RY9L]2VJ7C%0JE%RR0AE8J7.jpg wKioL1N3qKPjE17uAAFpVkwvAo0992.jpg](http://s3.51cto.com/wyfs02/M02/28/5E/wKioL1N3qKPjE17uAAFpVkwvAo0992.jpg)

配置子域区域配置文件/etc/named.rfc1912.zones

然后是配置子域区域解析库

配置好后,保存退出,启动服务。

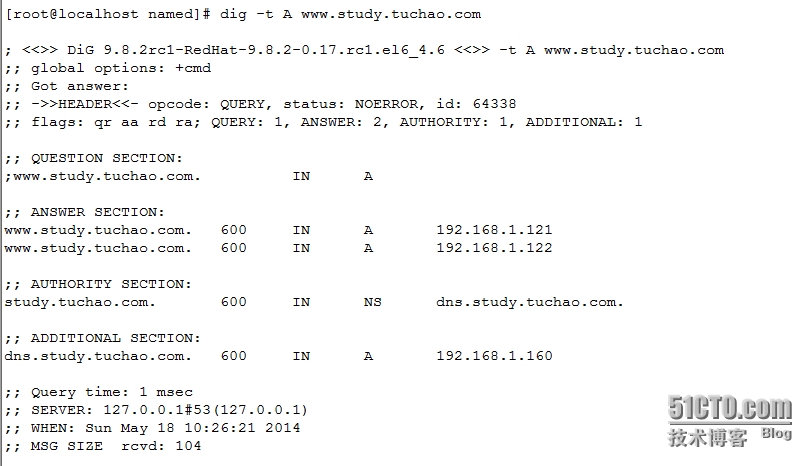

测试下,能不能解析www.study.tuchao.com

我们让它解析下,父域试试,看到没,解析不出来,因为他不知道父域在哪。

现在我们给他配置转发,他会把请求转发出去。

编辑/etc/named.conf主配置文件。

加入两行:

forwarders { 192.168.1.200; };

forward only;

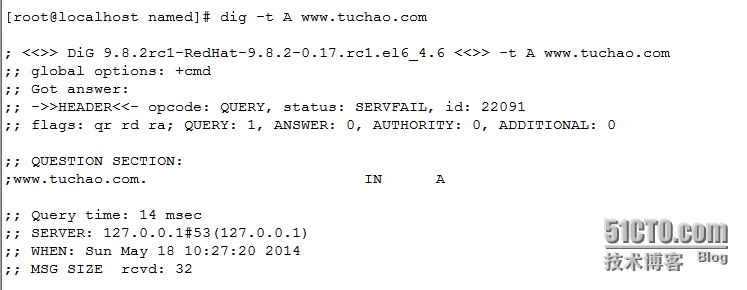

再尝试下看,能不能解析父域,或者是外网的域名。

先解析下父域的www.tuchao.com

是不是解析出来了?

我们再试试,能不能解析外网的域名。

比如www.sina.com

![0({MRF]4Q}[`BY@3)PQV]YV.jpg wKioL1N3rVHiMpvxAALfkkVzmKY722.jpg](http://s3.51cto.com/wyfs02/M01/28/5E/wKioL1N3rVHiMpvxAALfkkVzmKY722.jpg)

哈哈,外网也可以正常解析,因为它会把他查询不到的解析请求转发给主DNS,而主DNS能上互联网,会去找hint根提示,相当于主DNS服务器192.168.1.200给192.168.1.160做了递归。

注意:一定要主DNS服务器允许递归,才可以把转发指向他的。

以上内容纯手打,小菜亲测实验截图。

实验总算圆满完成了!,有问题欢迎与我多多交流QQ:1183710107。

本文出自 “突破舒适区” 博客,转载请与作者联系!