- 事件驱动架构(EDA):不止是代码,更是现代运维的灵魂

运维开发王义杰

系统运维系统架构aws架构运维

今天我们来聊一个在云原生时代越来越火热的概念——事件驱动架构(Event-DrivenArchitecture,EDA)。大家可能在浏览AWSEventBridge、ApacheKafka或RabbitMQ的文档时遇到过它。起初,可能会觉得这只是软件工程师在设计微服务时用到的一种模式。但如果我们深入思考就会发现,EDA的精髓早已渗透到现代系统运维的方方面面,甚至可以说,它是一种构建和管理高韧性、高

- Xshell登录服务器提示:-bash: fork: Cannot allocate memory

779醒

Linux云服务器

问题描述:Xshell登录服务器提示:-bash:fork:Cannotallocatememory输入free#查看内存使用情况查看最大进程数sysctlkernel.pid_max#查看最大进程数ps-eLf|wc-l查看进程数问题原因:内存已经占满AWS服务器内存不足,添加虚拟内存

- GitHub Actions与AWS OIDC实现安全的ECR/ECS自动化部署

ivwdcwso

运维与云原生githubaws安全ecrecsoldcCI/CD

引言在现代云原生应用开发中,实现安全、高效的CI/CD流程至关重要。本文将详细介绍如何利用GitHubActions和AWSOIDC(OpenIDConnect)构建一个无需长期凭证的安全部署管道,将容器化应用自动部署到AmazonECR和ECS服务。架构概述整个解决方案的架构包含三个主要部分:GitHub端:代码仓库和GitHubActions工作流AWS端:OIDC身份验证、ECR容器仓库和E

- AWS Lambda与RDS连接优化之旅

t0_54manong

编程问题解决手册aws云计算个人开发

在云计算的时代,AWSLambda与RDS的结合为开发者提供了高效且灵活的解决方案。然而,在实际应用中,我们常常会遇到一些性能瓶颈。本文将通过一个真实案例,探讨如何优化AWSLambda与RDS之间的连接,以提高API的响应速度。背景介绍最近,我们在AWS上部署了一个使用Dotnet6开发的API,它通过APIGateway暴露给外部,并连接到同VPC内的MySQLAuroraRDS数据库。部署前

- AWS EventBridge的精准匹配规则实践

t0_54coder

编程问题解决手册aws算法javascript个人开发

在使用AWS服务的过程中,EventBridge(事件桥接)是一个非常强大的工具,它可以帮助我们捕获和处理各种事件。不过,如何编写一个精确的事件匹配规则却是一项挑战。今天,我们将探讨如何创建一个EventBridge规则模式,以捕获特定格式的S3事件。事件背景假设我们有一个S3存储桶,其中包含了以下格式的事件:{"requestParameters":{"bucketName":"mybucket

- AWS DocumentDB vs MongoDB:数据库的技术抉择

在云上(oncloudai)

数据库awsmongodb

随着非关系型数据库在现代应用中的广泛应用,文档型数据库因其灵活的结构与出色的扩展性,逐渐成为企业开发与架构设计中的核心选择。在众多文档数据库中,MongoDB凭借其成熟生态与社区支持占据主导地位;与此同时,AWS提供的AmazonDocumentDB(withMongoDBcompatibility)也成为云原生架构下的重要选项。那么,AmazonDocumentDB与MongoDB究竟有何异同?

- 亚马逊认证考试系列 - 第一部份:基础服务 - AWS SAA C03

忍者算法

aws云计算

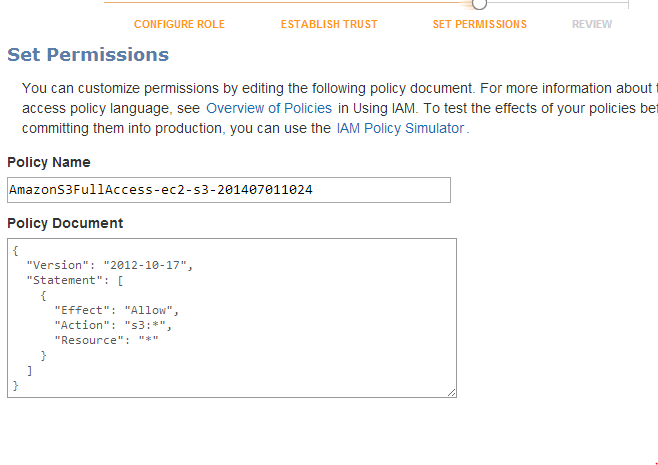

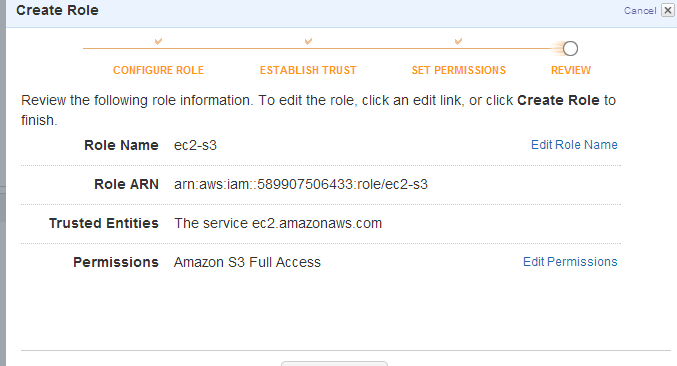

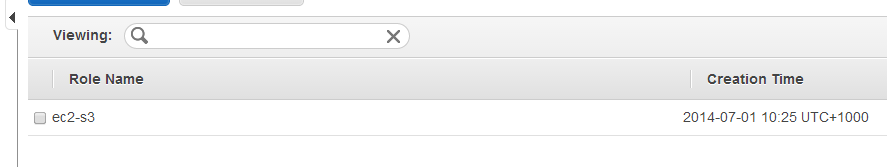

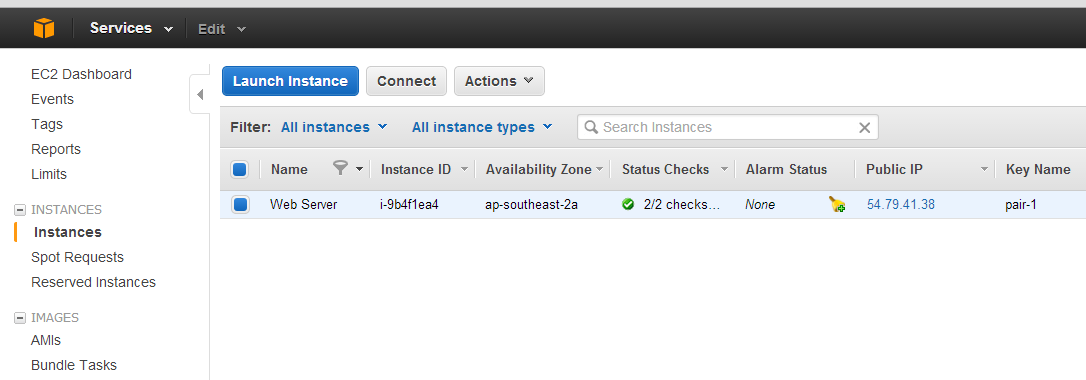

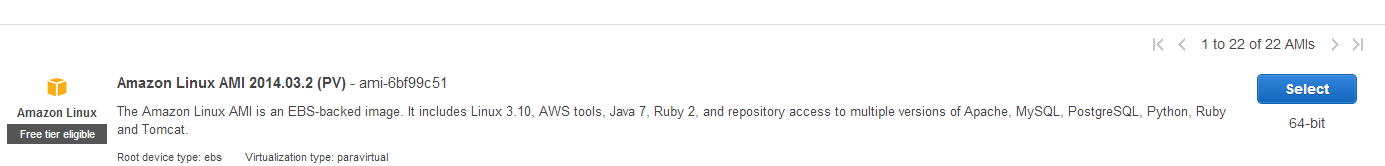

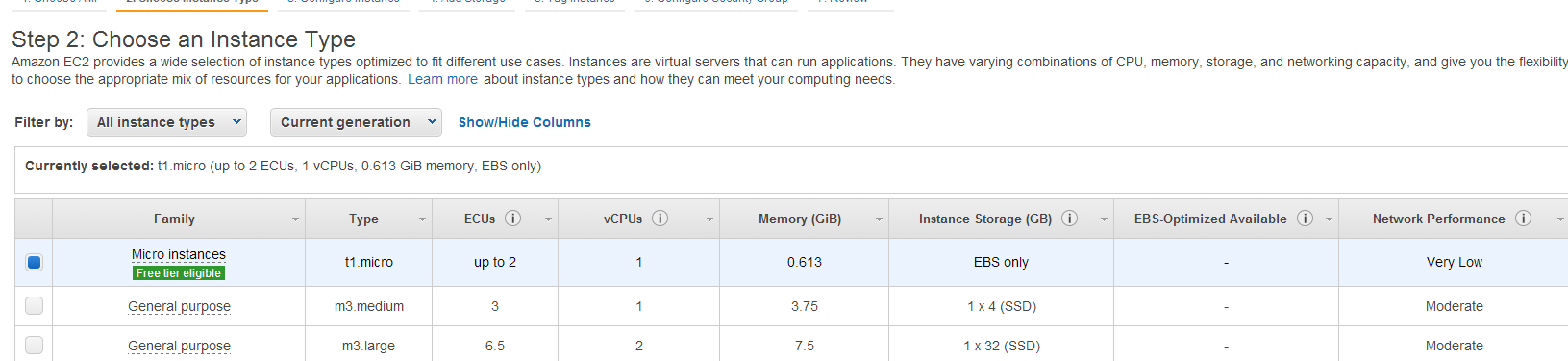

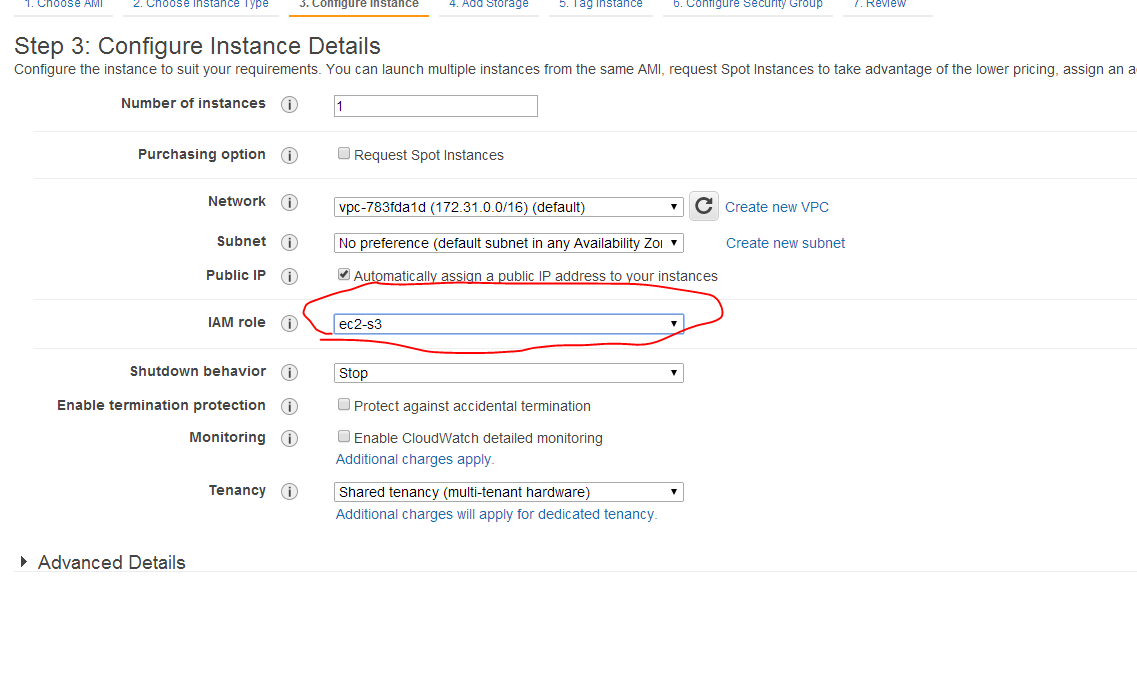

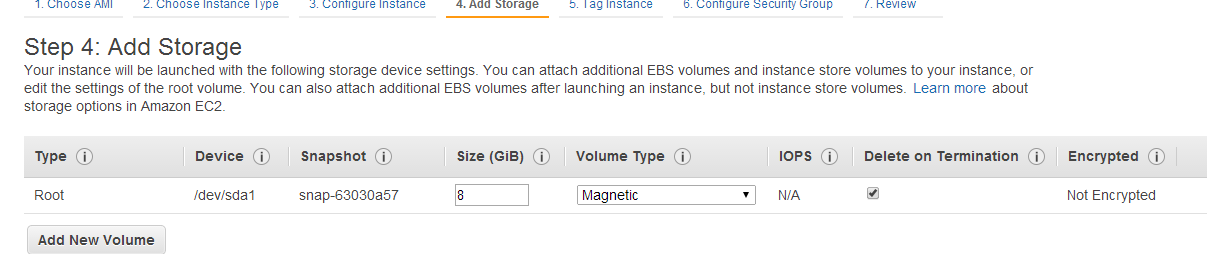

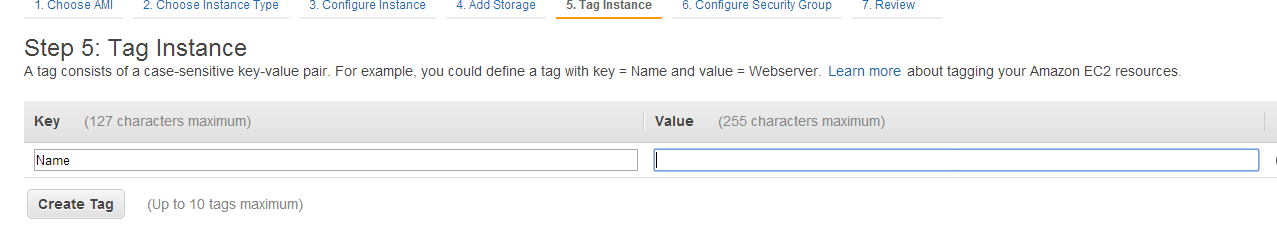

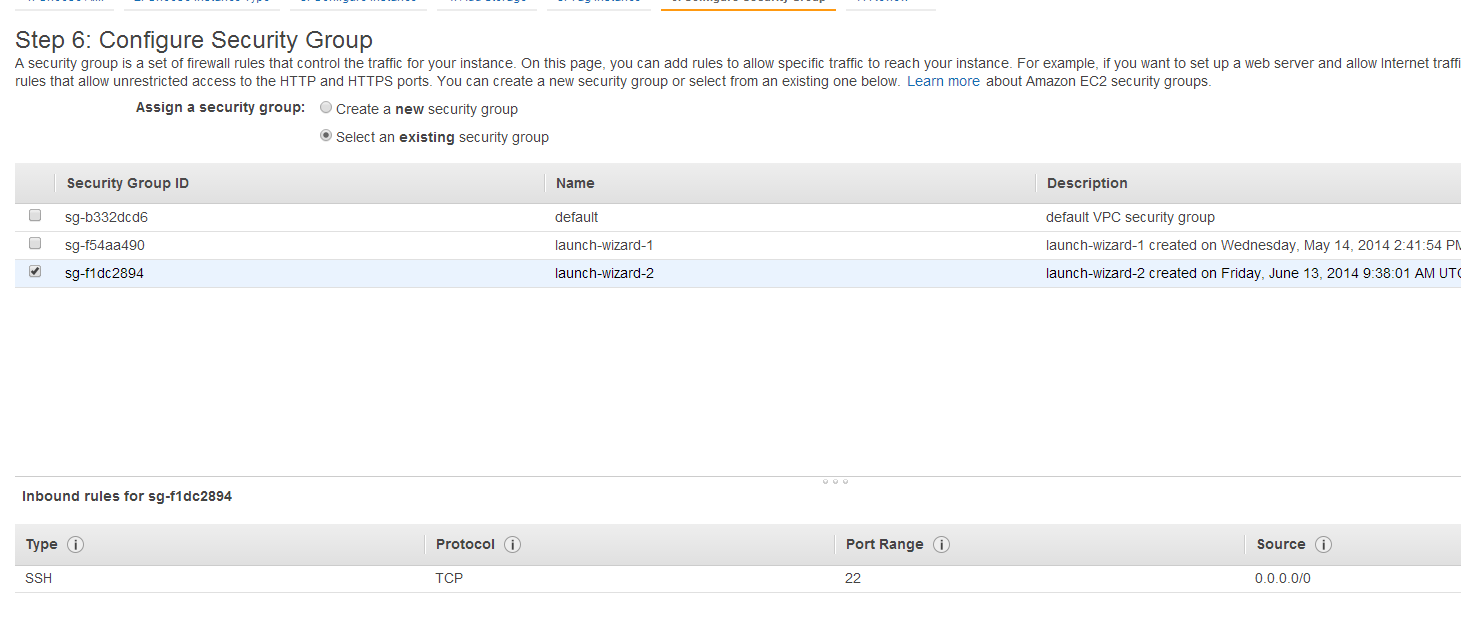

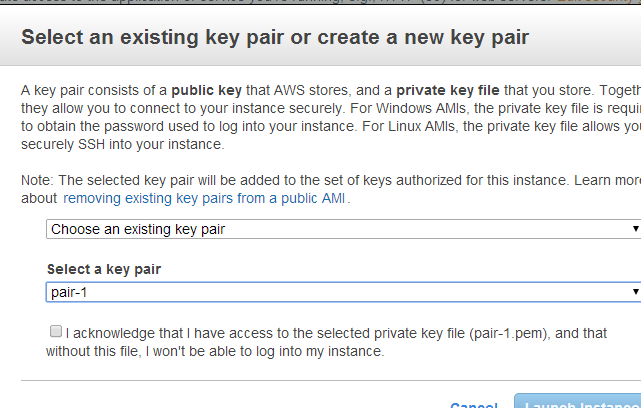

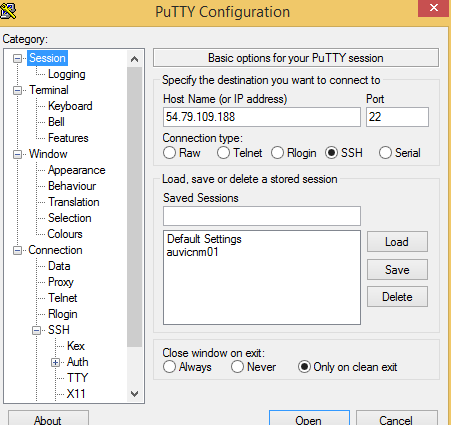

下面我针对**第一部分:基础服务(20%)**展开讲解,按照让零基础的人也能理解的目标逐步深入。核心服务1:EC2(ElasticComputeCloud)1.EC2的核心概念作用:EC2就是AWS提供的“云电脑”。你不需要买实体电脑,而是可以随时租用AWS的云电脑运行程序。按需使用,按时间付费,灵活高效。生活比喻:假如你需要一台电脑做任务(比如修图、剪视频),但不需要每天用,也不想买一台昂贵的高

- AWS S3服务器访问日志启用

亚林瓜子

aws服务器云计算s3日志

问题需要记录s3服务器的日志。步骤创建日志桶先准备一个日志桶,桶名为s3-bj-logs,如下图:这样这个云区所有s3桶日志都会保存到这个s3-bj-logs桶中。启用桶日志先随便找到一个桶,在属性页面开始,日志配置,如下图:开始启用这个dev-cdn-logs3桶的服务器日志,如下图:总结到此就启用s3日志完成了。等待一段时间,看看日志是否有就行了。参考使用服务器访问日志记录来记录请求启用Ama

- AWS WebRTC:通过shell实现多进程启动viewer

Jasper张

AWSWebRTCawswebrtc云计算服务器linux运维

前面总结了awswebrtcsdk-c项目中多进程启动master的shell脚本,具体参考:https://blog.csdn.net/zhang_jiamin/article/details/148616899这次总结一下多进程启动viewer的shell脚本,以及过程中遇到的问题和解决方法。实现说明:1、获取sid和uid(用于认证)2、获取ak/sk/token(多个SN共用一组密钥)3、

- 如何解决本地DNS解析失败问题?以连接AWS ElastiCache Redis为例

ivwdcwso

运维与云原生awsredis云计算ElastiCacheDNS解析网络故障异常处理

在云服务开发中,DNS解析问题常常成为困扰开发者的隐形障碍。本文将通过AWSElastiCacheRedis连接失败的实际案例,详细介绍如何诊断和解决DNS解析问题,帮助你快速恢复服务连接。引言在使用telnet或redis-cli连接AWSElastiCacheRedis时,有时会遇到类似以下错误:telnettest.pi9121.ng.0001.use1.cache.amazonaws.co

- ICM-20948 Wake on Motion功能开发全过程(8)

蓝天居士

嵌入式传感器传感器

接前一篇文章:ICM-20948WakeonMotion功能开发全过程(7)探索工作深入探索上一回开始讲解InvenSense官网中给出的实现WakeonMotion功能的指导文档,讲解了前两个步骤。再来回顾一下整体流程:本回继续结合文档中的步骤,继续进行详细讲解。这里特别说明一下,实际上在IAM-20680的手册中,就已经包括上边步骤了。(3)第3步——加速度计配置这一步也涉及两个子步骤,一个一

- 跟着AI学习C#之项目实践Day8

蓝胖子不会敲代码

C#学习c#开发语言

Day8:部署与上线你的博客系统✅今日目标:使用Docker构建项目容器镜像配置GitHubActions实现自动化CI/CD部署到本地Docker环境/AzureAppService/AWS/其他云平台准备作品集展示页面或部署文档提交Git版本记录进度一、使用Docker构建项目镜像✅步骤:在项目根目录添加Dockerfile文件(如果还未有)#使用.NET官方镜像作为构建环境FROMmcr.m

- 10个最佳 Python 脚本,助您在 AWS 中自动化日常任务系列

云攀登者-望正茂

云原生devopsaws自动化python

提升生产力并降低成本:使用这些必备的Python脚本自动执行日常AWS任务随着企业的发展,其基础设施和云管理需求也随之增长。亚马逊网络服务(AWS)提供了强大的云计算工具,但手动管理日常任务可能既耗时又容易出错。使用Python实现自动化可以简化重复的AWS任务,帮助您高效安全地管理资源。本文将介绍10个用于自动执行日常AWS任务的最佳Python脚本。这使您能够专注于战略计划,同时保持较低的成本

- AWS概念解析:AWS Storage Gateway

忍者算法

awsgateway云计算

AWSStorageGateway就像是你本地办公室和云存储之间的“智能桥梁”。想象一下,你的公司有很多文件和数据存在本地的服务器或硬盘里,但你想把这些数据安全地备份到云上,或者让云和本地设备能轻松共享数据。这时候,StorageGateway就派上用场了。它主要做两件事:让本地设备“感觉”在使用云存储比如,你办公室的电脑通过StorageGateway上传文件,表面上看起来像是在用本地硬盘,但实

- AWS CloudFormation 实战:使用 App Runner 部署 GlowChat 连接器服务

ivwdcwso

运维与云原生CloudFormationAppRunneraws容器化部署基础设施即代码SecretsManager云原生

在云原生时代,基础设施即代码(IaC)已成为标准实践。本文将详细解析一个AWSCloudFormation模板,该模板用于在AWSAppRunner上部署GlowChat连接器服务,并展示如何通过CloudFormation实现自动化部署和配置。一、模板概述这是一个两部分部署方案中的第二部分CloudFormation模板,主要负责配置和部署AWSAppRunner服务来运行GlowChat连接器

- C#在Process命令行运行时找不到%PROGRAMFILES%文件夹

Mirralll

c#CLI

最近在写一个小程序,能调用其他程序CLI命令进行自动化输出awaitTask.Run(()=>{ //处理各种文件夹路径 stringexePath=@"%PROGRAMFILES%\JawsetPostshot\bin\postshot-cli.exe";});但是在Process.Start();的时候发现程序报错,提示找不到路径目标。纳闷!我用cmd和文件夹浏览器,都确定了没问题,但在程

- Elasticsearch(ES)与 OpenSearch(OS)

老兵发新帖

elasticsearch大数据搜索引擎

Elasticsearch(ES)与OpenSearch(OS)本质上是同源分叉、独立演进的技术,两者关系可概括为“起源相同、目标分化”。以下是关键要点解析:一、核心关系:分叉与独立演进起源相同OpenSearch于2021年由AWS主导,从Elasticsearch7.10.2版本分叉而来[citation:2][citation:3][citation:4]。分叉原因:Elastic公司将El

- Apache Doris 3.0.6 版本正式发布

数据库apache

亲爱的社区小伙伴们,ApacheDoris3.0.6版本已于2025年06月16日正式发布。该版本进一步提升了系统的性能及稳定性,欢迎大家下载体验。GitHub下载官网下载行为变更禁止Unique表使用时序Compaction#49905存算分离场景下AutoBucket单分桶容量调整为10GB#50566新特性Lakehouse支持访问AWSS3TableBuckets中的Iceberg表格式详

- 如何使用AWS S3进行文档对象加载

weixin_43212959

aws云计算

技术背景介绍AmazonSimpleStorageService(AmazonS3)是AmazonWebServices(AWS)提供的对象存储服务,具备高扩展性和高可用性,常用于备份、存档及数据湖构建。在AI应用中,S3也成为存储和访问大数据集的重要组件。在这篇文章中,我们将探讨如何使用S3FileLoader从S3存储桶中加载文档对象。核心原理解析Python的Boto3库是与AWS服务交互的

- 解决Docker Desktop启动异常 Docker Desktop- WSL distro terminated abruptly

泰山AI

dockereureka容器dockerdesktop

异常当打开DockerDesktop时候,启动docker引擎时,提示加粗样式文本信息DockerDesktop-WSLdistroterminatedabruptlyAWSLdistroDockerDesktopreliesonhasexitedunexpectedly.ThisusuallyhappensasaresultofanexternalentityterminatingWSL(e.g

- AWS 监控和管理服务 CloudWatch

wumingxiaoyao

BigDataaws大数据云计算CloudWatch日志监控

AWS监控和管理服务CloudWatch什么是CloudWatchCloudWatch工作原理CloudWatchlog收集方法通过AWSLambda发送日志到CloudWatchLogs使用CloudWatchLogsAgent发送日志通过AWSSDK或API将日志发送到CloudWatchLogs通过CloudWatchAgent将应用和系统日志发送到CloudWatchLogsCloudWa

- AWS容器化部署指南

笑远

容器dockeraws

AWS容器化部署指南容器化部署是一种现代化的应用部署方式,通过将应用及其依赖项打包在容器中,实现跨环境的一致性、可移植性和高效性。AmazonWebServices(AWS)提供了多种容器服务,帮助开发者轻松部署、管理和扩展容器化应用。本文将详细介绍在AWS上进行容器化部署的步骤、使用的服务及最佳实践。目录1.容器化部署概述2.AWS容器服务简介2.1AmazonECS(ElasticContai

- AWS VPC(虚拟私有云)核心知识点笔记

忍者算法

aws笔记云计算

以下是AWSVPC(虚拟私有云)核心知识点笔记,面向完全小白,使用类比、图示风格表达核心概念,便于直觉掌握。AWSVPC核心笔记(小白向)一、核心组成:VPC=云上的“私有网络”组件名类比说明VPC小区你在AWS上自定义的私有网络范围子网(Subnet)小区里的楼子网是VPC的一个切分区域,决定资源的网络分布(公有/私有)ENI(弹性网卡)网线插口每个EC2实例都有ENI,决定它连在哪个子网上、I

- YACE:强大的AWS CloudWatch Prometheus Exporter

滕骅照Fitzgerald

YACE:强大的AWSCloudWatchPrometheusExporteryet-another-cloudwatch-exporterPrometheusexporterforAWSCloudWatch-DiscoversservicesthroughAWStags,getsCloudWatchmetricsdataandprovidesthemasPrometheusmetricswith

- AWS S3拒绝非https的请求访问

亚林瓜子

aws云计算s3httpsssljson

问题awss3桶,安全要求必须强制使用ssl加密访问,即https。需要添加一个策略拒绝所有不是https的访问s3桶请求。解决在对于桶添加相关拒绝策略即可。如下:{"Version":"2012-10-17","Statement":[{"Sid":"RestrictToTLSRequestsOnly","Action":"s3:*","Effect":"Deny","Resource":["a

- AWS 使用图形化界面创建 EKS 集群(零基础教程)

debug 小菜鸟

aws云计算

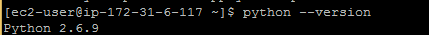

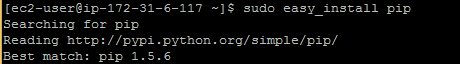

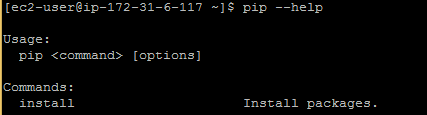

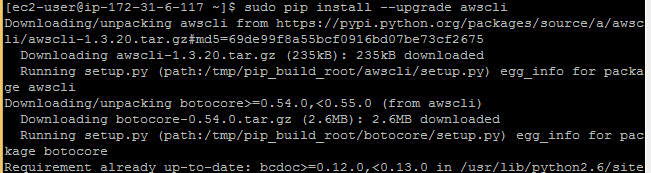

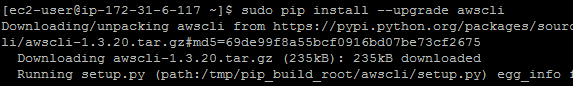

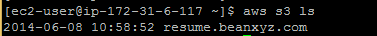

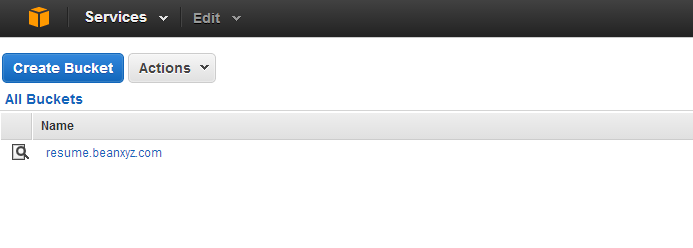

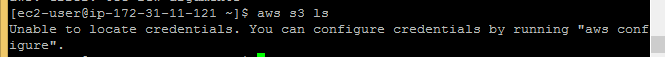

无需命令行!通过AWS控制台图形化操作,轻松创建Kubernetes集群。文章目录文章简介一、准备工作:登录AWS控制台二、创建EKS集群(控制面)1.创建EKS集群2.设置集群基本信息3.配置网络设置三、添加工作节点(EC2NodeGroup)1.添加节点组2.配置节点组信息3.配置实例类型与节点数四、配置kubectl工具(在本地)1.安装kubectl和awscli2.配置集群连接3.验证集

- PHP云原生与Serverless架构深度实践

seopthonshentong

云原生phpserverless

在前六篇系列教程的基础上,本文将深入探讨PHP在云原生和Serverless环境下的高级应用,帮助开发者构建可扩展、高可用的现代化PHP应用。1.ServerlessPHP架构Bref与AWSLambda集成bash#安装Brefcomposerrequirebref/brefphpartisanvendor:publish--tag=serverless-configserverless.yml

- Apache Doris 3.0.6 版本正式发布

SelectDB技术团队

apache大数据极速分析实时分析数据分析

亲爱的社区小伙伴们,ApacheDoris3.0.6版本已于2025年06月16日正式发布。该版本进一步提升了系统的性能及稳定性,欢迎大家下载体验。GitHub下载官网下载行为变更禁止Unique表使用时序Compaction存算分离场景下AutoBucket单分桶容量调整为10GB新特性Lakehouse支持访问AWSS3TableBuckets中的Iceberg表格式详情请参考文档:Icebe

- AWS Aurora MySQL 性能优化:降低CPU使用率的实践

t0_54coder

编程问题解决手册awsmysql性能优化个人开发

引言在使用AWSAuroraMySQL数据库时,经常会遇到一些性能瓶颈,尤其是在高负载情况下,CPU使用率会出现明显的波峰。为了解决这个问题,本文将详细探讨如何通过配置调整和查询优化来减少CPU使用率,从而提高数据库的整体性能。问题背景我们以一个实际的案例来说明问题。某API天气应用程序使用AuroraMySQL作为后端数据库,数据库版本为8.0.mysql_aurora.3.04.0。这个应用程

- 在半导体设备制造行业开发设备管理与智能优化平台的需求,下面将详细介绍如何进行领域建模、性能调优和静态分析,以确保平台满足高精度、高可靠性的行业要求,并适配微服务、AI和云原生技术架构

zhxup606

框架搭建人工智能

在半导体设备制造行业开发设备管理与智能优化平台的需求,下面将详细介绍如何进行领域建模、性能调优和静态分析,以确保平台满足高精度、高可靠性的行业要求,并适配微服务、AI和云原生技术架构。内容将结合GitHubCopilot和AWSCodeWhisperer的辅助功能,提供具体步骤、示例代码和半导体行业应用场景。一、领域建模领域建模是基于领域驱动设计(DDD,Domain-DrivenDesign)的

- 多线程编程之卫生间

周凡杨

java并发卫生间线程厕所

如大家所知,火车上车厢的卫生间很小,每次只能容纳一个人,一个车厢只有一个卫生间,这个卫生间会被多个人同时使用,在实际使用时,当一个人进入卫生间时则会把卫生间锁上,等出来时打开门,下一个人进去把门锁上,如果有一个人在卫生间内部则别人的人发现门是锁的则只能在外面等待。问题分析:首先问题中有两个实体,一个是人,一个是厕所,所以设计程序时就可以设计两个类。人是多数的,厕所只有一个(暂且模拟的是一个车厢)。

- How to Install GUI to Centos Minimal

sunjing

linuxInstallDesktopGUI

http://www.namhuy.net/475/how-to-install-gui-to-centos-minimal.html

I have centos 6.3 minimal running as web server. I’m looking to install gui to my server to vnc to my server. You can insta

- Shell 函数

daizj

shell函数

Shell 函数

linux shell 可以用户定义函数,然后在shell脚本中可以随便调用。

shell中函数的定义格式如下:

[function] funname [()]{

action;

[return int;]

}

说明:

1、可以带function fun() 定义,也可以直接fun() 定义,不带任何参数。

2、参数返回

- Linux服务器新手操作之一

周凡杨

Linux 简单 操作

1.whoami

当一个用户登录Linux系统之后,也许他想知道自己是发哪个用户登录的。

此时可以使用whoami命令。

[ecuser@HA5-DZ05 ~]$ whoami

e

- 浅谈Socket通信(一)

朱辉辉33

socket

在java中ServerSocket用于服务器端,用来监听端口。通过服务器监听,客户端发送请求,双方建立链接后才能通信。当服务器和客户端建立链接后,两边都会产生一个Socket实例,我们可以通过操作Socket来建立通信。

首先我建立一个ServerSocket对象。当然要导入java.net.ServerSocket包

ServerSock

- 关于框架的简单认识

西蜀石兰

框架

入职两个月多,依然是一个不会写代码的小白,每天的工作就是看代码,写wiki。

前端接触CSS、HTML、JS等语言,一直在用的CS模型,自然免不了数据库的链接及使用,真心涉及框架,项目中用到的BootStrap算一个吧,哦,JQuery只能算半个框架吧,我更觉得它是另外一种语言。

后台一直是纯Java代码,涉及的框架是Quzrtz和log4j。

都说学前端的要知道三大框架,目前node.

- You have an error in your SQL syntax; check the manual that corresponds to your

林鹤霄

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'option,changed_ids ) values('0ac91f167f754c8cbac00e9e3dc372

- MySQL5.6的my.ini配置

aigo

mysql

注意:以下配置的服务器硬件是:8核16G内存

[client]

port=3306

[mysql]

default-character-set=utf8

[mysqld]

port=3306

basedir=D:/mysql-5.6.21-win

- mysql 全文模糊查找 便捷解决方案

alxw4616

mysql

mysql 全文模糊查找 便捷解决方案

2013/6/14 by 半仙

[email protected]

目的: 项目需求实现模糊查找.

原则: 查询不能超过 1秒.

问题: 目标表中有超过1千万条记录. 使用like '%str%' 进行模糊查询无法达到性能需求.

解决方案: 使用mysql全文索引.

1.全文索引 : MySQL支持全文索引和搜索功能。MySQL中的全文索

- 自定义数据结构 链表(单项 ,双向,环形)

百合不是茶

单项链表双向链表

链表与动态数组的实现方式差不多, 数组适合快速删除某个元素 链表则可以快速的保存数组并且可以是不连续的

单项链表;数据从第一个指向最后一个

实现代码:

//定义动态链表

clas

- threadLocal实例

bijian1013

javathreadjava多线程threadLocal

实例1:

package com.bijian.thread;

public class MyThread extends Thread {

private static ThreadLocal tl = new ThreadLocal() {

protected synchronized Object initialValue() {

return new Inte

- activemq安全设置—设置admin的用户名和密码

bijian1013

javaactivemq

ActiveMQ使用的是jetty服务器, 打开conf/jetty.xml文件,找到

<bean id="adminSecurityConstraint" class="org.eclipse.jetty.util.security.Constraint">

<p

- 【Java范型一】Java范型详解之范型集合和自定义范型类

bit1129

java

本文详细介绍Java的范型,写一篇关于范型的博客原因有两个,前几天要写个范型方法(返回值根据传入的类型而定),竟然想了半天,最后还是从网上找了个范型方法的写法;再者,前一段时间在看Gson, Gson这个JSON包的精华就在于对范型的优雅简单的处理,看它的源代码就比较迷糊,只其然不知其所以然。所以,还是花点时间系统的整理总结下范型吧。

范型内容

范型集合类

范型类

- 【HBase十二】HFile存储的是一个列族的数据

bit1129

hbase

在HBase中,每个HFile存储的是一个表中一个列族的数据,也就是说,当一个表中有多个列簇时,针对每个列簇插入数据,最后产生的数据是多个HFile,每个对应一个列族,通过如下操作验证

1. 建立一个有两个列族的表

create 'members','colfam1','colfam2'

2. 在members表中的colfam1中插入50*5

- Nginx 官方一个配置实例

ronin47

nginx 配置实例

user www www;

worker_processes 5;

error_log logs/error.log;

pid logs/nginx.pid;

worker_rlimit_nofile 8192;

events {

worker_connections 4096;}

http {

include conf/mim

- java-15.输入一颗二元查找树,将该树转换为它的镜像, 即在转换后的二元查找树中,左子树的结点都大于右子树的结点。 用递归和循环

bylijinnan

java

//use recursion

public static void mirrorHelp1(Node node){

if(node==null)return;

swapChild(node);

mirrorHelp1(node.getLeft());

mirrorHelp1(node.getRight());

}

//use no recursion bu

- 返回null还是empty

bylijinnan

javaapachespring编程

第一个问题,函数是应当返回null还是长度为0的数组(或集合)?

第二个问题,函数输入参数不当时,是异常还是返回null?

先看第一个问题

有两个约定我觉得应当遵守:

1.返回零长度的数组或集合而不是null(详见《Effective Java》)

理由就是,如果返回empty,就可以少了很多not-null判断:

List<Person> list

- [科技与项目]工作流厂商的战略机遇期

comsci

工作流

在新的战略平衡形成之前,这里有一个短暂的战略机遇期,只有大概最短6年,最长14年的时间,这段时间就好像我们森林里面的小动物,在秋天中,必须抓紧一切时间存储坚果一样,否则无法熬过漫长的冬季。。。。

在微软,甲骨文,谷歌,IBM,SONY

- 过度设计-举例

cuityang

过度设计

过度设计,需要更多设计时间和测试成本,如无必要,还是尽量简洁一些好。

未来的事情,比如 访问量,比如数据库的容量,比如是否需要改成分布式 都是无法预料的

再举一个例子,对闰年的判断逻辑:

1、 if($Year%4==0) return True; else return Fasle;

2、if ( ($Year%4==0 &am

- java进阶,《Java性能优化权威指南》试读

darkblue086

java性能优化

记得当年随意读了微软出版社的.NET 2.0应用程序调试,才发现调试器如此强大,应用程序开发调试其实真的简单了很多,不仅仅是因为里面介绍了很多调试器工具的使用,更是因为里面寻找问题并重现问题的思想让我震撼,时隔多年,Java已经如日中天,成为许多大型企业应用的首选,而今天,这本《Java性能优化权威指南》让我再次找到了这种感觉,从不经意的开发过程让我刮目相看,原来性能调优不是简单地看看热点在哪里,

- 网络学习笔记初识OSI七层模型与TCP协议

dcj3sjt126com

学习笔记

协议:在计算机网络中通信各方面所达成的、共同遵守和执行的一系列约定 计算机网络的体系结构:计算机网络的层次结构和各层协议的集合。 两类服务: 面向连接的服务通信双方在通信之前先建立某种状态,并在通信过程中维持这种状态的变化,同时为服务对象预先分配一定的资源。这种服务叫做面向连接的服务。 面向无连接的服务通信双方在通信前后不建立和维持状态,不为服务对象

- mac中用命令行运行mysql

dcj3sjt126com

mysqllinuxmac

参考这篇博客:http://www.cnblogs.com/macro-cheng/archive/2011/10/25/mysql-001.html 感觉workbench不好用(有点先入为主了)。

1,安装mysql

在mysql的官方网站下载 mysql 5.5.23 http://www.mysql.com/downloads/mysql/,根据我的机器的配置情况选择了64

- MongDB查询(1)——基本查询[五]

eksliang

mongodbmongodb 查询mongodb find

MongDB查询

转载请出自出处:http://eksliang.iteye.com/blog/2174452 一、find简介

MongoDB中使用find来进行查询。

API:如下

function ( query , fields , limit , skip, batchSize, options ){.....}

参数含义:

query:查询参数

fie

- base64,加密解密 经融加密,对接

y806839048

经融加密对接

String data0 = new String(Base64.encode(bo.getPaymentResult().getBytes(("GBK"))));

String data1 = new String(Base64.decode(data0.toCharArray()),"GBK");

// 注意编码格式,注意用于加密,解密的要是同

- JavaWeb之JSP概述

ihuning

javaweb

什么是JSP?为什么使用JSP?

JSP表示Java Server Page,即嵌有Java代码的HTML页面。使用JSP是因为在HTML中嵌入Java代码比在Java代码中拼接字符串更容易、更方便和更高效。

JSP起源

在很多动态网页中,绝大部分内容都是固定不变的,只有局部内容需要动态产生和改变。

如果使用Servl

- apple watch 指南

啸笑天

apple

1. 文档

WatchKit Programming Guide(中译在线版 By @CocoaChina) 译文 译者 原文 概览 - 开始为 Apple Watch 进行开发 @星夜暮晨 Overview - Developing for Apple Watch 概览 - 配置 Xcode 项目 - Overview - Configuring Yo

- java经典的基础题目

macroli

java编程

1.列举出 10个JAVA语言的优势 a:免费,开源,跨平台(平台独立性),简单易用,功能完善,面向对象,健壮性,多线程,结构中立,企业应用的成熟平台, 无线应用 2.列举出JAVA中10个面向对象编程的术语 a:包,类,接口,对象,属性,方法,构造器,继承,封装,多态,抽象,范型 3.列举出JAVA中6个比较常用的包 Java.lang;java.util;java.io;java.sql;ja

- 你所不知道神奇的js replace正则表达式

qiaolevip

每天进步一点点学习永无止境纵观千象regex

var v = 'C9CFBAA3CAD0';

console.log(v);

var arr = v.split('');

for (var i = 0; i < arr.length; i ++) {

if (i % 2 == 0) arr[i] = '%' + arr[i];

}

console.log(arr.join(''));

console.log(v.r

- [一起学Hive]之十五-分析Hive表和分区的统计信息(Statistics)

superlxw1234

hivehive分析表hive统计信息hive Statistics

关键字:Hive统计信息、分析Hive表、Hive Statistics

类似于Oracle的分析表,Hive中也提供了分析表和分区的功能,通过自动和手动分析Hive表,将Hive表的一些统计信息存储到元数据中。

表和分区的统计信息主要包括:行数、文件数、原始数据大小、所占存储大小、最后一次操作时间等;

14.1 新表的统计信息

对于一个新创建

- Spring Boot 1.2.5 发布

wiselyman

spring boot

Spring Boot 1.2.5已在7月2日发布,现在可以从spring的maven库和maven中心库下载。

这个版本是一个维护的发布版,主要是一些修复以及将Spring的依赖提升至4.1.7(包含重要的安全修复)。

官方建议所有的Spring Boot用户升级这个版本。

项目首页 | 源