Windows域环境下部署ISA Server 2006防火墙(四)

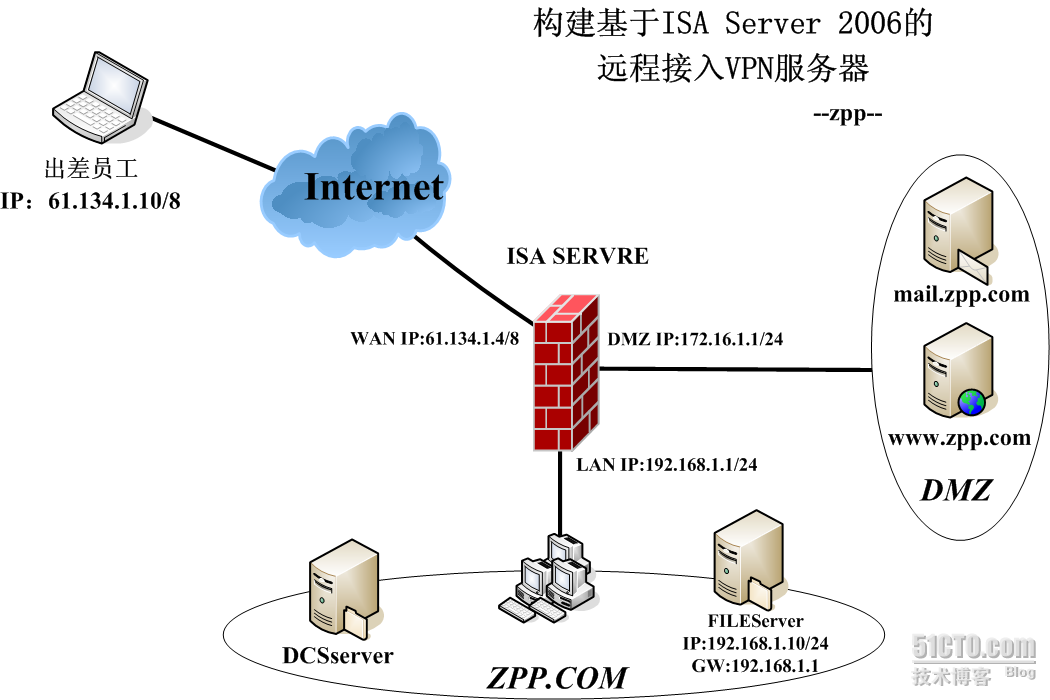

构建基于ISA Server 2006的远程接入VPN服务器

接上回,

本次将会说到在ISA Server 2006上配置远程接入VPN服务。以此来解决公司员工出差之后访问公司内部的问题。配置了远程接入VPN服务后,出差的员工不管走到哪里,只要能上网都能够通过拨号的方式连接到公司内部网络。

远程接入VPN服务可以配置在windows系统上。之前我写过一篇文章windows下NAT妙用(http://zpp2009.blog.51cto.com/730423/238512),就是把VPN服务做在windows系统上的,既使用NAT把它放到了内网但还是感觉不太安全,因为windows系统本身应对一些安全问题还是比较吃力的。这一次就弥补了这个问题,我们把ISA Server 2006装在windows系统上,使这台服务器变得强大。然后再在ISA Server 2006上构建远程接入VPN服务。这样的话,安全性就大大提高了。下面我们来看看具体的实施方法。

拓扑在如下:

虽然这幅图大家已经见到好几次了,但每次都是有些区别的。比如这次就增加了出差的员工,这在企业里是不得不考虑的问题

。公司作为

windows

域环境,各员之间,员工与公司之间的关系都是非常紧密的。

现在我们就开始边做边说吧!

第一部分:设置

VPN

策略

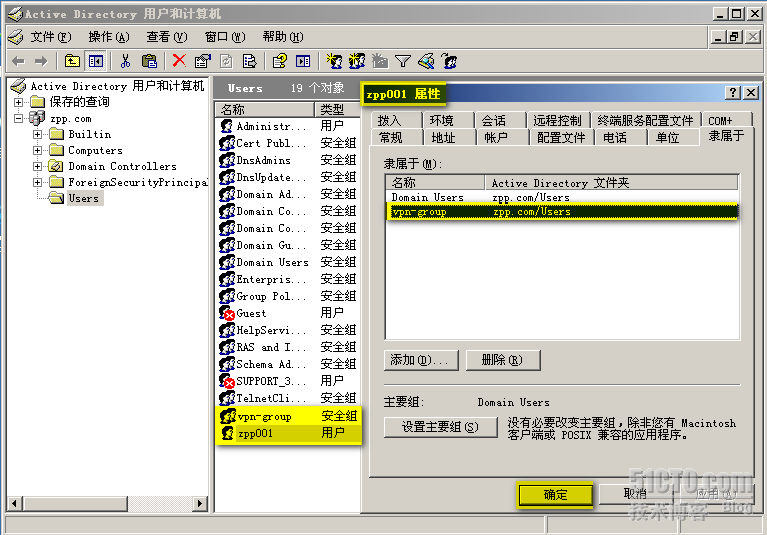

1.

打开

DC

,在上面创建一个组,名子就叫

vpn-group

吧,然后再创建一个测试用的帐户

zpp001,

并把他加入

vpn-group

。这样做的目的就是为了便于稍后配置时定义哪些个组的用户可以拨入,总的来说还是为了提高安全性。我这是域环境所以创建的是域用户及组。并且我是在

DC

上添加的,要是是工作组环境下,就要在

ISA Server

上添加本地的用户和组,大家千万别搞错了啊。如图:

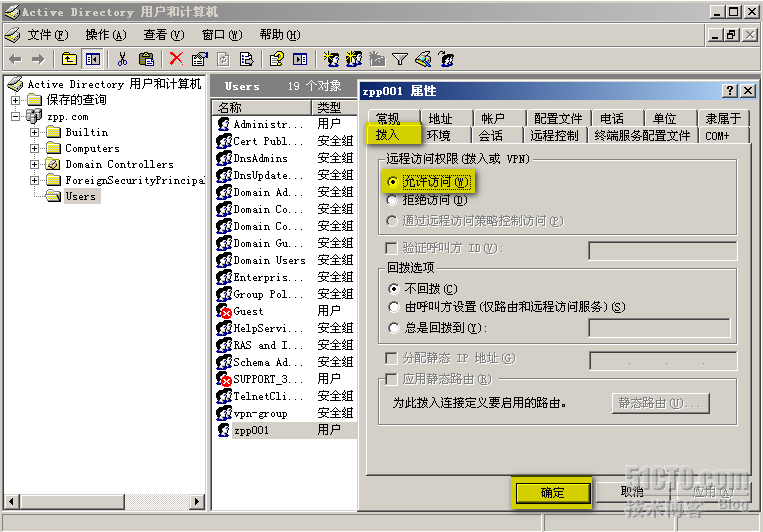

2.

只有上面还不够在用户属性拨入选项卡上还得选择“允许访问”,如图,只有这样用户才可以拨进来的。

3.

现在我们就到

ISA Server

上来设置吧

,

先展开阵列,然后单击“虚拟专用网络

VPN

”就显示了如下图所示的界面,如图,可以看到配置

VPN

客户端的几个步骤。

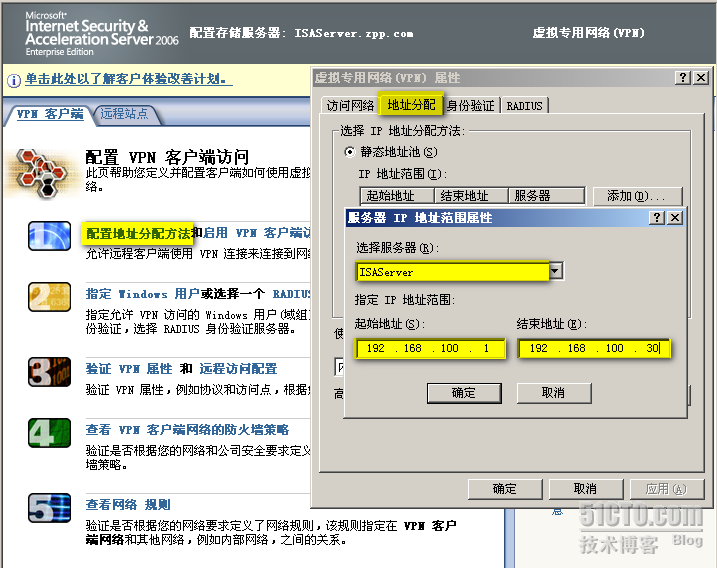

4.

点击图中第一步上的“配置地址分配方法”,就会弹出让我们给

VPN

客户端分配

IP

地址的界面。如图,咱们可以通过动态地址配置协议(

DHCP

)给

VPN

客户端分配置

IP

地址,也可以通过分配静态地址的方法来分配。

注意:这里的地址随便配都可以只要不提示出错,我这里就配成

192.168.100.1-30

。不要给的太多,有几人出差就给几个是最好的,免得被黑客大哥们利用了。

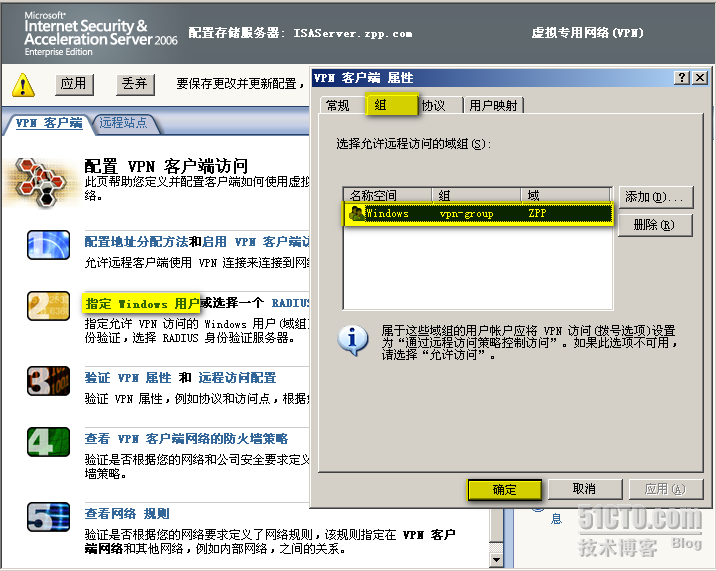

5.

现在到第二步里面点击“指定

windows

用户”,在弹出的组对话框中添加,刚刚创建的

vpn-group

组,如图,添完之后点击确定即可。(现在明白刚刚为什么要创建用户和组了吧!)

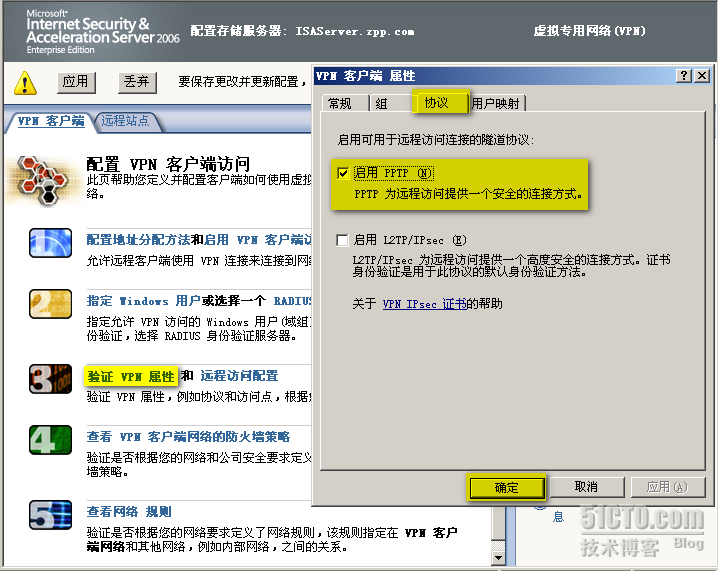

6.

现在该第三步了吧,如图

,

点击“验证

VPN

属性”,在弹出的对话框中选中“启用

PPTP

”。然后确定即可。

7.

现在单击第三步中的“远程访问配置”,在弹出的对话框中勾选外部,如图。

这一步是干什么的呢?它的作用就是让

VPN

客户端通过

VPN

服务器的这个外部网络连接拨上来。

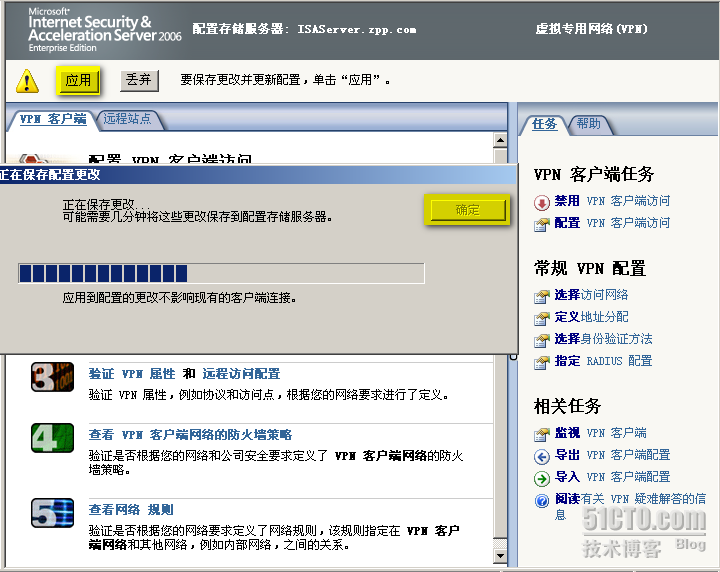

8.

好了,现在

VPN

策略已经设置好了,只需点击应用确定,就可以了。如图:

大家可能会在想,那第四步和第五步为什么不做啊?因为第四步和第五步都是查看,不是必要的动作。不过还没完,刚刚设置的是

VPN

的策略,接下来还要设置防火墙策略。

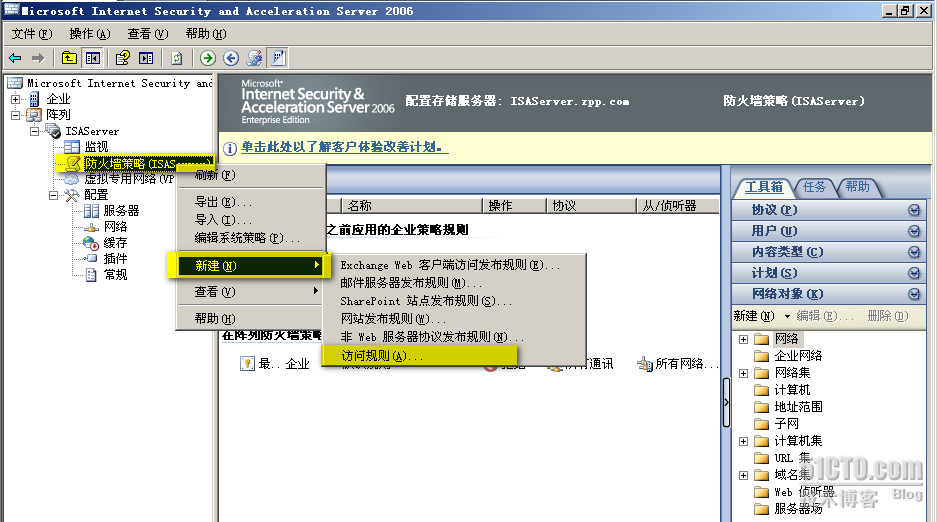

第二部分:设置防火墙策略

1.

展开阵列,右击防火墙策略,选择新建,再选择访问规则。如图所示:

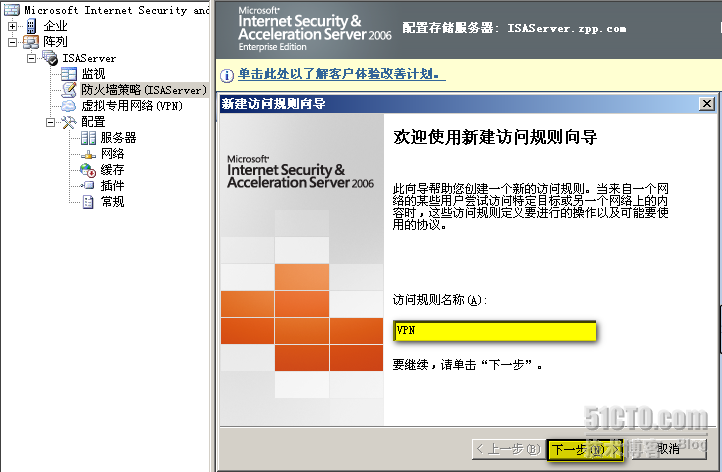

2.

现在弹出了新建访问规则向导,咱们给规则命个名,就叫

VPN

吧。如图:

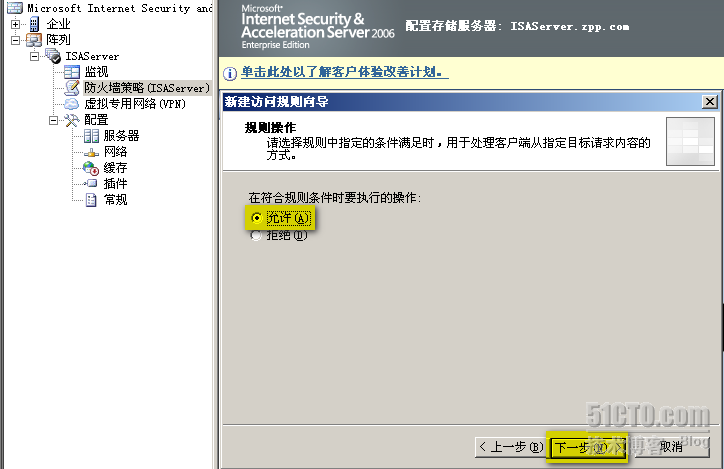

3.

这里选择“允许”,就不用解释了吧,咱们前面已经看到很多这个界面了啊。

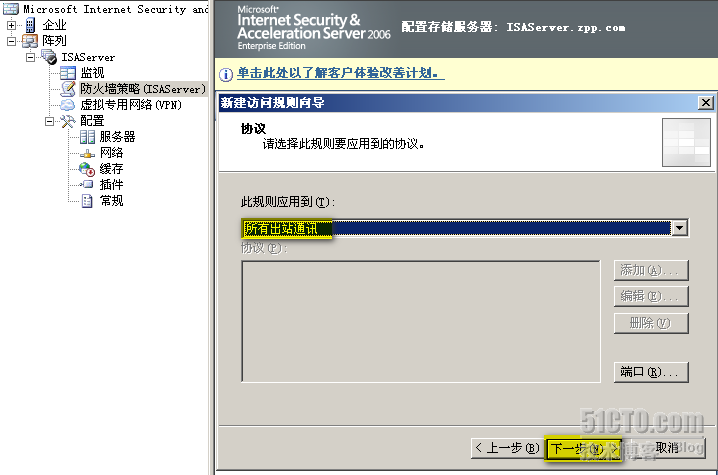

4.

在协议选项卡里选择“所有出站通讯”。单击下一步,注意,如果不这样选择的话即使用户拨上来,也做不了什么。

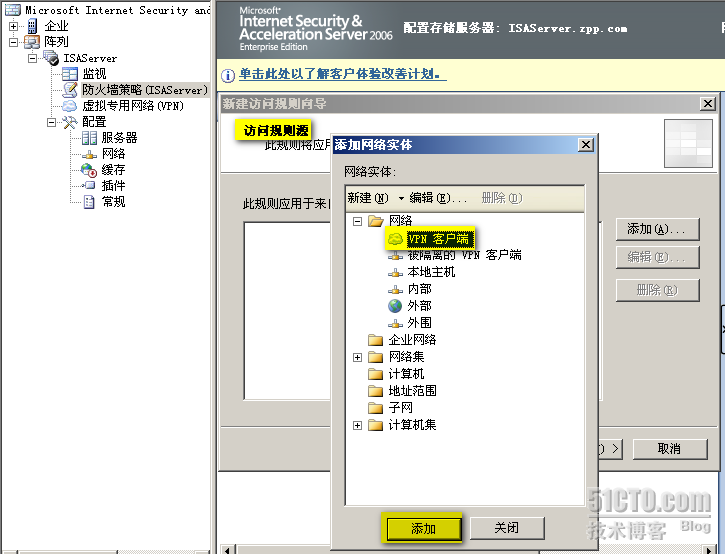

5.

访问规则源选择这里选择“

VPN

客户端”。这里就是让咱们指定从哪儿来的对象

。

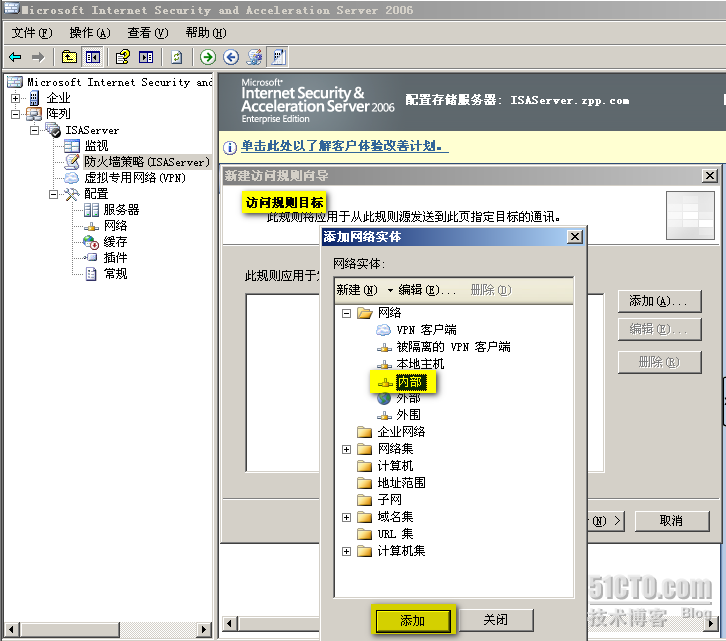

6.

目标选择“内部”,因为咱们是让

VPN

客户端通过拨号的方式拨入到内部网络。

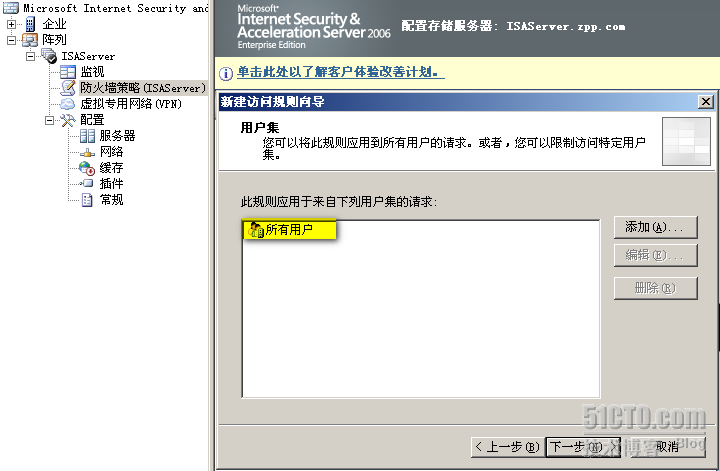

7.

用户集这里选择所有用户。当然为了更高的安全性,还可以根据实际情况缩小小用户集的范围。选择之后点击下一步即可。

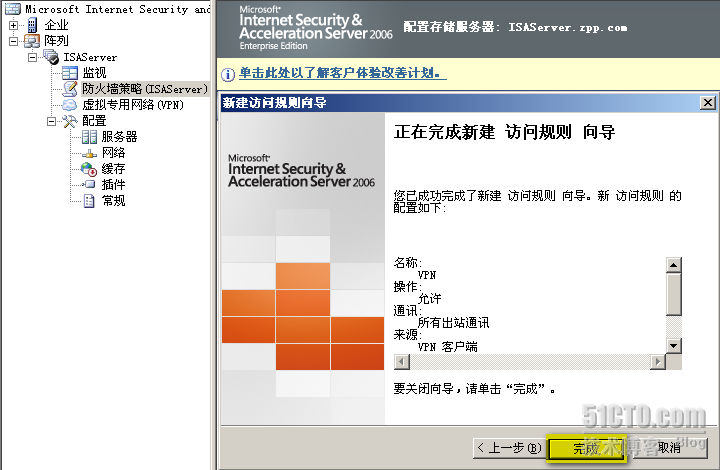

8.

策略设置顶好了,现在确认一下有无错误,如果没的话,就可以点击“完成”。如图:

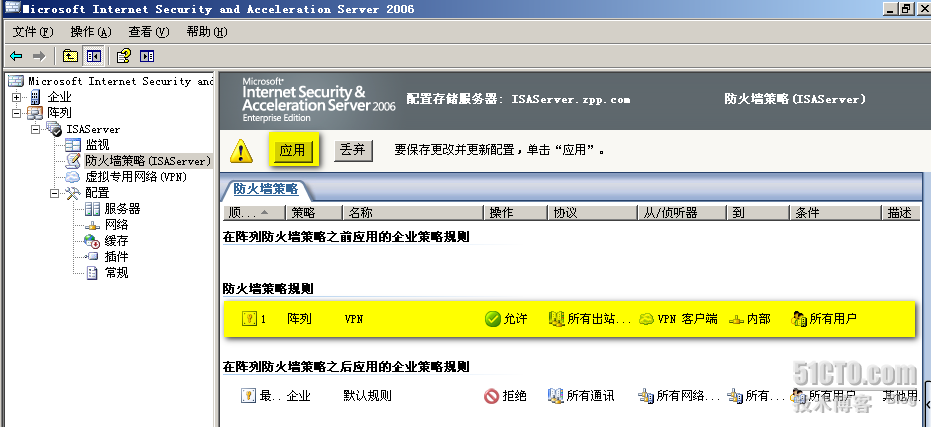

9.

现在点击“应用”,可以看到在“防火墙规则”中多了一条名称为“

VPN

”的策略规则。

至此,我们就完成了

ISA Server

上远程接入服务的配置,接下来就是配置客户端及测试。

第三部分:配置客户端及测试

1.

现在来到外网客户机这里,它的

IP

是

61.134.1.10/8

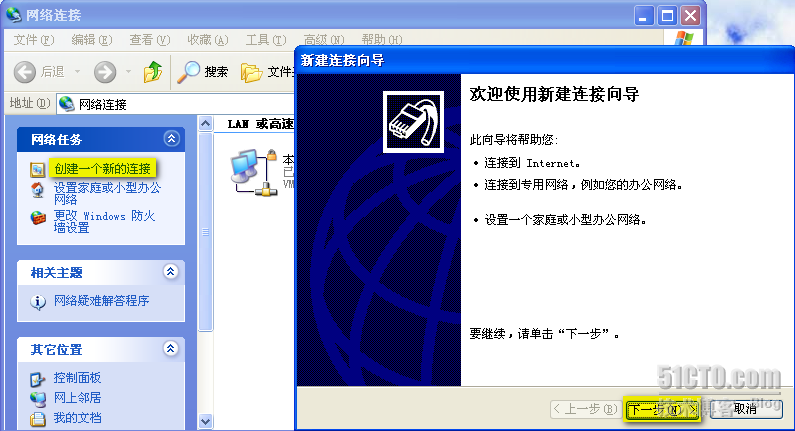

和拓扑一致,在网络连接属性中单击“创建一个新的连接”在弹出的对话框中点击下一步。如图:

2.

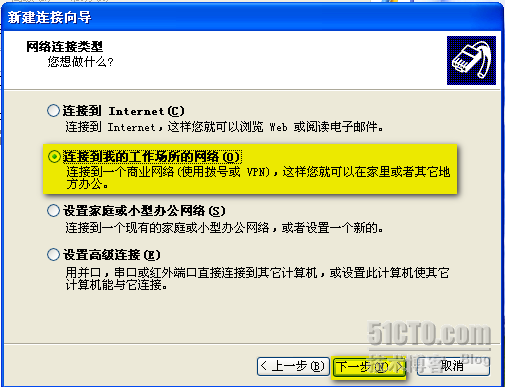

网络连接内型这里选择第二项“连接到我的工作场所的网络”。单击下一步,如图:

3.

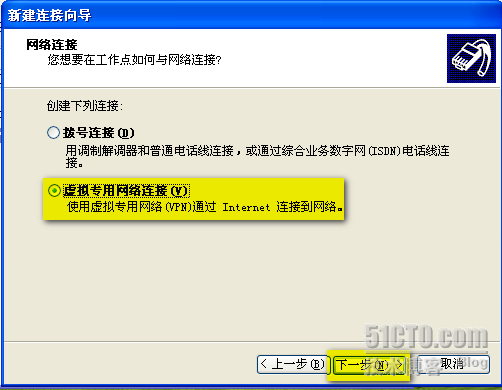

现在它问我们想要如何与工作点连接,我们选择第二项“虚拟专用网络连接”,也就是咱们的

VPN

。单击下一步,如图:

4.

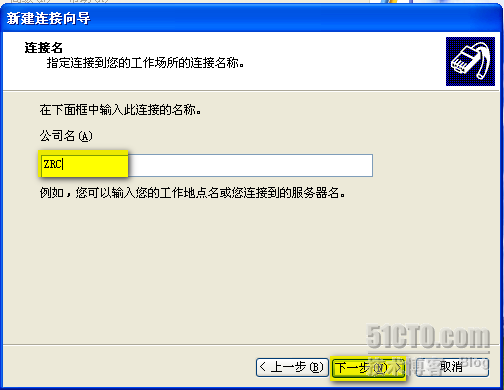

连接名这里它要求咱们输人公司的名称,其实这只是做个标记而已,跟公司跟服务器端没有一点关系,设置这个是给自己看到。设完之后点击下一步即可,如图:

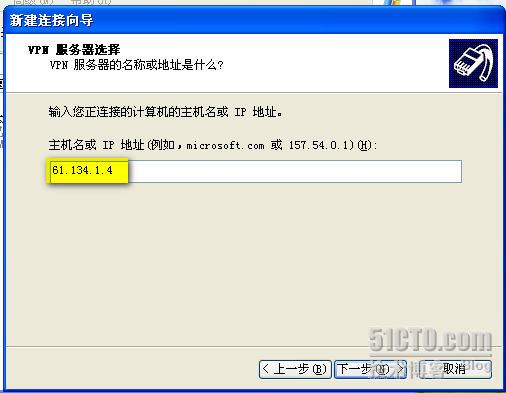

5.

现在它让咱们输入

VPN

服务器的名称或地址,咱这当然是输入外网接口的地址:

61.134.1.4.

要是想输入域名的话,必须要在

DNS

注册商那里注册相关记录才行。

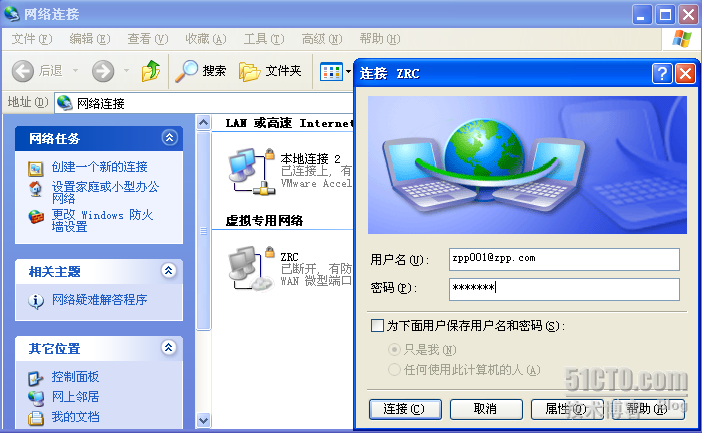

6.

现在会弹出如图所示的登录界面,输入用户名

[email protected],

和密码就可以登录了,注意我这用的用户名是

[email protected].

我写的是邮件名,直接写

zpp001

都可以,无所谓。

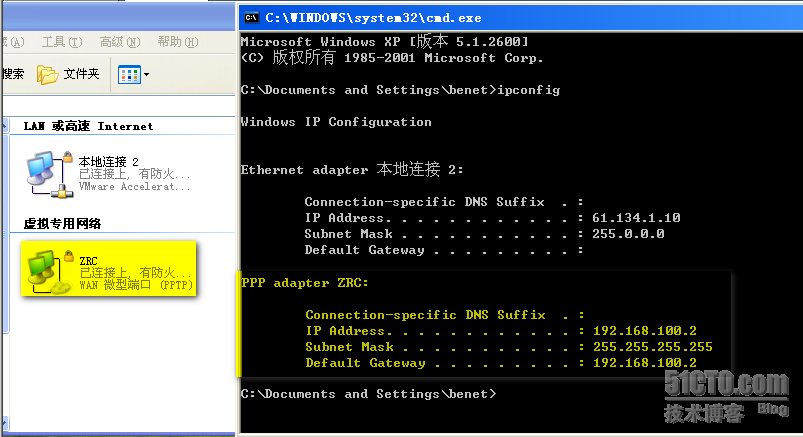

7

.

OK

!拨上来了啊,可以看到下面的虚拟专用网络中的网络连接显示已连接。执行命令

ipconfig

之后可以看到,客户机获得了一个来自

ISA Server

的

IP

(

192.168.100.2/32

)。

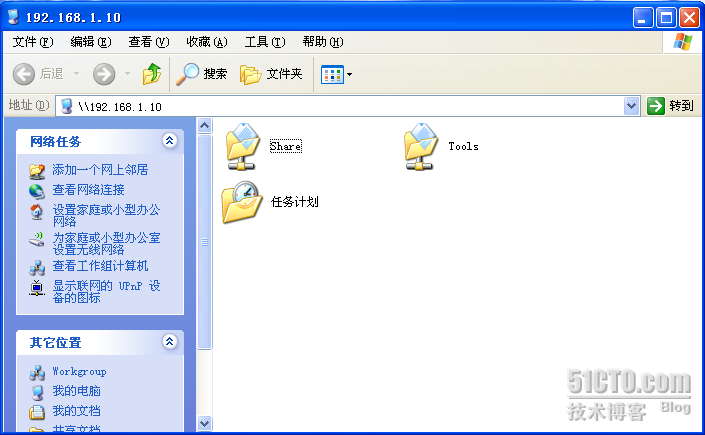

现在直接在开始运行中使用

UNC

路径就可以访问公司内网文件服务器(

IP

:

192.168.1.10

)上的共享资源了,如图,大家可要想到现在是跨

Internet

在访问啊。

此时,我们就解决了企业中的员工出差访问公司内部的问题。使他们既能不受限制从任何可以上网的地方连接到内部网络中,同时也提供了安全性。