网络设备配置与管理--使用ACL实现网络管理

理论学习

问题1ACL的作用有哪些

1. 限制不必要的网络访问,节省网络带宽,提供网络性能。

2. 实现对网络通信双方的各种控制提高网络访问的安全性。

3. 用于其它一些技术中匹配网络访问对象。

问题2ACL的实现流程

如果在出口设置ACL规则数据包从其它接口进入路由器首先判断是否可被路由可被路由后查询路由表看是否有该数据包的路由表项存在转发到接口不存在就丢弃。到达接口后判断该接口出口方向是否启用了ACL如果未启用如果某一条规则匹配了当前数据包查看该规则是否允许数据转发允许转发及发送不允许转发则丢弃数据包在进入路由器接口执行的操作流程和上述过程类似。

问题3标准ACL和扩展ACL的区别

标准ACL仅检查被路由数据包的源地址。可以基于源网络源子网源主机IP地址来决定是允许还是拒绝转发该数据包使用1~99之间的数字作为列表号。通常应用于比较粗犷的网络控制当中比如允许或拒绝一个网络或子网的所有网络控制权限。

扩展ACL对数据包的源地址与目的地址均进行检查也能检查特定的协议端口号以及其他参数。它使用100~199之间的数字作为列表号。应用于较为精细的网络访问控制当中比如对于某种网络服务的访问控制。

问题4在配置基于IP、ICMP、TCP、UDP协议的扩展ACL时分别需要考虑那些元素

IP:基于ip协议的ACL控制ip协议的访问控制对象仅有源地址和目的地址)所以在扩展访问列表中通常在最后使用此规则允许或禁止所有的数据和协议。

ICMP此协议主要访问控制对象有(有源地址/目的地址和功能参数其中基于功能参数也可以实现单向ICMP控制。

UDP主要的控制对像是源地址/源端口目的地址/目的端口由于没有功能参数所以基于UDP无法实现单向访问控制

tcp:有源地址/源端口目的地址/目的端口功能参数等

问题5ACL的方向和配置有什么关系

访问控制列表的编写需要提前考虑该ACL的应用场合通常ACL是在全局模式下编写在路由器的某一接口的某一方向上应用具体的方向有In方向和Out方向方向的不同决定了规则中源地址和目的地址的不同所以编写ACL规则要考虑许多元素。

In代表流入的数据方向而Out代表流出的数据方向都是参照路由器的具体端口而言的

问题6ACL的配置步骤是什么

配置访问控制列表其中要注意列表顺序很重要

工作任务描述

某公司的A、B分公司通过一台运营商路由器实现远程网络互联。A分公司包含市场部和管理部B分公司仅包含一个开发部现在出于管理上的考虑要求市场部和开发部不能互访而管理部和开发部可以互访而且仅由开发部的一台计算机可以通过telnet远程调试运营商路由器。

工作任务实施

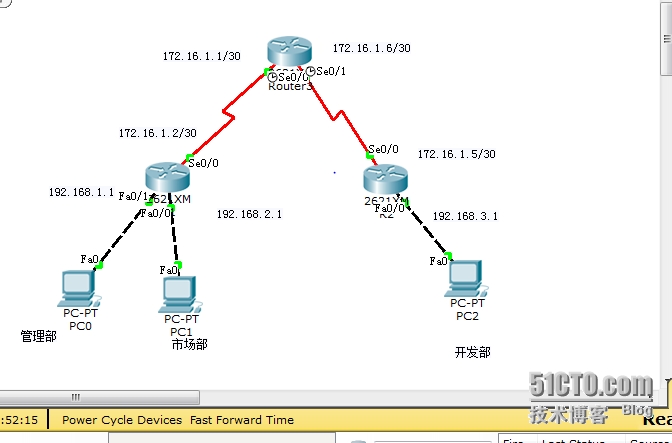

见教材基本任务要求网络拓扑结构设计粘贴PT的拓扑图

基本ACL的具体配置

1 各个路由器的基本参数配置

R1:

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface FastEthernet0/0

Router(config-if)#

Router(config-if)#exit

Router(config)#interface FastEthernet0/0

Router(config-if)#ip address 192.168.2.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Router(config-if)#exit

Router(config)#interface FastEthernet0/1

Router(config-if)#ip address 192.168.1.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#ip address 172.16.1.2 255.255.0.0

Router(config-if)#no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface Serial0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to up

Router(config-if)#

Router(config-if)#ex

Router(config)#

Router(config)#route eigrp 1

Router(config-router)#network 192.168.1.0 0.0.0.255

Router(config-router)#network 192.168.2.0 0.0.0.255

Router(config-router)#network 172.16.1.0 0.0.0.3

Router(config-router)#no auto-sum mary

Router(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.1 (Serial0/0) is up: new adjacency

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.1 (Serial0/0) is down: Interface Goodbye received

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.1 (Serial0/0) is up: new adjacency

R2:

Router>

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface FastEthernet0/0

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface Serial0/0, changed state to administratively down

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to down

no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface Serial0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to up

Router(config-if)#EX

Router(config)#router eigrp 1

Router(config-router)#network 192.168.3.0 0.0.0.255

Router(config-router)#network 172.16.1.4 0.0.0.3

Router(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.6 (Serial0/0) is up: new adjacency

Router(config-router)#no auto-sum mary

Router(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.6 (Serial0/0) is up: new adjacency

Router(config-router)#

R3:

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface Serial0/0

Router(config-if)#ip address 172.16.1.1 255.255.0.0

Router(config-if)#no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface Serial0/0, changed state to up

Router(config-if)#exit

Router(config)#interface Serial0/1

Router(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to up

Router(config-if)#exit

Router(config)#interface Serial0/1

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/1

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#ip address 172.16.1.1 255.255.255.252

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/1

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/0

Router(config-if)#

Router(config-if)#exit

Router(config)#interface Serial0/1

Router(config-if)#ip address 172.16.1.6 255.255.255.252

Router(config-if)#no shutdown

Router(config-if)#

%LINK-5-CHANGED: Interface Serial0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/1, changed state to up

Router(config-if)#

Router(config-if)#ex

Router(config)#router eigrp 1

Router(config-router)#network 172.16.1.0 0.0.0.3

Router(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.2 (Serial0/0) is up: new adjacency

Router(config-router)#network 172.16.1.4 0.0.0.3

Router(config-router)#no auto-sum mary

Router(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 172.16.1.2 (Serial0/0) is up: new adjacency

Router(config-router)#ex

Router(config)#line vty 0 4

Router(config-line)#password cisco

Router(config-line)#login

Router(config-line)#ex

% Ambiguous command: "ex"

Router(config-line)#

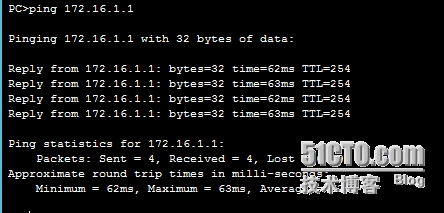

2单段测试、整体测试

单段测试

管理部ping 192.168.1.1

管理部ping 172.16.1.2

管理部ping 172.16.1.1

整体测试

市场部ping 管理部

3ACL的配置

Router>

Router>

Router>

Router>en

Router#

Router#config

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#

Router(config)#inter s0/0

Router(config-if)#ip access-group 1 in

Router(config-if)#ex

Router(config)#access-list 2 permit host 192.168.3.254

Router(config)#line vty 0 4

Router(config-line)#access-class 2 in

Router(config-line)#

4ACL验证

Router#show ip access-lists

Standard IP access list 2

permit host 192.168.3.254

Router#

工作扩展

扩展ACL的配置

某公司的现有如图 167所示的网络拓扑结构现处于网络管理目的提出如下任务

①内网区的所有计算机都可以访问外网的DNS服务HTTP服务FTP服务MAIL服务等其它服务一概不允许访问。内网区的192.168.1.3计算机由于是重要的资源服务器不允许访问外网。

②外部网络用户仅可以访问DMZ区的WEB服务WEB服务器不能访问外网WEB服务器能Ping外网而外网不能Ping WEB服务器。

使用PT划出网络拓扑结构图粘贴PT图

1、使用传统ACL配置该实验需要写出核心路由器的配置文件和验证试验的过程

R1:

R1(config)#access-list 100 deny ip host 192.168.1.3 any

拒绝192.168.1.3访问外网按照浸沙规则把最小的控制对象放在最前面

R1(config)#access-list 100 udp 192.168.1.0 0.0.0.255 any eq 53

R1(config)#access-list 100 udp 192.168.1.0 0.0.0.255 any eq 80

允许内网计算机访问internet的dns服务和web站点

R1(config)#access-list 100 tcp 192.168.1.0 0.0.0.255 any eq 20

R1(config)#access-list 100 tcp 192.168.1.0 0.0.0.255 any eq 21

允许内网计算机访问internet的FTP服务器FTP服务有两个端口20 和21

R1(config)#access-list 100 tcp 192.168.1.0 0.0.0.255 any eq 25

R1(config)#access-list 100 tcp 192.168.1.0 0.0.0.255 any eq 110

2、使用命名ACL配置该实验需要写出核心路由器的配置文件和验证试验的过程

R1config-ext-nacl# deny ip host 192.168.1.3 any

R1config-ext-nacl# permit udp 192.168.1.0 0.0.0.255 any eq53

R1config-ext-nacl# permit tcp192.168.1.0 0.0.0.255 any eq80

R1config-ext-nacl# permit tcp 192.168.1.0 0.0.0.255 any eq20

R1config-ext-nacl# permit tcp 192.168.1.0 0.0.0.255 any eq21

R1config-ext-nacl# permit tcp 192.168.1.0 0.0.0.255 any eq25

R1config-ext-nacl# permit tcp 192.168.1.0 0.0.0.255 any eq110

R1config-ext-nacl# exit

R1config)#ip access-list exteucled inacl

R1config-ext-nacl#permit tcp host 221.192.233.2 eq 80 any established

R1config-ext-nacl#permit icmp host 221 .192.233.2.any echo

R1config-ext-nacl#exit

R1config# interface f0/1

R1config-if# ip access-list outacl in

R1config# interface f0/0

R1config-if#access-list inacl in

R1config# interface f1/0

R1config-if# ip access-list inacl in

思考问题

问题1单向访问在TCP和ICMP中为啥能实现而在UDP中却不能实现

因为TCP是面向连接的有三次握手。而UDP是无面向连接的。