CCNA入门---访问控制列表-ACL配置实例

访问控制列表(ACL)在实际应用中相当广泛,而且能给我们的网管工作带来益处。真的需要我们好好掌握,对以后的工作大有好处。

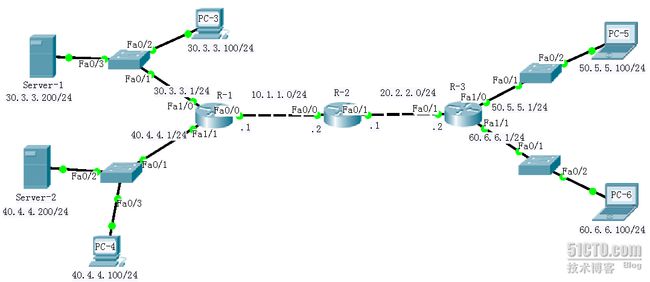

实验拓扑:

路由和

PC

机的基本配置:

PC-3:

PC-4:

PC-5:

PC-6:

Server-1:

Server-2:

路由器的配置:

R-1:

Router>en

Router#conf t

Router(config)#ho R-1

R-1(config)#no ip domain lookup ---

关闭域名查找

R-1(config)#interface f0/0

R-1(config-if)#ip add 10.1.1.1 255.255.255.0

R-1(config-if)#no sh

R-1(config-if)#exit

R-1(config)#interface f1/0

R-1(config-if)#ip add 30.3.3.1 255.255.255.0

R-1(config-if)#no sh

R-1(config-if)#exit

R-1(config)#interface f1/1

R-1(config-if)#ip add 40.4.4.1 255.255.255.0

R-1(config-if)#no sh

R-1(config-if)#exit

R-1(config)#router rip ---

启动

RIP

路由协议

R-1(config-router)#version 2 ---

选择版本

2

R-1(config-router)#network 10.1.1.0 ---

宣告直连的

10.1.1.0

网段

R-1(config-router)#network 30.3.3.0 ---

宣告直连的

30.3.3.0

网段

R-1(config-router)#network 40.4.4.0 ---

宣告直连的

40.4.4.0

网段

R-1(config-router)#no auto-summary ---

关闭

RIP

的自动汇总

R-1(config-router)#exit ---

退出路由配置模式

R-1(config)#lin vty 0 4 ---

配置

Telnet

登录

R-1(config-line)#password cisco ---

设置

VTY

密码

R-1(config-line)#login ---

需要登录

R-1(config-line)#exit

R-1(config)#enable secret cisco ---

设定使能密码

R-1#wr ---

保存所有配置信息

验证一下配置:

OK!VTY

密码设置成功!

R-2:

Router>en

Router#conf t

Router(config)#ho R-2

R-2(config)#interface f0/0

R-2(config-if)#ip add 10.1.1.2 255.255.255.0

R-2(config-if)#no sh

R-2(config-if)#exit

R-2(config)#int

R-2(config-if)#ip add 20.2.2.1 255.255.255.0

R-2(config-if)#no sh

R-2(config-if)#exit

R-2(config)#router rip ---

启动

RIP

路由协议

R-2(config-router)#version 2 ---

使用版本

2

R-2(config-router)#network 10.1.1.0 ---

宣告直连的

10.1.1.0

网段

R-2(config-router)#network 20.2.2.0 ---

宣告直连的

20.2.2.0

网段

R-2(config-router)#no auto-summary ---

关闭自动汇总

R-2(config-router)#^Z ---

退出路由配置模式

R-2#wr ---

保存所有配置

R-3:

Router>en

Router#conf t

Router(config)#ho R-3

R-3(config)#interface f0/1

R-3(config-if)#ip add 20.2.2.2 255.255.255.0

R-3(config-if)#no sh

R-3(config-if)#exit

R-3(config)#interface f1/0

R-3(config-if)#ip add 50.5.5.1 255.255.255.0

R-3(config-if)#no sh

R-3(config-if)#exit

R-3(config)#interface f1/1

R-3(config-if)#ip add 60.6.6.1 255.255.255.0

R-3(config-if)#no sh

R-3(config-if)#exit

R-3(config)#router rip ---

启动

RIP

路由协议

R-3(config-router)#ver 2 ---

使用版本

2

R-3(config-router)#network 20.2.2.0 ---

宣告直连的

20.2.2.0

网段

R-3(config-router)#network 50.5.5.0 ---

宣告直连的

50.5.5.0

网段

R-3(config-router)#network 60.6.6.0 ---

宣告直连的

60.6.6.0

网段

R-3(config-router)#no auto-summary ---

关闭自动汇总

R-3(config-router)#^Z

R-3#wr

OK!

三台路由的

IP

及路由协议配置完毕

.

下面开始

ACL

实验:

1.

我们不让

50.5.5.0

网段的

PC

访问

Server-2

的

HTTP

服务。

方法如下:

我们使用扩展的

ACL,

在

R-3

上设置访问策略并应用。

R-3(config)#

access-list 110 deny tcp 50.5.5.0 0.0.0.255 40.4.4.0 0.0.0.255 eq www

------

扩展

ACL

编号为

110

,拒绝源地址段

50.5.5.0

到目标地址段

40.4.4.0

的

TCP

信息

R-3(config)#access-list 110 permit ip any any ---

其他的都允许

R-3(config)#interface f1/0

R-3(config-if)#ip access-group 110 in ---

在接口上应用

ACL

R-3(config-if)#exit

OK!

不能访问了,成功!

2.下面我们不让

60.6.6.0

网段的

PC Telnet

到

R-1

上。

方法如下:

我们还是在

R-3

上做

ACL

。

(

扩展

ACL

都靠近源做

)

R-3(config)#

access-list 120 deny tcp 60.6.6.0 0.0.0.255 host 10.1.1.1 eq telnet

---

扩展

ACL

编号

120

,拒绝

60.6.6.0

到

10.1.1.1

的

TCP telnet

连接

R-3(config)#access-list 120 permit ip any any ---

其他的都允许

R-3(config)#interface f1/1

R-3(config-if)#ip access-group 120 in --

在接口上应用

ACL

R-3(config-if)#exit

OK!

不能

Telnet

了,提示:“连接超时,远程主机没有响应。”

3.

下面我们在

R-1

上面设置拒绝所有的

ping

操作。

方法如下:

R-1(config)#access-list 119 deny icmp any any ---

拒绝所有

ping

行为

R-1(config)#interface f0/0

R-1(config-if)#ip access-group 119 in ---

在接口上应用

ACL

R-1(config-if)#exit

测试验证:

PC-6 Ping 30.3.3.100

PC-5 Ping 40.4.4.100

OK!

实验完成!