GIS+=地理信息+云计算技术——私有云架构设计(5)云安全规划

--------------------------------------------------------------------------------------

版权所有:超图研究所(www.supermap.com)

Blog: http://blog.csdn.net/chinagissoft

QQ群:16403743

宗旨:专注于"GIS+"前沿技术的研究与交流,将云计算技术、大数据技术、容器技术、物联网与GIS进行深度融合,探讨"GIS+"技术和行业解决方案

转载说明:文章允许转载,但必须以链接方式注明源地址,否则追究法律责任!

--------------------------------------------------------------------------------------

自从云计算的出现,关于安全问题一直被质疑他的用户所企及,特别是中国用户,对安全问题更加关心,不过说实在的,中国用户可能连防火墙都不会开启还在不停的谈论安全问题,不过没有办法,自从有了斯诺登,安全对于互联网、计算机来说更加的重要,我们要感谢斯诺登,才有了国产化的迫切需求啊,扯得有点远了....

以下引用@华为云计算的相关参考:

云计算面临的安全威胁介绍基础设施安全(网络层次)

-

更容易遭受网络攻击

云计算必须基于随时可以接入的网络,便于用户通过网络接入,方便的使用云计算资源。云计算资源的分布式部署使路由、域名配置更加复杂,更容易遭受网络攻击,比如DNS攻击和DDoS攻击。对于IaaS,DDoS攻击不仅来自外部网络,也容易来自内部网络。

-

隔离模型变化形成安全漏洞

逻辑隔离代替物理隔离,使企业网原有的隔离产生安全漏洞。企业网络通常采用物理隔离等高安全手段保证不同安全级别的组织或部门的信息安全,但云计算采用逻辑隔离的手段隔离不同企业,以及企业内部不同的组织与部门。

-

资源共享风险

多租户共享计算资源带来的风险,包括隔离措施不当造成的用户数据泄漏、用户遭受相同物理环境下的其他恶意用户攻击;网络防火墙/IPS虚拟化能力不足,导致已建立的静态网络分区与隔离模型不能满足动态资源共享需求。

-

Hypervisor的安全威胁

Hypervisor为虚拟化的核心,可以捕获CPU指令,为指令访问硬件控制器和外设充当中介,协调所有的资源分配,运行在比操作系统特权还高的最高优先级上。一旦Hypervisor被攻击破解,在Hypervisor上的所有虚拟机将无任何安全保障,直接处于攻击之下。

-

虚拟机的安全威胁

虚拟机动态地被创建、被迁移,虚拟机的安全措施必须相应地自动创建、自动迁移。虚拟机没有安全措施或安全措施没有自动创建时,容易导致接入和管理虚拟机的密钥被盗、未及时打补丁的服务(FTP、SSH等)遭受攻击、弱密码或者无密码的帐号被盗用、没有主机防火墙保护的系统遭受攻击。

基础设施安全(应用层次)

基于云计算接口的开放性,基础设施提供商与应用的提供商很可能是不同的组织,应用软件也被云调度到不同的虚拟机上分布式运行,应用安全必须考虑基础设施与应用软件配合后的安全能力,如果配合不好,会产生很多安全漏洞。

数据与存储主要涉及以下几个方面:

-

静态数据的安全威胁

-

数据处理过程的安全威胁

-

数据线索的挑战

-

剩余数据保护

云计算支持海量的用户认证与接入,对用户的身份认证和接入管理的必须完全自动化,为提高认证接入管理的体验,需要云简化用户的认证过程。

不过对于我们来讲,由于我们是在一些服务器来部署私有云环境,那么提到安全,首先想到的是宿主机的安全和虚拟机的安全,但是不管是什么角色,由于都是包含了操作系统,所以我们对操作系统的访问安全可能显得更加重要了。

操作系统

那么不管什么操作系统,我们可能需要关注的有几个因素:

1、操作系统版本是否是稳定的?补丁是否能够打全?关键的安全补丁是否能够及时更新?

该问题其实主要针对Linux操作系统,例如Ubuntu操作系统来说

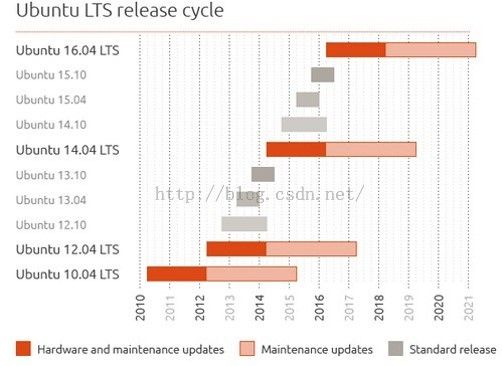

该操作系统一般在为N.04和N.10两个版本,一般情况下N是偶数而且为04版本是非常稳定,我们也称之为LTS,也就是长达5年的支持,所以选择这些版本是比较稳定和可靠的。

当然,Ubuntu14.04也有相关的补丁,例如14.04.1,14.04.2,14.04.3等,尽可能选择最新补丁的版本

当然,我们也曾经听说过2014年有一个严重的OpenSSH安全补丁,类似这些问题,我们都应该及其注意

2、操作系统访问方式

一般情况下,我们通常访问操作系统都是使用用户名和密码,当然我们可能设置非常高级的密码策略,例如密码位数,密码保护数字和字母,密码定期修改,密码输入三次自动锁定,这些都可以保证安全,当然更加安全的方式是设置固定的IP才能够访问,或者使用密钥对的方式来访问。

3、服务器防火墙以及可访问端口

一般情况下,服务器或者虚拟机的防火墙应该处于开启状态,而且我们可以设置用户可以访问的端口,这样也可以保证相关的安全。

4、尽可能使用Https来代替http

这个基本无需多说,连百度的首页访问都默认为https了。

HTTPS可进行加密传输、身份认证,安全性高,有效避免数据传输过程中可能遇到被中断、复制、篡改、伪造、窃听和监视等威胁。

当然还有更加需要注意的点:

| 基础安全加固项 |

主要安全措施 |

|---|---|

| 系统安装安全 |

|

| 帐号密码安全 |

|

| 系统服务安全 |

|

| 安全审计安全 |

|

| 文件系统安全 |

|

| 系统访问控制安全 |

|

Linux操作系统进行基础的安全配置,基础安全配置的主要内容如下:

- 关闭不必要的服务,如屏蔽Telnet服务和FTP服务。

- 加固SSH的服务。

- 控制文件和目录的访问权限。

- 限制系统访问权限

- 管理用户密码。

- 记录操作日志。

- 检测系统异常。

网络隔离

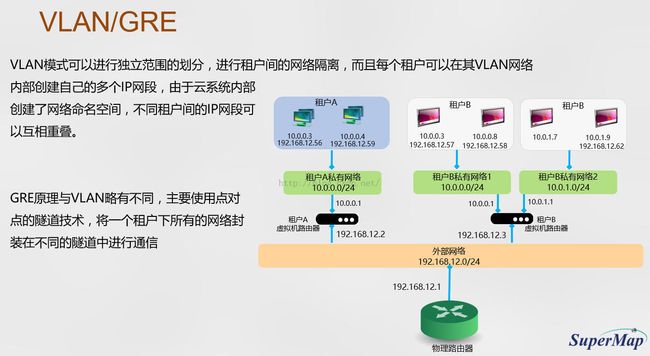

当然,为了保证安全性,我们也可以使用私有云环境的虚拟网络隔离来加强安全

例如OpenStack支持租户间的网络隔离,例如启用GRE模式

通过设置租户内的内部网络,来隔离不同租户的访问,也是一个非常好的安全保障。

硬件

当然,曾经在云计算大会也听到了许多厂商发布了云环境的硬件加密所,由于专业不同,也不太了解深层次的技术,但是的确可以保证云环境下的安全。