基于NLB的 RMS部署!

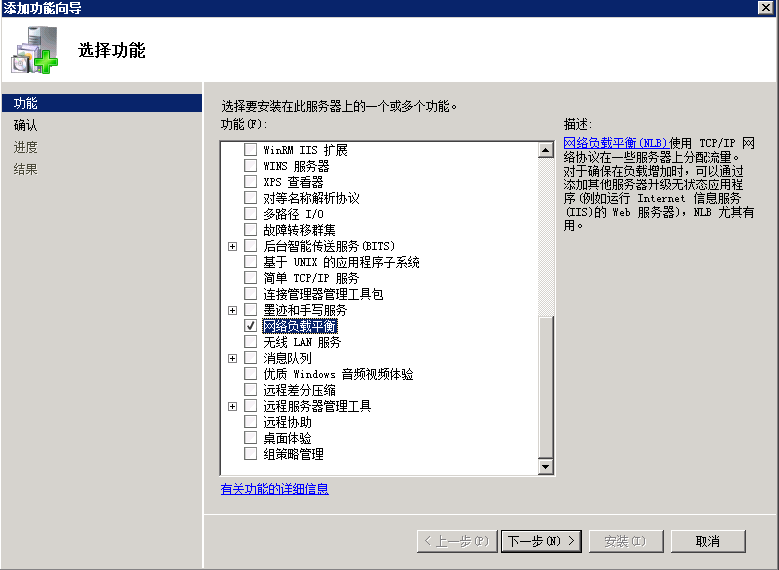

1. 添加网络负载平衡(NLB)角色,在服务器管理器的角色中添加角色,选择网络负载平衡,默认下一步之后安装完成

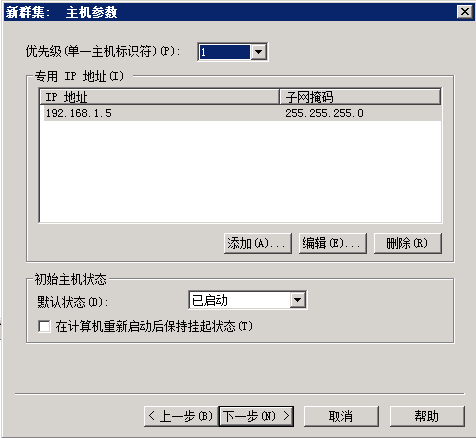

2. 安装NLB角色之后,在开始菜单中,管理工具选择NLB管理器,选择“群集”-“新建”,在主机中添加主机IP,连接,下一步

3. 默认下一步

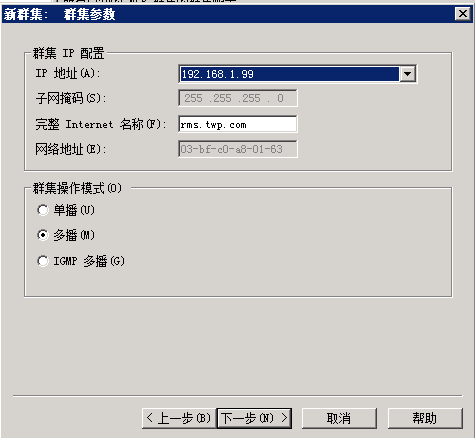

4. 群集参数这里,输入群集的IP,这里设定192.168.1.99,输入名称,选择“多播”模式下一步

5. 点击完成

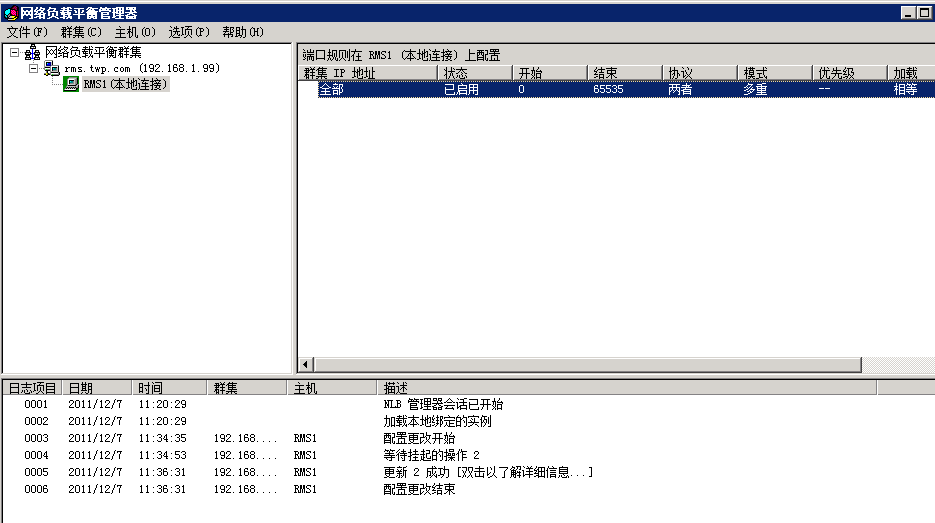

6. 完成之后可以在管理界面看到RMS.twp.com下已有rms1一台主机

7. 同样的步骤,在rms2上,添加角色并且在群集中添加到现有群集,如下图显示

二、 安装CA、导入证书

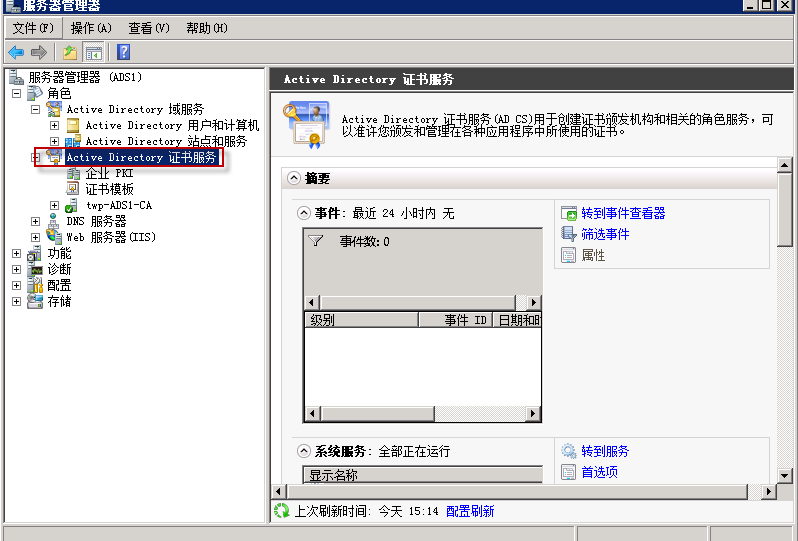

8. 在AD上需要安装证书服务CA角色

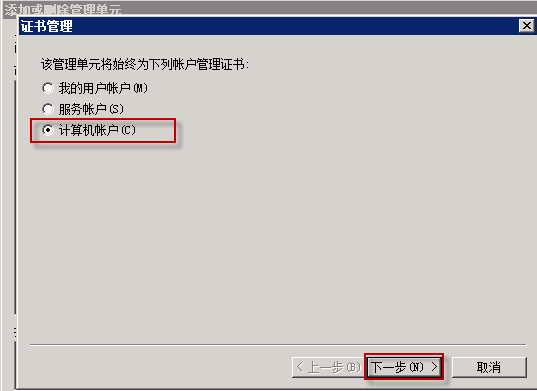

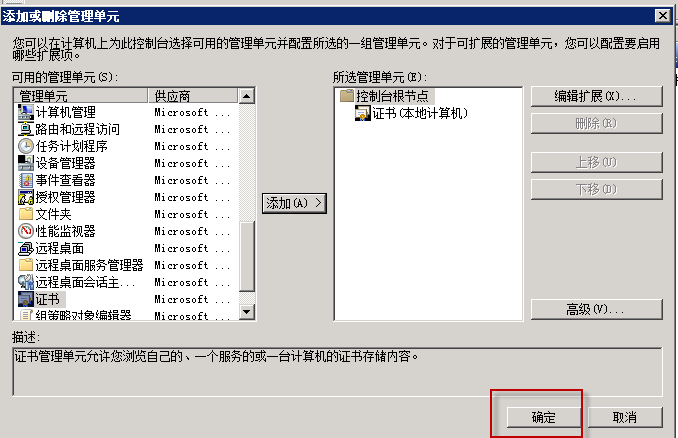

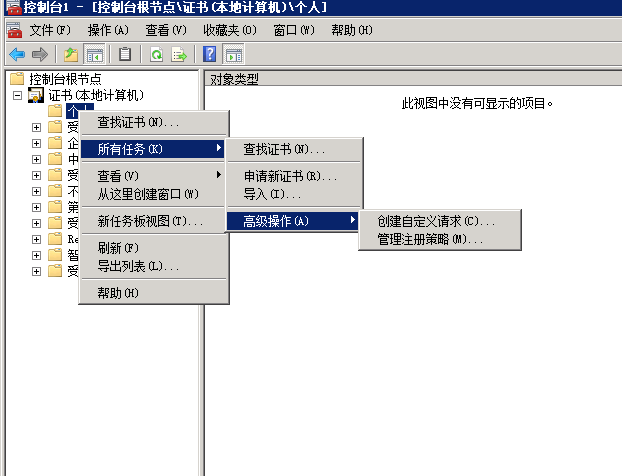

9. 在控制台中,添加证书管理单元,选择管理计算机账户

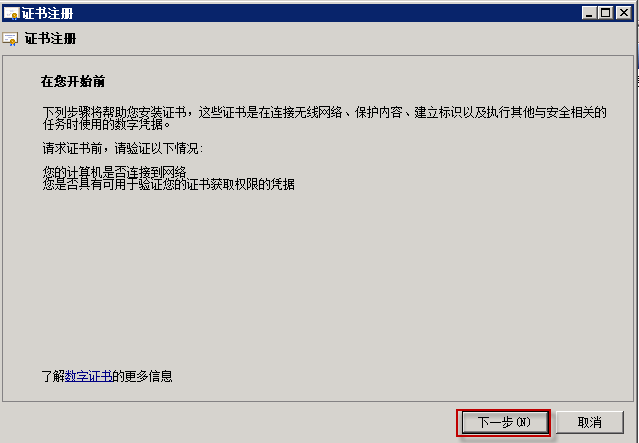

10. 在证书控制台界面,选择“个人”,“所有任务”,“高级操作”,“创建自定义请求”

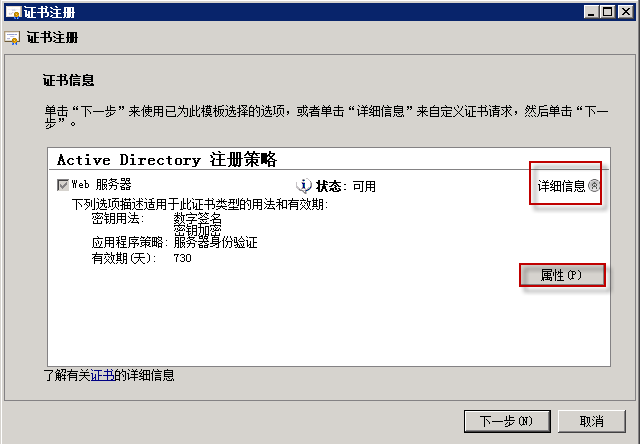

11. 证书注册中选择Web服务器

12. 在这个界面,选择详细信息,点击“属性”

13. 在使用者名称中,选择“公用名”类型,输入值:rms.twp.com,备用类型中,选择DNS,输入图示5个值

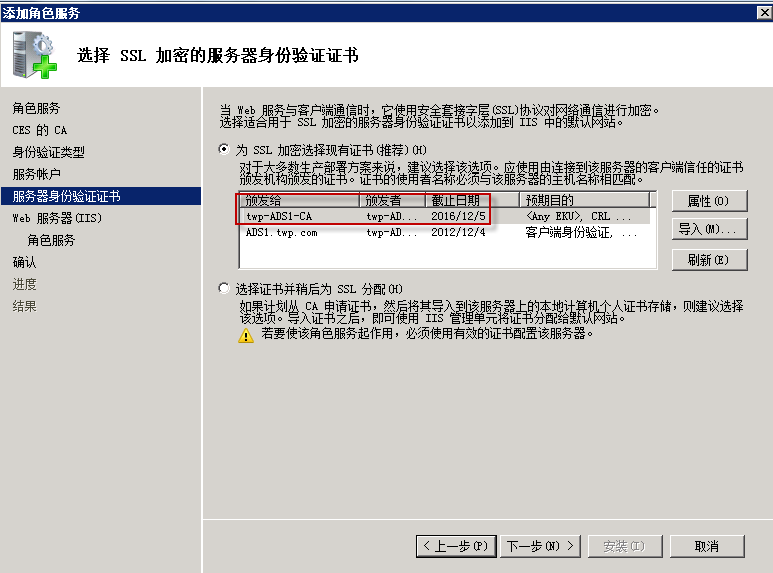

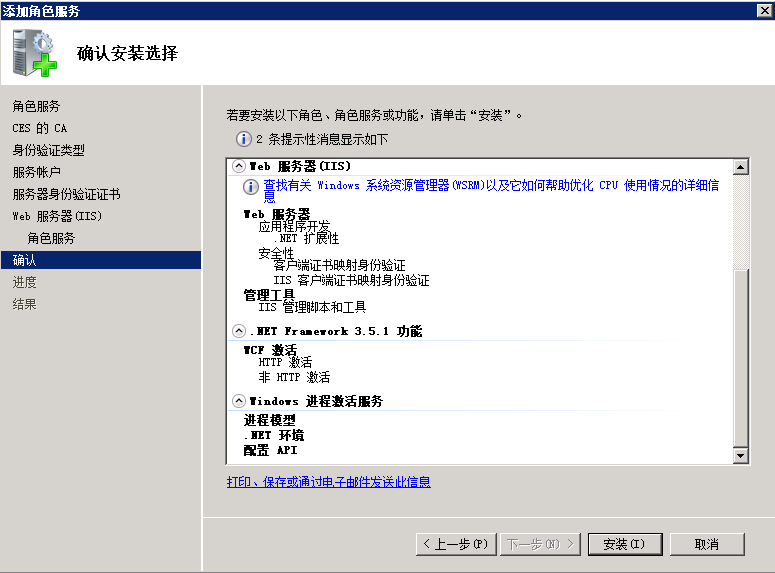

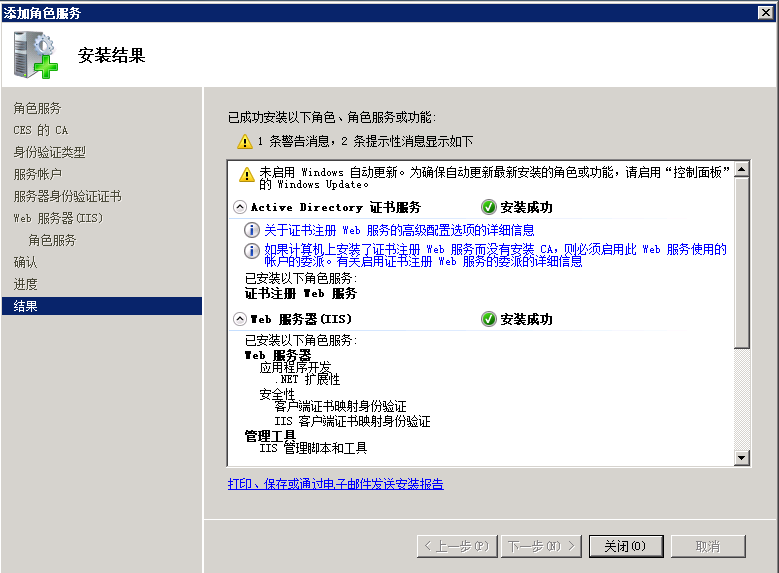

14. 在AD中并且要安装证书注册Web服务

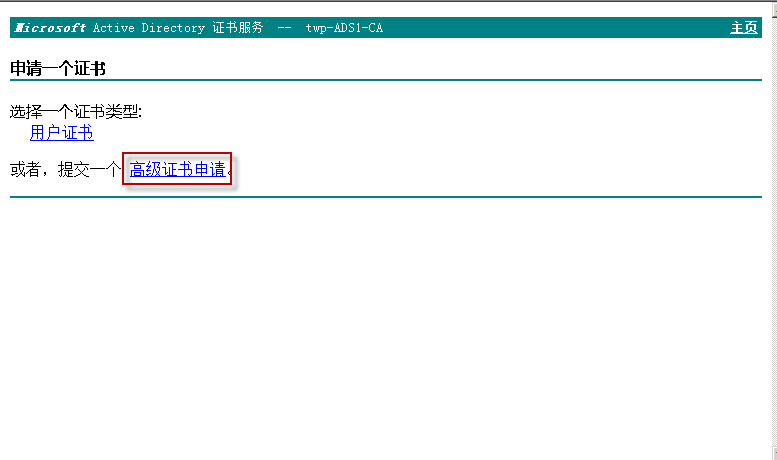

15. 以上角色安装完成之后,在rms1上,打开浏览器,输入CA那台的地址如下,选择“申请证书”

16. “高级证书申请“

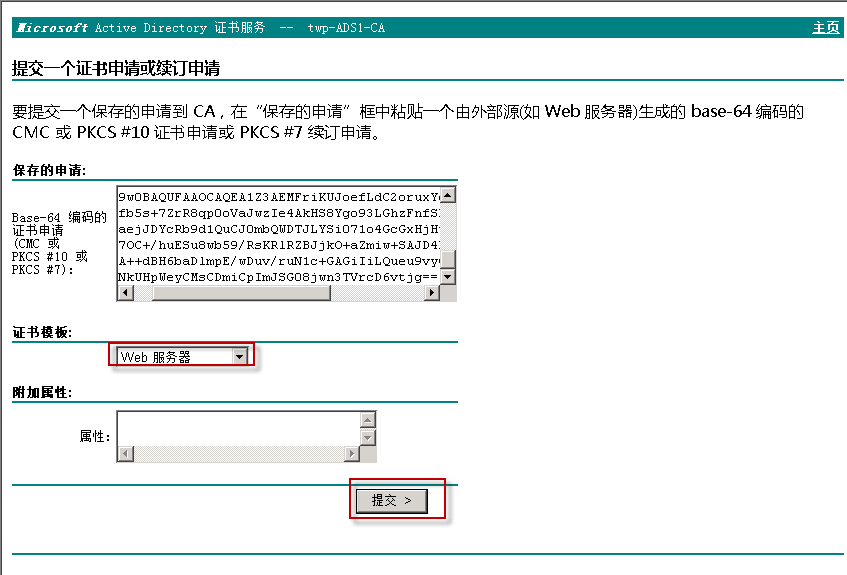

17. 选择第二项:“使用base64编码…”

18. 打开之前保存在桌面的证书申请文档,使用记事本打开,复制内容

19. 在保存的申请栏目中,粘贴内容

20. 选择web服务器证书模板,提交

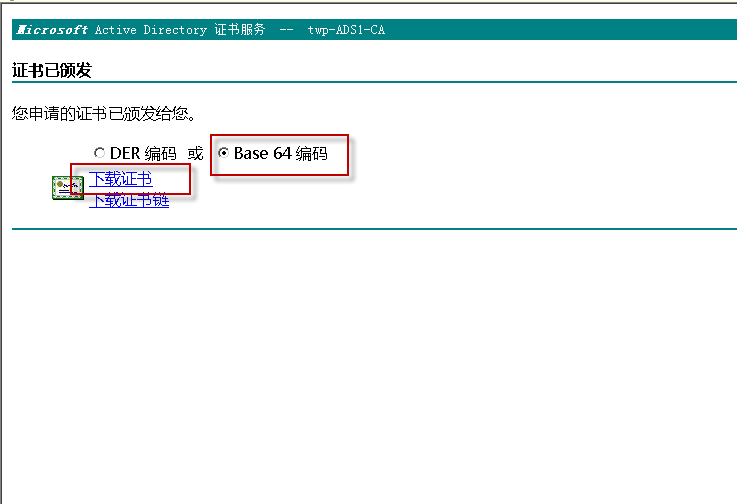

21. 选择base64编码,并且下载证书

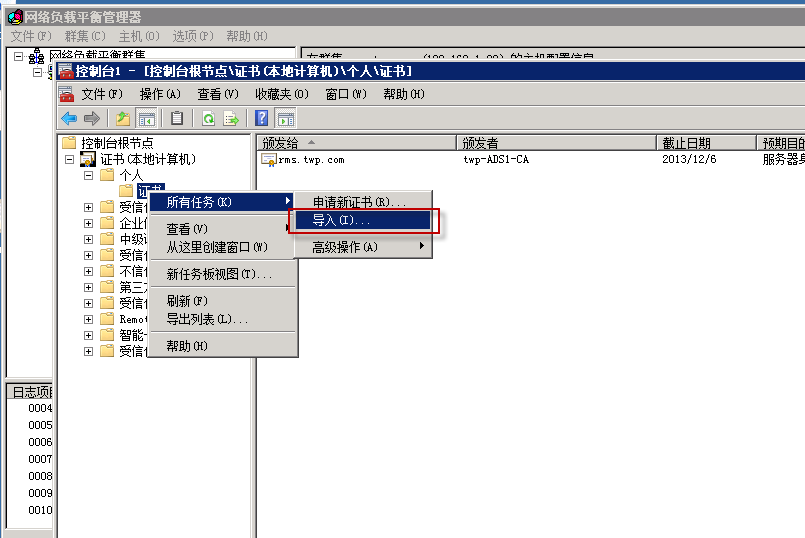

22. 在证书控制台界面,选择“个人”,“证书”右键,“所有任务”“导入”,导入刚刚申请的证书安装即可

RMS的安装

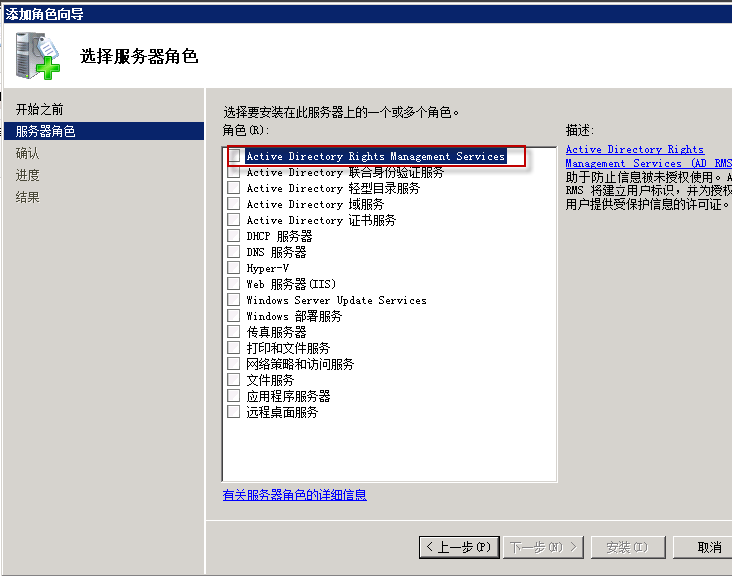

23. 安装AD RMS角色,在任意一台rms服务器上,通过服务器管理器添加RMS角色

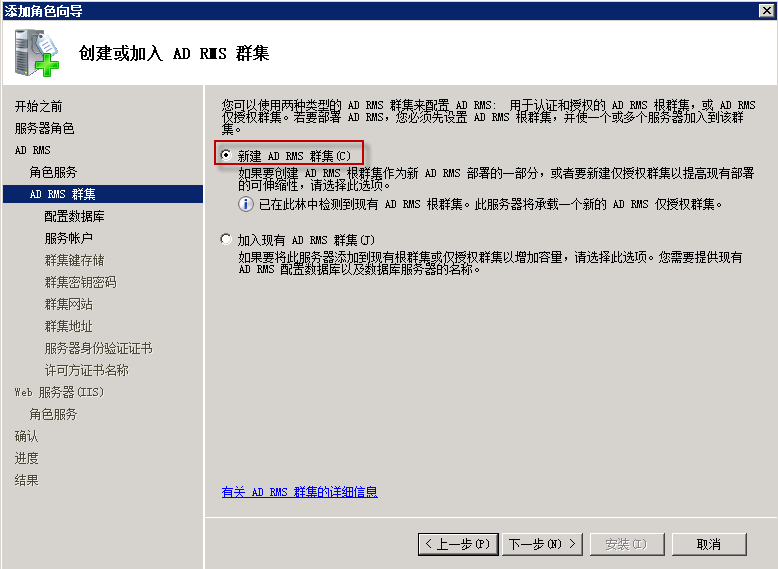

24. 第一台安装RMS群集的选择“新建”,之后第二台选择“加入现有的群集”

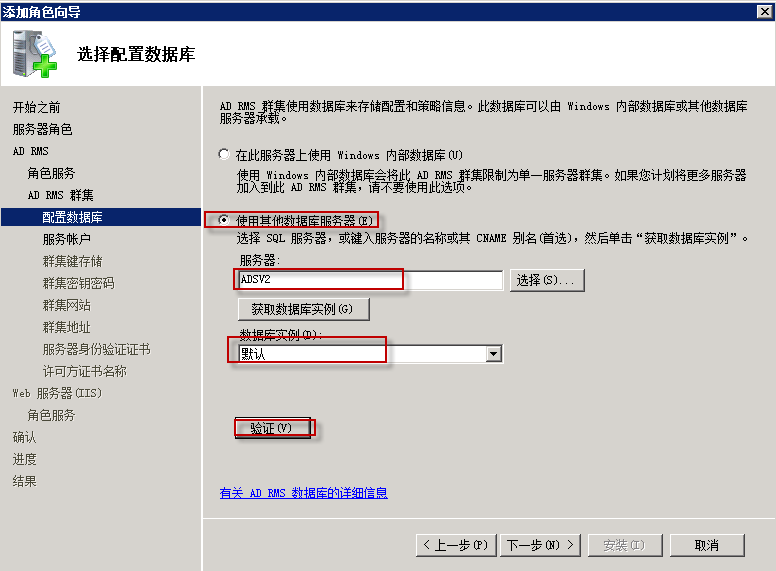

25. 在配置数据库这一项,选择使用其他数据库服务器,获取数据实例后验证

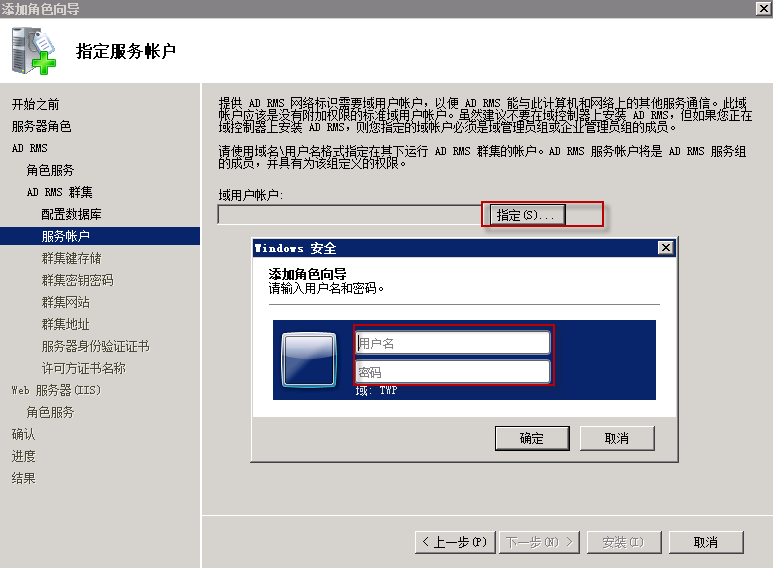

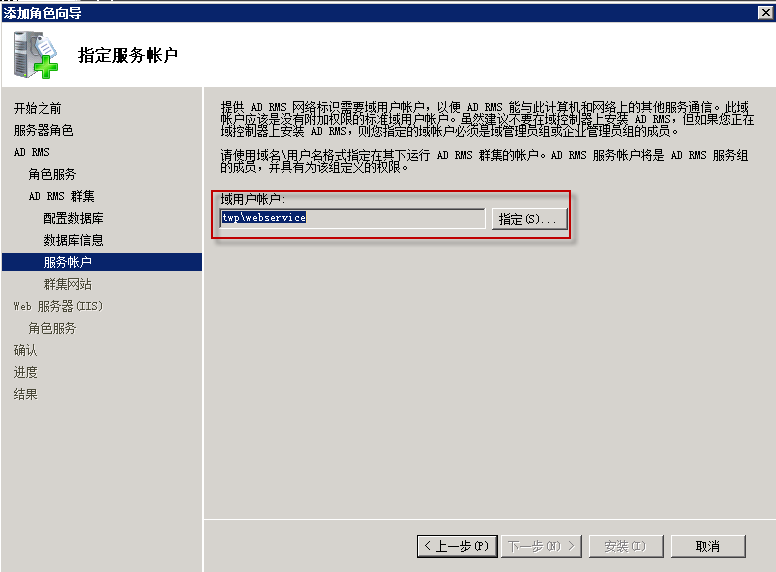

26. 输入一个服务账号

27. 之后的步骤就是默认选择下一步即可,其中有个群集网站需要输入:rms.twp.com

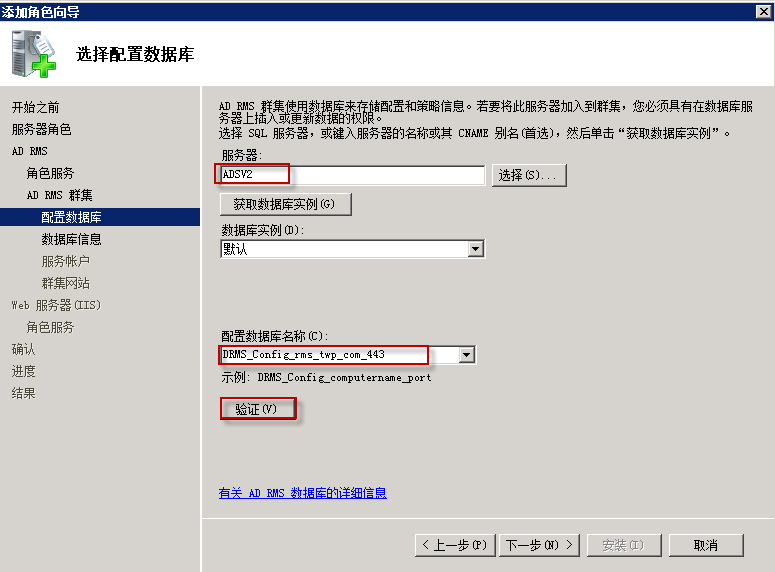

一下是第二台rms配置加入到现有的群集步骤

注意:这里如果使用群集的话需要安装独立的数据库,这里安装了一台SQL server 2008R2

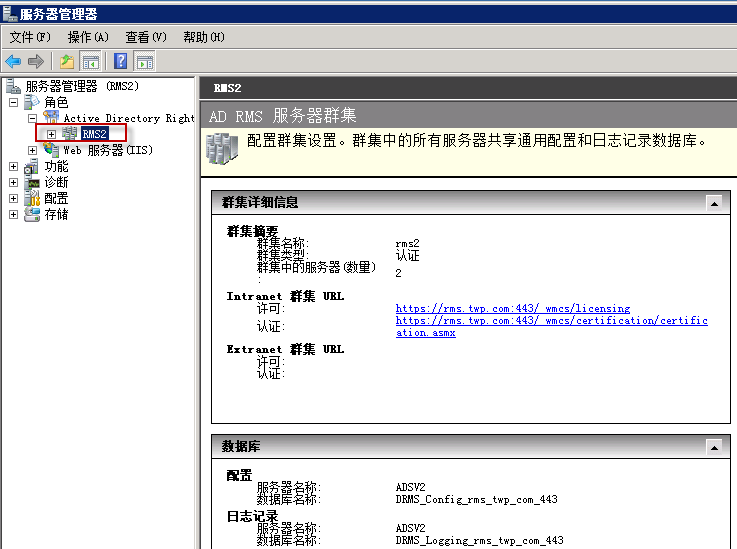

28. 配置完成之后,如下图所示,RMS的群集建立完毕

设定RMS与Exchange集成

31. 打开AD用户和计算机,找到

FederatedEmail.4c1f4d8b-8179-4148-93bf-00a95fa1e042这个用户将其添加到testrms组

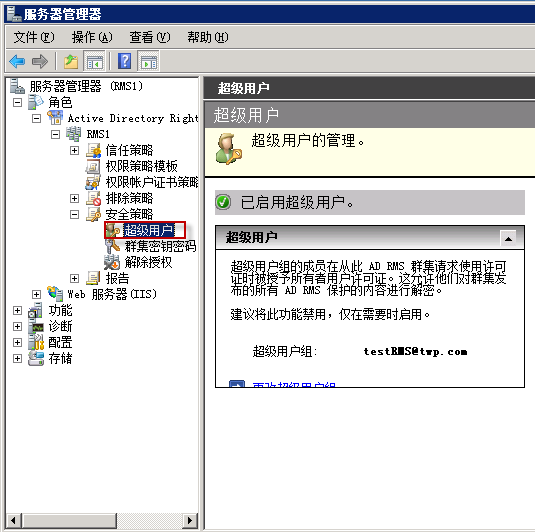

32. 在RMS的任意一台上,打开ADRMS,展开“安全策略”启用“超级用户”并设置“超级用户组”为预先创建好的testRMS组

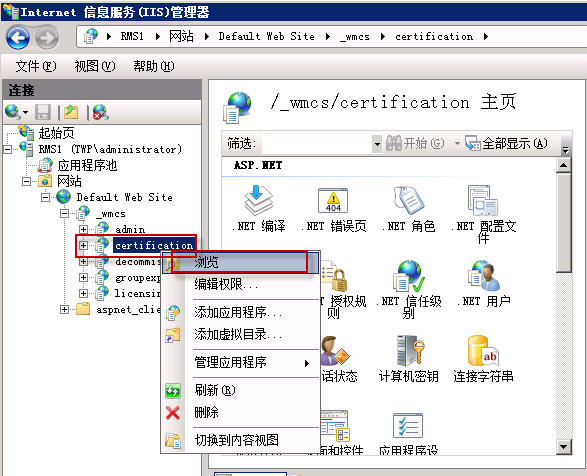

33. 在RMS服务器上,展开IIS管理界面,依次展开以下目录网站-Default Web Site- _wmcs-Certification,然后右键选择浏览

34. 在打开的对话框中,右键点击ServerCertification.asmx文件并打开“属性”,在“安全”页面下,点击继续,在权限界面,添加“Authenticated users”组,并赋予读取和执行、读取的权限

Test –irmconfiguration –sender [email protected]

35. 回到Exchange 2010上,在Exchange Management Shell,输入get-IRMConfiguration,可查看当前RMS的组织设置在内部是未启用的

36. 输入命令Set-IRMConfiguration – InternalLicensingEnable $true以启用RMS功能

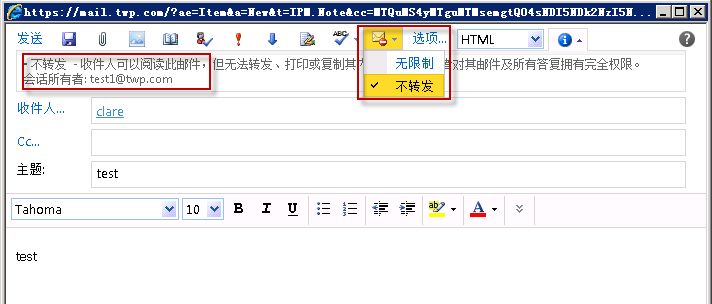

37. RMS功能测试OWA,用户test1登陆owa邮箱,测试发送clare用户右键,设置不能转发

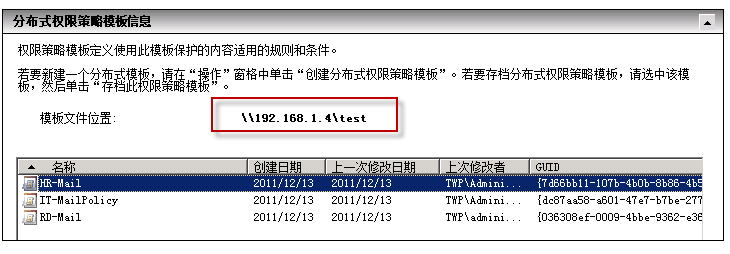

38. Clare用户登陆查看收件箱

建立权限模板

39. 此外,我们还可以创建自定义权限策略

40. 配置客户端Outlook,使得每个客户端的Outlook配置完成后都能正常收发邮件

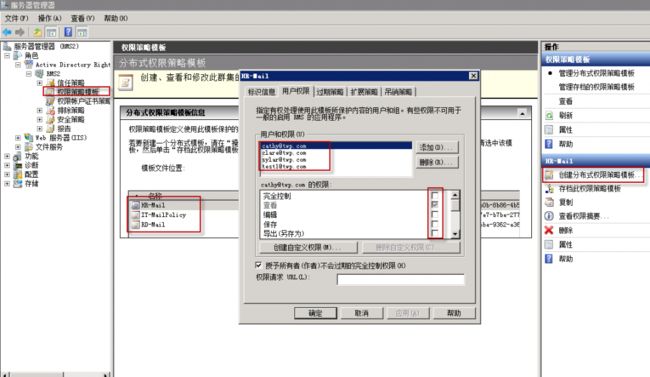

41. 在RMS服务器上,展开ADRMS的权限策略模板,创建3条分布式权限策略模板并且赋予每个用户不同的权限;

42. 下一步我们需要建立一个共享文件夹,将所创建的模板导出以便后续分发到客户端

43. 如下图,将模板文件位置放在此文件夹,文件夹的共享权限为Everyone读取和执行权限

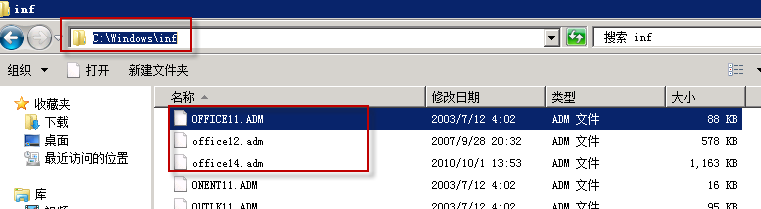

44. 在DC1上,微软网站下载Office的策略管理模板,安装这些模板

45. 在DC1中,找到路径C:\windows\inf,将上述的adm文件拷贝到此路径下

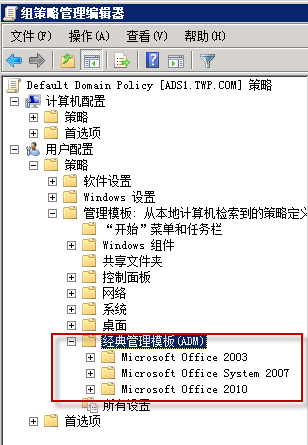

46. 在ADS1中,打开组策略管理器展开默认的域策略

47. 在用户配置的管理模板节点,右键选择添加模板

48. 在弹出的窗口选择添加,找到inf文件路径下的Office模板

49. 在用户配置的管理模板中,可以看到新添加的策略模板

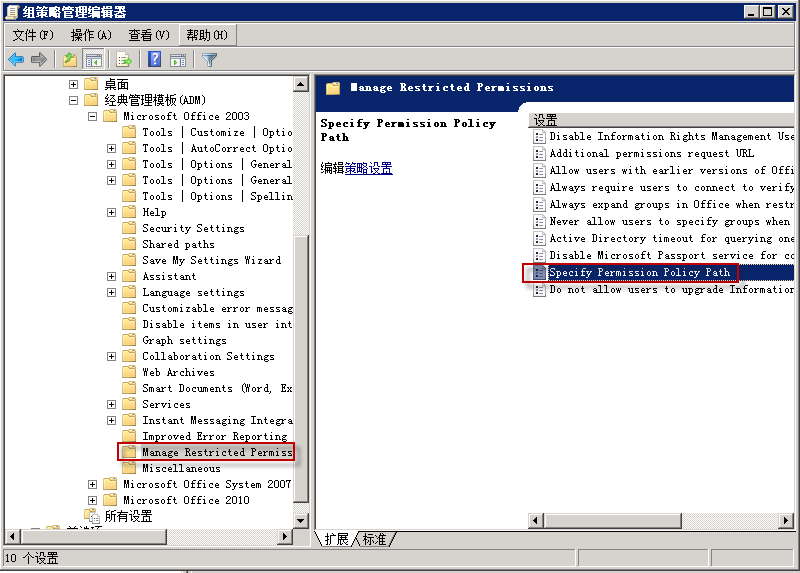

50. 展开ADM的Office2003节点,在管理受限权限节点中,修改指定权限策略的路径

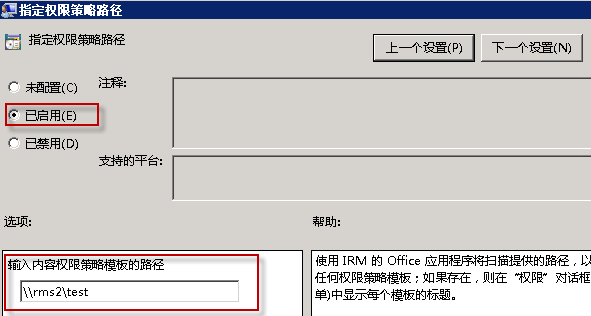

51. 在窗口中,选择已启用,在选项中,输入之前导出的策略模板共享文件夹路径,确定

52. 在ADS1以及客户端中运行gpupdate /force命令刷新组策略

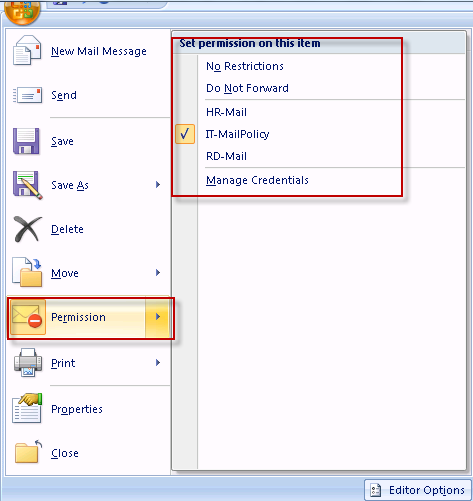

53. 在加入域的客户端DWINXPC1中,新建邮件

可以看到权限限制这里多出了几个模板

54. 以下是右键权限测试结果,这里限制不能转发

55. 配置未加入域的客户端,同以上步骤,在本地策略管理器中,添加管理模板然后选择受限权限路径。