Linux内核高危漏洞 Linux系统系统可能受攻击,亲自测试

内核版本:

Linux XOK 2.6.18-128.1.6.el5.centos.plus #1 SMP Thu Apr 2 12:53:36 EDT 2009 i686 i686 i386 GNU/Linux

马上测试:

注意测试中可能导致死机。请不要在生产环境中测试。

如果你希望亲手验证此漏洞,你可以下载下列两个代码包测试(有可能导致系统不稳定,当机等现象,后果自负):

就下载这个即可:http://www.securityfocus.com/data/vulnerabilities/exploits/wunderbar_emporium-3.tgz

http://www.securityfocus.com/data/vulnerabilities/exploits/36038-4.tgz

本站下载:http://xok.la/file/2009/08/wunderbar_emporium-3.tgz

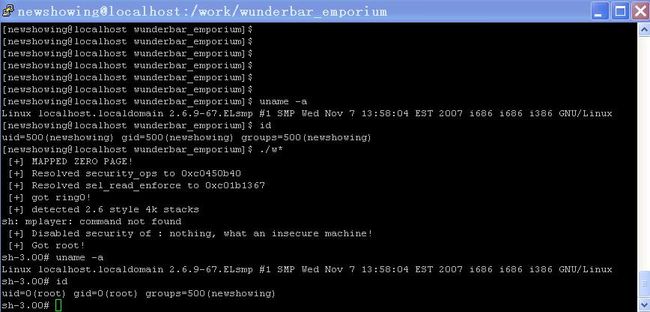

操作截图:

解决办法:

在/etc/modprobe.conf文件中加入下列内容:

install pppox /bin/true

install bluetooth /bin/true

install appletalk /bin/true

install ipx /bin/true

install sctp /bin/true

然后启动机器。

网上有朋友说只需要加

install pppox /bin/true

install bluetooth /bin/true

这2条就可以了,我测试了还是可以获得root.只有加完上面的5条,重新启动,才无法获得root权限:

到此,结束。

相关信息:

在微软本月月经日(8.11)的同一天,国外黑客taviso和julien公开了可以攻击所有新旧Linux系统的一个漏洞,包括但不限于RedHat,CentOS,Suse,Debian,Ubuntu,Slackware,Mandriva,Gentoo及其衍生系统。黑客只需要执行一个命令,就可以通过此漏洞获得root权限,即使开启了SELinux也于事无补。攻击这个漏洞到底有多简单,下面我们看图说话,有图有真相。

如上图所示,利用此漏洞极其简单,并且影响所有的Linux内核,baoz强烈建议系统管理员或安全人员参考下列临时修复方案,以防止Linux系统被攻击 。

1、使用Grsecurity或者Pax内核安全补丁,并开启KERNEXEC防护功能。

2、升级到2.6.31-rc6或2.4.37.5以上的内核版本。

3、如果您使用的是RedHa tEnterprise Linux 4/5的系统或Centos4/5的系统,您可以通过下面的操作简单的操作防止被攻击。

在/etc/modprobe.conf文件中加入下列内容:

install pppox /bin/true

install bluetooth /bin/true

install appletalk /bin/true

install ipx /bin/true

install sctp /bin/true

很明显,第三个方案最简单也相对有效,对业务影响也最小,如果您对编译和安装Linux内核不熟悉,千万不要使用前两个方案,否则您的系统可能永远无法启动。

----------

当然经过测试 2.6.24以上的内核已经不存这个漏洞