SELinux简单学习

转自:http://blog.163.com/rhce_cn/blog/static/71417518200852012214135/

SELinux(Security Enhanced Linux)是RedHat公司在RHEL4以后的版本中所使用的一种全新的安全机制。有很多的用户在使用RHEL4以后的版本的时候,不知道该如何设置此功能,并且影响了在RHEL上的服务的运行。所以一开始的时候,就停用了此功能。

这篇文章就是为了让使用RHEL4或者是RHEL5的用户了解其基本的操作来加强系统的安全性。本文所有的操作以RHEL5.1为例。

SElinux简介

SELinux是美国国家安全局开发的,是建立在kernel之上的安全机制。

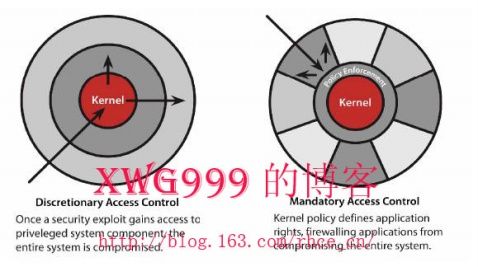

图01

DAC(Discretionary access control,自主访问控制):DAC机制就是指对象(比如程序、文件或进程等)的的拥有者可以任意的修改或授予此对象相应的权限。也就是大家熟悉的使用user、group和other的方式来进行权限的控制。

MAC(Mandatory Access Control,强制访问控制):MAC机制是指系统不再允许对象(比如程序、文件或文件夹等)的拥有者随意修改或授予此对象相应的权限,而是透过强制的方式为每个对象统一授予权限。

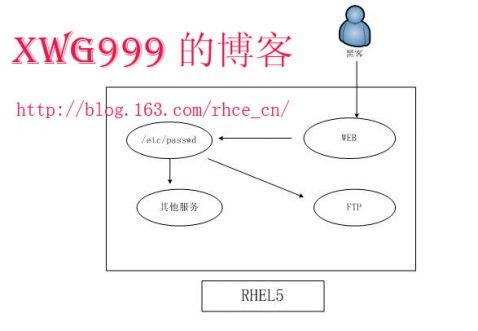

在MAC这种安全机制下,访问控制体系的限制下,进程只能访问那些在他的任务中所需要文件。并且与部分的网络服务器加以整合,如DHCP,Apacher等服务。假如使用传统的DAC方式,我们的RHEL5上有提供WEB服务的时候,,那么当黑客入侵WEB服务器,那么黑客有可能提升自己的权限,从而导致整台的RHEL5的服务器瘫痪;但是如果采用了MAC的方式,由于有了SELinux的保护,当黑客入侵WEB服务器,由于进程只能访问那些在他的任务中所需要文件,也就是WEB服务器的所有文件,不能访问除WEB服务器以外的文件,那么我们的RHEL5的服务器不会瘫痪,最多也就是WEB服务器被黑客损坏,这样可以降低损失。

如图02

使用传统的控制方式黑客可能通过/etc/passwd来获取权限,从而导致RHEL5的资料丢失或瘫痪

如图03

使用SELinux,黑客不能到WEB服务器以外的范围,只能在WEB所在的范围之内转一转,这样如果黑客攻击也就不能破坏RHEL5的其他部分,最多破坏WEB服务器。

安装SELinux

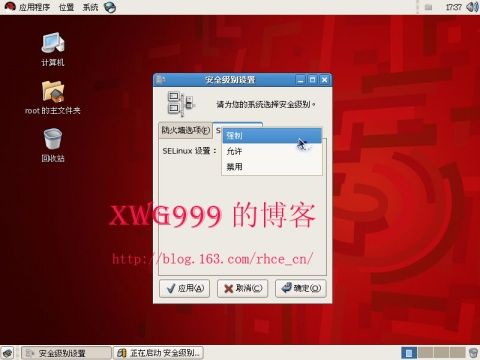

在RHEL5的安装过程中在设置防火墙的时候,一般SELinx是启用的,如果不知道自己的SElinux是否启用,可以通过以下方式来启用。

一是采用图形的方式来启用:

1、如图04与05的步骤来启动

或在终端中执行指令:system-config-securitylevel

在Selinux设置中选择“强制”

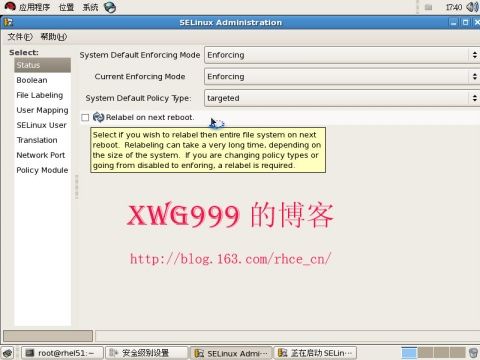

2、如图06与07的步骤来启动

或在终端中执行指令:system-config-selinux

在Current Enforcing mode选择"enforcing"

3、使用终端使用“setup”,如图08与09所示:

通过这三种方法都可以启动SElinux。

我们现在来看看在选择这几个选项的功能:

强制:强制启动SELinux 功能,对应:enforcing

允许:启动SELinux 功能,但只是显示一些警告的信息,对应:permissive

禁用:停用SELinux 功能,对应:disabled

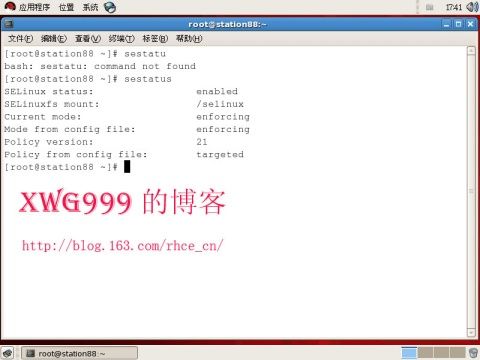

启动了SELinux之后,来看看SElinux的运行状态,执行指令:sestatus,如图10所示:

系统是否启用SELinux 的设定,记录在/etc/selinux/config文件中(/etc/sysconfig/selinux为此文件的链接),安装完成后,可检查其中的内容,便可得知系统SELinux现在的状态。文件内容如下:

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - SELinux is fully disabled.

SELINUX=enforcing

# SELINUXTYPE= type of policy in use. Possible values are:

# targeted - Only targeted network daemons are protected.

# strict - Full SELinux protection.

SELINUXTYPE=targeted

SELINUX 参数值:有「enforcing、permissive、disabled」分别对应安装时的

选项「启用、允许、禁用」。

SELINUXTYPE 参数值:有「targeted、strict」两种

SELINUXTYPE=targeted:保护网络相关服务。

SELINUXTYPE=strict:完整的保护功能,包含网络服务、一般指令及应用程序

注:RHEL5目前尚未支持strict policy,只提供targeted policy,如果您强行的将SELINUXTYPE=targeted改为strict,系统启动时将会出现提示而无法启动。

由于SElinux为每一个服务指令了权限和一些策略,那么当我们的服务(如WEB服务),执行的时候,系统会依照策略所制定的内容来检查这个服务(如WEB服务)的对应的相关权限,如果符合所有的权限,那么系统就会允许这个操作执行。

但是要注意一点的是,SELinux虽然和传统的权限有所不同,但是还是要必须同时符合用户权限和SELinux权限才能执行这个服务。

所以难就难在这个策略的设置,如果策略设置的权限空间很大,那么有的时候就决定SELinux虚同空设,毫无意义。如果设置的太严格,那么就用户就觉得SElinux处处碍手碍脚的。所以一般情况下,这些策略都是都发行的厂商来定义,一般情况下,RHEL5的策略可以保护以下网络服务:

dhcpd

httpd

mysqld

named

nscd

ntpd

portmap

postgres

snmpd

squid

syslogd

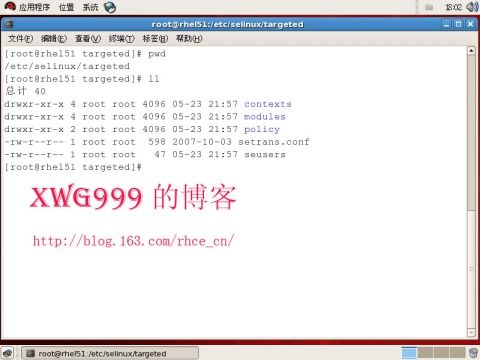

targeted policy 內容保存在 /etc/selinux/targeted/目录中,如图0011

说到这里可能大家还没有理解到底SELinux有什么作用,那么我们就用实例来讲解一下。

先来看一个指令,由于在实例中,我们会用到这这个指令,不然,要不停的来启动服务器来更换SElinux的模式。

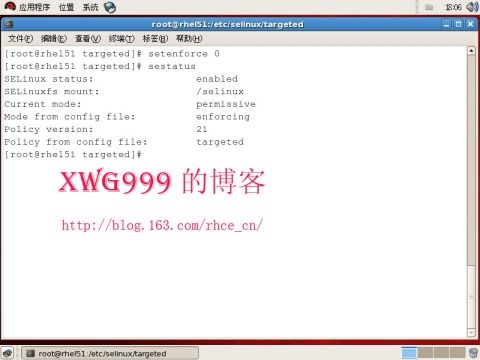

指令:setenforce

后面跟0表示将模式切换到允许,跟1表示将模式切换到强制模式,如果短时间内不想开启SELinux,这个功能是很好用的。

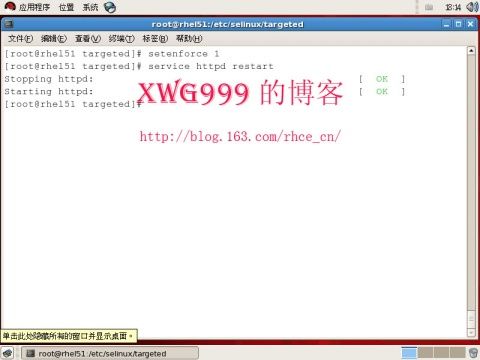

如图12与13所示

安装httpd服务,然后启用,如图14所示:

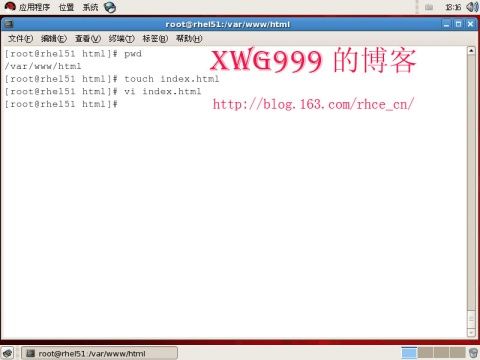

在/var/www/html目录中建立一个index.html文件,并编辑这个文件,如图15所示

然后使用浏览器浏览;如图16

然后在/root目录下面建立一个文件index2.html,编辑其内容,然后移到/var/www/html目录中,如图17

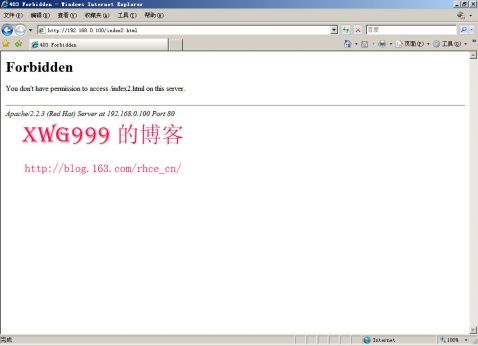

然后重启httpd服务,然后在浏览器中输入:http://192.168.0.100/index2.html,就会出现如图18所示,无法提供web服务。

返回到服务器,如图19所示:

当Selinux拒绝某些文件或目录的读取的时候,会以通知的方式在左面的右上角有金星的显示,如果点击这个金星会有更详细的说明。

这个时候我们可以更改Selinux的模式,如图20所示:

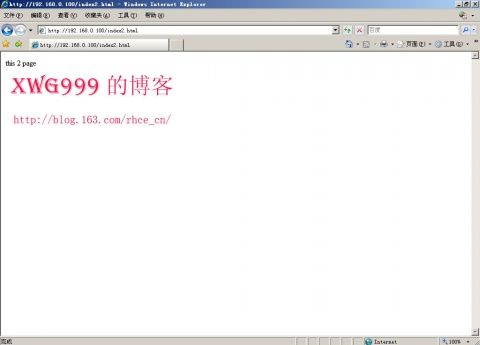

然后在浏览器中输入:http://192.168.0.100/index2.html,就会出现如图21所示

为什么会出现这样的情况呢?

先来了解一下security context,由于SELinux是以Linux文件系统的权限为基础,然后加上security context来加强权限的安全管理,可以使用指令ls加上参数-Z来显示文件的security context。如图22所示

查看/var/www/html目录中的文件,出现在文件所属用户和所属组的后面就是这个文件的security context。然后在这个目录下面增加一个文件test.html,再使用ls -Z指令查看文件的security context,就会发现在这个目录下建立的文件,security context都是一致的,而刚才从root目录下移到此目录中的index2.html文件的security context就不一样。

而Selinux就是利用文件的security context来判断文件是否有权限存取,从而限制了程序(这里是httpd程序)所能存取的文件和目录,达到让Linux更加安全的目的。

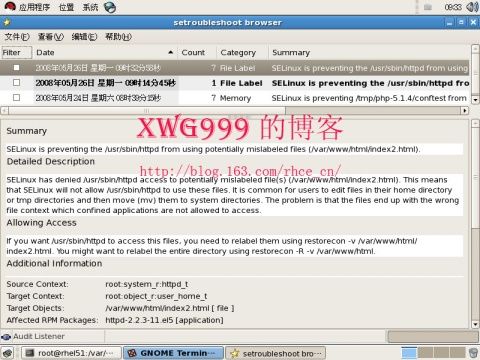

由于一般情况下,我们的网页都是做好了之后移动到这个目录中来的,如果WEB器不能提供web服务,那么要将SELinux关闭,我们可以使用一下指令可以将这个目录中的文件的security context更改为正确的即可。一般是使用restorecon指令,为什么要使用这个指令,我们可以点击在左桌面右上角出现的金星,出现如图23的画面:

提示我们使用restorecon -R -v /var/www/html指令即可,如图24

使用这个指令后,重启http服务,如图25

在浏览器中输入http://192.168.0.100/index2.html,看是否可以访问网页。这个时候应该是可以访问的,大家可以试一试。

-------------------------------------------

Selinux的配置

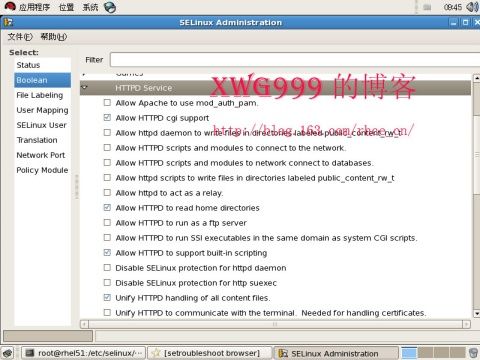

以上所有的问题的出现和解决都和SElinux的配置有关,如图26所示

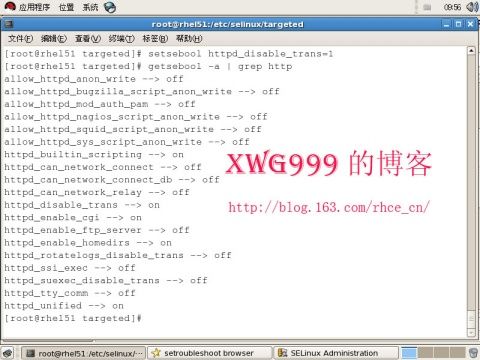

这些配置是SELinux针对应用程序所设计出来的,也可以使用指令getsebool -a | grep httpd可以来显示与这些相关的设置。如图27所示

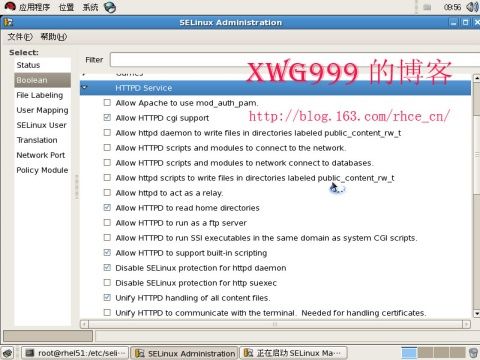

发现这里的httpd_disable_trans项,为off,我们可以使用两种方法来更改这个值,第一种就是使用指令setsebool httpd_disable_trans=1,如图28

这个时候httpd_disable_trans项,为off。

这个时候也可以开启SELinux的管理界面,如图29,发现Disable SELinux protection for httpd daemon项已经被选取,就会发现这个和httpd_disable_trans选项是一一对应的。

到这里已经关于SELInux的说了很多了,其他的功能大家自己去研究,如果把SElinux研究熟悉了,那么使用Linux就会觉得如虎添翼了。