Windows.Server.2008.R2.Active.Directory.配置指南(三)

五种操作主机概述

架构操作主机(Schema Operations Master):扮演架构操作主机角色的域控制器,复制更新与修改架构(Schema)内的对象种类与属性数据,隶属于Schema Admins组内的用户才有权限修改架构。一个林中只能有一台架构操作主机

域命名操作主机(Domain Naming Operations Master):扮演域命名操作主机角色的域控制器,负责林内域目录分区的添加域删除,也就是负责林内的域添加与删除工作,它也负责应用程序目录分区的添加与删除。一个林中只能够有一台域命名操作主机

RID操作主机(Relative Identifier Operations Master):每一个域内只能够由一台域控制器扮演RID操作主机角色,而其主要的工作是发放RID(Relative ID)给其域内的所有域控制器。RID有何用途内,当域控制器内新建了一个用户、组或计算机等对象时,域控制器必须指派一个唯一的安全标示符(SID)给这个对象,此对象的SID是由域SID与RID所组成的,也就是说对象SID=域SID+RID,而RID并不是由一台域控制器自己产生的,它是由RID操作主机来统一发放给其域内的所有域控制器。每一台域控制器需要RID时,它会向RID操作主机来获取一些RID,RID用完后再想RID操作主机获取

由于是由RID操作主机来统一发放RID,因此不会有RID重复的情况发生,也就是每一个域控制器所获取的RID都是唯一的,因此对象的SID也是唯一的。如果是每一台域控制器各自生成RID的话,则肯不同的域控制器会生成相同的RID,因而会有对象SID重复的情况发生

PDC模拟器操作主机(PDC Emulator Operations Master):每一个域内只能够由一台域控制器扮演PDC模拟器操作主机角色,而它负责的工作如下

- 支持旧客户端计算机:用户在域内的旧客户端计算机(例如Windows NT4.0)上更改密码时,这个密码数据是会被更新在PDC(Primary Domain Controller)上,而AD DS通过PDC模拟器操作主机来扮演PDC的角色。另外若域内有Windows NT Server4.0BDC(Backup Domain Controller)的话,它会要求从Windows NT Server4.0 PDC来复制用户账号与密码等数据,而AD DS通过PDC模拟器操作主机来扮演PDC角色

- 减少因为密码复制延迟所造成的问题:当用户的密码更改后,需要一点时间这个密码才会被复制到其他所有域控制器,如果在这个密码还没有被复制到其他所有域控制器之前,用户利用新密码登录,则可能会因为负责检查用户密码的域控制器内还没有用户的新密数据因而无法登录成功。AD DS采用以下方法来减少这个问题发生的几率:当用户的密码更改后,这个密码会优先被复制到PDC模拟操作主机,而其他域控制器仍然是依照一般复制程序,也就是需要等一段时间后才会收到这个最新的密码,如果用户登录时,负责验证用户身份的域控制器发现密码不对时,它会将验证身份的工作转发个哦拥有新密码的PDC模拟器操作主机,以便让用户可以登录成功

- 复制整个域时间的同步:域用户登录时,如果其计算机时间与域控制器不一致的话,将无法登录,而PDC模拟操作主机就是负责整个域内所有计算机时间的同步工作。由于林根域cisco.com内的PDC模拟器操作主机的计算机时间会影响到林内所有计算机的时间,因此要确保此台PDC模拟器操作主机的时间正确性

基础结构操作主机(Infrastructure Operations Master):每一个域内只能够由一台域控制器来扮演基础结构操作主机的角色。如果域内有对象参考到其他域的对象时,基础结构操作主机会复制更新这些参考对象的数据,例如本域内有一个组的成员包含另外一个域的用户账号,当这个用户账号有变动时,基础结构操作主机便会复制来更新这个组的成员信息并将其复制到同一个域捏的其他域控制器。基础结构操作主机是通过全局编录来得到这些参考数据的最新版本,因为全局编录服务器会受到由每一个域所复制来的最新变动数据。由于基础结构操作主机与全局编录并不兼容,因此请勿将基础结构操作主机放置到全局编录服务器上。

为了便于管理,建议将域级别的RID操作主机、PDC模拟器操作主机与基础结构操作主机都放置在同一台域控制器上

针对被删除的AD DS对象指向授权还原:如果域内只有一台域控制器,那么直需要指向非授权还原即可,但是如果域内有多台的域控制器的话,则只执行非授权还原肯还不够,必须搭配授权还原。

步骤:先执行非授权还原步骤,完成还原后,不要重新启动计算机。继续在命令提示符下输入ntdsutil―activate instance ntds(表示要将域控制器的Active Directory数据库设置为活动)―authoritative restore―restore object CN=XX,OU=XX,DC=XX,DC=XX。

如果个你要针对整个Active Directory数据库执行授权还原的话,请运行restore database命令;如果你要针对组织单元业务部执行授权还原的话,请运行命令(可输入?来查询命令的语法):restore subtree OU=业务部,DC=XX,DC=XX。

如果你要针对SYSVOL文件夹执行授权还原的话,请在前面执行非授权还原时,增加-authsysvol参数,例如wbadmin start systemstaterecovery �其他参数-authsysvol

重组Active Directory数据库:活动目录数据库的重组操作,会将数据内的数据排列的更整齐,让数据的读取更快速,可以提升AD DS 运行效率。活动目录数据库的重组分为在线重组和脱机重组两种。

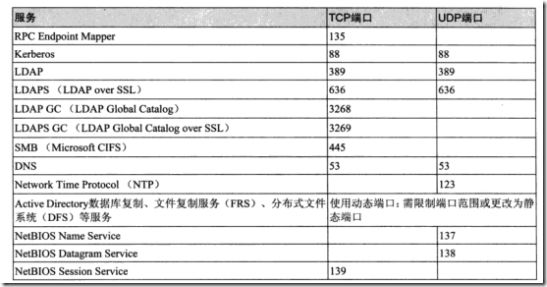

AD DS相关的端口:不同的网络分为会使用到不同的TCP或UDP端口,如果防火墙没有开放相关端口的话,将造成这些服务无法造成运行,我们先从下表中列出的AD DS相关的服务与其所占的TCP/UDP端口号,然后再说明这些服务的使用场合

若为了降低开放端口的复杂性与确保所有与AD DS相关的工作都能造成运行的话,可以将所提到的端口全部开放。

用户登录时会用到的端口:将客户端计算机加入域以及在用户登录时会用到以下的服务,因此若客户端计算机与域控制器直接被防火墙隔离的话,请在防火墙开放以下端口

Microsoft CIFS:445/TCP

Kerberos:88/TCP、88/UDP

DNS:53/TCP、53/UDP

LDAP:389/TCP、389/UDP

LDAPS:636/TCP(如果使用SSL的话)

Netlogon服务:NetBIOS Name Service(137/UDP)/NetBIOS Datagram Service(138/UDP)/NetBIOS Session Service (139/TCP)与SMB(445/TCP)

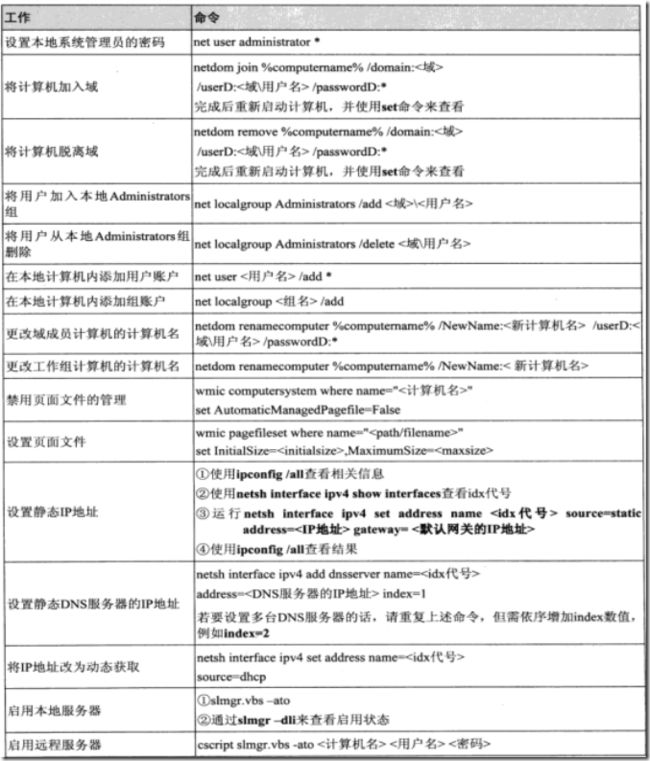

设置与安装命令

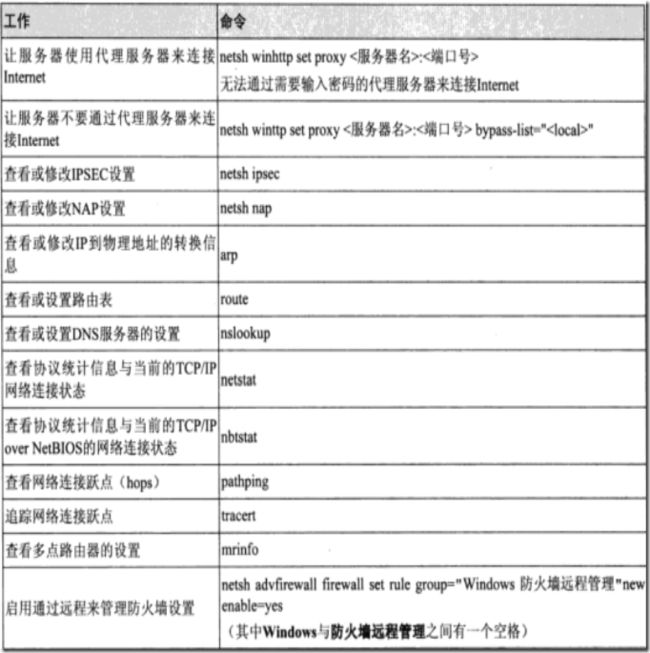

网络与防火墙命令

更新、错误报告与回应

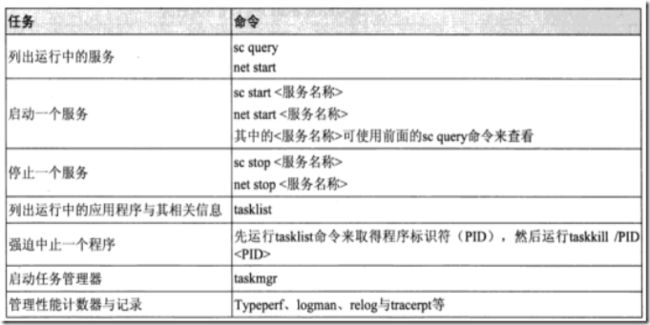

服务、程序与性能

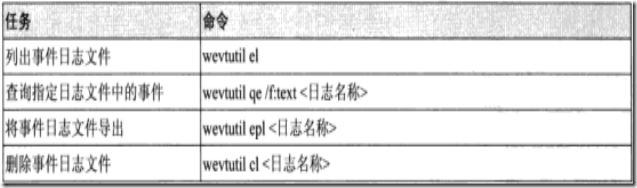

事件性能

磁盘与文件系统

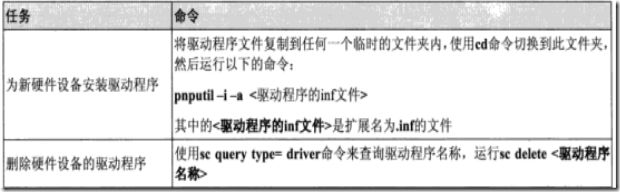

硬件设备驱动器