All about DDoS (拒绝服务攻击)

All about DDoS(拒绝服务攻击)

概述:

拒绝服务攻击(英语:denial-of-service attack,缩写为 DoS),亦称洪水攻击,是一种恶意的网络攻击手法,其目标在于使连接上网络的目标电脑的网络资源及系统资源耗尽,使这个连上网络的主机暂时中断或停止服务,使它无法对正常用户提供服务。

现状:

DDoS攻击层出不穷,技术门槛低,恶性的商业竞争,需求强烈。 目前这是一个非常完整的产业链(上游人员早已身居海外,远程遥控指挥行动,根本无法查处),他们手上控制了大量的攻击资源,并且攻击资源本身就来自于IDC。攻击者为了快速牟利,本身也喜欢和推荐这种直接了当的方式来对目标进行打击,在发动攻击时,他们能够调集到多个IDC的带宽资源来对目标打击(这一现象也折射出了当前国内不规范的IDC管理)。

从这一角度来看,被打击方永远都处于弱势地位,以势单力薄的架构和极其有限的资源,根本无法抵抗强大的集群资源攻击。

DDoS攻击形式和手段:

带宽消耗型以及资源消耗型。

它们都是透过大量合法或伪造的请求占用大量网络以及器材资源,以达到瘫痪网络以及系统的目的。

带宽消耗型攻击目的在于堵住带宽,让正常的用户流量到达不了服务器。 如某服务器托管与某机房,机房的出口带宽为10G,如果使用DDoS攻击打大于10G的流量给这个服务器,将导致该机房所有服务中断。

带宽消耗攻击为致命攻击,危害极大,可以通过增加带宽,上游发现并丢弃攻击流量,和CDN共同配合阻止攻击,会有一定效果,但是攻击流量足够大时,基本无解。

攻击手段主要有UDPflood,ICMP flood和近期比较流行的 NTP 放大攻击。

资源消耗型目的在于消耗系统的内存或CPU资源,使系统无法响应正常的用户请求。 如TCP SYNFlood, Land Attrack 以及新型的应用级别的攻击如CC(http get)攻击等。

资源消耗型攻击相比带宽消耗型的攻击不算致命,但是手段不断更新,不过随着各种软硬件防火墙功能升级,以及各种级别(L4-L7)负载均衡程序的逐步升级, 该类攻击正处于拉锯战中。

有兴趣的可参考下面具体的攻击方式:

· Methods ofattack

o 1 Internet Control Message Protocol(ICMP) flood

o 2 (S)SYN flood

o 3 Teardrop attacks

o 4 Peer-to-peer attacks

o 5 Asymmetryof resource utilization in starvation attacks

o 6 Permanent denial-of-service attacks

o 7 Application-level floods

o 8 Nuke

o 9 HTTP POSTDDOS attack

o 10 R-U-Dead-Yet?(RUDY)

o 11 SlowRead attack

o 12 Distributedattack

o 13 Reflected/ spoofed attack

o 14 Telephonydenial-of-service

o 15 Unintentionaldenial-of-service

o 16 Denial-of-serviceLevel II

o 17 AdvancedPersistent DoS (APDoS)

o 18 NTP reflected / spoofed attack

o 19 CC (Challenge Collapsar)attack (HTTP Get)

防御:

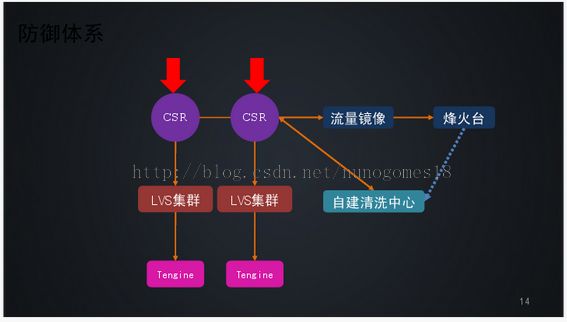

DDoS的防御工作需要一整套协作的系统共同完成,如服务器前端的负载均衡器,软硬件防火墙,本地交换机/路由器,以及上游主管设备和CDN, 整体共同工作, 建立一套DDoS检测,预警,防御和反击(高级别)的系统。

- 如传统的硬件防火墙对老式的SYN flood攻击有显著的效果;

- 边缘路由器上通过acl或者ratelimite来限制ICMP报文的个数也可以有效地防御ICMPflood攻击;

- 通过HAproxy / ngnix 进行HTTP代理可以有效地防御应用层面的HTTP Get攻击;

- 通过建立或者租赁CDN系统,隐藏服务器,并通过智能的DNS剔出瘫痪的服务器;

- 使用CDN技术能分布式的监控攻击流量并在各自CDN节点上进行流量清洗,丢弃攻击流量,缓解服务器压力;

- CDN还有利于横向扩展,没有攻击时还能起到路由优化作用。

DDoS的攻击和防御,比较赞同知乎上一位网友的观点:

“魔高一尺,道高一丈,道高一尺,魔高一丈。道消魔涨,魔消道涨,道涨魔消,魔涨道消。

这不是绕口令,这也是事实,是说攻击成本和防御成本:防御做的越完善,攻击者消耗的成本越高,被发现的风险也越大;攻击做的越好,防御所付出的代价越大,追踪越难。“

可参考两个DDoS防御系统的例子:

a,阿里DDOS攻防体系建设

Slides:http://share.csdn.net/slides/437

Video:http://v.youku.com/v_show/id_XNTQzODUzMzU2.html

B,自建CDN防御DDoS

CDN

自建CDN防御DDoS

http://www.infoq.com/cn/articles/anti-ddos-cdn-1

http://www.infoq.com/cn/articles/anti-ddos-cdn-2

http://www.infoq.com/cn/articles/anti-ddos-cdn-3

最后来看个知乎上的例子:

http://www.zhihu.com/question/22259175

------------------------------------------------------------------------

· 某饭店可以容纳100人同时就餐,某日有个商家恶意竞争,雇佣了200人来这个饭店坐着不吃不喝,导致饭店满满当当无法正常营业。(DDOS攻击成功)

· 老板当即大怒,派人把不吃不喝影响正常营业的人全都轰了出去,且不再让他们进来捣乱,饭店恢复了正常营业。(添加规则和黑名单进行DDOS防御,防御成功)

· 主动攻击的商家心存不满,这次请了五千人逐批次来捣乱,导致该饭店再次无法正常营业。(增加DDOS流量,改变攻击方式)

· 饭店把那些捣乱的人轰出去只后,另一批接踵而来。此时老板将饭店营业规模扩大,该饭店可同时容纳1万人就餐,5000人同时来捣乱饭店营业也不会受到影响。(增加硬防与其抗衡)

DDOS是Distributed Denial of Service的缩写,翻译成中文是“分布式拒绝服务“攻击,网络中的DDOS攻击与防御与上面例子所述差不多,DDOS只不过是一个概称,其下有各种攻击方式。

参考:

DDoS(分布式拒绝服务)攻击是无解的吗?

http://www.zhihu.com/question/26741164

Denial-of-service attack

http://en.wikipedia.org/wiki/Denial-of-service_attack

http://zh.wikipedia.org/zh-cn/%E9%98%BB%E6%96%B7%E6%9C%8D%E5%8B%99%E6%94%BB%E6%93%8A

浅谈基于 NTP 的反射和放大攻击

http://drops.wooyun.org/papers/926

CC攻击(ChallengeCollapsar)是DDOS(分布式拒绝服务)的一种

http://www.jikewu.com/archives/24/546.html

Cefinity CEO谈数据中心DDoS防护

http://v.youku.com/v_show/id_XNjA1NDAyNDE2.html

自建CDN防御DDoS(1):知己知彼,建设持久防线

自建CDN防御DDoS(2):架构设计、成本与部署细节

自建CDN防御DDoS(3):架构的后续改进

Content delivery network

http://zh.wikipedia.org/zh/%E5%85%A7%E5%AE%B9%E5%82%B3%E9%81%9E%E7%B6%B2%E8%B7%AF

http://en.wikipedia.org/wiki/Content_delivery_network

使用bind构建高可用智能DNS服务器

http://wenku.baidu.com/view/dab18a0b79563c1ec5da710e.html