浅谈网络防火墙

一.防火墙的分类:

1.包过滤防火墙------ACL。

包过滤防火墙工作在网络层,对数据包的源及目地 IP 具有识别和控制作用,对于传输层,也只能识别数据包是 TCP 还是 UDP 及所用的端口信息。

包过滤防火墙存在明显的缺陷:

1 .不能防范黑客攻击。包过滤防火墙的工作基于一个前提,就是网管知道哪些 IP 是可信网络,哪些是不可信网络的 IP 地址。但是随着远程办公等新应用的出现,网管不可能区分出可信网络与不可信网络的界限,对于黑客来说,只需将源 IP 包改成合法 IP 即可轻松通过包过滤防火墙,进入内网。

2 .不支持应用层协议。假如内网用户提出这样一个需求,只允许内网员工访问外网的网页(使用 HTTP 协议),不允许去外网下载电影(一般使用 FTP 协议)。包过滤防火墙无能为力,因为它不认识数据包中的应用层协议,访问控制粒度太粗糙。

3 .不能处理新的安全威胁。它不能跟踪 TCP 状态,所以对 TCP 层的控制有漏洞。如当它配置了仅允许从内到外的 TCP 访问时,一些以 TCP 应答包的形式从外部对内网进行的攻击仍可以穿透防火墙。

2.代理防火墙------认证代理。

应用代理网关防火墙彻底隔断内网与外网的直接通信,内网用户对外网的访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。所有通信都必须经应用层代理软件转发,访问者任何时候都不能与服务器建立直接的 TCP 连接,应用层的协议会话过程必须符合代理的安全策略要求。

应用代理网关的优点是可以检查应用层、传输层和网络层的协议特征,对数据包的检测能力比较强。 缺点是配置复杂,处理速度非常慢因为代理防火墙不支持大规模的并发链接。

3.状态化检测防火墙(PIX,ASA)------状态化检测表。

状态检测防火墙摒弃了包过滤防火墙仅考查数据包的 IP 地址等几个参数,而不关心数据包连接状态变化的缺点,在防火墙的核心部分建立状态连接表,并将进出网络的数据当成一个个的会话,利用状态表跟踪每一个会话状态。状态监测对每一个包的检查不仅根据规则表,更考虑了数据包是否符合会话所处的状态,因此提供了完整的对传输层的控制能力。

TCP连接时:

1.源主机发送一个含有 SYN 标记的初始数据包。

2.防火墙(ASA)收到后,先查路由表,再NAT创建转换槽,会话信息写入状态化检测表,随机产生一个 TCP 序列号,连接状态显示初始(halfopen)状态。

3.匹配安全策略,使用转换后的地址和新的随即序列号改写数据包,然后转发。

4.目的主机收到 SYN,发送一个SYN ACK。

5.防火墙验证 SYN ACK 包,将 ACK 号和随机产生的序列号做比较,并验证NAT转换信息;然后将目的地址转换为原来的地址,将序列号转换为原来的序列号,,然后发送出去。

6.源主机收到响应后,通过发送ACK来完成连接的建立(注意:ACK穿过防火墙不做随机修改)。

7.防火墙的状态表标识连接为 active established。

8.三次握手成功。

UDP连接时:

1.源初始化一个UDP连接

2.先查路由表,再NAT 创建转换槽,会话信息写入状态表,然后转发出去。

3.返回的流量会和状态信息比较,然后重置超时计时器,在计时器超时之前,符合该连接的流量都可以被转发

注意:任何从低安全级别到高安全级别的流量都必须匹配一个安全策略,否则连接将被丢弃。

二.防火墙的部署方式:

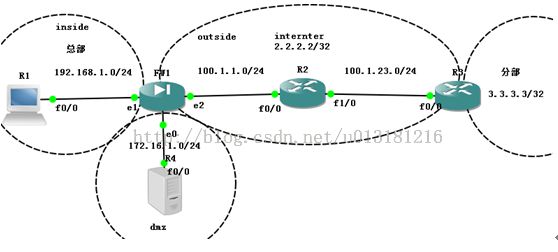

双区域和三区域(服务器一个区域)

安全级别:0-100,级别高的可以访问级别低的,反之不行。

双区域:(内部外部)

三区域:(内部外部、DMZ):

防火墙DMZ区也成为非军事化区,允许外网的用户有限度地访问其中的资源。

1.允许外部网络用户访问DMA区的面相外网的应用服务(Web、FTP)

2.允许DMZ区的应用服务及工作站方位Internet

3.禁止DMZ区的应用服务器访问内部网络

4.禁止外部网络非法用户访问内部网络

通常DMZ中的服务器不应包含任何商业秘密,资源代码或者私人信息。存放机密、私人信息的设备应部署在内部网络中。

三.防火墙的模式:

1.路由模式:

当防火墙位于内部网络和外部网络之间时,需要将防火墙与内部网络、外部网络以及DMZ 三个区域相连的接口分别配置成不同网段的IP 地址,重新规划原有的网络拓扑,此时相当于一台路由器。采用路由模式时,可以完成ACL 包过滤、ASPF 动态过滤、NAT 转换等功能。然而,路由模式需要对网络拓扑进行修改(内部网络用户需要更改网关、路由器需要更改路由配置等)

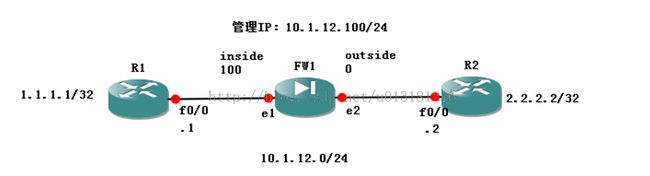

2.透明模式:

原有拓扑不做改变,防火墙相当于透明,要注意的是内部网络和外部网络必须处于同一个子网。

FW1(config)# firewall transparent

pixfirewall(config)# ip address 10.1.12.100255.255.255.0 管理地址

e1,、e2不设置地址。

pixfirewall(config)# in e1

pixfirewall(config-if)# no shu

pixfirewall(config-if)# nameif inside

INFO: Security level for "inside"set to 100 by default.

pixfirewall(config-if)# exit

pixfirewall(config)# in e2

pixfirewall(config-if)# no shu

pixfirewall(config-if)# nameif outside

3.混合模式:

既有路由模式和透明模式,多存在于透明模式做双机备份的情景。

四.防火墙的常见技术配置:

*ACL技术

pixfirewall(config)# access-list sw deny iphost 192.168.1.1 any

pixfirewall(config)# access-list sw permitip any any

pixfirewall(config)# access-group sw ininterface inside //调用在inside接口in方向

*NAT技术

FW1(config)# access-list inside2dmz permitip 192.168.1.0 255.255.255.0 172.16.1.0 255.255.255.0

FW1(config)# nat (inside) 0 access-listinside2dmz //此ACL流量不做NAT

静态地址转换:

FW1(config)# static (dmz,outside) 100.1.1.10 172.16.1.1 netmask 255.255.255.255

FW1(config)# access-list outside2dmz permitip any host 100.1.1.10

FW1(config)# access-group outside2dmz ininterface outside

动态地址转换:

PAT方式:PAT方式的地址转换是采用了“地址+端口”的映射方式,因此 可以使内部局域网的许多主机共享一个IP地址访问Internet;PAT也叫动态地址转换,在私有网络地址和外部网络地址之间建立多对一映射,达到了内部网多台主机共用同一个公网地址访问外部网络的目的,所以在实际应用中多数采用这种方式。

FW1(config)# access-list nat permit ip anyany

FW1(config)# nat (inside) 1 access-list nat

FW1(config)# global (outside) 1 interface

动态NAT方式:NAT方式下私有网络地址和外部网络地址之间建立一对一映射。

FW1(config)# access-list nat permit ip anyany

FW1(config)# nat (inside) 1 access-list nat

FW1(config)# global (outside) 1100.1.12.10-100.1.12.2

*DHCP技术

dhcpd address 1922.168.1.101-192.168.1.200inside

dhcpd dns 8.8.8.8 8.8.4.4

dhcpd domain www.cisco.com

dhcpd lease 300

dhcpd enable inside

*PPPOE技术

vpdn group CISCO request dialout pppoe

vpdn group CISCO loaclname CISCO

vpdn group CISCO ppp authentication

vpdn username cisco password cisco

interface Ethernet2:

nameifoutside

security-level0

pppoeclient vpdn group CISCO

ipaddress pppoe setroute

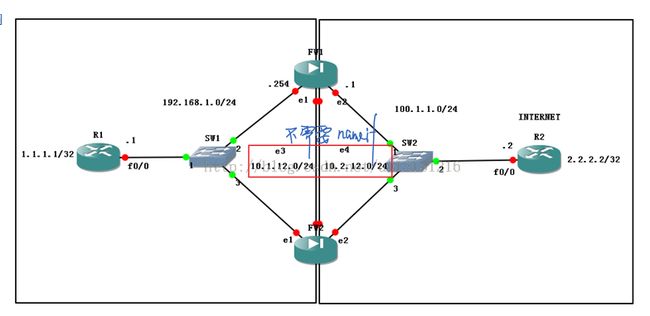

*Failover技术

Failover //开启HA

failover lan enable //开启基于LAN的HA

failover key cisco //开启认证

failover lan unit primary/Secondary //定义主备

failover lan interface PZ Ethernet3 //定义配置接口

failover link ZT Ethernet4 //定义状态化接口

failover interface ip PZ 10.1.12.1255.255.255.0 standby 10.1.12.2

failover interface ip ZT 10.2.12.1255.255.255.0 standby 10.2.12.2