- 初识HTTP(1)

S1mple_easy

计算机网络学习笔记http

HTTP基本概念HTTP是超⽂本传输协议,也就是HyperTextTransferProtocol超文本传输协议:HTTP是一个在计算机世界⾥专⻔在两点之间传输⽂字、图⽚、⾳频、视频等超⽂本数据的约定和规范。HTTP常见的状态码具体含义常见状态码1xx提示信息,表示目前是协议处理状态,还需后续操作2xx成功,报文已经收到并被正确处理200/204/2063xx重定向,资源位置发生变动,需要客户端重

- PCIe进阶之TL:Common Packet Header Fields & TLPs with Data Payloads Rules

芯芯之火,可以燎原

PCIe进阶PCIe进阶硬件工程信息与通信

1TransactionLayerProtocol-PacketDefinitionTLP有四种事务类型:Memory、I/O、Configuration和Messages,两种地址格式:32bit和64bit。构成TLP时,所有标记为Reserved的字段(有时缩写为R)都必须全为0。接收者Rx必须忽略此字段中的值,PCIeSwitch必须对其进行原封不动的转发。请注意,对于某些字段,既有指定值

- 计算机网络基础

柒公子c

1通信协议1.1定义通信协议(communicationsprotocol)是指双方实体完成通信或服务所必须遵循的规则和约定。协议定义了数据单元使用的格式,信息单元应该包含的信息与含义,连接方式,信息发送和接收的时序,从而确保网络中数据顺利地传送到确定的地方。在计算机通信中,通信协议用于实现计算机与网络连接之间的标准,网络如果没有统一的通信协议,电脑之间的信息传递就无法识别。通信协议是指通信各方事

- 全新品牌升级的 Pencils Protocol 产品篇:层次化 Staking

Blockchain_yumi

区块链

PencilsProtocol是一个Scroll生态中的一个综合应用平台,在全新的品牌升级后(原为Penpad),其在原有的LaunchPad的基础上,进一步向收益聚合器、RWA等板块进行全新的拓展。目前,PencilsProtocol生态的整体功能板块包括LaunchPad、Staking、Vault以及Shop功能,能够为Scroll生态用户提供全面的交易服务,并且这些板块与板块间,以及与其他

- Protobuf学习 - 入门

weixin_30892987

c/c++python数据结构与算法

古之立大事者,不惟有超世之才,亦必有坚忍不拔之志--苏轼·《晁错论》从公司的项目源码中看到了这个东西,觉得挺好用的,写篇博客做下小总结。下面的操作以C++为编程语言,protoc的版本为libprotoc3.2.0。一、Protobuf?1.是什么?GoogleProtocolBuffer(简称Protobuf)是一种轻便高效的结构化数据存储格式,平台无关、语言无关、可扩展,可用于通讯协议和数据存

- 【保姆级】Protobuf详解及入门指南

AQin1012

Java网络protobuf序列化二进制协议协议Java

目录Protobuf概述什么是Protobuf为什么要使用ProtobufProtobuf实战环境配置创建文件解析/封装数据附录AQin.proto完整代码Protobuf概述什么是ProtobufProtobuf(ProtocolBuffers)协议Protobuf是一种由Google开发的二进制序列化格式和相关的技术,它用于高效地序列化和反序列化结构化数据,通常用于网络通信、数据存储等场景为什

- MySQL8.0默认TCP端口介绍

zxrhhm

tcp/ip网络协议mysql

1、本文内容选择题TCP/IPMySQL8.0的默认TCP端口showvariables查看总结2、选择题A、3306B、33060C、33062D、330633、TCP/IPTCP/IP(TransmissionControlProtocol/InternetProtocol,传输控制协议/网际协议)是指能够在多个不同网络间实现信息传输的协议簇。以下是对TCP/IP协议的详细解释:3.1.定义与

- VB验证码短信接口插件示例

短信接口开发

下面为您您提供了VB6版本的验证码短信接口对接DEMO例子免费体验注册地址:http://user.ihuyi.com/?DKimmuPrivateSubForm_Load()Winsock1.Protocol=sckTCPProtocolWinsock1.RemoteHost="106.ihuyi.com"Winsock1.RemotePort=80Winsock1.ConnectDoEvent

- 网络学习-eNSP配置VRRP

丢爸

网络Linux网络学习

虚拟路由冗余协议(VirtualRouterRedundancyProtocol,简称VRRP)VRRP广泛应用在边缘网络中,是一种路由冗余协议,它的设计目标是支持特定情况下IP数据流量失败转移不会引起混乱,允许主机使用单路由器,以及即使在实际第一跳路由器使用失败的情形下仍能够维护路由器间的连通性。#配置三层交换机和路由器IP,实现PC1与PC2的通信#---------------------1

- LSP协议:技术创新背后的团队与愿景

BTColdman1

区块链

随着去中心化金融(DeFi)和区块链技术的迅猛发展,创新性的项目层出不穷,LSP协议(LiquiditySlicingProtocolforNodeStaking)以其独特的技术优势和市场定位迅速成为行业焦点。在这背后,项目的成功离不开核心团队的领导与执行力,特别是CEOMichaelRey的卓越贡献。突破质押流动性瓶颈LSP协议作为全球首个专注于节点质押流动性的切片协议,其独特卖点在于实现了DP

- TCP实现FTP功能

学不会のC

tcp/iplinuxc语言网络网络协议

文件传输协议(FileTransferProtocol,FTP)是一种在网络中进行文件传输的广泛使用的标准协议。作为网络通信中的基础工具,FTP允许用户通过客户端软件与服务器进行交互,实现文件的上传、下载和其他文件操作。FTP工作在OSI模型的应用层,通常使用TCP作为其传输协议,确保数据传输的可靠性和顺序性。项目要求有服务器和客户端代码,基于TCP写的。在同一路径下,将客户端可执行代码复制到其他

- Linux从入门到开发实战(C/C++)Day12-ICMP协议

黒井深

linuxc语言c++

ICMP协议:InternetControlMessageProtocol网络控制报文协议作用:用来检测网络是否畅通ping命令实现流程:1.创建socketTCP:SOCK_STREAMUDP:SOCK_DGRAMICMP:SOCK_RAWSOCK_PACKETicmp协议只有root用户可以创建2.设置套字节setsockopt3.设置接收ip4.打包准备好要发送的数据包5.发包6.收包7.解

- ios runtime 简单路由

Mjs

1.协议本路由通过协议方式实现首先定义一个必须实现的方法typedefvoid(^JCompletionHandler)(id_Nullableresult,NSError*_Nullableerror);@protocolJRouteHandler@required+(void)handleRequestWithParameters:(nullableJParameters)parameters

- sftp上传和下载文件

王小工

Linuxlinux

SFTP(SSHFileTransferProtocol)是一种基于SSH协议的文件传输协议,它提供了文件传输过程中的加密和验证功能,确保了数据的安全性。SFTP上传和下载文件的过程可以通过多种方式实现,包括使用SFTP客户端软件、命令行工具或编程SDK等。以下是SFTP上传和下载文件的基本步骤和方法:一、SFTP客户端软件操作软件选择与安装:FileZilla:一款广受欢迎的开源FTP客户端,支

- http和https区别

m0_73882020

http

HTTP(超文本传输协议)和HTTPS(安全超文本传输协议)是用于在互联网上传输数据的协议。它们之间的主要区别在于安全性:HTTP(HypertextTransferProtocol):加密:HTTP不对传输的数据进行加密,数据在传输过程中是以明文形式进行的。这意味着任何人都可以在网络中拦截并读取数据。端口:默认使用80端口。适用场景:适用于对安全要求不高的普通网页。HTTPS(Hypertext

- dubbo 服务消费原理分析之服务目录

DEARM LINER

dubbojava架构后端springboot

文章目录前言一、RegistryDirectory1、DynamicDirectory2、RegistryProtocol.doCreateInvoker2、RegistryProtocol.subscribe3、ListenerRegistryWrapper.subscribe4、FailbackRegistry.subscribe5、ZookeeperRegistry.doSubscribe6

- 网络套接字编程(二)

knight-n

网络网络linuxc++

socket常见API创建套接字:(TCP/UDP,客户端+服务器)intsocket(intdomain,inttype,intprotocol);绑定端口号:(TCP/UDP,服务器)intbind(intsockfd,conststructsockaddr*addr,socklen_taddrlen);监听套接字:(TCP,服务器)intlisten(intsockfd,intbacklog

- 简述三次握手和四次断开

Will_1130

网络tcp/ip网络协议

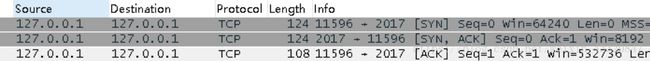

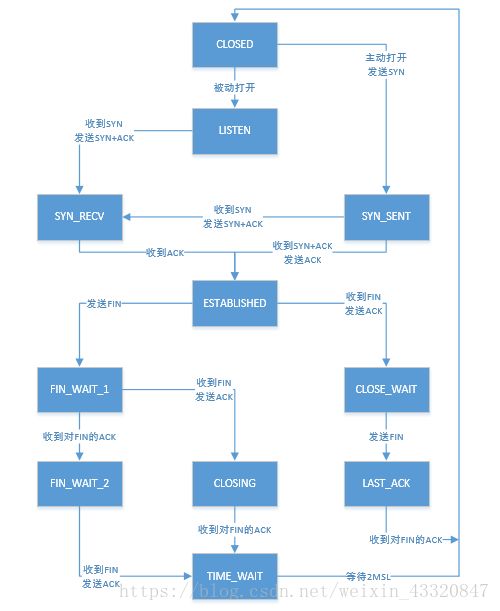

在计算机网络中,TCP(TransmissionControlProtocol)是一种面向连接的协议,它通过三次握手(Three-WayHandshake)建立连接,并通过四次挥手(Four-WayWave)断开连接。下面分别简述这两个过程。三次握手(Three-WayHandshake)三次握手的过程是为了确保双方都准备好进行通信,并且可以正确地发送和接收数据。以下是三次握手的具体步骤:SYN(

- ping操作

姜太公钓鲸233

服务器运维

Ping(发音为“拼”)是一种广泛使用的网络诊断工具,用于测试计算机或设备在IP网络上的可达性以及测量数据包往返所需的时间。它基于ICMP(InternetControlMessageProtocol,互联网控制消息协议)来发送和接收消息,从而帮助网络管理员和用户诊断网络连接问题。Ping操作的工作原理发送Echo请求:当你在命令行或终端中执行ping命令时,计算机会向目标主机发送一个ICMPEc

- 分布式中间件-几个常用的消息中间件

问道飞鱼

分布式技术分布式中间件

文章目录常见消息中间件1.RabbitMQ2.ApacheKafka3.RedisPub/Sub4.ActiveMQ5.AmazonSimpleNotificationService(SNS)和SimpleQueueService(SQS)6.RocketMQ差异总结消息协议1.AMQP(AdvancedMessageQueuingProtocol)2.STOMP(SimpleTextOrient

- 消息总线RabbitMQ

Crystalqy

微服务消息队列rabbitmq

RabbitMQ是实现了高级消息队列协议(AMQP)的开源消息代理软件,也称为面向消息的中间件,是一个在AMQP基础上完整的,可复用的企业消息系统。它可以用于大型软件系统各个模块之间的高效通信,支持高并发,支持可扩展。AMQP,即AdvancedMessageQueuingProtocol,一个提供统一消息服务的应用层标准高级消息队列协议,是应用层协议的一个开放标准,为面向消息的中间件设计,它定义

- C#使用TCP-S7协议读写西门子PLC(四)

斯内科

S7TCPC#tcp/ipS7S7协议

接上一篇,我们连接PLC并握手成功,并且封装生成读写PLC的命令C#使用TCP-S7协议读写西门子PLC(三)-CSDN博客这里我们进行读写基础数据类型、读取DB块的字符串、宽字符串、以及一系列连续数组。新建部分类文件SiemensS7ProtocolUtil.Integrated.cs主要方法读取任意连续字节数据,任意多个Byte读取--每次最多读取200个字节,如果超过200,自动分多次读取p

- HTTPS和HTTP区别是什么?

全真王重阳

#计算机网络httphttps网络协议网络408计算机网络

HTTP和HTTPS是两种协议,分别是HyperTextTransferProtocol和HyperTextTransferProtocolSecure。HTTPS还经常被称为HTTPoverSSL或者HTTPoverTSL,HTTPS经由HTTP进行通信,但利用SSL/TLS来加密数据包。他们的区别主要由以下几个方面:安全性:HTTP:HTTP是明文传输的,这意味着数据在传输过程中不加密,容易受

- @rabbitlistener注解

小小懒懒

RabbitMQ

@RabbitListener是SpringAMQP(AdvancedMessageQueuingProtocol)框架中的一个注解,用于创建RabbitMQ消息监听器。RabbitMQ是一个开源的消息代理和队列服务器,它实现了AMQP协议,用于在分布式系统中进行消息传递。SpringAMQP是Spring框架对RabbitMQ的集成,提供了方便的消息发送和接收的功能。通过使用@RabbitLis

- Protocol Buffer编译器安装

雪域迷影

本文翻译自ProtocolBufferCompilerInstallationProtocolBufferCompilerInstallation如何安装protocolbuffer编译器尽管不是强制性的,但gRPC应用程序通常利用ProtocolBuufer来进行服务定义和数据序列化。该站点上的大多数示例代码都使用protocolbuffer语言(proto3)的版本3。protocolbuff

- 【已解决】如何打开ftp文件合集

moz与京

2024年报错/问题等整理服务器运维计算机网络

别人分享了一个文件夹,说需要的文件就在ftp://xx.xx.x.xxx:xxxx下面的文件目录中,一下子看蒙了。本来以为是常见的链接,但是发现开头是ftp协议。深感困惑,上网搜索以后才知道:"FTP(FileTransferProtocol,文件传输协议)是一种用于在计算机网络上进行文件传输的标准协议。它主要用于在客户端和服务器之间传输文件。以下是一些关于FTP协议的关键知识点:1.基本概念:F

- redis cluster之Gossip协议

tracy_668

什么是Gossip协议Gossipprotocol也叫EpidemicProtocol(流行病协议),实际上它还有很多别名,比如:“流言算法”、“疫情传播算法”等。这个协议的作用就像其名字表示的意思一样,非常容易理解,它的方式其实在我们日常生活中也很常见,比如电脑病毒的传播,森林大火,细胞扩散等等。Gossipprotocol最早是在1987年发表在ACM上的论文《EpidemicAlgorith

- Amqp协议的说明和使用场景

猰貐的新时代

python开发语言

引言本文围绕Amqp协议,为大家详细解析Amqp协议、核心技术亮点、多协议之间的对比以及使用实践,并介绍华为云IoT通过Amqp协议如何为开发者和企业提供了更加灵活和高效的通信方式,使得物联网应用得以在各个领域得到更广泛的推广和应用。AMQP协议,全称为AdvancedMessageQueuingProtocol。在2006年6月,由Cisco、Redhat、iMatrix等联合制定了AMQP的消

- 3.4 Principles of Reliable Data Transfer (Part 2)

找不到工作

上接Part1。3.4.2PipelinedReliableDataTransferProtocols如我们在Part1中指出的,rdt3.0虽然是一个正确的可靠数据传输协议,然而它的性能无法满足需求。因为它实质上是一个stop-and-wait的协议,即在收到上一个数据的ACK之前无法发送下一个数据。解决方法是,sender不需要等待ACK,可以连续发送多个数据包。每个inflight的包都应该

- mysql的双机热备自动切换_mysql双主热备宕机自动切换

weixin_39621794

mysql的双机热备自动切换

一、定义通常说的「双机热备」是指两台机器都在运行,但并不是两台机器都同时在提供服务。当提供服务的一台出现故障的时候,另外一台会马上自动接管并且提供服务,而且切换的时间非常短。二、原理Keepalived的工作原理是VRRP(VirtualRouterRedundancyProtocol)虚拟路由冗余协议。在VRRP中有两组重要的概念:VRRP路由器和虚拟路由器,主控路由器和备份路由器。VRRP路由

- TOMCAT在POST方法提交参数丢失问题

357029540

javatomcatjsp

摘自http://my.oschina.net/luckyi/blog/213209

昨天在解决一个BUG时发现一个奇怪的问题,一个AJAX提交数据在之前都是木有问题的,突然提交出错影响其他处理流程。

检查时发现页面处理数据较多,起初以为是提交顺序不正确修改后发现不是由此问题引起。于是删除掉一部分数据进行提交,较少数据能够提交成功。

恢复较多数据后跟踪提交FORM DATA ,发现数

- 在MyEclipse中增加JSP模板 删除-2008-08-18

ljy325

jspxmlMyEclipse

在D:\Program Files\MyEclipse 6.0\myeclipse\eclipse\plugins\com.genuitec.eclipse.wizards_6.0.1.zmyeclipse601200710\templates\jsp 目录下找到Jsp.vtl,复制一份,重命名为jsp2.vtl,然后把里面的内容修改为自己想要的格式,保存。

然后在 D:\Progr

- JavaScript常用验证脚本总结

eksliang

JavaScriptjavaScript表单验证

转载请出自出处:http://eksliang.iteye.com/blog/2098985

下面这些验证脚本,是我在这几年开发中的总结,今天把他放出来,也算是一种分享吧,现在在我的项目中也在用!包括日期验证、比较,非空验证、身份证验证、数值验证、Email验证、电话验证等等...!

&nb

- 微软BI(4)

18289753290

微软BI SSIS

1)

Q:查看ssis里面某个控件输出的结果:

A MessageBox.Show(Dts.Variables["v_lastTimestamp"].Value.ToString());

这是我们在包里面定义的变量

2):在关联目的端表的时候如果是一对多的关系,一定要选择唯一的那个键作为关联字段。

3)

Q:ssis里面如果将多个数据源的数据插入目的端一

- 定时对大数据量的表进行分表对数据备份

酷的飞上天空

大数据量

工作中遇到数据库中一个表的数据量比较大,属于日志表。正常情况下是不会有查询操作的,但如果不进行分表数据太多,执行一条简单sql语句要等好几分钟。。

分表工具:linux的shell + mysql自身提供的管理命令

原理:使用一个和原表数据结构一样的表,替换原表。

linux shell内容如下:

=======================开始

- 本质的描述与因材施教

永夜-极光

感想随笔

不管碰到什么事,我都下意识的想去探索本质,找寻一个最形象的描述方式。

我坚信,世界上对一件事物的描述和解释,肯定有一种最形象,最贴近本质,最容易让人理解

&

- 很迷茫。。。

随便小屋

随笔

小弟我今年研一,也是从事的咱们现在最流行的专业(计算机)。本科三流学校,为了能有个更好的跳板,进入了考研大军,非常有幸能进入研究生的行业(具体学校就不说了,怕把学校的名誉给损了)。

先说一下自身的条件,本科专业软件工程。主要学习就是软件开发,几乎和计算机没有什么区别。因为学校本身三流,也就是让老师带着学生学点东西,然后让学生毕业就行了。对专业性的东西了解的非常浅。就那学的语言来说

- 23种设计模式的意图和适用范围

aijuans

设计模式

Factory Method 意图 定义一个用于创建对象的接口,让子类决定实例化哪一个类。Factory Method 使一个类的实例化延迟到其子类。 适用性 当一个类不知道它所必须创建的对象的类的时候。 当一个类希望由它的子类来指定它所创建的对象的时候。 当类将创建对象的职责委托给多个帮助子类中的某一个,并且你希望将哪一个帮助子类是代理者这一信息局部化的时候。

Abstr

- Java中的synchronized和volatile

aoyouzi

javavolatilesynchronized

说到Java的线程同步问题肯定要说到两个关键字synchronized和volatile。说到这两个关键字,又要说道JVM的内存模型。JVM里内存分为main memory和working memory。 Main memory是所有线程共享的,working memory则是线程的工作内存,它保存有部分main memory变量的拷贝,对这些变量的更新直接发生在working memo

- js数组的操作和this关键字

百合不是茶

js数组操作this关键字

js数组的操作;

一:数组的创建:

1、数组的创建

var array = new Array(); //创建一个数组

var array = new Array([size]); //创建一个数组并指定长度,注意不是上限,是长度

var arrayObj = new Array([element0[, element1[, ...[, elementN]]]

- 别人的阿里面试感悟

bijian1013

面试分享工作感悟阿里面试

原文如下:http://greemranqq.iteye.com/blog/2007170

一直做企业系统,虽然也自己一直学习技术,但是感觉还是有所欠缺,准备花几个月的时间,把互联网的东西,以及一些基础更加的深入透析,结果这次比较意外,有点突然,下面分享一下感受吧!

&nb

- 淘宝的测试框架Itest

Bill_chen

springmaven框架单元测试JUnit

Itest测试框架是TaoBao测试部门开发的一套单元测试框架,以Junit4为核心,

集合DbUnit、Unitils等主流测试框架,应该算是比较好用的了。

近期项目中用了下,有关itest的具体使用如下:

1.在Maven中引入itest框架:

<dependency>

<groupId>com.taobao.test</groupId&g

- 【Java多线程二】多路条件解决生产者消费者问题

bit1129

java多线程

package com.tom;

import java.util.LinkedList;

import java.util.Queue;

import java.util.concurrent.ThreadLocalRandom;

import java.util.concurrent.locks.Condition;

import java.util.concurrent.loc

- 汉字转拼音pinyin4j

白糖_

pinyin4j

以前在项目中遇到汉字转拼音的情况,于是在网上找到了pinyin4j这个工具包,非常有用,别的不说了,直接下代码:

import java.util.HashSet;

import java.util.Set;

import net.sourceforge.pinyin4j.PinyinHelper;

import net.sourceforge.pinyin

- org.hibernate.TransactionException: JDBC begin failed解决方案

bozch

ssh数据库异常DBCP

org.hibernate.TransactionException: JDBC begin failed: at org.hibernate.transaction.JDBCTransaction.begin(JDBCTransaction.java:68) at org.hibernate.impl.SessionImp

- java-并查集(Disjoint-set)-将多个集合合并成没有交集的集合

bylijinnan

java

import java.util.ArrayList;

import java.util.Arrays;

import java.util.HashMap;

import java.util.HashSet;

import java.util.Iterator;

import java.util.List;

import java.util.Map;

import java.ut

- Java PrintWriter打印乱码

chenbowen00

java

一个小程序读写文件,发现PrintWriter输出后文件存在乱码,解决办法主要统一输入输出流编码格式。

读文件:

BufferedReader

从字符输入流中读取文本,缓冲各个字符,从而提供字符、数组和行的高效读取。

可以指定缓冲区的大小,或者可使用默认的大小。大多数情况下,默认值就足够大了。

通常,Reader 所作的每个读取请求都会导致对基础字符或字节流进行相应的读取请求。因

- [天气与气候]极端气候环境

comsci

环境

如果空间环境出现异变...外星文明并未出现,而只是用某种气象武器对地球的气候系统进行攻击,并挑唆地球国家间的战争,经过一段时间的准备...最大限度的削弱地球文明的整体力量,然后再进行入侵......

那么地球上的国家应该做什么样的防备工作呢?

&n

- oracle order by与union一起使用的用法

daizj

UNIONoracleorder by

当使用union操作时,排序语句必须放在最后面才正确,如下:

只能在union的最后一个子查询中使用order by,而这个order by是针对整个unioning后的结果集的。So:

如果unoin的几个子查询列名不同,如

Sql代码

select supplier_id, supplier_name

from suppliers

UNI

- zeus持久层读写分离单元测试

deng520159

单元测试

本文是zeus读写分离单元测试,距离分库分表,只有一步了.上代码:

1.ZeusMasterSlaveTest.java

package com.dengliang.zeus.webdemo.test;

import java.util.ArrayList;

import java.util.List;

import org.junit.Assert;

import org.j

- Yii 截取字符串(UTF-8) 使用组件

dcj3sjt126com

yii

1.将Helper.php放进protected\components文件夹下。

2.调用方法:

Helper::truncate_utf8_string($content,20,false); //不显示省略号 Helper::truncate_utf8_string($content,20); //显示省略号

&n

- 安装memcache及php扩展

dcj3sjt126com

PHP

安装memcache tar zxvf memcache-2.2.5.tgz cd memcache-2.2.5/ /usr/local/php/bin/phpize (?) ./configure --with-php-confi

- JsonObject 处理日期

feifeilinlin521

javajsonJsonOjbectJsonArrayJSONException

写这边文章的初衷就是遇到了json在转换日期格式出现了异常 net.sf.json.JSONException: java.lang.reflect.InvocationTargetException 原因是当你用Map接收数据库返回了java.sql.Date 日期的数据进行json转换出的问题话不多说 直接上代码

&n

- Ehcache(06)——监听器

234390216

监听器listenerehcache

监听器

Ehcache中监听器有两种,监听CacheManager的CacheManagerEventListener和监听Cache的CacheEventListener。在Ehcache中,Listener是通过对应的监听器工厂来生产和发生作用的。下面我们将来介绍一下这两种类型的监听器。

- activiti 自带设计器中chrome 34版本不能打开bug的解决

jackyrong

Activiti

在acitivti modeler中,如果是chrome 34,则不能打开该设计器,其他浏览器可以,

经证实为bug,参考

http://forums.activiti.org/content/activiti-modeler-doesnt-work-chrome-v34

修改为,找到

oryx.debug.js

在最头部增加

if (!Document.

- 微信收货地址共享接口-终极解决

laotu5i0

微信开发

最近要接入微信的收货地址共享接口,总是不成功,折腾了好几天,实在没办法网上搜到的帖子也是骂声一片。我把我碰到并解决问题的过程分享出来,希望能给微信的接口文档起到一个辅助作用,让后面进来的开发者能快速的接入,而不需要像我们一样苦逼的浪费好几天,甚至一周的青春。各种羞辱、谩骂的话就不说了,本人还算文明。

如果你能搜到本贴,说明你已经碰到了各种 ed

- 关于人才

netkiller.github.com

工作面试招聘netkiller人才

关于人才

每个月我都会接到许多猎头的电话,有些猎头比较专业,但绝大多数在我看来与猎头二字还是有很大差距的。 与猎头接触多了,自然也了解了他们的工作,包括操作手法,总体上国内的猎头行业还处在初级阶段。

总结就是“盲目推荐,以量取胜”。

目前现状

许多从事人力资源工作的人,根本不懂得怎么找人才。处在人才找不到企业,企业找不到人才的尴尬处境。

企业招聘,通常是需要用人的部门提出招聘条件,由人

- 搭建 CentOS 6 服务器 - 目录

rensanning

centos

(1) 安装CentOS

ISO(desktop/minimal)、Cloud(AWS/阿里云)、Virtualization(VMWare、VirtualBox)

详细内容

(2) Linux常用命令

cd、ls、rm、chmod......

详细内容

(3) 初始环境设置

用户管理、网络设置、安全设置......

详细内容

(4) 常驻服务Daemon

- 【求助】mongoDB无法更新主键

toknowme

mongodb

Query query = new Query(); query.addCriteria(new Criteria("_id").is(o.getId())); &n

- jquery 页面滚动到底部自动加载插件集合

xp9802

jquery

很多社交网站都使用无限滚动的翻页技术来提高用户体验,当你页面滑到列表底部时候无需点击就自动加载更多的内容。下面为你推荐 10 个 jQuery 的无限滚动的插件:

1. jQuery ScrollPagination

jQuery ScrollPagination plugin 是一个 jQuery 实现的支持无限滚动加载数据的插件。

2. jQuery Screw

S