DVWA-文件上传

概述

文件上传漏洞是指服务器对于用户上传的部分控制不严格导致攻击者可上传一个恶意的可执行文件至服务器,简单点就是用户直接或通过各种绕过方式将webshell上传至服务器进而执行利用

攻击原理:

1.web容器的解析漏洞

2.配合解析漏洞进行waf绕过和上传木马。

Apache的文件解析漏洞,比如现在我们有一个1.php.rar.xx.kk的文件,那么服务器会报错吗?答案是否定的,Apache有自己的一套文件处理方式,

它会从后往前进行文件解析,到遇见认识的后缀为止,最终会解析成1.php。那么,它都认识什么呢?这个在Apaceh的安装目录/conf/mime.types文件中有详细介绍。

文件上传漏洞的利用是有限制条件的,首先当然是要能够成功上传木马文件,其次上传文件必须能够被执行,最后就是上传文件的路径必须可知。

【基本原理】

利用文件上传漏洞,往目标网站中上传一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录。@表示后面即使执行错误,也不报错。eval()函数表示括号内的语句字符串什么的全都当做代码执行。$_POST[‘pass’]表示从页面中获得pass这个参数值。

接下来进入DVWA平台:http://127.0.0.1:8088/DVWA/index.php ,准备开始实验。

安全级别下,查看后台源码:

Your image was not uploaded.{$target_path} succesfully uploaded!";

}

}

?>

从源码中发现,low级别未对上传的文件进行任何验证。所以可以直接上传PHP

一句话木马。

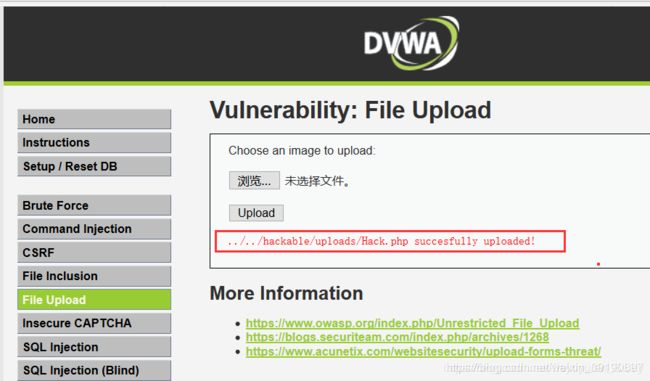

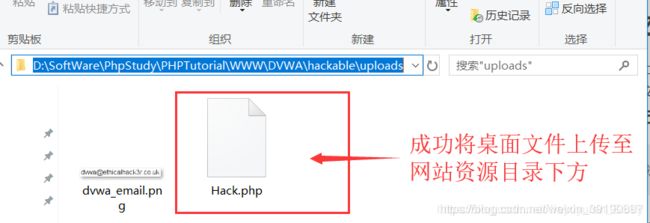

(1)我们将准备好的一句话木马直接上传,然后就可以看到回显的路径:

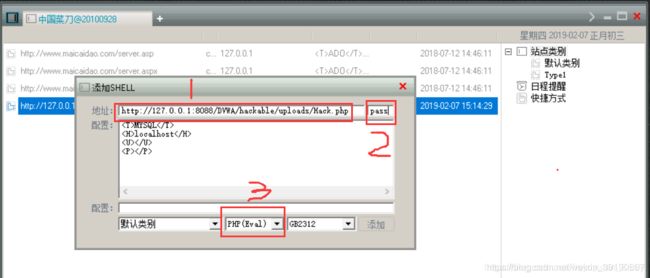

可以用菜刀连接了,菜刀界面右键,然后点击添加。然后填写相关的数据,如下图:

“中国菜刀”页面操作说明:

1、是连接的URL,就是网站的主路径然后加上上传文件时回显的保存路径;

2、是菜刀连接时的密码,就是上面图片一句话提交的数据(本例为"pass");

3、是一句话的解析类型,可以是asp,php,aspx。不同的解析类型的一句话内容不一样,文件后缀名不一样。

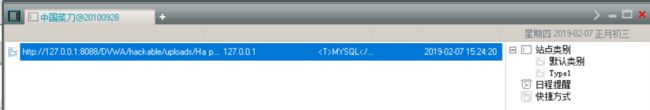

(3)然后可以看连接成功的界面:

(4)接着双击或者右键“文件管理”,进入以下界面:

Medium 安全级别

Your image was not uploaded.{$target_path} succesfully uploaded!";

}

}

else {

// Invalid file

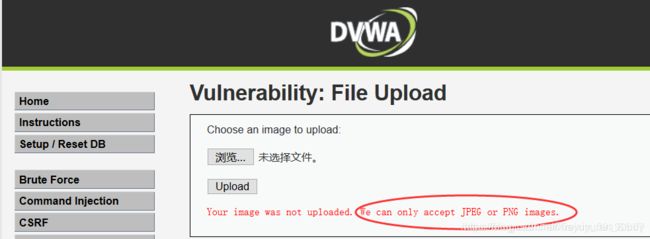

echo 'Your image was not uploaded. We can only accept JPEG or PNG images.'; } } ?>

从源码中可以看出,该安全级别下的系统,上传文件时,对文件进行了后缀名验证,在if语句中判断上传文件的类型是否为“image/jpeg”和大小是否小于100kb。

破解思路为先将一句话木马改名为符合要求的格式,然后使用Burp Suite 进行抓包,修改上传的文件类型。客户端的验证不能依靠!!!我们使用BurpSuite绕过了客户端前端的文件格式验证。所以为了预防文件上传漏洞,需要在服务器进行文件格式的验证。

接下来咱们开始上传Hack.PNG文件,并使用BurpSuite抓包并修改文件后缀:

可以发现,已经将非法文件Hack.php成功上传!!!

或者将其中的类型改掉,之后提交。

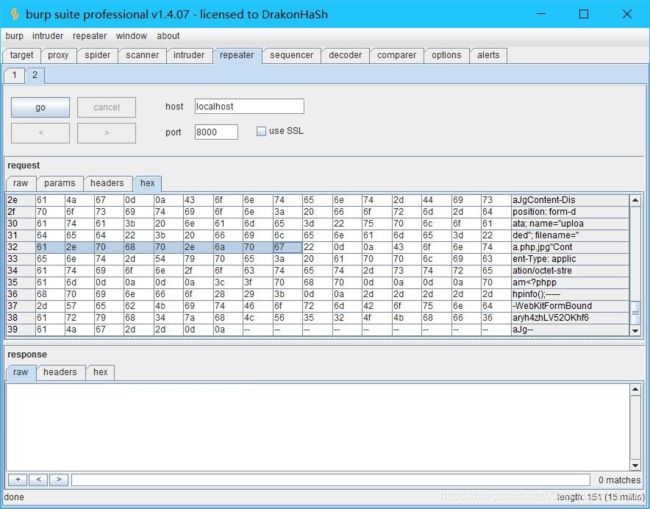

打开 burpsuite 抓包,我们会在请求正文中看到这样的东西:

------WebKitFormBoundaryh4zhLV52OKhf6aJg

Content-Disposition: form-data; name="uploaded"; filename="a.php"

Content-Type: application/octet-stream

右键"send to repeater",然后把那个application/octet-stream改成image/jpeg。点击"go"发送

High 安全等级

Your image was not uploaded.{$target_path} succesfully uploaded!";

}

}

else {

// Invalid file

echo 'Your image was not uploaded. We can only accept JPEG or PNG images.'; } } ?>

可以看到,High级别的代码读取文件名中最后一个”.”后的字符串,期望通过文件名来限制文件类型,因此要求上传文件名形式必须是“.jpg”、“.jpeg” 、“.png”之一。同时,getimagesize()函数更是限制了上传文件的文件头必须为图像类型。

我们需要将上传文件的文件头伪装成图片,首先利用copy命令将一句话木马文件Hack.php与正常的图片文件alone.jpg合并:

【备注】以下为CMD下用copy命令制作“图片木马”的步骤,其中,alone.jpg/b中“b”表示“二进制文件”,Hack.php/a中“a"表示ASCII码文件。

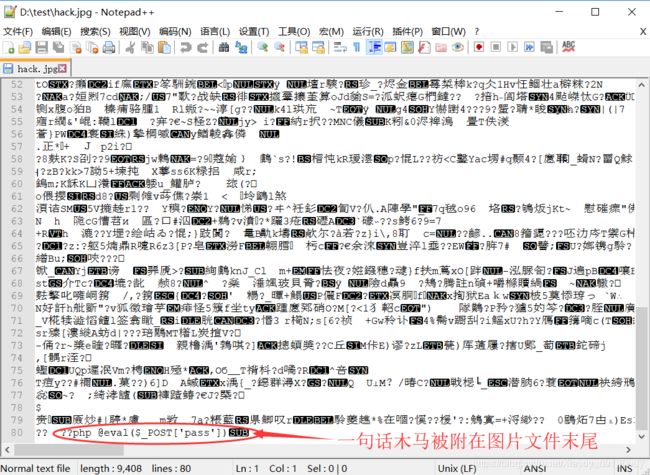

生成带有木马的图片文件hack.jpg:

接着我们打开生成的图片木马文件,我们可以看到一句话木马已附在图片文件末尾:

然后我们试着将生成的木马图片文件hack.jpg上传,上传成功!!!

法二、观察相同的位置,这回改成了使用后缀名判断。我们这个时候可以在后缀之前插入\0,即a.php\0.jpg,要注意它不是一个斜杠加上一个零,而是空字符。这样判断的时候,后缀是.jpg,写到磁盘的时候就会截断为a.php。既可以上传也可以执行

我们同样抓包并送到repeter。先把a.php改成a.php.jpg,然后切换到 hex 编辑模式来插入空字符。

鼠标拖动的范围就是a.php.jpg,在第二个2e格子上右键,点击"insert byte",会自动插入一个\0。之后点击"go"就大功告成了。

截断的核心,就是chr(0)这个字符 ,截断主要用于文件上传,不管什么样的截断其本质都是一样的,就是为了让程序忽略截断符后面的内容,只取截断符前面的内容。截断符有0x00,%00,’\0’。

在 IIS 和 Windows 环境下,截断字符 “;” 与 0x00 类似。可构造 aaa.asp;bbb.jpg。IIS 6 将执行aaa.asp。

法三、可以看到高等级代码对文件扩展名进行了过滤截取,并进行了扩展名的判断和大小的限制。但是这里做的判断依然不安全,通过修改上传的文件扩展名,我们可以轻松绕过限制。例如: 1.php 修改为 1.php.jpg 这样我们依然能上传PHP 格式的文件!

Impossible 安全级别

${target_file} succesfully uploaded!Your image was not uploaded.'; } // Delete any temp files if( file_exists( $temp_file ) ) unlink( $temp_file ); } else { // Invalid file echo '

Your image was not uploaded. We can only accept JPEG or PNG images.'; } } // Generate Anti-CSRF token generateSessionToken(); ?>

可以看到,Impossible级别的代码对上传文件 进行了重命名(为md5值,导致%00截断无法绕过过滤规则),加入Anti-CSRF token防护CSRF攻击,同时对文件的内容作了严格的检查,导致攻击者无法上传含有恶意脚本的文件。

参考博客:

https://blog.csdn.net/weixin_39190897/article/details/86771918

https://segmentfault.com/a/1190000006781093

https://blog.csdn.net/weixin_39190897/article/details/86772765