Xposed框架之函数Hook学习

- Xposed框架之函数Hook学习

-

Xposed框架的学习网站: http://repo.xposed.info/

一、Xposed框架实现Hook的原理介绍

Zygote是 Android 的核心,每运行一个 app,Zygote 就会 fork 一个虚拟机实例来运行 app,Xposed Framework 深入到了 Android 核心机制中,通过改造 Zygote 来实现一些很牛逼的功能。Zygote 的启动配置在/init.rc 脚本中,由系统启动的时候开启此进程,对应的执行文件是/system/bin/app_process,这个文件完成类库加载及一些函数调用的工作。

当系统中安装了 Xposed Framework 之后,会对 app_process 进行扩展,也就是说,Xposed Framework 会拿自己实现的 app_process 覆盖掉 Android 原生提供的 app_process 文件,当系统启动的时候,就会加载由 Xposed Framework 替换过的进程文件,并且,XposedFramework 还定义了一个 jar 包,系统启动的时候,也会加载这个包:

/data/data/de.robv.android.xposed.installer/bin/XposedBridge.jar

二、Xposed框架运行的条件

1.RootedDevice / Emulator (已 root 的手机或者模拟器)

2.XposedInstaller (Xposed 安装程序下载)

3.HookingAndroid App (要被Hook的目标App)

XposedFramework 就是一个apk包也就是上面下载的Xposed安装程序,下载后用下面的命令安装到手机上或者模拟器:

adb install de.robv.android.xposed.installer_v32_de4f0d.apk

安装好之后,打开 Xposed ,下面是截图:

Xposed安装以后的效果图:

三、Hook模块的实现

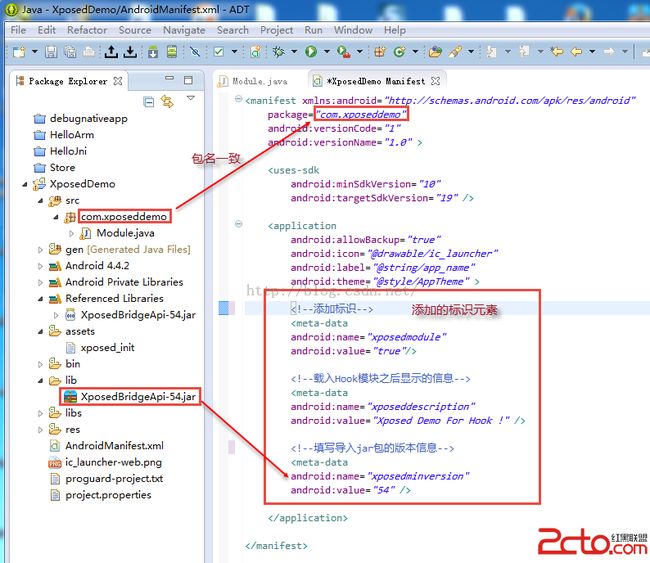

1.添加meta-data元素

一个Xposed 模块就是一个Android app,不需要实现 Activity,本例中的Hook模块叫com.xposeddemo, 下面是这个实例的 AndroidManifest.xml 文件,注意其中定义了三项 meta-data元素:

1).xposedmodule

2).xposeddescription 载入Hook 模块之后显示的信息

3).xposedminversion 填写导入的jar包的版本号

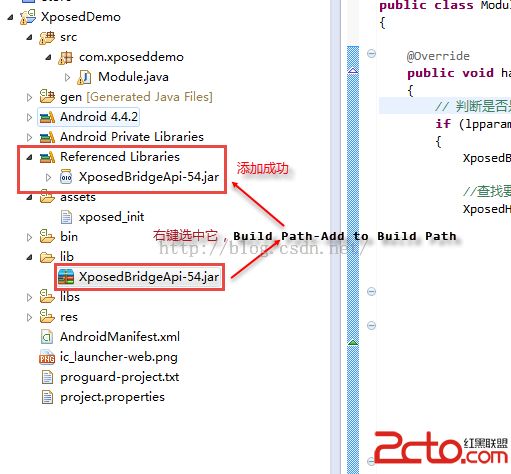

2.添加XposedBridgeApi-54.jar包

其中 xposedminversion 是指 XposedBridge library的版本号信息,需要将 XposedBridge library 复制到 lib目录(注意是 lib 目录不是 libs目录),如果没有lib目录,在工程目录下新建一个lib文件夹,将下载好的XposedBridgeApi-54.jar包放入其中,然后在工程里 右键–Build Path–Add to Build Path.

XposedBridgeApi-54.jar包的下载地址:

http://dl-1.va.us.xda-developers.com/2/7/4/8/8/7/8/XposedBridgeApi-54.jar?key=lqjljy-2L4Sk3lItcQkWoQ&ts=1434529310

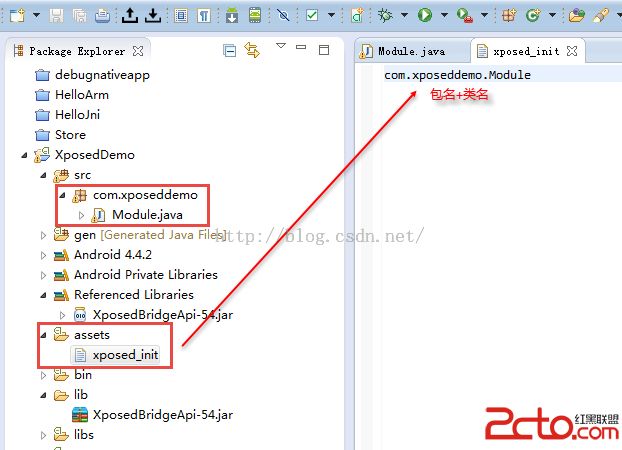

3.添加xposed_init文件

在assets目录下新建一个xposed_init文件。

内容为:包名+类名,如:com.xposeddemo.Module

4.在Hooking Android App中查找Hook的关键点

要被Hook的Android App就使用非虫大神的书中第4章用的crackme02.apk应用程序。

程序运行的界面如下:

对该apk进行反编译的代码截图:

注册码的校验函数:

通过对crackme02.apk反编译发现只要注册码验证函数checkSN返回值是true就表明注册码验证通过,我们的Hook点就是checkSN函数。

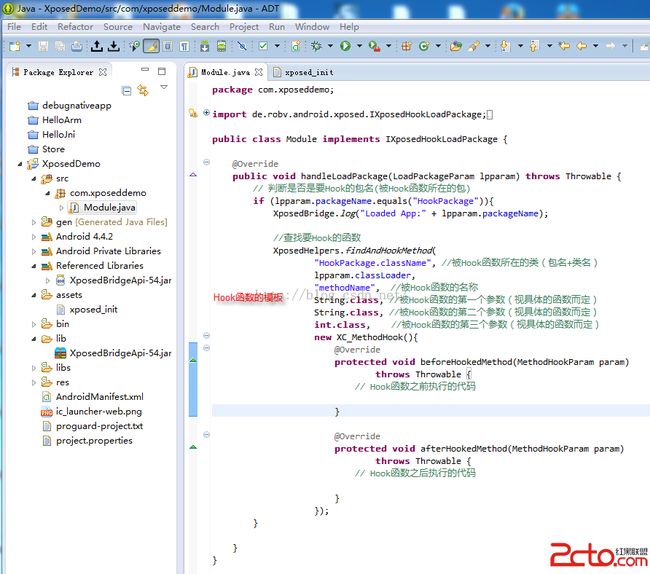

5.针对Hooking Android App的Hook关键点实现Hook模块

1).实现 IXposedHookLoadPackage接口

2).确定要Hook的Android App的包名

3).判断要Hook的包名

4).确定要Hook的AndroidApp的方法

5).具体实现Android App的函数Hook,调用XposedHelpers.findAndHookMethod(“包名+类名”, lpparam.classLoader, “要hook的函数名称”, 第一个参数类型, 第二个参数类型….., new XC_MethodHook() {

protectedvoidbeforeHookedMethod(MethodHookParam param) {

//函数执行之前要做的操作

}

protectedvoidafterHookedMethod(MethodHookParam param) {

//函数执行之后要做的操作

}

});

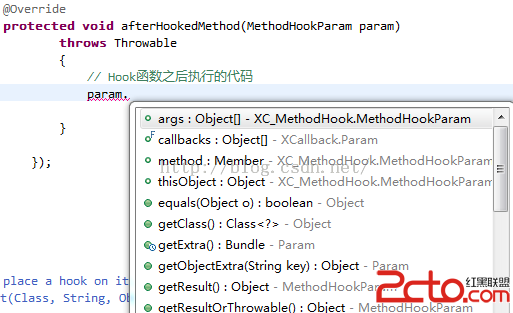

将编写XposedHook需要的模块导入工程以后,在写代码的时候,会有提示:

XposedHook示例代码的实现:

确定了crackme02.apk的Hook点,我们可以确定要Hook函数所在的包为com.droider.crackme0201,要Hook函数所在的类为com.droider.crackme0201.MainActivity,要被Hook的函数为private booleancheckSN(StringuserName, String sn)。

见编写的XposedHook示例代码:

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758packagecom.xposeddemo;importde.robv.android.xposed.IXposedHookLoadPackage;importde.robv.android.xposed.XC_MethodHook;importde.robv.android.xposed.XC_MethodHook.MethodHookParam;importde.robv.android.xposed.XposedBridge;importde.robv.android.xposed.XposedHelpers;importde.robv.android.xposed.callbacks.XC_LoadPackage.LoadPackageParam;publicclassModuleimplementsIXposedHookLoadPackage {@OverridepublicvoidhandleLoadPackage(LoadPackageParam lpparam)throwsThrowable {// 判断是否是要Hook的包名(被Hook函数所在的包为com.droider.crackme0201)if(lpparam.packageName.equals("com.droider.crackme0201")){XposedBridge.log("Loaded App:"+ lpparam.packageName);//查找要Hook的函数XposedHelpers.findAndHookMethod("com.droider.crackme0201.MainActivity",//被Hook函数所在的类com.droider.crackme0201.MainActivitylpparam.classLoader,"checkSN",//被Hook函数的名称checkSNString.class,//被Hook函数的第一个参数StringString.class,//被Hook函数的第二个参数StringnewXC_MethodHook(){@OverrideprotectedvoidbeforeHookedMethod(MethodHookParam param)throwsThrowable {// Hook函数之前执行的代码//传入参数1XposedBridge.log("beforeHookedMethod userName:"+ param.args[0]);//传入参数2XposedBridge.log("beforeHookedMethod sn:"+ param.args[1]);//函数返回值XposedBridge.log("beforeHookedMethod result:"+ param.getResult());}@OverrideprotectedvoidafterHookedMethod(MethodHookParam param)throwsThrowable {// Hook函数之后执行的代码//通过对checkSN函数的分析发现,只要修改函数的返回值即可实现注册的破解param.setResult(true);//传入参数1XposedBridge.log("afterHookedMethod userName:"+ param.args[0]);//传入参数2XposedBridge.log("afterHookedMethod sn:"+ param.args[1]);//函数返回值XposedBridge.log("afterHookedMethod result:"+ param.getResult());}});}}}上面这一行代码指定了只有当com.droider.crackme0201 这个包加载的时候,才会触发一系列的 hook 行为,当这行为触发的时候,de.robv.android.xposed.XposedHelpers 类的 findAndHookMethod 方法就会被调用,并在适当的时候执行前置方法(beforeHookedMethod)和后置方法(afterHookedMethod),在本次的示例中只要修改checkSN函数的返回值即可实现注册的验证绕过。

在Xposed框架中安装刚才已经编写好的Hook模块XposedDemo如上图所示,然后重启手机或者模拟器,我们编写的XposedDemo模块在手机或者模拟器重启以后就会生效的,点击运行crackme02.apk应程序,按照输入要求输入随意的用户名和注册码该程序就会验证通过(如下图)。

由于在博客上的排版不好,已经将笔记整理成了文档,XposedHook示例代码修改一下就可以拿来使用。文档和示例代码的下载地址:http://download.csdn.net/detail/fl1623863129/9860132