南京邮电大学网络攻防平台WriteUP——WEB(中)

11、单身一百年也没用

点击传送门“biu~”:

点击超链接:

说明此处存在flag,可以抓包试试看看:

题目考察点:网络抓包

12、Download~!

题目提示:

Download~!、“别下音乐,试试下载其它的东西”

既然说了,音乐没有作用,不妨不管音乐,那就查看源代码吧:

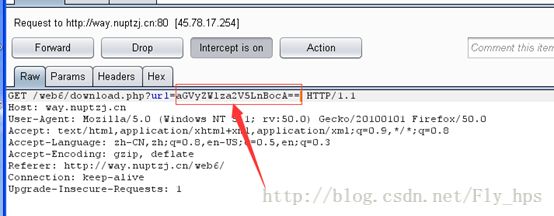

发现这个URL采用的是base64加密,而且可控,所以采用burp suit在访问相应的音乐链接时进行抓包试试看看:

之后我们试用base64对其进行解码:

没有什么可用的信息,此时我们注意到一个——download.php顺便联系到上面解码的关系、这个题目的主题“Download~!”,所以我们可以对“download.php”进行base64加密,之后修改可控的URL路径使其访问download.php这个URL路径:

之后改包:

之后释放包

之后下载此php文件并且查看其源代码:

此时并未发现要找的flag,但是却发现了另外一个”hereiskey.php”这个文件,此时使用同样的方法去操作:

释放包:

发现果然有一个php文件:

下载并打开:

找到flag!

flag:nctf{download_any_file_666}

题目考察点: 变通能力与信息收集

13、Cookie

题目提示点:

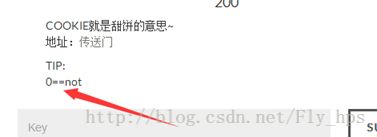

更具题目名称“Cookie”可以联想到必然与Cookie相关,所以我们在点击传送门的同时,使用burpsuite进行抓包操作

要想获得有cookie,那么我们就必须把not变为yes也就是需要报0变为与之相反的数值。“没有”的反义词就是“有” 我们惯性思维“0”与“1”相反,所以进行改包操作:

之后释放包,并且查看原网页:

题目考察点:巧用题目给出的信息提示 对Cookie的理解

14、MySQL

打开题目链接:

由以上提示,我们可以直接范文robots.txt查看是否有隐藏的信息(至于不知道robots.txt的请自行Baidu)

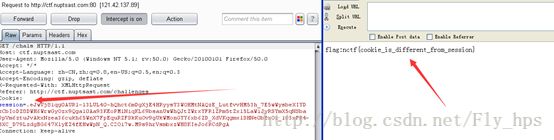

找到关键词:sql.php、ID=1024 、intval($_GET[id])

由此可知,需要访问“/sql.php?id=1024.x”这个子目录,此处的“x”可以是任何非0整数值(因为intval函数的作用)

题目考察点: 题目提示信息的使用 对robots.txt的了解 PHP函数功能的查询与理解

15、Sqlinjection 3

打开题目链接:

结合题目可以知晓这是一个“宽字节”注入

验证:

之后使用工具sqlmap进行跑一下:

题目考察点: 宽字节注入

16、X00

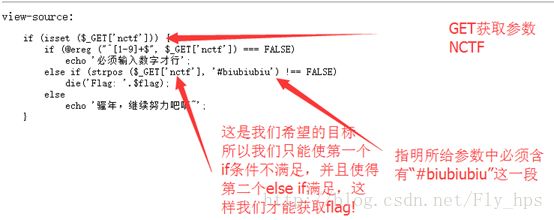

打开题目链接:

原来的URL路径:http://teamxlc.sinaapp.com/web4/f5a14f5e6e3453b78cd73899bad98d53/index.php

我们提供参数:nctf[]=1XXXXXXXXXXX#biubiubiu

此处的XXXXXXX出可以随便输入其他的字符,结果保持不变!

测试使用的URL路径:

http://teamxlc.sinaapp.com/web4/f5a14f5e6e3453b78cd73899bad98d53/index.php?nctf[]=1sgasGsg#biubiubiu

结果

题目考察点: 代码审计 PHP函数使用

17、bypass again

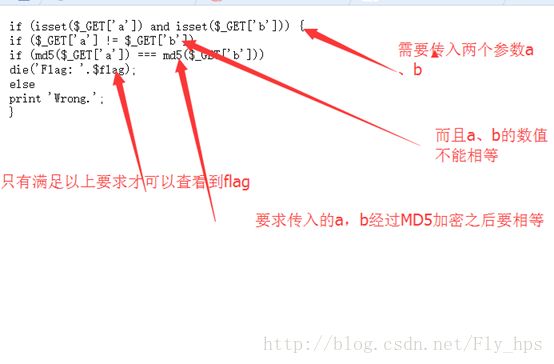

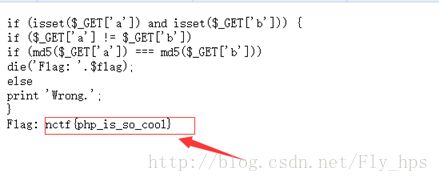

打开链接:

根据这些已知的信息我们可以发现这里的两个要求有一些矛盾,但是我们联想到这是一个使用php编写的脚本,而且在php中对数组的MD5加密之后都是NULL,所以可以使用这个小点来试试:

原来的URL

http://chinalover.sinaapp.com/web17/index.php

对其进行修改加入构造的参数:

http://chinalover.sinaapp.com/web17/index.php?a[]=x&b[]=y

这里的x、y 可以为任意数值!

之后查看:

题目考察点:PHP代码审计

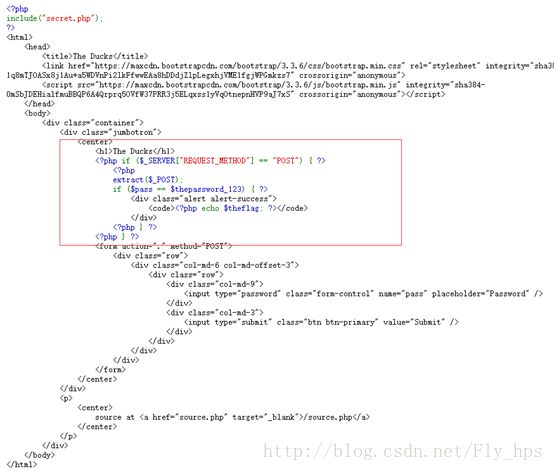

18、变量覆盖

打开题目链接:

根据提示信息查看source.php

extract()函数的作用:从数组中将变量导入到当前的符号表,该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量。

由于extract的参数直接是$_POST,那么就存在了变量覆盖的可能了。使用Burpsuite修改请求参数,传递pass和thepassword_123覆盖掉默认的thepassword_123的值,就可以得到flag了

操作如下:

填写表单之后提交并且使用burp suit进行抓包:

之后转到Raw模块下:

题目考察点:变量覆盖

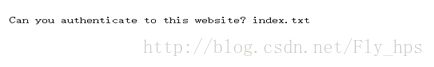

19、PHP是世界上最好的语言

打开链接:

之后我们接着访问以下当前目录下的index.txt文件:

由于我们输入为GET提交方式,所以本身会经过一次URL编码,外加验证时的一次一共是两次,所以我们需要对“hackerDJ”进行两次URL编码,之后再作为参数进行传入

使用御剑编码进行编码:

第一次编码:

第二次编码:

之后作为参数进行传入:

![]()

打开页面

题目考察点:代码审计 编码解码

20、伪装者

打开链接

想到抓包操作:

之后根据提示需要本地登陆,那么就需要修改请求头了。增加请求头 X-Forwarded-For: 127.0.0.1 就可以通过验证拿到flag了。

后续题目待续!