2019信安国赛逆向easyGo,bbvvmm题解

0x00 Reverse–easyGo

操作内容:

|拖入ida反编译,发现很难识别,google之后,发现解析go符号的ida py脚本

https://raw.githubusercontent.com/strazzere/golang_loader_assist/master/golang_loader_assist.py

执行之后

识别出了main函数,在main函数里面找0000000495194(main函数前面部分的都可以)作为调试的起点

识别出了main函数,在main函数里面找0000000495194(main函数前面部分的都可以)作为调试的起点

.gdb easyGo

b *0x0000000495194下断点

一直单步走,随便输入一下东西,在0x4952eb出现flag

FLAG值:

FLAG值:

flag{92094daf-33c9-431e-a85a-8bfbd5df98ad}

0x02 Reverse bbvvmm

操作内容:

Ida反编译,发现检查密码的和刚刚打的ddctf的混淆很像,单流程有200多个,ida远程动态调试,在输入的数据上下断点,运行,断下来的时候查看内存,发现

…^…x1…I

…^…y2…K

…^…z3…I

…^…{4…O

…^…|5…I

…^…}…

开始没认为这是密码,后来没办法试了一下,发现是对的。

发现后面比较好分析,先进行sm4加密,然后变形base64的到密文

发现后面比较好分析,先进行sm4加密,然后变形base64的到密文

写个脚本解变形base64

table='IJLMNOPKABDEFGHCQRTUVWXSYZbcdefa45789+/6ghjklmnioprstuvqwxz0123y'

stand=['A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J', 'K', 'L', 'M', 'N', 'O', 'P',

'Q', 'R', 'S', 'T', 'U', 'V', 'W', 'X', 'Y', 'Z', 'a', 'b', 'c', 'd', 'e', 'f',

'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v',

'w', 'x', 'y', 'z', '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', '+', '/']

s = "".join(stand)

cipher='RVYtG85NQ9OPHU4uQ8AuFM+MHVVrFMJMR8FuF8WJQ8Y'

flag=[]

for i in cipher:

flag.append(s[table.index(i)])

flag=''.join(flag)+'='

print base64.b64decode(flag)

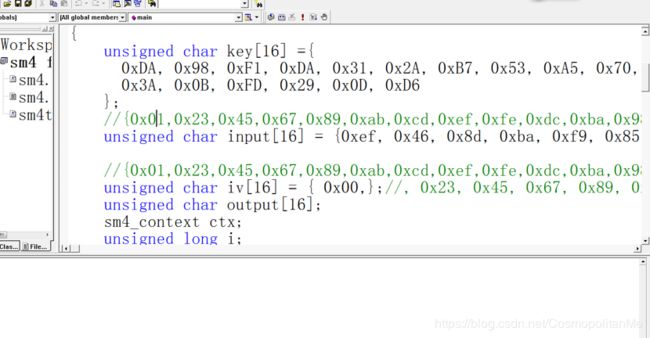

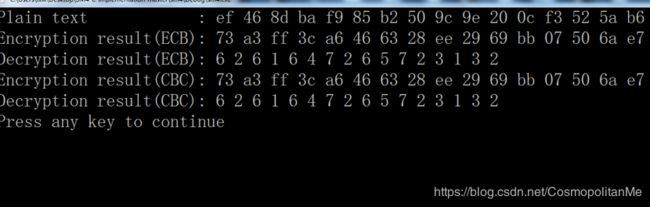

接下来开始解sm4,在github上找了一个c语言的,改了其中的IV和密钥

print binascii.a2b_hex(‘6261647265723132’)

print binascii.a2b_hex(‘6261647265723132’)

得到用户名:badrer12

在本地测试是对的,但是远程没有显示,问了下客服,是密码后面不能有\n,改用pwntools提交