一、前言

今天终于上综合性的项目了,学习完防火墙的nat配置和pat配置后,我们的boss出综合性项目了。废话不多说上图有图有真相、没图不哔哔。

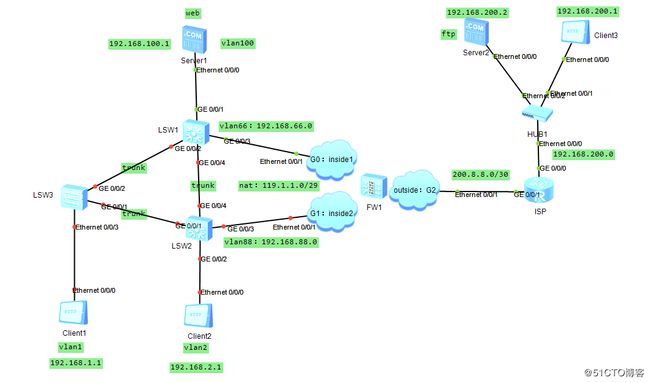

二、实验综合拓扑

三、实验目的和要求

1、要求各个vlan可以互相联通

2、使用VRRP技术实现路由器间的备份冗余

3、在内网防火墙上使用动态PAT访问外网

4、发布公司内部Web服务器供外网的cilent3访问

5、问题:VLAN网关在哪里?ISP路由如何配置?

6、所有数据包的走向

四、实验所需设备和配置

1.设备:

3台client,2台服务器,1台集线器,1台路由器,1台二层交换机,2台三层交换机,网线若干。

2.设备的ip配置:

Client1,vlan1,ip地址192.168.1.1/24,网关:192.168.1.250/24

Client2,vlan2,ip地址192.168.2.1/24,网关:192.168.2.250/24

Client3,无vlan,ip地址192.168.200.1/24,网关:192.168.200.254/24

Server1,vlan100,ip地址192.168.100.1/24,网关:192.168.100.250/24

Server2,vlan100,ip地址192.168.200.2/24,网关:192.168.200.254/24

3.vlan的ip配置

Vlan1:LW1:192.168.1.254/24 LW2:192.168.1.253/24

Vlan2:LW1:192.168.2.254/24 LW2:192.168.2.253/24

Vlan100:LW1:192.168.100.254/24 LW2:192.168.100.253/24

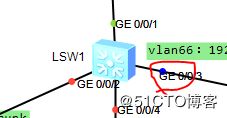

Vlan66:192.168.66.1/24

Vlan88:192.168.88.1/24

4.防火墙接口配置

G0:ip:192.168.66.2/24 ,区域inside1

G1:ip:192.168.88.2/24 ,区域inside2

G2:ip:200.8.8.1/30 ,区域outside

5.vrrp配置

LSW1:

vlan1:虚拟网关ip:192.168.1.250,真实网关ip:192.168.1.254 ,优先级200,端口跟踪g0/0/3、g0/0/2,跟踪端口断开优先级降低:100

vlan2:虚拟网关ip:192.168.2.250,真实网关ip:192.168.2.254 ,优先级200,端口跟踪g0/0/3、g0/0/2,跟踪端口断开优先级降低:100

vlan100:虚拟网关ip:192.168.100.250,真实网关ip:192.168.100.254 ,优先级200,端口跟踪g0/0/3、g0/0/2,跟踪端口断开优先级降低:100

LSW2:

vlan1:虚拟网关ip:192.168.1.250,真实网关ip:192.168.1.253 ,优先级150

vlan2:虚拟网关ip:192.168.2.250,真实网关ip:192.168.2.253 ,优先级150

vlan100:虚拟网关ip:192.168.100.250,真实网关ip:192.168.100.253 ,优先级150

6.ISP路由器配置

g0/0/1:ip:200.8.8.2/30

g0/0/0:ip:192.168.200.254/24

五、涉及到的技术

1.VLAN:指的是虚拟局域网,是一种 2 层技术。可以在交换机上实现广播域的隔离。从而可以减小数据广播风暴对交换网络的影响,降低了网络管理难度,同时可以实现网络规模的灵活扩展。

2.Trunk 链路与 Access 链路:Trunk 链路同一时刻可以支持多VLAN 的数据转发,数据携带 VLAN 标签(native vlan 除外);Access 链路同一时刻只能传输一个 VLAN 的数据,发送和接收的数据,都没有标签;

3.NAT:指的是网络地址转换;作用是实现内网私有 IP 地址与外网公有 IP 地址的转换,从而实现内网与外网的互通,同时还可以隐藏内部网络的结构,增强网络的安全性。

4.VRRP:指的是虚拟网关冗余协议。作用是在不同的网关设备之间形成虚拟网关 IP 地址,从而实现网关设备之间的备份冗余,增强网关的稳定性。

5.ACL:指的是访问控制列表,作用是匹配感兴趣流量,结合工具对流量进行过滤;基本 ACL 和扩展 ACL。区别:基本 ACL 只能匹配 IP 头部中的源 IP 地址;扩展 ACL 可以同时匹配 IP 头部中的源 IP 地址和目标 IP 地址,以及传输层协议的内容,控制流量更加精确。

6.OSPF:指的是开放式最短路径优先协议。作用是在公司网络内部快速的形成一个最短的、无环的、三层转发路径。

六、配置思路以及命令展示

1.LSW3配置:

A、创建vlan2和vlan100,交换机默认是有vlan1的。

B、修改名称为SW3

C、把g0/0/1和g0/0/2设置trunk,把e0/0/3加入vlan1(默认情况下所有接口都属于vlan1)

undo terminal monitor //关闭终端监控

system-view //进入系统模式

[Huawei]sysname SW3 //修改名字为SW3

[SW3]vlan batch 2 100 //创建vlan2 和100

[SW3]port-group group-member g0/0/1 g0/0/2 //把g1和g2口加入组

[SW3-port-group]port link-type trunk //给组设置trunk模式

[SW3-port-group]port trunk allow-pass vlan all //给组加入所有vlan

[SW3-port-group]quit //退出

验证:[SW3]display vlan //查看vlan 2.LSW1配置:

A、创建vlan2、vlan100和vlan66,交换机默认是有vlan1的。

B、修改名称为SW1

C、把g0/0/4和g0/0/2设置trunk,把g0/0/3接入模式加入vlan66,g0/0/1接入模式加入vlan100

D、设置vlan1,vlan2,vlan100,vlan66的ip和网关。

E、设置vlan1,vlan2,vlan100的vrrp,优先级为200,虚拟ip都是对应网段的250。

F、设置他们的监视端口,并设置端口断开所降低的优先级:100

G、设置ospf,区域area0,宣告vlan1,vlan2,vlan100,vlan66的网段。

undo terminal monitor //关闭终端监控

system-view //进入系统模式

[Huawei]sysname SW1 //修改名字为SW1

[SW1]vlan batch 2 100 66 //创建vlan2、100、66

[SW1]port-group group-member g0/0/4 g0/0/2 //把g4和g2口加入组

[SW1-port-group]port link-type trunk //给组设置trunk模式

[SW1-port-group]port trunk allow-pass vlan all //给组加入所有vlan

[SW1-port-group]quit //退出

[SW1]int g0/0/3 //进入接口g3

[SW1-GigabitEthernet0/0/3]port link-type access //设置为接入模式

[SW1-GigabitEthernet0/0/3]port default vlan 66 //加入vlan66

[SW1-GigabitEthernet0/0/3]int g0/0/1 //进入接口g1

[SW1-GigabitEthernet0/0/1]port link-type access //设置为接入模式

[SW1-GigabitEthernet0/0/1]port default vlan 100 //加入vlan100

[SW1-GigabitEthernet0/0/1]quit //退出

[SW1]int vlan1 //进入vlan1

[SW1-Vlanif1]ip add 192.168.1.254 24 //设置vlan1网关

[SW1-Vlanif1]vrrp vrid 1 virtual-ip 192.168.1.250 //开启vrrp并设置虚拟网关ip

[SW1-Vlanif1]vrrp vrid 1 priority 200 //设置优先级为200

[SW1-Vlanif1]vrrp vrid 1 track interface g0/0/3 reduced 100 //设置端口跟踪g3,如果断开优先级减低100

[SW1-Vlanif1]vrrp vrid 1 track interface g0/0/2 reduced 100 //设置端口跟踪g2,如果断开优先级减低100

[SW1-Vlanif1]int vlan 2 //进入vlan1

[SW1-Vlanif2]ip add 192.168.2.254 24 //设置vlan2网关

[SW1-Vlanif2]vrrp vrid 2 virtual-ip 192.168.2.250 //开启vrrp并设置虚拟网关ip

[SW1-Vlanif2]vrrp vrid 2 priority 200 //设置优先级为200

[SW1-Vlanif2]vrrp vrid 2 track interface g0/0/3 reduced 100 //设置端口跟踪g3,如果断开优先级减低100

[SW1-Vlanif2]vrrp vrid 2 track interface g0/0/2 reduced 100//设置端口跟踪g2,如果断开优先级减低100

[SW1-Vlanif2]int vlan 100 //进入vlan100

[SW1-Vlanif100]ip add 192.168.100.254 24 //设置vlan100网关

[SW1-Vlanif100]vrrp vrid 3 virtual-ip 192.168.100.250 //开启vrrp并设置虚拟网关ip

[SW1-Vlanif100]vrrp vrid 3 priority 200 //设置优先级为200

[SW1-Vlanif100]vrrp vrid 3 track interface g0/0/3 reduced 100 //设置端口跟踪g3,如果断开优先级减低100

[SW1-Vlanif100]vrrp vrid 3 track interface g0/0/2 reduced 100 //设置端口跟踪g2,如果断开优先级减低100

[SW1-Vlanif100]int vlan 66 //进入vlan66

[SW1-Vlanif66]ip add 192.168.66.1 24 //设置vlan66的ip

[SW1-Vlanif66]quit //退出

[SW1]ospf 1 router-id 1.1.1.1 //设置ospf,路由id为1.1.1.1

[SW1-ospf-1]area 0 //开启0区域并进入

[SW1-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255 //宣告vlan1网段

[SW1-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255//宣告vlan2网段

[SW1-ospf-1-area-0.0.0.0]network 192.168.100.0 0.0.0.255 //宣告vlan100网段

[SW1-ospf-1-area-0.0.0.0]network 192.168.66.0 0.0.0.255 //宣告vlan66网段

[SW1-ospf-1-area-0.0.0.0]quit //退出

[SW1-ospf-1]quit //退出

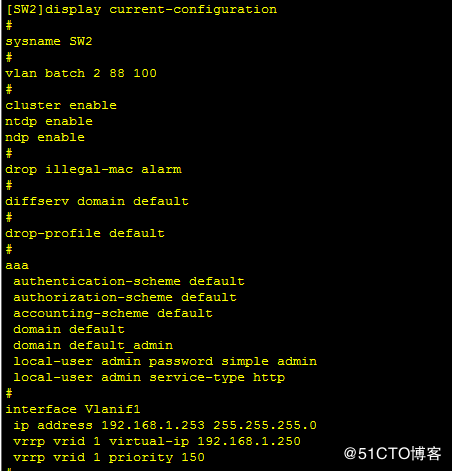

验证:[SW1]display current-configuration //查看所有配置 3.LSW2配置:

A、创建vlan2、vlan100和vlan88,交换机默认是有vlan1的。

B、修改名称为SW2

C、把g0/0/4和g0/0/1设置trunk,把g0/0/3接入模式加入vlan88,g0/0/2接入模式加入vlan2

D、设置vlan1,vlan2,vlan100,vlan88的ip和网关。

E、设置vlan1,vlan2,vlan100的vrrp,优先级为150,虚拟ip都是对应网段的250。

G、设置ospf,区域area0,宣告vlan1,vlan2,vlan100,vlan88的网段。

undo terminal monitor //关闭终端监控

system-view //进入系统模式

[Huawei]sysname SW2 //修改名字为SW2

[SW2]vlan batch 2 100 88 //创建vlan2、100、66

[SW2]port-group group-member g0/0/1 g0/0/4 //把g4和g1口加入组

[SW2-port-group]port link-type trunk //给组设置trunk模式

[SW2-port-group]port trunk allow-pass vlan all //给组加入所有vlan

[SW2-port-group]quit //退出

[SW2]int g0/0/2 //进入接口g2

[SW2-GigabitEthernet0/0/2]port link-type access //设置为接入模式

[SW2-GigabitEthernet0/0/2]port default vlan 2 //加入vlan2

[SW2-GigabitEthernet0/0/2]int g0/0/3 //进入接口g3

[SW2-GigabitEthernet0/0/3]port link-type access //设置为接入模式

[SW2-GigabitEthernet0/0/3]port default vlan 88 //加入vlan88

[SW2-GigabitEthernet0/0/3]quit //退出

[SW2]int vlan 1 //进入vlan1

[SW2-Vlanif1]ip add 192.168.1.253 24 //设置vlan1网关

[SW2-Vlanif1]vrrp vrid 1 virtual-ip 192.168.1.250 //开启vrrp并设置虚拟网关ip

[SW2-Vlanif1]vrrp vrid 1 priority 150 //设置优先级为150

[SW2-Vlanif1]int vlan 2 //进入vlan2

[SW2-Vlanif2]ip add 192.168.2.253 24 //设置vlan2网关

[SW2-Vlanif2]vrrp vrid 2 virtual-ip 192.168.2.250 //开启vrrp并设置虚拟网关ip

[SW2-Vlanif2]vrrp vrid 2 priority 150 //设置优先级为150

[SW2-Vlanif2]int vlan 88 //进入vlan88

[SW2-Vlanif88]ip add 192.168.88.1 24 //设置vlan88网关

[SW2-Vlanif88]int vlan 100 //进入vlan100

[SW2-Vlanif100]ip add 192.168.100.253 24 //设置vlan100网关

[SW2-Vlanif100]vrrp vrid 3 virtual-ip 192.168.100.250 //开启vrrp并设置虚拟网关ip

[SW2-Vlanif100]vrrp vrid 3 priority 150 //设置优先级为150

[SW2-Vlanif100]quit //退出

[SW2]ospf 1 router-id 2.2.2.2 //设置ospf,路由id为2.2.2.2

[SW2-ospf-1]area 0 //开启0区域并进入

[SW2-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255 //宣告vlan1网段

[SW2-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255 //宣告vlan2网段

[SW2-ospf-1-area-0.0.0.0]network 192.168.100.0 0.0.0.255 //宣告vlan100网段

[SW2-ospf-1-area-0.0.0.0]network 192.168.88.0 0.0.0.255 //宣告vlan66网段

[SW2-ospf-1-area-0.0.0.0]quit //退出

[SW2-ospf-1]quit //退出

验证:[SW2]display current-configuration //查看所有配置 4.验证vrrp

terminal monitor //开启终端监控

terminal debugging //开启终端调试

debugging ip icmp //开启调试ip的icmp

system-view //进入系统模式

[SW1]info-center console channel monitor //开启主机监控

terminal monitor //开启终端监控

terminal debugging //开启终端调试

debugging ip icmp //开启调试ip的icmp

system-view //进入系统模式

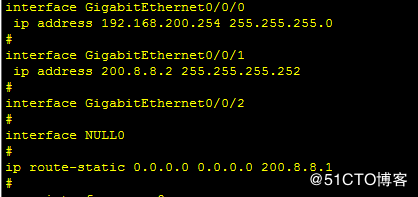

[SW2]info-center console channel monitor //开启主机监控 5.ISP路由器设置

A、设置g0/0/1接口的ip为200.8.8.2/30,g0/0/0接口的ip网关为192.168.200.254/24

B、设置缺省路由下一跳为200.8.8.1。

undo terminal monitor //关闭终端监控

system-view //进入系统模式

[Huawei]sysname ISP //修改名字为ISP

[ISP]int g0/0/0 //进入g0端口

[ISP-GigabitEthernet0/0/0]ip add 192.168.200.254 24 //设置内网网关

[ISP-GigabitEthernet0/0/0]int g0/0/1 //进入g1端口

[ISP-GigabitEthernet0/0/1]ip add 200.8.8.2 255.255.255.252 //设置外网ip

[ISP-GigabitEthernet0/0/1]quit //退出

[ISP]ip route-static 0.0.0.0 0.0.0.0 200.8.8.1 //设置静态路由

验证:[ISP]display current-configuration //查看所有配置 6.防火墙asa设置

A、配置端口g0的nameif为inside1,开启端口 ,安全级别为100,ip地址为192.168.66.2/24。

B、配置端口g1的nameif为inside2 ,开启端口,安全级别为99,ip地址为192.168.88.2/24。

C、配置端口g2的nameif为outside ,开启端口,安全级别为0,ip地址为200.8.8.1/30。

D、设置防火墙的ospf,区域为0,宣告网段vlan66,vlan88

E、设置动态pat,让内网的192.168.2.0/24、192.168.1.0/24、192.168.100.0/24网段转换为公网地址119.1.1.1/29

F、设置指向外网的静态路由,加入ospf,进行路由重分发

G、设置静态pat可以让外网访问内网的web服务器

H、因为防火墙默认安全级低的无法访问安全级高的区域,因此需要设置acl让ip通过,来验证内网访问外网回包

ciscoasa> enable //进入特权模式

Password: ******* //用密码登录

ciscoasa# configure terminal //进入全局配置模式

ciscoasa(config)# int g0 //进入g0端口

ciscoasa(config-if)# no shutdown //开启端口

ciscoasa(config-if)# nameif inside1 //设置内网名称inside1

ciscoasa(config-if)# security-level 100 //安全级别为100

ciscoasa(config-if)# ip add 192.168.66.2 255.255.255.0 //设置端口ip

ciscoasa(config-if)# exit//退出

ciscoasa(config)# int g1 //进入g1端口

ciscoasa(config-if)# no shutdown //开启端口

ciscoasa(config-if)# nameif inside2 //设置内网名称inside2

ciscoasa(config-if)# security-level 99 //安全级别为99

ciscoasa(config-if)# ip add 192.168.88.2 255.255.255.0 //设置端口ip

ciscoasa(config-if)# exit //退出

ciscoasa(config)# int g2 //进入g2端口

ciscoasa(config-if)# no shutdown //开启端口

ciscoasa(config-if)# nameif outside //设置外网名称outside

ciscoasa(config-if)# security-level 0 //安全级别为0

ciscoasa(config-if)# ip add 200.8.8.1 255.255.255.252 //设置端口ip

ciscoasa(config-if)# quit //退出

ciscoasa(config)# router ospf 1 //开启ospf

ciscoasa(config-router)# router-id 3.3.3.3 //设置路由id为3.3.3.3

ciscoasa(config-router)# network 192.168.66.0 255.255.255.0 area 0 //宣告vlan66网段,区域为0

ciscoasa(config-router)# network 192.168.88.0 255.255.255.0 area 0 //宣告vlan88网段,区域为0

ciscoasa(config-router)# exit //退出

ciscoasa(config)#route outside 192.168.200.0 255.255.255.0 200.8.8.2 //设置静态路由指向外网的

ciscoasa(config)# router ospf 1 //进入ospf1

ciscoasa(config-router)# redistribute static //设置路由重分发

ciscoasa(config-router)# quit //退出

ciscoasa(config)# object network in-out //设置对象网络名称为in-out

ciscoasa(config-network-object)# subnet 192.168.0.0 255.255.0.0 //设置内网要转换的ip

ciscoasa(config-network-object)# nat (inside1,outside) dynamic 119.1.1.1 //设置动态pat,让内网ip动态的转换为119.1.1.1

ciscoasa(config-network-object)# quit //退出

ciscoasa(config)# access-list 123 extended permit ip any any //设置acl,主要目的是验证使用,让外网包可以恢复到内网

ciscoasa(config)# access-group 123 in interface outside //应用cal验证截图:

开启外网fit的功能

使用client1和client2验证。

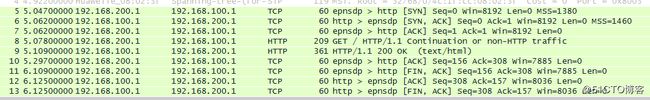

抓包截图,抓包位置

抓包结果:

可见内网ip可以转换为外网119.1.1.1的ip,并且htp有回复。

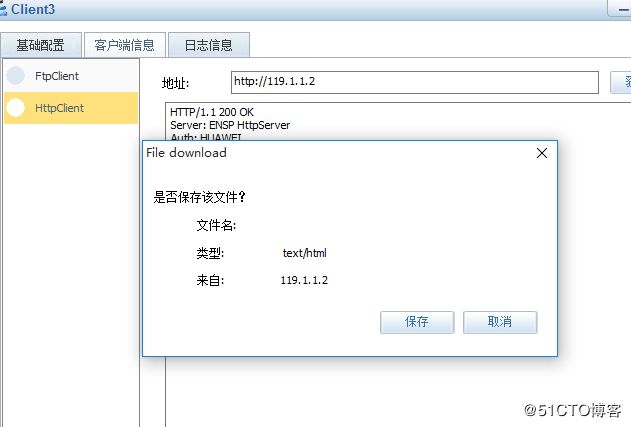

ciscoasa(config)# object network 456 //设置对象网络名称为456

ciscoasa(config-network-object)# host 119.1.1.2 //设置要转换的外网ip

ciscoasa(config-network-object)# quit //退出

ciscoasa(config)# object network 789 //设置对象网络名称为789

ciscoasa(config-network-object)# host 192.168.100.1 //设置要转换的内网ip

ciscoasa(config-network-object)# nat (inside1,outside) static 456 service tcp 80 80 //使用静态nat,方向inside1到outside,转化为外网456的ip,tcp协议的80端口出项,80端口入项ciscoasa(config-network-object)# quit //退出验证截图:

开启Server1的web服务。

抓包展示:抓包位置

抓包结果:

抓包位置:

抓包结果:

七、测试中遇到的问题总结

1.测试时候我老是遇到与防火墙直连网段无法连通的情款,也一直没找到原因,重新在虚拟机设置VMnet端口和电脑的网络连接中禁用在开启网络连接,在重启一下就会解决,原因不清楚。

2.遇到路由器有路由表,pc机却无法ping通防火墙端口的情况,而防火墙却可以ping通pc机,一直找不到解决办法,在我从新启动电脑后,吃了个午饭,睡了个午觉,再次测试就好了。

3.前面的问题:VLAN网关在哪里?ISP路由如何配置?

答:vlan网关我设置在两个三层交换机上,并且做了vrrp。ISP路由就设置两个网关ip,和静态路由了。

4.数据包走向现在是走的内网三层交换机,当主路由器路线断掉后会走副三层交换机,但是副三层交换机暂时我没配置,代码原理基本一样。