在移动优先、云优先的世界中,使用 Azure Active Directory (Azure AD) 可以实现从任意位置单一登录到设备、应用和服务。 随着自带设备 (BYOD) 等设备的普及,IT 专业人员面临着两个对立的目标:

1、使最终用户能够随时随地保持高效的工作

2、随时保持企业资产

用户可通过设备访问企业资产。为了保护企业资产,IT管理员需要控制这些设备。这可确保用户使用满足安全性和符合性标准的设备访问资源。

设备管理也是基于设备的条件性访问的基础。通过基于设备的条件访问,可确保只有受管理设备才能访问环境中的资源。

Azure AD和Windows Server AD对比如下:

https://docs.microsoft.com/en-us/azure/active-directory-domain-services/active-directory-ds-comparison

所以在Office365中将设备加入Azure AD域,可以实现更多的基于条件的应用访问已经各种炫酷功能。

下面来看一下怎么将一台设备加入Azure AD域吧。

首先登录Office365 Admin Center然后点击管理员进入Azure AD,选择设备

选择所有设备,然后在右侧点击选择的用户可以将设备加入Azure AD域,如果选择全部那么整个组织中的用户都可以将设备加入Azure AD域中,这里我使用的我账号来做演示。下面的要使用MFA验证才能加入Azure AD域选择否(也可以选择是,只是在加入Azure AD域时会对Office365用户身份进行二次验证)

选择添加成员,添加完成后记得点击左下角的确定

点击确定后还要记得点击策略上方的保存

然后,我打开之前的旧笔记本打开任意一个Office应用就会弹出以下提示信息,当然是要选择允许组织管理我的设备

然后输入我的邮箱账号密码完成后就会重新准备Office

继续点击接受并启动

现在我的电脑属性还是一个workgroup工作组模式

再回到Azure AD中查看所有设备,就能看到我的笔记本已经注册到Azure AD中了(其实任意一台电脑上只要安装了Office365客户端并进行登录激活都会限制注册到Azure AD),如下图

然后打开我的笔记本,查看系统属性,并选择连接到工作单位或者学校,然后输入Office365账号

由于没有真正购买Azure AD,只是用了Office365附带的Azure AD,所以没有MDM的URL(Azure AD中MDM的设置都是灰色的,蛋疼),这里我们就手动点击加入Azure AD域

然后再一次输入用户名密码

然后会有提示用户是否确认加入组织

点击加入后,就可以使用已经输入的账号和密码进行登录

然后最终将笔记本加入公司Office365的Azure AD域

这时候再打开系统属性,就能看到这台笔记本已经加入公司组织了

此时我的笔记本还是使用的一个本地账户登录的,接下来我们切换下使用域账号(Office365账户)登录看下效果

下面的图片都是手机拍照的,可能不是太清楚

输入Office365账户密码,下方也提示登录到工作账户或者学校账户

已经检索出我的DisplayName了哦

因为笔记本有指纹识别模块,所以会提示设置指纹解锁设备,这里可以设置也可以跳过

接下来就是Azure AD组织的策略了,必须设置Windows hello

开始设置账户

选择账户验证的方式

选择电话呼叫(这里默认的电话信息是来自于Azure AD用户身份验证预留信息,可以参考我之前的博客Office365启用SSPR(用户自助重置密码),里面会有介绍如何去配置这些信息)

然后微软系统对我的手机号码进行呼叫

如果我接通这里就完成了,如果我挂断,这里就通不过,But在切换账号过程中,,,整个系统是没有网络的,这也就直接导致接下来所有的验证失败

然后系统会提示跳过这个策略部分,但是后面要记得来设置这个Windows hello

接下来登录到系统后,我再进行Windows hello的设置

开始设置

继续设置PIN

对当前账号进行额外验证

选择短信方式

手机收到短信

填写验证码

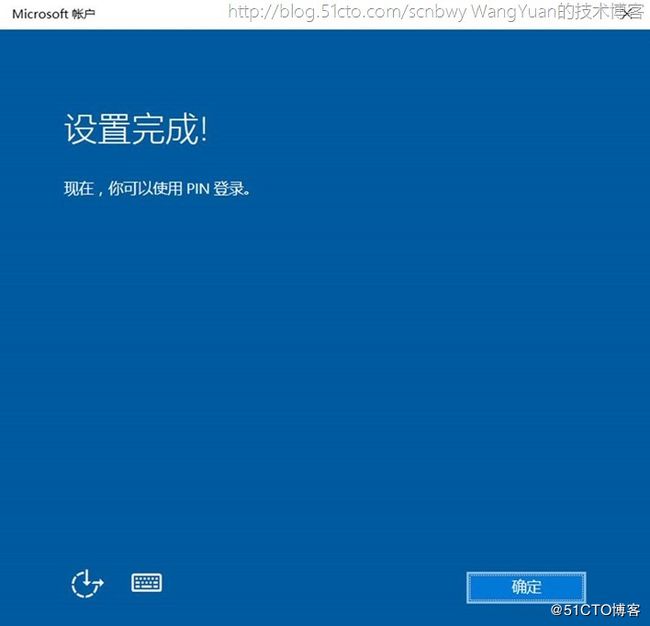

完成以上所有账号验证后设置PIN码

设置完成

然后登录到Azure AD管理中心,查看用户的设备也显示为Azure AD Joined状态,这个才是真正的将设备加入Azure AD域。

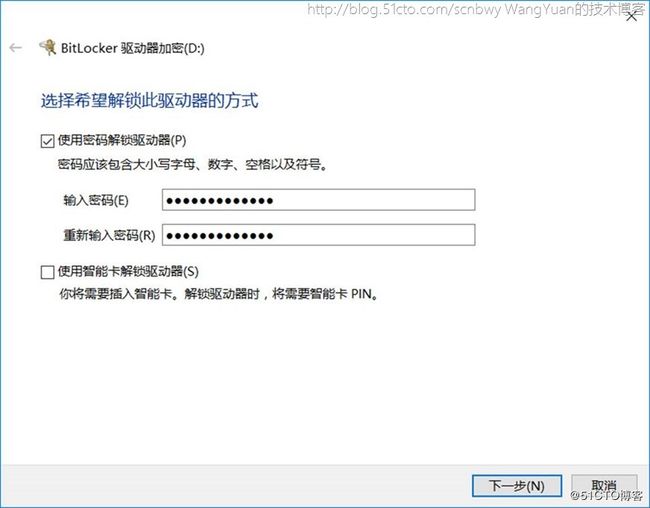

接下来就可以启用一些自定义的高级功能,比如启动已经加入Azure AD计算机的BitLocker

将恢复密钥存储到Azure AD中,是不是很吊

进入Azure AD管理中心,查看已经加入Azure AD的设备已经将BitLocker恢复密钥存储上来了

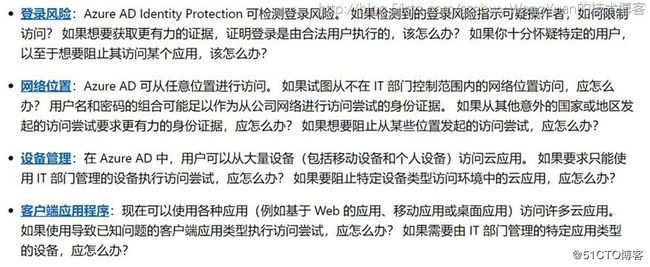

文章开头说了,将设备加入Azure AD最主要的目的是通过配置基于条件的访问策略来控制用户到底能在哪里访问什么东西,如果没有将设备加入Azure AD,将不能很好的限制用户去访问整个Azure中的服务(不仅限于Office365的SaaS服务)

在移动优先、云优先的世界,用户可以从任意位置使用各种设备和应用访问组织的资源。 因此,仅关注谁可以访问资源不再能满足需求。为了掌握安全与效率之间的平衡,还需将资源的访问方式作为访问控制决策的考虑因素。使用Azure Active Directory (Azure AD) 条件访问便可处理该需求。条件访问是Azure Active Directory的一项功能。使用条件访问时,可以根据条件就云应用的访问实施自动化的访问控制决策。

完成第一因素身份验证后将强制执行条件访问策略。因此,条件访问不是针对拒绝服务 (DoS) ***等场景的第一道防线,而是可以利用来自这些事件的信号(例如,登录风险级别、请求的位置等)来确定访问权限。

下面的图可以很好的理解这个问题,当然也可以参考微软官方是对条件访问的描述

https://docs.microsoft.com/zh-cn/azure/active-directory/conditional-access/overview

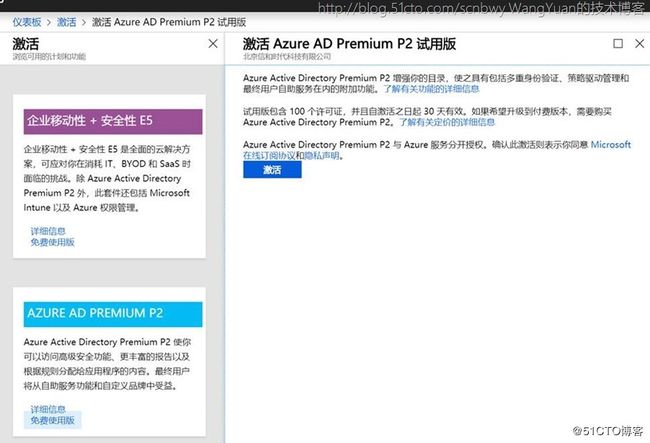

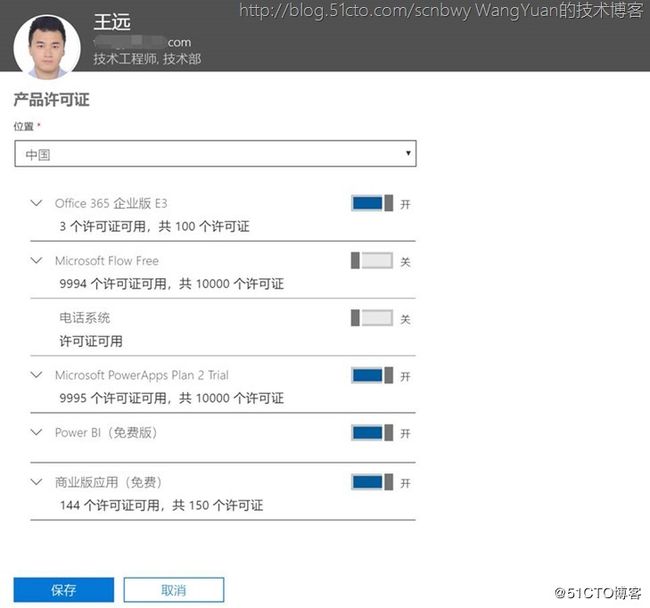

But!!!基于条件访问的策略是要有Azure AD Premium许可的,而我们公司的Azure AD只是Office365上附带的一个很基础的版本,没有专门去购买Azure AD,所以并没有这个许可,于是我又天真的去点击免费试用,并激活

然而,在分配许可里面,,,,鬼都没有一个

2019/1/9晚九点,加入Azure AD设备基于条件访问的策略建立以及验证测试卒~~~![]()

![]()

![]()

所以基本没法开展有意义的测试!但是我却发现了另外一个很有意思的功能:

我在那台加入Azure AD笔记本上编辑的文档直接保存在桌面的,这是一个很常规的动作,但是我在新的PC上打开Word(使用同一个Office365账号登录Office)发现我在其他电脑上的所有文档,都可以在这里很轻松的打开

然后打开查看里面的内容跟我在那台设备上编辑的一模一样,

不得不佩服!!!微软×××牛!!!真正的实现了资料随账号走!!!

最后,提个问题:如果我的账号在Office365中启用了MFA功能,那么我登录计算机的时候会不会进行多重身份验证?

等后面有机会了再测试下已加入Azure AD的设备基于条件的访问,以及各种策略下发吧!