OpenStack 管理了众多的软硬件资源,并且利用这些资源提供云服务。而任何资源的管理,都会涉及到安全的管理,具体分为:

用户认证

服务认证

口令认证

无论是私有云还是共有云,都会开放许多的接口给众多的用户,而Keystone是OpneStone的安全组件,Keystone在对于用户进行认证的同时,也对用户的权限进行了限制。Keystone还保证OpenStack的服务可以正常注册。此外,各个服务组件之间的消息传递还需要用口令,当口令过期,则不再使用此口令。

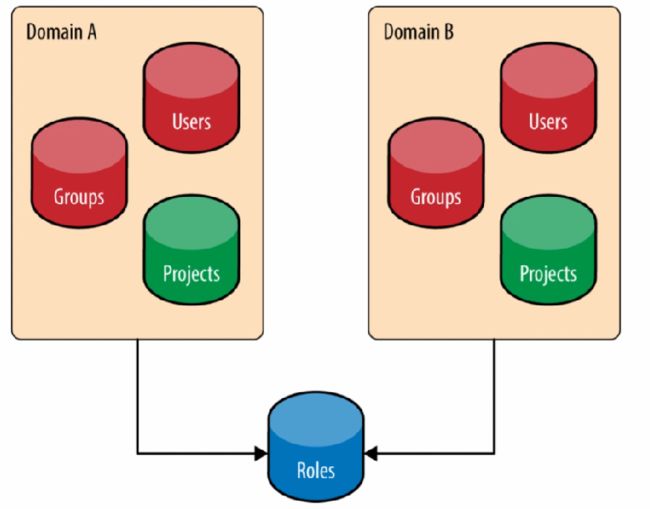

Domain相当于Keystone中的第一行政划分,比如显示世界中的国家

通过上图我们可以看到,Users,,Groups,Projects都是划分到了Domain中,即一个Domain会有各种各样的Users,Groups,Projects;但是我们会发现,Roles在不同的Domain中是唯一的,且不属于Domain.

在Keystone中,Users/Projects/Groups都是按照Domain划分的。Role是全局的,即一个用户在Domain A中是admin,那么在Domain B中会也是admin

Projects/Tenant(这两个是)是OpenStack中的一组资源打包之后的抽象,比如VMS ,p_w_picpaths,Volumes等。意味着,这些资源都是归这个Project/Tenant所拥有

Projects并不拥有users/users Groups(用户/用户组),users和users groups是利用role与Tenant产生联系的(称为Grant)

注:Projects和Tenant其实是等价的概念,只是因为历史原因,名称不同罢了,现在一般都用Tenant

Roles

users必须依靠某个Tenant才可以进入keystone的世界,而users与Tenant的桥梁就是Roles

如:在家里,role=(儿子/父亲/母亲),在学校,roles=(教师/学生/职工)

而一个users要和Tenant取得联系,就必须被赋予某个角色,如userA 通过Admin角色进入Tenant,userB通过member角色进入到Tenant

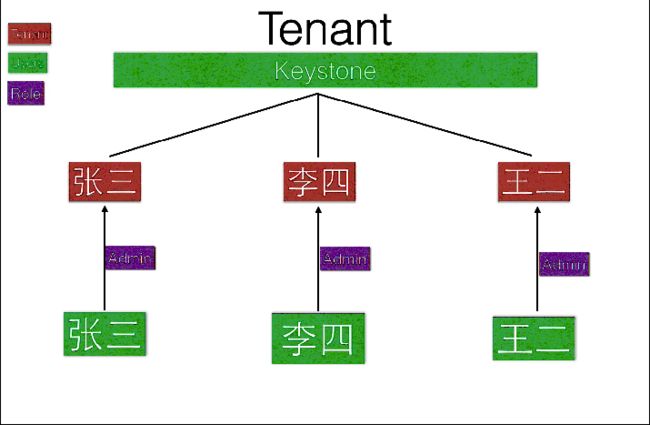

问:有时候并不清楚一个user应该被加到那个Tenant中,则此时用户如何直接与Keystone进行认证?

答:创建与用户名同名的Tenant,如下图

在为users绑定一个简单的角色(role),如Admin,在绑定这个Admin给与users同名的Tenant,这样用户便可以直接与keystone进行交互

注:在创建Tenant时,我们可以故意将其创建的和用户名称一样,这是一中取巧的方法

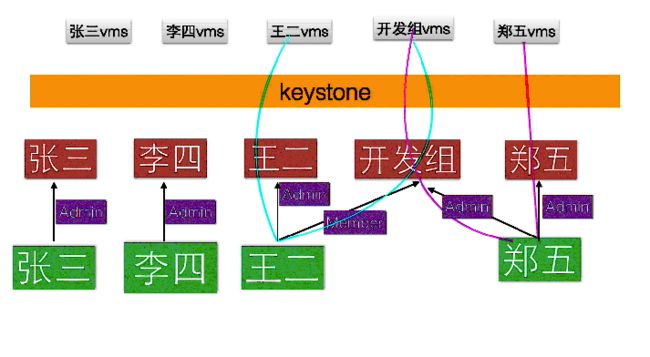

问:Tenant的作用是什么?

如王二这个users自己肯定是王二组的admin,但王二也有可能被分配到开发组,且在开发组是一个member,这样王二就可以利用member这个role进入到开发组,从而使用开发组的资源,但是他的权限在开发组中是受到限制的

郑五既是自己组的Admin有是开发组的Admin,即可以利用Admin这个role进入到开发组,并使用开发组的所有资源,并且拥有所有权限

王二和郑五的区别就是对于开发组的role不同,则这两个人对开发组的虚拟机资源的使用权限也就不同

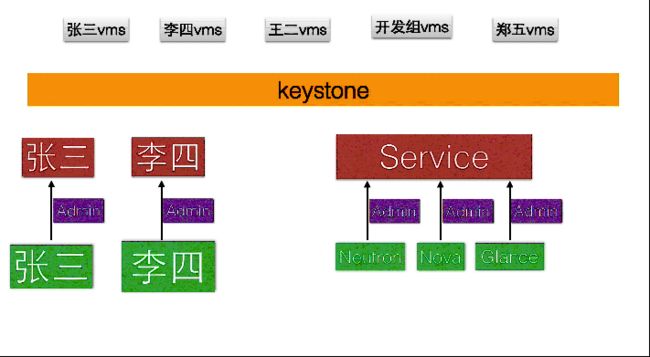

Tenant作用的另一个场景

Keystone会创建一个叫做service的Tenant,然后通过service这个Tenant把OpenStack的所有其他服务都注册到这个叫service的Tenant上面,如将Neutron,Nova,Galance等service服务全部注册进入service这个Tenant中,从而对服务进行统一的管理

问:Domain的作用是什么?

Domain主要是进行域的划分

如有两个域,一个为亚太研发区,一个为欧洲研发区

而在亚太研发区中,有2个Tenant,分别为研发组和测试组;三个users,分别为,研发经理,测试经理Peter,且Peter只是研发组和测试组这两个Tenant的member(role 为member)

通过这种行政划分,我们便可以把不同的Domain,不同的Tenant,不同的users进行相应的绑定

问:如何区别不同Domain中同名的Tenant或users?

答:通过UUID来区分

在openstack/keystone中都是通过UUID进行区分的,所有的名称都是给人看的,对Keystone来说,所有的的资源都是通过UUID区分的。

如在亚太研发区和欧洲研发区中都有Peter这个users这个用户存在,单对openstack来说这是两个用户,只是名称相同罢了,他们的UUID是不同的,同理研发组这个Tenant在两个域中也是不同的,其UUID也不同

若UUID相等,则说明是指同一个资源,UUID是openstack中的×××,可以将Keystone比作公安局,现实中的公安局也是通过×××进行区分人的,而openstack中所有的资源,所有的内部识别都是通过UUID进行的区分

keystone 的认证哲学:

1: 我们都是自己的Admin,所以一般创建Tenant时会创建一个与自己同名的Tenant

2: users进入不同的Tenant时必须标识自己的角色是什么(Admin,member)

3: 如果不在某个Tenant中,则对这个Tenant中资源是不可见的;因为角色不同,Tenant中的资源权限也不相同

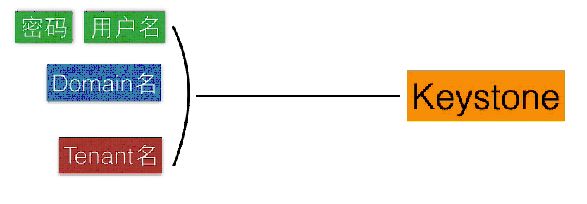

keystone中的认证流程:

即:需要进入keystone中一般要提供:密码,用户名,Domain名,Tenant。

问:是不是每次的认证都要提供用户名和密码?

答:并不是,第一次认证需要提供用户名,密码,Tenant,Domain,然后keystone会返回一个Token给用户使用,以后每次都依靠keystone发送的Token进行认证

通过这个Token,可以查到这个用户的密码/用户名/权限/属于哪个Tenant等信息

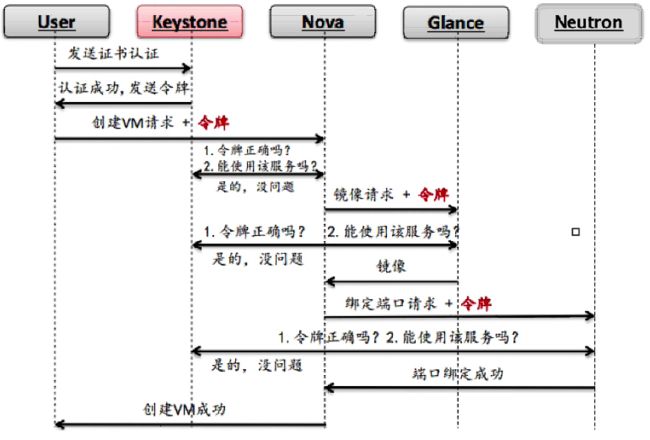

下面是一个用户创建虚拟机的流程

1:用户发送证书就是提供了用户名/密码/Tenant/Domain

2:keystone返回一个令牌,令牌就是Token

3:用户提供创建的请求+Token给Nova组件

4:Nova收到用户提供的请求和Token后,会询问keystone,用户提供的Token是否合法?用户是否能使用这个服务?若果keystone验证没有问题,则进入第五步

5:Nova提交常见镜像的请求+Token给Glance,Glance收到Nova提供的请求和Token,会继续询问Token,这个Token是否合法,用户是否可以使用此服务?如果keystone验证通过,则一直往下走

。。。。。。。

。。。。。

可以看到openstack中,后面的所有服务都是采用Token进行认证的,所以用户不必每次都输入用户名/密码

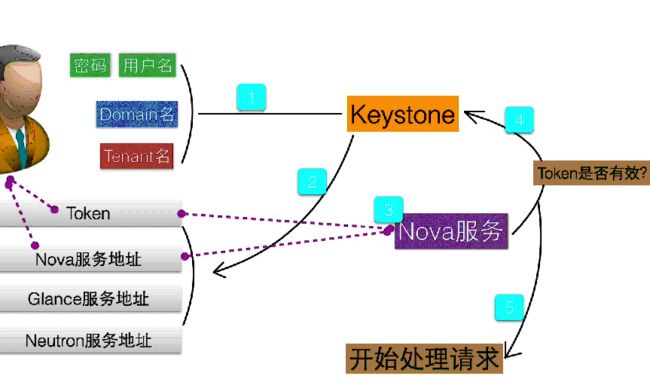

问:keystone如何知道其他的服务在哪里?怎么知道其他的服务请求是否合法?

答:这是就要用到catalog

keystone除了负责用户的认证之外,还负责Service Endpoint的管理。这个功能类似于现实 中的工商局,市场所有提供的服务都要在工商局进行注册备案

在返回用户的Token时,keystone也会返回所有在keystone上祖册的服务列表

如下图:

1:用户提供用户名,密码,Domain,Tenant

2:keystone返回Token + 各种已经注册的服务的地址

3:用户拿到Token +Nova的服务地址,则向Nova发起请求

4:Nova拿到用户提供的Token,然后询问keystone,Token是否合法 +用户是否有权限使用服务。。。。。。。

Policy

Policy主要用来判断一个用户是不是Admin,是不是一个资源的owner等;Policy可以让Roles这个这个角色正真的产生作用,即真正区分一个users能干什么?不能干什么?

Policy在当前还是静态的,如判断一个人是不是Admin,是通过policy.json里面的定义进行的,接着通过“role==admin”......等判断

下图为policy.json文件

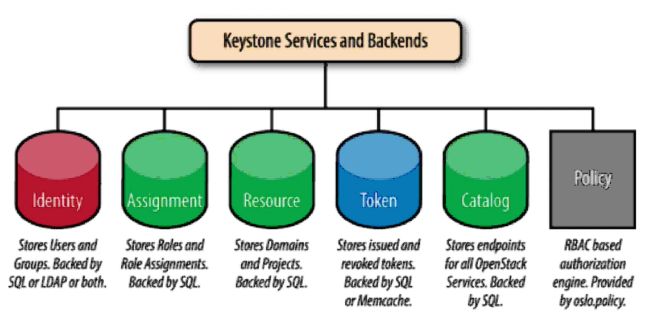

keystone服务和特点:

identify:存储了用户,可以提供用户相应的认证

Assignment:存储了权限的管理

Resource:存储了Tenant,Domain等

Token:用来解决用户后续的认证(保证不必每次认证都需要输入用户名和密码)

Catalog:存储了所有已经在keystone上注册过的服务信息和地址

Policy:真正实现Roles的作用,区分一个Users的权限

注:本文不涉及Keystone的安装操作

keystone安装完成之后,keystone还不能直接使用,还必须进行keystone的初始化。

1:向Catalog中注册keystone服务

2:keystone注册Admin用户

3:keystone创建service Tenant

4:keystone穿件Demo用户