实验名称:思科,*** 配置实现

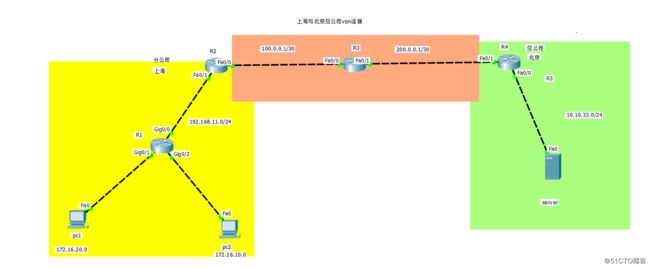

实验拓扑图:

3.地址规划 : R2 : fa0/0 100.0.0.1/30 fa0/1 192.168.11.2 /24

R1 : g0/0 192.168.11.1/24 g0/1 172.16.20.254 /24 g0/2 172.16.10.254/24

R3 : fa0/0 100.0.0.2 /30 fa0/1 200.0.0.1 /30

R4 fa0/1 200.0.0.2/30 fa 0/0 10.10.33.254 /24

pc1: 172.16.20.1 255.255.255.0

gateway 172.16.20.254

pc2 : 172.16.10.1 255.255.255.0

gateway 172.16.10.254

server : 10.10.33.1 255.255.255.0

gateway 10.10.33.254

4. 实验目的 : 1.使内网 172.16.20.0 网段通过PAT地址 转换 上外网

2. 使内网 172.16.10.0 配置***虚拟专用网,可以访问总部 web服务器

5.配置思路 : 首先配置边界设备R2,R3,R4 ,R1的ip地址,其次在配置各个终端ip地址,在R2配置静态路由使内网互通,再配置去往外网的默认路由,然后配置pat地址转换,使内网 172.16.20.0 网段可以上公网,最后配置***,使内网 172.16.10.0 网段,可以访问总公司的WEB服务器

6. 操作步骤 :

# 首先配置R2 ,R1 R3 R4 的ip地址

# 配置R 2的ip地址

inteface fa0/0

ip address 100.0.0.1 255.255.255.0

no shutdown

interface fa0/1

ip address 192.168.11.2 255.255.255.0

no shutdown

# 配置 R1的ip 地址

interface g0/0

ip address 192.168.11.1 255.255.255.0

no shutdown

interface g0/1

ip address 172.16.20.254 255.255.255.0

no shutdown

interface g0/2

ip address 172.16.10.254 255.255.255.0

no shutdown

# 配置 R3的ip地址

interface fa0/0

ip address 100.0.0.2 255.255.255.0

no shutdown

interface fa0/1

ip address 200.0.0.1 255.255.255.0

no shutdown

#配置R4的ip地址

interface fa0/1

ip address 200.0.0.2 255.255.255.0

no shutdown

interface fa0/0

ip address 10.10.33.254 255.255.255.0

no shutdown

#接小来配置各个终端的ip地址

# 配置pc1的ip地址

ip address 172.16.20.1 255.255.255.0

gateway 172.16.20.254

配置pc2的ip地址

ip address 172.16.10.1 255.255.255.0

gateway 172.16.10. 254

#在R2上配置去往内网172.16.10.0 / 172.16.20.0 的静态路由,使内网互通

ip route 172.16.10.0 255.255.255.0 192.168.11.1

ip route 172.16.20.0 255.255.255.0 192.168.11.1

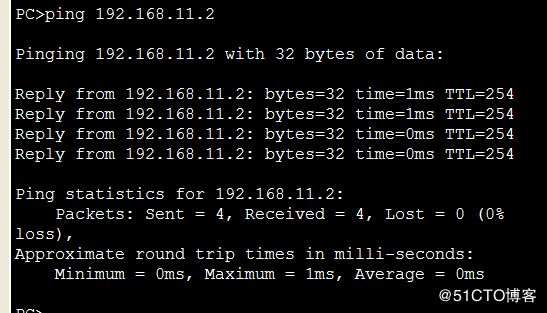

用ping 192.168.11.2 测试 ,如下图所示 :

#接下来在边界设备R1上配置PAT地址转化,以及默认路由,使内网 172.16.20.0转化出去,可以上网

interface f0/0

ip nat outside

interface f0/1

ip nat inside

access list 1 permit 192.168.20.0 0.0.0.255

ip nat inside source list 1 interface f0/0 overload

验证与测试 ping 200.0.0.1 ,如下图所示

建立ipsec vpn需要三个步骤

流量触发 ipsec

建立管理连接 (阶段1)

建立数据连接 (阶段2 )

# 接下来在两个边界设备上配置***

#在R2上配置***

#配置 isakmp 策略

# crypto isakmp policy 1 //建立加密策略 1

encryption 3des // 采用 3des 加密

hash sha // 哈希采用sha 验证,不是加密

authentication pre-share //采用欲共享密钥认证方式

group 2 //指定dh加密算法的长度,第二组的长度

crypto isakmp key tedu address 200.0.0.2 //key后面是密码, address 后面是对端外网地址,

#配置 acl

access-list 100 permit ip 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

#

#配置ipsec策略(转换集)

crypto ipsec transform-set yf-set esp-des des-sha-hmac //创建变换集,yf-set ,后面两项为加密传输的算法

# 配置加密 映射集

crypto map yf-map 1 ipsec-isakmp //创建加密图 yf-map 序列号为1

set peer 200.0.0.1 //*** 隧道对端的ip地址

set transform-set yf-set

match address 100

interface f0/0

crypto map yf-map

# 在总公司R3配置***

#配置 isakmp 策略

# crypto isakmp policy 1

encryption 3des

hash sha

authentication pre-share

group 2

crypto isakmp key tedu address 100.0.0.1

#配置 acl

access-list 100 permit ip 10.10.33.0 0.0.0.255 172.16.10.0 0.0.0.255

#配置ipsec策略(转换集)

crypto ipsec transform-set yf-set esp-des des-sha-hmac //

# 配置加密 映射集

crypto map yf-map 1 ipsec-isakmp

set peer 100.0.0.1

set transform-set yf-set

match address 100

interface f0/1

crypto map yf-map

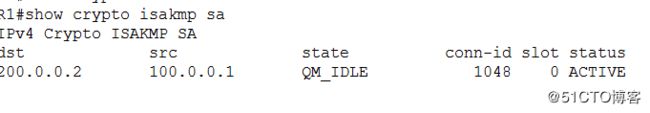

验证与测试 :在内网 pc2 上输入 : http :// 10.10.33.1 ,如下图所示

# show crypto isakmp sa //查看链接状态

#以上图示说明***建立成功

实验 2 :配置内网 172.16.10.0 网段通过pat地址转换,可以上网,不能够访问web服务器

#access -list 2 perimit 172.16.10.0 0.0.0.255

ip nat inside source list 2 interface f0/0 overload

interface f0/0

ip nat outside

interface f0/1

ip nat inside

验证与测试:

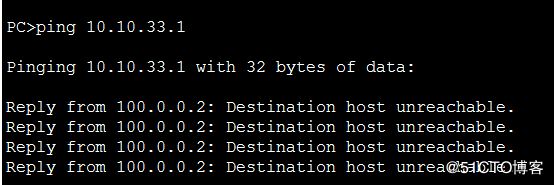

ping 10.10.33.1 ,如下图所示

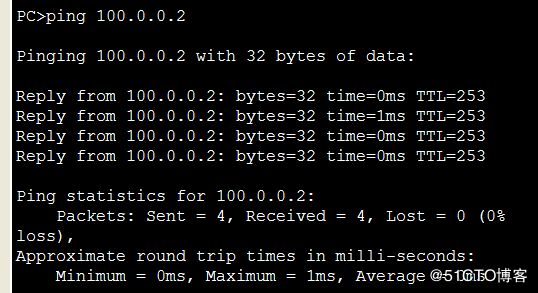

ping 100.0.0.2

# 以上图示说明测试成功

----------------------------------------------------------------------------------------------------------------------------------------------------

END