- 计算1813

- 吴明月

- 201821132067

目录

- 1 实验目的

- 2 实验内容

- 3. 实验报告

- 3.1 DNS

- 3.2 FTP

- 3.3 DHCP

- 3.4 smtp和pop3

- 3.5 其他应用层协议 (不作要求,但属于加分项)

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3. 实验报告

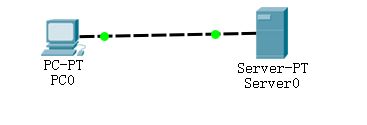

一、网络拓扑结构

该网络是由一台pc机与一台服务器组成的简单网络。

二、配置参数

pc机与服务器对应ip分别为192.168.1.67、192.168.1.68。

三、实验报告

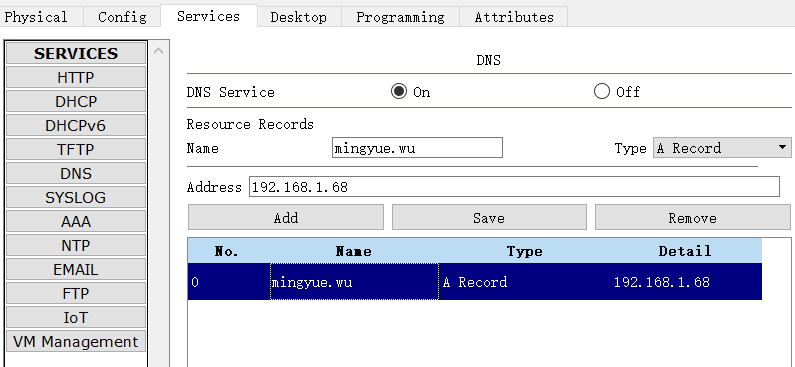

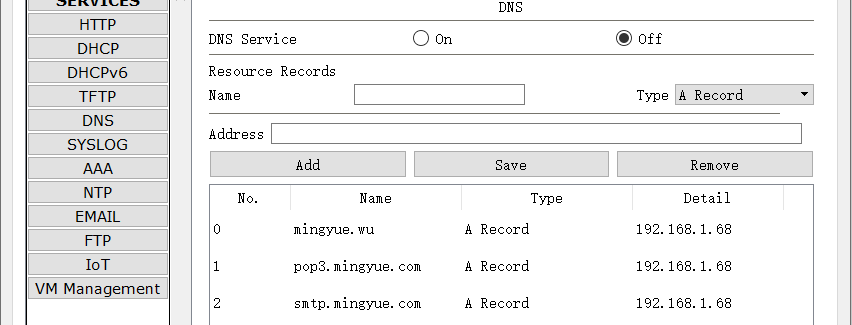

(1)DNS

1.1操作流程:

设置PC机的默认域名服务器为192.168.1.68

设置服务器为DNS域名服务器,添加记录 mingyue.wu对应的IP地址为192.168.1.68

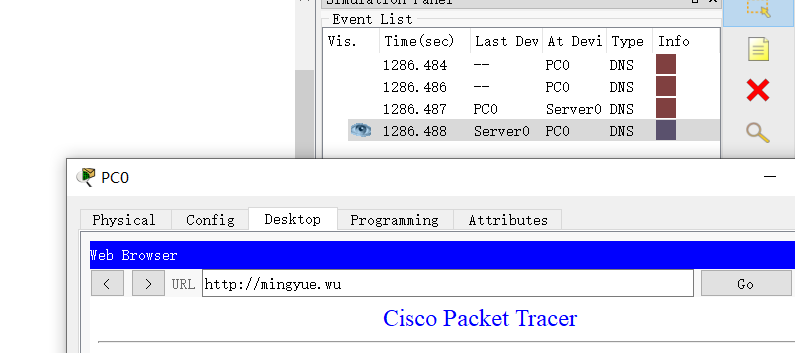

.2抓包及数据包分析

抓包情况如下图:

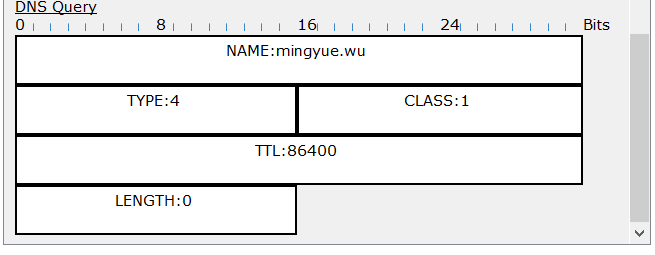

1 NAME

长度不固定,且不使用字节填充

2 class

查询类 通常为1,表示是Iternet数据

3 type

类型 助记符 说明

1 A 由域名获得IPV4地址

28 AAAA 由域名获得IPV6地址

2 NS 查询域名服务器

5 CNAME 查询规范名称

15 MX 邮件交换

4 TTL

生存时间

5 LENGTH

资源数据长度

(2)FTP

1操作流程

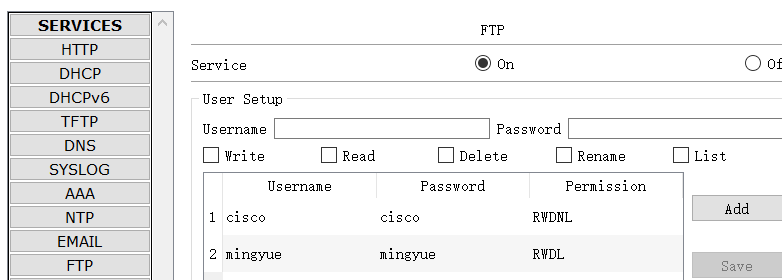

进入服务器端的Services的FTP, 设置用户名和密码,默认用户名和密码均为Cisco,笔者添加了用户名和密码均为mingyue

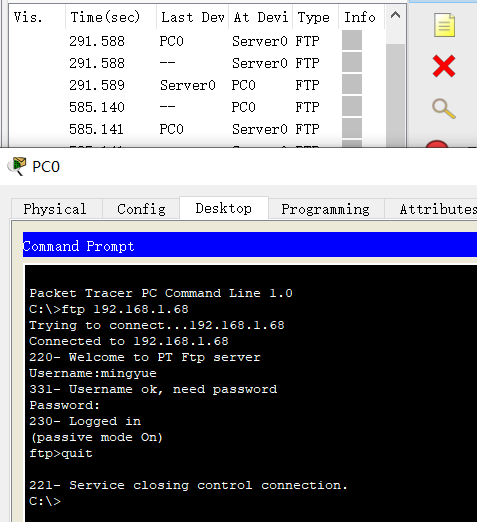

进入客户端的 command prompt ,用命令行远程登陆服务器端,首先输入 >ftp 192.169.1.68 根据服务器的响应依次输入用户名和密码,停止与服务器连接时输入QUIT 命令。

2.2抓包及数据包分析

1基本命令

用cd可以进入到目的机器的指定路径,

用lcd可以进入到本地机器的指定路径

用get下载,用put上传

2 code代表的含义

120 服务在NNN时间内可用

125 数据连接已打开,开始传送数据

200 命令执行正常结束

202 命令未被执行,此站点不支持此命令

221 控制连接关闭

这种错误与HTTP类似

2开头——成功

3开头——权限问题

4开头——文件问题

5开头——服务器问题

3 command的相关用法

bin ——使用二进制文件传输方式

ascii——使用ASCLL传输类型

bye 与quit——退出FTP会话过程

delete remote—file——删除远程主机文件

mget remote -files——传输多个远程文件

(3)DHCP

3.1操作流程

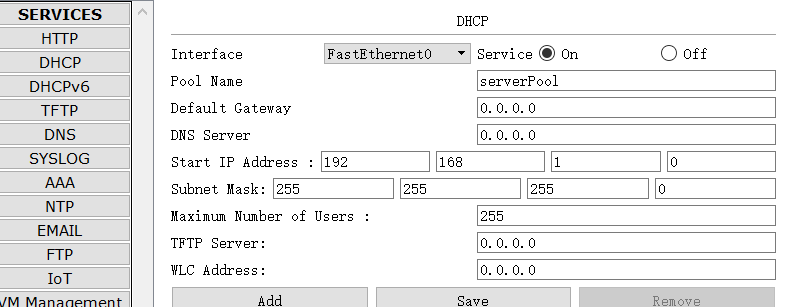

服务器端:关闭FTP服务,打开DHCP服务

客户端: 将客户端的IP地址设置为DHCP类型

过程分析:客户端打开DHCP后,向该网络广播发送发现报文,只有DHCP响应提供报文,客户端向其中一台响应提供报文的服务器发送请求报文,该DHCP服务器返回响应报文。该响应报文中包含提供的IP地址,子网掩码,默认路由器及默认域名服务器

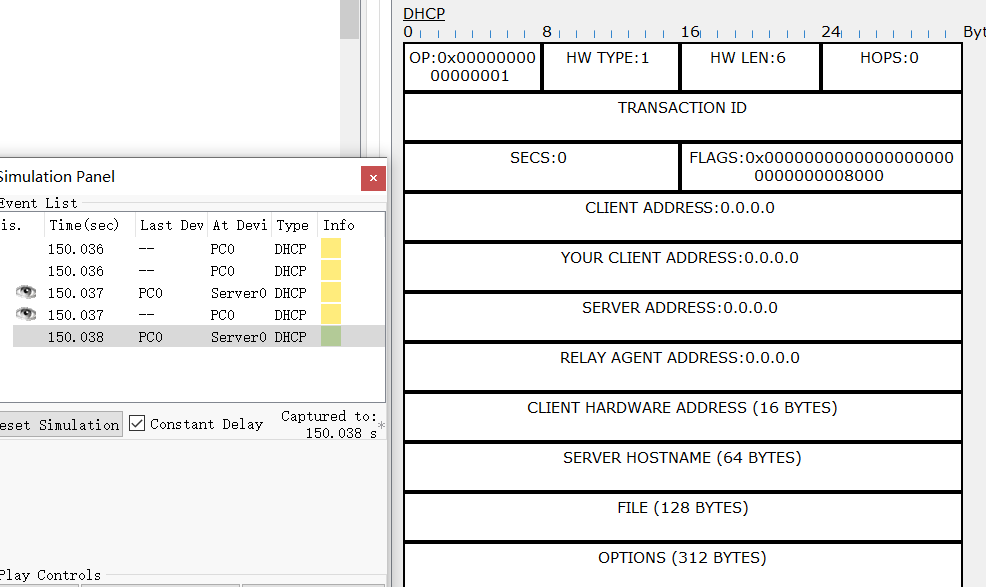

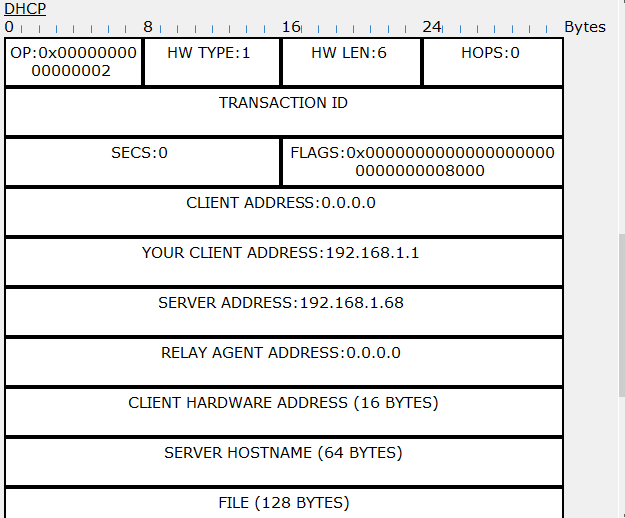

3.2抓包及数据分析

本次DHCP为客户端分配的IP地址为:192.168.1.1

各字段含义

OP:若是客户端送给服务端的封包 设置为1 反方向为2

HW TYPE: 硬件类型, ethernet为1

HW LEN: 硬件长度, ethernet为6

HOPS: 跳数 若数据包需要经过router发送 每站加1,若在同一网内为0

TRANSACTION ID : 事物ID是个随机数,用于客户端和服务器之间匹配请求和相应信息

SECS: 由用户指定的时间,指开始地址获取和更新进行后的时间

FLAGS: 从0-15bits 最高位为1时表示server将以广播方式传递封包给client, 0 表示表示server将以单播方式传递封包给client,其余尚未使用。

YOUR CLIENT ADDRESS : 用户IP地址

SERVER ADDRESS: 用于bootsrtap过程中的IP地址(服务器的IP地址)

CLIENT HARDWARE ADDRESS: client的硬件地址

SERVER HOSTNAME: 可选的server的名称, 以0x00结尾

FILE: 启动文件名

OPTIONS: 厂商标识, 可选的蚕食字段。

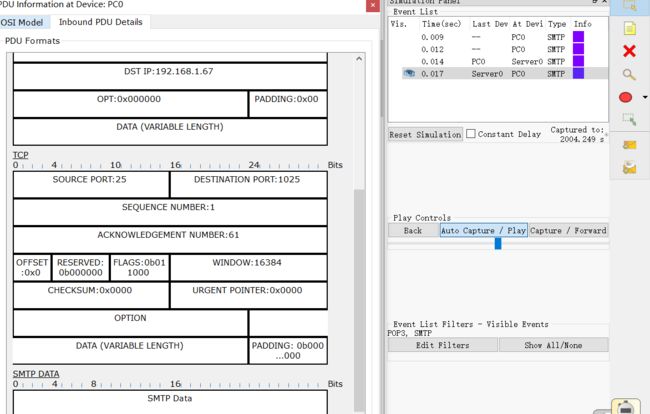

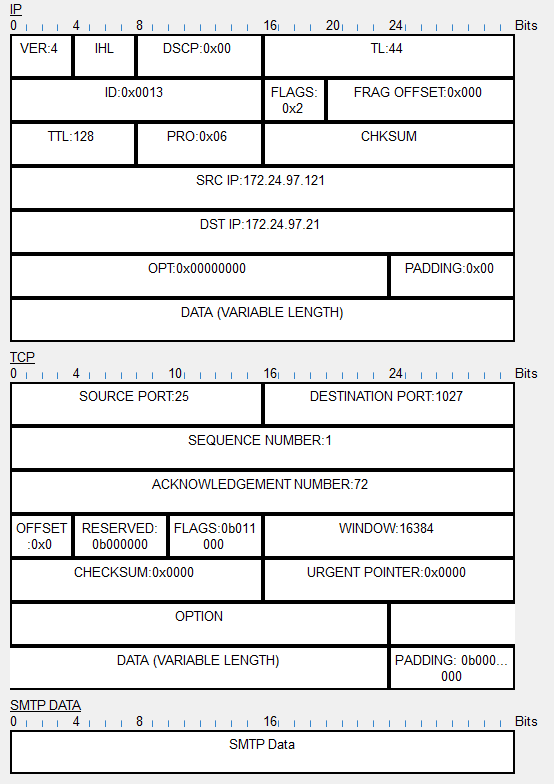

(4)SMTP与POP3

4.1操作

客户端 配置静态IP地址,并填写默认域名服务器

服务器 添加三个域名映射的IP地址均为192.168。1.68

服务器Email添加两个用户名

客户端 配置incoming 和outcomng等信息

在客户端 配置邮箱界面

4.2抓包及数据分析

SMTP命令

HELO 发送端的主机名

MAIL FROM 发信人

DATE 邮件主体

VRFY 需要验证的收信人名字

HELP 需要命令的名字