网络信息安全攻防学习平台基础关

游戏地址:http://hackinglab.cn/index.php

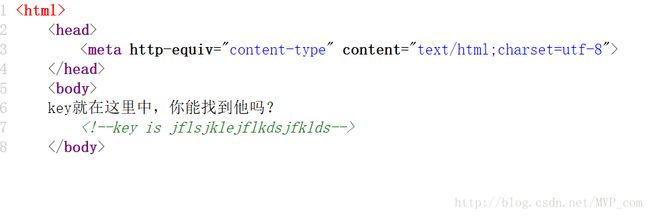

第1题 key在哪里?

解法:进入过关地址,右键->页面源代码->发现key

第2题 再加密一次你就得到key啦~

说明:此题考rot13加密算法 rot13(回转13位)算法,加密后的值是它本身的逆反,所以再对它进行一次加密则得到原值,即对任何字元x:

ROT13(ROT13(x))=x

解法:使用rot13在线加解码工具,网址:http://www.mxcz.net/tools/rot13.aspx

编码得:

第3题 猜猜这是经过了多少次加密?

说明:此题考查base64编码特性,这是base64编码经过了n次编码后的结果,我们将其进行解码即可。

解法:以下是用python实现的解码过程(用其他语言都可以)

import base64

code = 那一大串这里就不复制了

count = 0

try:

while True:

code = base64.b64decode(code)

count = count + 1

except :

print("经过了" + str(count) + "次加密")

print("解密后结果为:" + code)

第4题 据说MD5加密很安全,真的是么?

说明:这是用MD5加密后的结果,使用MD5解密网站解密即可。

解法:

利用网址:http://www.cmd5.com/ 解密即可

第5题 种族歧视

说明:此题只要将浏览器设置中的accept-language改成en-US

即可。不同浏览器更改此项的方式不同,请自行上网查看。

解法:

第6题 HAHA浏览器

说明:网站识别你的浏览器是通过浏览器的userAgent(用户代理)

字段来识别的。我们将此字段改成HAHA即可。

解法:将浏览器的userAgent字段改成HAHA。不同浏览器更改此项的方式不同,请自行上网查看。

- 另:查看当前浏览器此字段方法:在

浏览器地址栏里面输入 javascript:alert(navigator.userAgent)

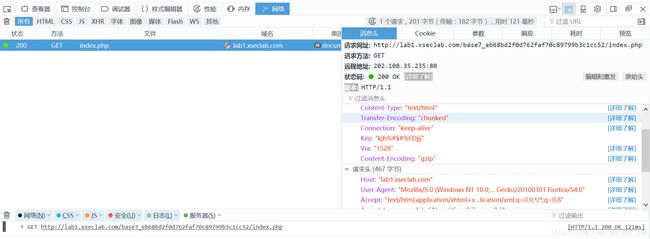

第7题 key究竟在哪里呢?

说明:此题key在数据包中,使用抓包软件(

如wireshark)或者浏览器自带开发人员工具中的网络功能亦可。

解法:抓取数据包,key在响应头中

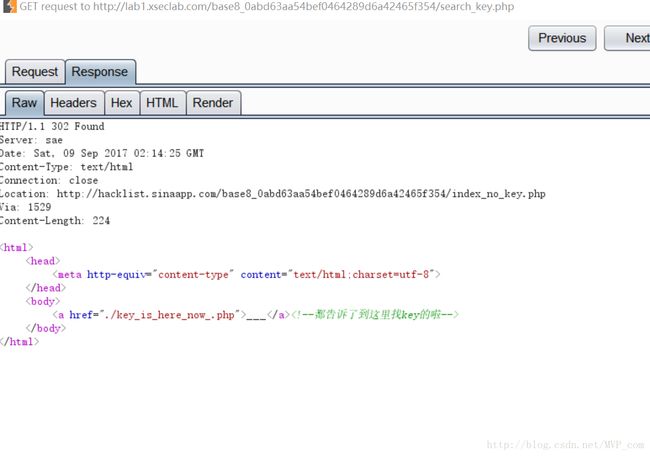

第8题 key又找不到了

说明:此题用burpsuite抓包(wireshark和自带开发工具看不见)

解法:

根据提示进入key_is_here_now.php 可得key

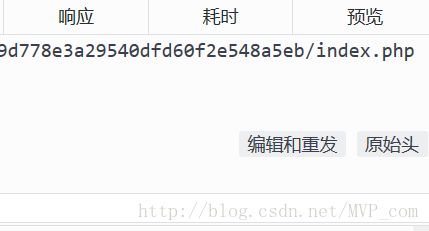

第9题 冒充登陆用户

说明:此题通过抓包发现响应包中Set-Cookie: Login = 0

请求包中的Cookie 为 Login=0 所以我们把Login值改为1重发即可!

解法:

抓包后点击编辑和重发:

将Cookie中的Login = 0 改为1重发即可得到key。

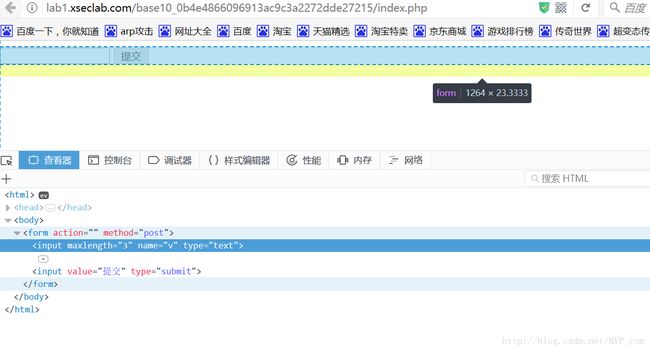

第10题 比较数字大小

说明:此题的html代码中,对输入框的最大输入长度进行了限制,我们只要取消这个限制即可。

解法:进入过关网址,打开开发人员工具中的查看器,将输入框的maxLength改为4以上的数值,再在文本框中输入值即可。

将图中的maxlength改为4以上的数值,输入一个大一点数字,点击提交即可得到key

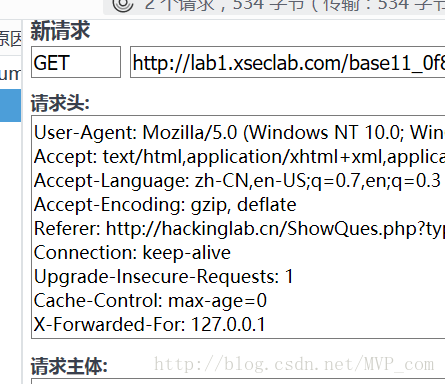

第11题 本地的诱惑

说明:此题要求从本地访问。HTTP包中的X-Forwarded-For

字段是用来表示你IP地址和代理IP地址(如果有的话),

我们在请求包中加上此值改为127.0.0.1即可。

此题因官网服务器问题可能会没有反应,在此给出

key is ^&*(UIHKJjkadshf

第12题 就不让你访问

说明:此题考察robots.txt作用。进入此网页的robots.txt

如下图:

此文件不让我们爬取/9fb7531fe95594603aff7e794ab2f5f里的文件,我们接下来就进入此文件夹,

网页显示:

you find me,but I am not the login page. keep search.

我们就猜测key在login.php里,进入此目录下的login.php得到key

The end