Kali Linux——迈向网络攻防

自从进入大三的课程后,在已学的高数、线代、数论、概率论、信息论、通信等知识的技术上,开始了网络信息安全、网 络攻防的学习。俗话说得好,磨刀不误砍柴工,开始网络攻防之旅也势必要一个好的工具。然而,事实告诉我们,这不是一个工具的问题,是一大片的工具。这???

偶然的机会,才得知安装Kali Linux,可以解决大部分的工具获取难题,还未安装的工具在此基础上进行安装即可。

Kali Linux

Kali Linux是基于 Debian 的Linux发行版, 设计用于数字取证操作系统。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们写的用于取证的Linux发行版 。

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。可用于x86 指令集。同时还有基于ARM架构的镜像,可用于树莓派和三星的ARM Chromebook。

目前Kali Linux的最新版本为2018.3,增加了对RTL8812AU网卡的支持。 (摘自百度百科)

以下是我的系统学习记录:

Kali安装参考:https://blog.csdn.net/u012318074/article/details/71601382/

Kali系统功能初步学习参考:https://gitee.com/wizardforcel/kali-linux-cookbook-zh/tree/master

I网络配置

开始的时候在共享模式(MAC OS下Parallels Desktop中的网络模式)下,Kali Linux直接可以上网。但是嗅探了两天终于醒悟,我在搞自己啊。

在此,因为用的是无线网,所以在此模式下推荐桥接模式(选择默认适配器)

在虚拟机中,需要配置网络文件,可DHCP,也可使用静态,后边的麻烦一点,但出问题比较少。

另外还需要修改DNS,并重启网卡。

因为在这边花了巨量时间,我还是好好写一下吧,本人郑重承诺,以下是背出来的:

首先,设定虚拟机的ip地址,

(1)在主机终端获取主机ip、网关、子网掩码;

(2)打开Kali Linux终端;

(3)键入 vim /etc/network/interfaces;

(4)填写子网掩码、网关,ip取同一子网下不同于主机的ip;

然后,设置DNS

(1)vim /etc/resolv.conf

(2)nameserver 8.8.8.8

nameserver 10.10.10.10

建议直接找一下主机的DNS

最后,重启网卡: /etc/init.d/networking restart

2.定制Kali Linux 技术文档参考

准备内核头文件:打开Terminal, 输入apt-get update,升级发行

2. 信息收集

I 服务

( 1 ) 使用 DNSenum 进行 DNS 枚 举,打开 Gnome 终端

获取信息输出,例如主机、名称服务器、邮件服务器

(2)snmpwalk来检测Windows主机。Snmpwalk是一个使用SNMP GETNEXT请求在网络实体中查询信息树的SNMP应用。

snmpwalk -c public 192.168.10.200 -v 1 | grep tcpConnState | cut -d"." -f6 | sort –nu

(3)snmpcheck的使用

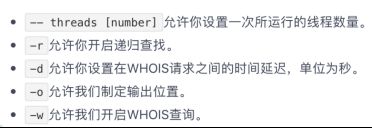

(4) 使用 fierce ,这是一个尝试多种技术来寻找所有目标所用的 IP 地址和域名

II 判断网络范围

III 识别活动主机

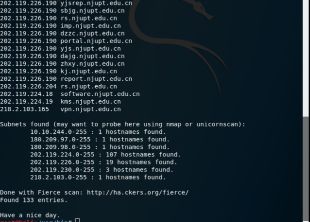

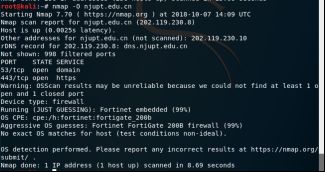

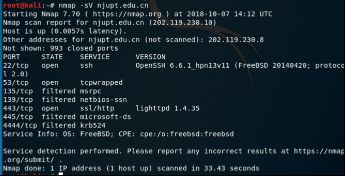

以南京邮电大学校园网为例

1. 使用 Nmap

2.使用Hping可以显示更为详细的结果

3. 也可向指定端口发送一些十六字节的数据

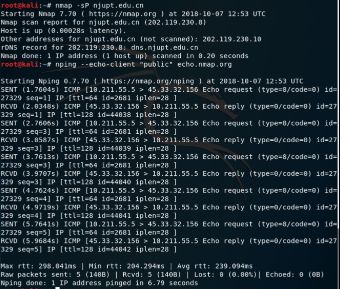

IV 寻找开放端口

nmap -p 1-1000 192.168.56.101 还可以指定端口范围

指定 Nmap 来扫描某个组织所有网络的 TCP 22 端口

以特定格式进行输出:

Nmap 的 GUI 版本叫做 Zenmap ,它可以通过在终端上执行 zenmap 命令

V 操作系统指纹识别

VI 服务指纹识别

也可以使用 amap 来识别运行在特定端口或端口范围内的应用

VII Maltego 风险评估

访问 https://www.paterva.com/web6/community/ 来注册账号

使用 Maltego 的特殊 Kali 版本,它可以在信息收集阶段协助我们,通过将获得的信息以易于理解的形式展示。 Maltego 是开源的风险评估工具,被设计用来演示网络上故障单点的复杂性和严重性。它也具有从内部和外部来源聚合信息来提供简洁的风险图表的能力。

选择 transform seed 设置,之后点击 Next

这个向导在跳到下个页面之前会执行多次操作。完成之后,选择 Open a blank graph and let me play around 并点击 Finish。

最开始,将 Domain 实体从 Palette 组件拖放到 New Graph 标签页中。

通过点击创建的 Domain 实体来设置目标域名,并且编辑 Property View 中的 Domain Name 属性。

目标一旦设置好,我们就可以开始收集信息了。最开始,右键点击创建的 Domain 实体,并且选择 Run Transform 来显示可用的选项

选择查找 DNS 名称,执行 WHOIS 查询,获得邮件地址,以及其它。或者我们还可以选择运行下面展示的全部转换。

可以通过在链接的子节点上执行相同操作,来获得更多信息,直到我们找到了想要的信息。

VIII 映射网络的建立

使用 Casefile

3. 漏洞评估

安装、配置和启动 Nessus

网址: https://www.tenable.com/downloads/nessus

选择下载 Nessus6.5.4 ,文件现在在 Keyone 的百度云盘里面。

安装:dpkg -i “文件名”

之后的检查和评估操作参考: https://gitee.com/wizardforcel/kali-linux-cookbook-zh/blob/master/ch5.md

OpenVAS 开放漏洞评估系统,是一个用于评估目标漏洞的杰出框架 。 OpenVAS 默认安装,并且只需要配置便于使用。 仍旧见上网址。

3. 漏洞利用

安装和配置 Metasploitable ,这是一个像虚拟机一样的东东,有待进一步研究呢。

https://gitee.com/wizardforcel/kali-linux-cookbook-zh/blob/master/ch6.md

4. 权限提升

实验环境仍旧是上面的虚拟机

https://gitee.com/wizardforcel/kali-linux-cookbook-zh/blob/master/ch7.md

5. 密码攻击

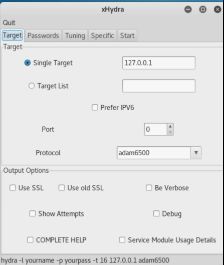

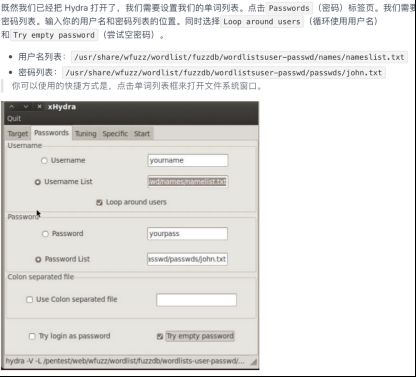

使用 hydra ,这里我们打开图形界面

做一些调整。在 Performance Options (执行选项)下面,我们将任务数量从 16 设置为 。 原因是我们不打算让这么多进程运行,这样会使服务器崩溃。虽然它是可选的,我们也希望选择 Exit after first found pair (在首次发现匹配之后退出)选项。

设置我们的目标,在Target标签下选择Single Target,并输入目标ip

点击Start即可开始攻击

获得路由访问 —— 使用 Medusa

-M http 允许我们指定模块。这里,我们选择了 HTTP 模块。

-h 192.168.10.1 允许我们指定主机。这里,我们选择了 192.168.10.1 (路由的 IP 地址)。

-u admin 允许我们指定用户。这里我们选择了 admin 。

-P [location of password list] 允许我们指定密码列表的位置。

-e ns 允许我们指定额外的密码检查。 ns 变量允许我们使用用户名作为密码,并且使用空密码。

-n 80 允许我们指定端口号码。

-F 允许我们在成功找到用户名密码组合之后停止爆破。

虽然在不了解学校管理员信息情况下,爆破必然失败,但是我们在查看 22 端口时,发现了 SSH 协议的版本,前往绿盟漏洞:http://www.nsfocus.net/index.php?act=sec_bug#

查看有无攻击方法

漏洞来源文档: https://seclists.org/oss-sec/2018/q3/180

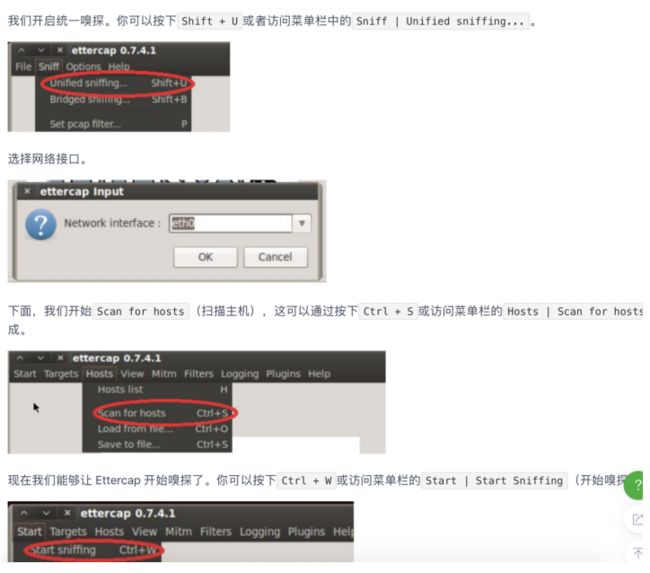

密码分析:使用Ettercap

原理: 使用 Ettercap 来毒化网络并偷取网络上的用户名和密码。我们以寻找和修改 Ettercap 的配置文件来开始。之后我们启动了 Ettercap 并使用 ARP 毒化执行中间人( MITM )攻击。由于流量被重定向到我们的主机,当用户名和密码在网络上传播时,我们就能够看到它们。

进一步的密码攻击可参考: http://www.freebuf.com/articles/web/5929.html

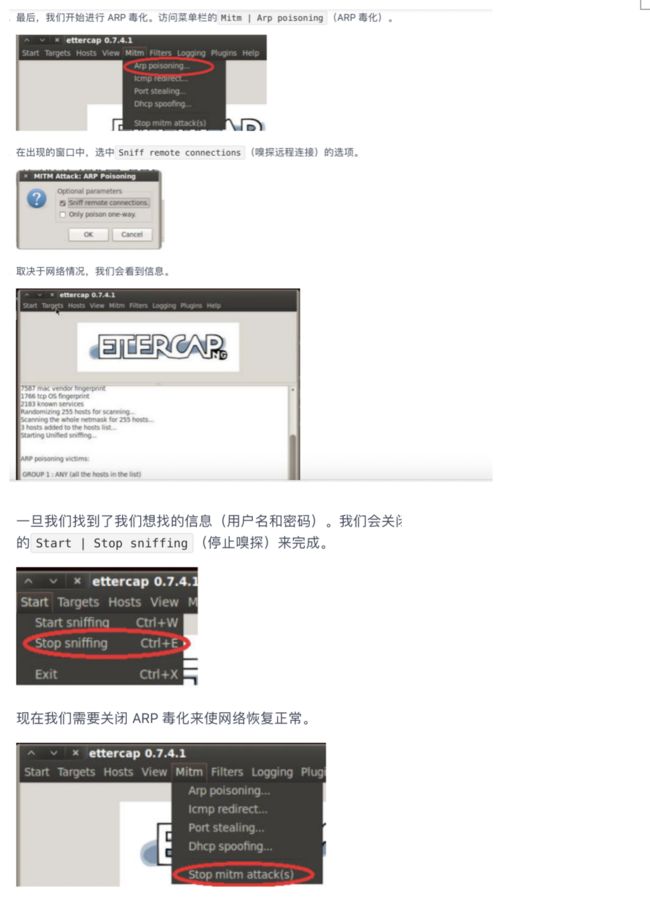

使用 msfconsole

终端输入 msfconsole

使用 John the Ripper 破解 Windows 密码

这个秘籍中,我们会使用 John the Ripper 来破解 Windows 安全访问管理器( SAM )文件。 SAM 文件储存了目标系统用户的用户名和密码的哈希。出于安全因素, SAM 文件使用授权来保护,并且不能在 Windows 系统运行中直接手动打开或复制。

准备

你将会需要访问 SAM 文件。

这个秘籍中,我们假设你能够访问某台 Windows 主机。

操作步骤

让我们开始使用 John the Ripper 破解 Windows SAM 文件。我们假设你能够访问某台 Windows 主机,通过远程入侵,或者物理接触,并且能够通过 USB 或 DVD 驱动器启动 Kali Linux 。

看看你想挂载哪个硬盘:

Fdisk -l

挂载该硬盘,并将 target 设为它的挂载点。

mount /dev/sda1 /target/

将目录改为 Windows SAM 文件的位置:

cd /target/windows/system32/config

列出目录中所有内容。

ls – al

使用 SamDump2 来提取哈希,并将文件放到你的 root 用户目录中的一个叫做 hashes 的文件夹中。

samdump2 system SAM > /root/hashes/hash.txt

将目录改为 John the Ripper 所在目录。

运行 John the Ripper :

./john /root/hashes/hash.txt

./john /root/hashes/hash.txt – f:nt (If attacking a file on a NTFS System)

字典攻击:

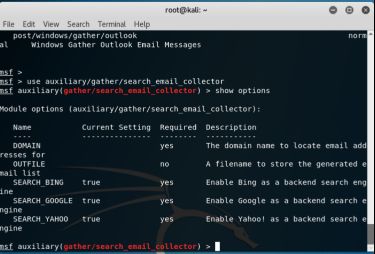

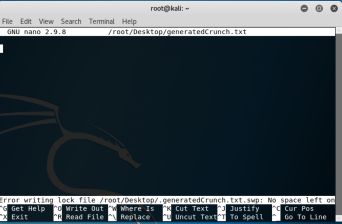

使用 crunch

使用 Crunch 生成密码的基本语法是, [minimum length] [maximum length] [character set] [options] 。

-o :这个选项允许你指定输出列表的文件名称和位置

-b :这个选项允许你指定每个文件的最大字节数。大小可以以 KB/MB/GB 来指定,并且必须和 -o START 触发器一起使用。

-t :这个选项允许你指定所使用的模式。

-l :在使用 -t 选项时,这个选项允许你将一些字符标识为占位符( @ , % , ^ )。

执行命令来在桌面上创建密码列表,它最少 8 个字母,最大 10 个字符,并且使用字符集 ABCDEFGabcdefg0123456789 。

crunch 8 10 ABCDEFGabcdefg0123456789 – o /root/Desktop/ generatedCrunch.txt

nano 打开文件

就这样,我们 使用了 Crunch 来生成密码字典列表 。

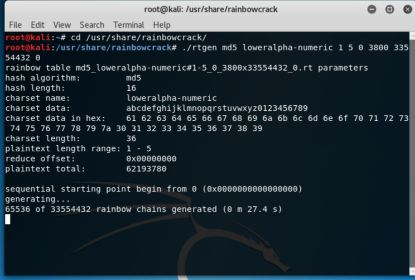

使用彩虹表

使用 RainbowCrack 来生成彩虹表

彩虹表生成完毕需要 2-7 个小时,最后生成 .rt 文件。为了破解密码的方便,生成完毕后,使用 rtsort 程序对彩虹表排序,使其更加易于使用。

使用英伟达统一计算设备架构(CUDA)

打开终端窗口并将目录改为 OclHashcat-plus 所在目录。

cd /usr/share/oclhashcat-plus

执行下列命令来启动 CudaHashcat-plus 的帮助文件:

./cudaHashcat-plus.bin – help

运行 CudaHashcat 的语法是 cudaHashcat-plus.bin [options] hash [mask] 。

使用 OclHashcat 的重点之一是理解它的字符集结构。

先看看一些可用的攻击向量。 CudaHashcat 在攻击中使用左右掩码。密码的字符按照掩码划分,并且被均分为左和右掩码。对于每个掩码,你可以为其指定字典或字符集。出于我们的目的,我们会使用定制的字符集。

为了指定自定义字符集,我们使用 – 1 选项。我们可以设置任意多的自定义字符集,只要为它们指定一个数值( 1-n )。每个自定义字符都由问号( ? )来表示,并且随后是字符类型。可用的选择是:

d 指定数字( 0~9 )

l 指定小写字母

u 指定大写字母

s 指定特殊字符

1-n 指定用做占位符的自定义字符集。

这样将它们组合起来,我们就指定了一个自定义字符集,它包括特殊字符( s ),大写字母( u ),小写字母( l )和数字( d ),生成长度为 8 的密码。我们打算指定叫做 attackfile 的哈希表。

./cudaHashcat-plus.bin attackfile -1 ?l?u?d?s ?1?1?1?1 ?1?1?1?1

将这个命令这样拆分:

./cudaHashcat-plus.bin 调用了 CudaHashcat 。

attackfile 是攻击文件。

-1 ?l?u?d? 指定了自定义字符集 1 ,它包含小写字母、大写字母、数字和特殊字符。

?1?1?1?1 是使用字符集 1 的左掩码。

?1?1?1?1 是使用字符集 1 的右掩码。

使用 ATI Stream

这个秘籍中,我们会使用 ATI Stream 来破解密码哈希。 ATI Stream 类似于 CUDA ,因为它是一个并行计算平台,它可以通过利用 GPU 的能力来提升计算性能。随着时间的流逝, GPU 的处理能力有了戏剧性的提升,这让我们能够将它用于计算目的。出于演示目的,我们使用 OclHashcat-plus 来破解密码。 OclHashcat 有两种版本: plus 和 lite 。两个都包含在 Kali 中。

使用 OclHashcat-plus 。

打开终端窗口并将目录改为 OclHashcat-plus 所在目录

cd /usr/share/oclhashcat-plus

执行下列命令来启动 OclHashcat-plus 的帮助文件:

./oclHashcat-plus.bin – help

运行 OclHashcat 的语法是 oclHashcat-plus.bin [options] hash [mask] 。

用 OclHashcat 的重点之一是理解它的字符集结构。

在我们开始攻击之前,让我们先看看一些可用的攻击向量。 OclHashcat 在攻击中使用左右掩码。密码的字符按照掩码划分,并且被均分为左和右掩码。对于每个掩码,你可以为其指定字典或字符集。出于我们的目的,我们会使用定制的字符集。

为了指定自定义字符集,我们使用 – 1 选项。我们可以设置任意多的自定义字符集,只要为它们指定一个数值( 1-n )。每个自定义字符都由问号( ? )来表示,并且随后是字符类型。可用的选择是:

d 指定数字( 0~9 )

l 指定小写字母

u 指定大写字母

s 指定特殊字符

1-n 指定用做占位符的自定义字符集。

这样将它们组合起来,我们就指定了一个自定义字符集,它包括特殊字符( s ),大写字母( u ),小写字母( l )和数字( d ),生成长度为 8 的密码。我们打算指定叫做 attackfile 的哈希表。

./oclHashcat-plus.bin attackfile -1 ?l?u?d?s ?1?1?1?1 ?1?1?1?1

我们可以将这个命令这样拆分:

./oclHashcat-plus.bin 调用了 OclHashcat 。

attackfile 是我们的攻击文件。

-1 ?l?u?d? 指定了自定义字符集 1 ,它包含小写字母、大写字母、数字和特殊字符。

?1?1?1?1 是使用字符集 1 的左掩码。

?1?1?1?1 是使用字符集 1 的右掩码。

物理访问攻击

这个秘籍中,我们会使用 SUCrack 来执行物理访问密码攻击。 SUCrack 是个多线程的工具,能够通过 su 来执行本地用户账户的暴力破解。 Linux 的 su 命令允许你作为替代用户来运行命令。这个攻击,虽然在你不能通过其他手段提权 Linux 系统时非常有用,但是会填满日志文件,所以请确保在完成之后清理这些日志。

SUCrack 拥有几种备选的可用命令:

--help 允许你查看它的帮助文档。

-l 允许你修改我们尝试绕过登录的用户。

-s 允许你设置展示统计信息的秒数间隔。默认值为 3 秒。

-a 允许你设置是否使用 ANSI 转义代码。

-w 允许你设置工作线程的数量。由于 SUCrack 是多线程的,你可以运行任意多的线程。我们推荐你只使用一个线程,因为每次失败的登录尝试在尝试下个密码之前通常有三秒的延迟。

操作步骤

为了使用 SUCrack ,你需要在启动时指定单词列表。否则,你会得到一条搞笑的信息。打开终端窗口并执行 sucrack 命令。出于我们的目的,我们会使用之前创建的自定义单词列表文件,它由 Crunch 生成。但是,你可以指定任何希望的单词列表。

sucrack /usr/share/wordlists/rockyou.txt

如果你打算设置两个工作线程,以及每 6 秒显示一次统计信息,并且使用 ANSI 转义代码,你可以使用下列命令:

sucrack – w 2 – s 6 – a /usr/share/wordlists/rockyou.txt

使用 SUCrack 来对系统的 root 用户执行物理访问密码攻击。使用单词列表的攻击可以对管理员(默认)或特定用户指定。我们运行sucrack 命令,它为我们执行攻击。

7. 无线攻击

为了执行这个秘籍中的任务,需要 Kali 终端窗口的经验。也需要受支持的配置好的无线网卡,用于封包注入。在无线网卡的例子中,封包注入涉及到发送封包,或将它注入到双方已经建立的连接中。请确保你的无线网卡允许封包注入,因为并不是所有无线网卡都支持它。

https://blog.csdn.net/chenyiyue/article/details/52516395 Kali Linux 安装无线网卡驱动

使用 AirCrack 来破解 WEP 加密的网络会话。

在 interface 列下,选择你的接口之一。这里,我们使用 wlan0 。如果你的接口不同,例如 mon0 ,将每个提到 wlan0 的地方都换成它。

下面,我们需要停止 wlan0 接口,并把它关闭,便于我们接下来修改 MAC 地址。

airmon-ng stop

ifconfig wlan0 down

下面,需要修改接口的 MAC 地址。由于机器的 MAC 地址会在任何网络上标识你的存在,修改机器的标识允许我们隐藏真正的 MAC 地址。这里,我们使用 00:11:22:33:44:55 。

macchanger --mac 00:11:22:33:44:55 wlan0

现在我们需要重启 airmon-ng 。

airmon-ng start wlan0

使用 airodump 来定位附近的可用无线网络 :

airodump-ng wlan0

这会出现可用无线网络的列表。一旦你找到了你想要攻击的网络,按下 Ctrl + C 来停止搜索。选中 BSSID 列中的 MAC 地址,右击你的鼠标,并且选择复制。同时,把网络正在发送哪个频道的信号记录下载。你会在 Channel 列中找到这个信息。这里,这个频道是 10 。

现在运行 airodump ,并且将所选 BSSID 的信息复制到文件中。我们会使用下列选项:

-c 允许我们选择频道。这里我们选择 10 。

-w 允许我们选择文件名称。这里我们选择 wirelessattack 。

-bssid 允许我们选择我们的 BSSID 。这里,我们从剪贴板上粘贴 09:AC:90:AB:78 。

airodump-ng – c 10 – w wirelessattack --bssid 09:AC:90:AB:78 wlan0

新的窗口会打开,并展示这个命令的输出。保持这个窗口开着。

打开另一个终端窗口,为了尝试组合它们,我们运行 aireplay 。它拥有下列语法: aireplay-ng -1 0 – a [BSSID] – h [our chosen MAC address] – e [ESSID] [Interface] 。

aireplay-ng -1 0 -a 09:AC:90:AB:78 – h 00:11:22:33:44:55 – e backtrack wlan0

下面,我们发送一些流量给路由器,便于捕获一些数据。我们再次使用 aireplay ,以下列格式: aireplay-ng -3 – b [BSSID] – h [Our chosen MAC address] [Interface] 。

aireplay-ng -3 – b 09:AC:90:AB:78 – h 00:11:22:33:44:55 wlan0

你的屏幕会开始被流量填满。将它运行一到两分钟,直到你拥有了用来执行破解的信息。

最后我们运行 AirCrack 来破解 WEP 密码。

aircrack-ng – b 09:AC:90:AB:78 wirelessattack.cap

这就结束了。

使用 AirCrack 套件来破解无线网络的 WEP 密码。 AirCrack 是最流行的 WEP 破解工具之一。 AirCrack 通过收集 WEP 无线连接的封包来工作,之后它会通过算术分析数据来破解 WEP 加密密码。我们通过启动 AirCrack 并选择我们想要的接口来开始。下面,我们修改了 MAC 地址,这允许我们修改互联网上的身份,之后使用 airodump 搜索可用的无线网络来攻击。一旦我们找到了打算攻击的网络,我们使用 aireplay 来将我们的机器与正在攻击的无线设备的 MAC 地址关联。我们最后收集到了一些流量,之后暴力破解生成的 CAP 文件来获得无线密码。

因连接网络的原因,导致未能找到目标,后面连接好了之后在进行,可继续参考博客:

https://www.cnblogs.com/daoyi/p/Kali-Linux-shi-yongAircrack-po-jiewifi-mi-ma-wpawp.html

https://blog.csdn.net/code_thinking/article/details/50589508

校园网不支持这么做吗。

等以后继续探究一下

WPA/WPA2 无线网络破解

WPA (无线保护访问)于 2003 年诞生,并且为保护无线网络和取代过时的旧标准 WEP 而创建。 WEP 被 WPA 以及之后的 WPA2 代替。由于存在更加安全的协议, WEP 很少使用了。

这个秘籍中,我们会使用 AirCrack 套件来破解 WPA 密码。 AirCrack 套件(或 AirCrack NG )是 WEP 和 WPA 密码破解程序,它抓取网络封包,分析它们,并使用这些数据破解 WPA 密码。

准备

为了执行这个秘籍中的任务,需要 Kali 终端窗口的经验。也需要受支持的配置好的无线网卡,用于封包注入。在无线网卡的例子中,封包注入涉及到发送封包,或将它注入到双方已经建立的连接中。

操作步骤

让我们开始使用 AirCrack 来破解 WEP 加密的网络会话。

打开终端窗口,并产生无线网络接口的列表:

airmon-ng

在 interface 列下,选择你的接口之一。这里,我们使用 wlan0 。如果你的接口不同,例如 mon0 ,请将每个提到 wlan0 的地方都换成它。

下面,我们需要停止 wlan0 接口,并把它关闭,便于我们接下来修改 MAC 地址。

airmon-ng stop

ifconfig wlan0 down

下面,我们需要修改我们接口的 MAC 地址。由于机器的 MAC 地址会在任何网络上标识你的存在,修改机器的标识允许我们隐藏真正的 MAC 地址。这里,我们使用 00:11:22:33:44:55 。

macchanger --mac 00:11:22:33:44:55 wlan0

现在我们需要重启 airmon-ng 。

airmon-ng start wlan0

下面,我们会使用 airodump 来定位附近的可用无线网络。

airodump-ng wlan0

这会出现可用无线网络的列表。一旦你找到了你想要攻击的网络,按下 Ctrl + C 来停止搜索。选中 BSSID 列中的 MAC 地址,右击你的鼠标,并且选择复制。同时,把网络正在发送哪个频道的信号记录下载。你会在 Channel 列中找到这个信息。这里,这个频道是 10 。

现在运行 airodump ,并且将所选 BSSID 的信息复制到文件中。我们会使用下列选项:

-c 允许我们选择频道。这里我们选择 10 。

-w 允许我们选择文件名称。这里我们选择 wirelessattack 。

-bssid 允许我们选择我们的 BSSID 。这里,我们从剪贴板上粘贴 09:AC:90:AB:78 。

airodump-ng – c 10 – w wirelessattack --bssid 09:AC:90:AB:78 wlan0

新的窗口会打开,并展示这个命令的输出。保持这个窗口开着。

打开另一个终端窗口,为了尝试组合它们,我们运行 aireplay 。它拥有下列语法: aireplay-ng -1 0 – a [BSSID] – h [our chosen MAC address] – e [ESSID] [Interface] 。

Aireplay-ng --deauth 1 – a 09:AC:90:AB:78 – c 00:11:22:33:44:55 wlan0

最后我们运行 AirCrack 来破解 WEP 密码。 -w 选项允许我们指定单词列表的位置。我们使用事先命名的 .cap 文件。这里,文件名称是 wirelessattack.cap 。

Aircrack-ng – w ./wordlist.lst wirelessattack.cap

这就结束了。

工作原理

在这个秘籍中,我们使用了 AirCrack 套件来破解无线网络的 WPA 密码。 AirCrack 是最流行的 WPA 破解工具之一。 AirCrack 通过收集 WPA 无线连接的封包来工作,之后它会通过算术分析数据来破解 WPA 加密密码。我们通过启动 AirCrack 并选择我们想要的接口来开始。下面,我们修改了 MAC 地址,这允许我们修改互联网上的身份,之后使用 airodump 搜索可用的无线网络来攻击。一旦我们找到了打算攻击的网络,我们使用 aireplay 来将我们的机器与正在攻击的无线设备的 MAC 地址关联。我们最后收集到了一些流量,之后暴力破解生成的 CAP 文件来获得无线密码。

无线网络自动化破解

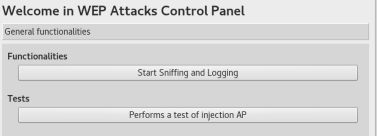

使用 Gerix 将无线网络攻击自动化

使用 wget ,访问下面的网站并下载 Gerix :

wget https://bitbucket.org/Skin36/gerix-wifi-cracker-pyqt4/ downloads/

gerix-wifi-cracker-master.rar

文件下载好之后,我们需要从 RAR 文件中解压数据。

unrar x gerix-wifi-cracker-master.rar

现在,为了保持文件一致,将 Gerix 文件夹移动到 /usr/share 目录下,和其它渗透测试工具放到一起。

mv gerix-wifi-cracker-master /usr/share/gerix-wifi-cracker

访问 Gerix 所在的目录:

cd /usr/share/gerix-wifi-cracker

键入下列命令来启动 Gerix :

python gerix.py

点击 Configuration (配置)标签页。

在 Configuration 标签页中,选择你的无线接口。

点击 Enable/Disable Monitor Mode (开启 / 停止监控器模式)按钮。

在监控模式启动之后,在 Select Target Network (选择目标网络)下面,点击 Rescan Networks (重新扫描网络)按钮。

目标网络的列表会填满。选择无线网络作为目标。这里,我们选择了 WEP 加密的网络。

点击 WEP 标签页

在 Functionalities (功能)中,点击 Start Sniffing and Logging (开启嗅探和记录)按钮。

点击 WEP Attacks (No Client) ( WEP 攻击 无客户端)子标签页。

点击 Start false access point authentication on victim (开启目标上的伪造接入点验证)按钮。

点击 Start the ChopChop attack (开始断续攻击)按钮。

在打开的终端窗口中,对 Use this packet (使用这个封包)问题回答 Y 。

完成之后,复制生成的 .cap 文件。

点击 Create the ARP packet to be injected on the victim access point (创建注入到目标接入点的 ARP 封包)按钮。

点击 Inject the created packet on victim access point (将创建的封包注入到目标接入点)按钮。

在打开的终端窗口中,对 Use this packet 问题回答 Y 。

收集了大约 20000 个封包之后,点击 Cracking (破解)标签页。

点击 Aircrack-ng – Decrypt WEP Password (解密 WEP 密码)按钮。

这就结束了。

使用伪造接入点连接客户端

点击 Configuration (配置)标签页。

在 Configuration 标签页中,选择你的无线接口。

点击 Enable/Disable Monitor Mode (开启 / 停止监控器模式)按钮。

在监控模式启动之后,在 Select Target Network (选择目标网络)下面,点击 Rescan Networks (重新扫描网络)按钮。

目标网络的列表会填满。选择无线网络作为目标。这里,我们选择了 WEP 加密的网络。

点击 Fake AP (伪造接入点)标签页。

修改 Access Point ESSID (接入点 ESSID ),将其从 honeypot 修改为不会引起怀疑的名称。这里我们使用 personalnetwork 。

其它选项使用默认。为了开启伪造接入点,点击 Start Face Access Point (开启伪造接入点)按钮。

URL 流量控制

这个类似中间人攻击

打开终端窗口并执行下面的命令,来配置 IP 表使我们能够劫持流量:

sudo echo 1 >> /proc/sys/net/ipv4/ip_forward

下面,我们启动 arpspoof 来毒化从受害者主机到默认网关的流量。这个例子中,我们在局域网中使用 Windows 7 主机,地址为192.168.10.115 。 Arpspoof 有一些选项,包括:

-i 允许我们选择目标接口。这里我们选择 wlan0 。

-t 允许我们指定目标。

整个命令的语法是 arpspoof – i [interface] – t [target IP address] [destination IP address] 。

sudo arpspoof – i wlan0 -t 192.168.10.115 192.168.10.1

接着,我们执行另一个 arpspoof 命令,它会从上一个命令的目的地(这里是默认网关)取回流量,并使流量经过我们的 Kali 主机。这个例子中,我们的 IP 地址是 192.168.10.110 。

sudo arpspoof – i wlan0 -t 192.168.10.1 192.168.10.110

端口重定向

打开终端窗口并执行下列命令来配置 IP 表,使我们能够劫持流量:

Sudo echo 1 >> /proc/sys/net/ipv4/ip_forward

下面,我们启动 arpspoof 来毒化去往默认网关的流量。这个例子中,默认网关的 IP 地址为 192.168.10.1 。 Arpspoof 有一些选项,包括:

-i 允许我们选择目标接口。这里我们选择 wlan0 。

整个命令的语法是 arpspoof – i [interface] [destination IP address] 。

sudo arpspoof – i wlan0 192.168.10.1

接着,我们执行另一个 arpspoof 命令,它会从上一个命令的目的地(这里是默认网关)取回流量,并使流量经过我们的 Kali 主机。这个例子中,我们的 IP 地址是 192.168.10.110 。

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080