BugKuCTF-杂项-writeup 大全?

最近玩了一个 CTF 的练习平台-----BugkuCTF

下面会把一些题目的方法记录下来

先讲一下杂项

1.签到题

只要关注公众号就可以得到 flag---开胃菜

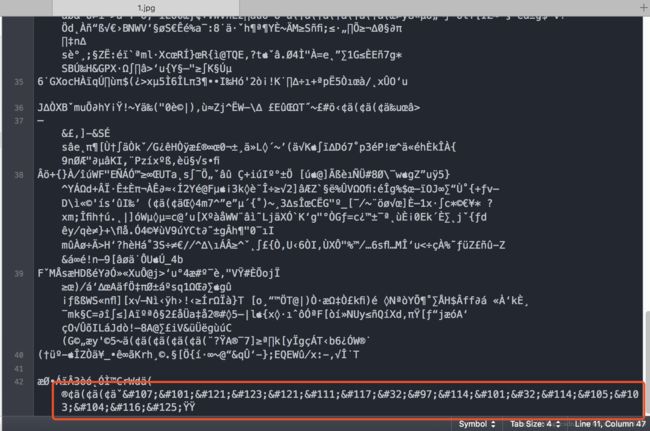

2.这是一张单纯的图片

网站上打开是无法加载,将图片保存到本地是个小兔子,然后用编辑器打开图片,发现了最下面一行的 unicode 编码,解密就有 flag

3.隐写

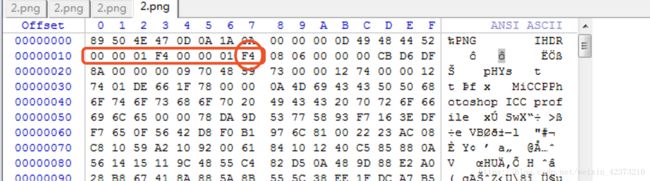

下载2.rar,解压后得到2.png。

首先查看图片属性,没有找到 flag。

然后放到 binwalk 里面,发现有 zlib 的文件,但是没有发现别的信息。

最后放到 windows 里面用系统图片查看器可以正常打开图片,想到可能是照片的宽和高信息被改了,扔到 winhex 中尝试改宽高信息后发现是高被改了,将高修改为和宽一致即可得到 flag

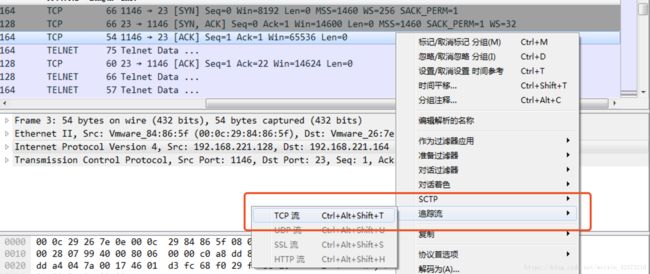

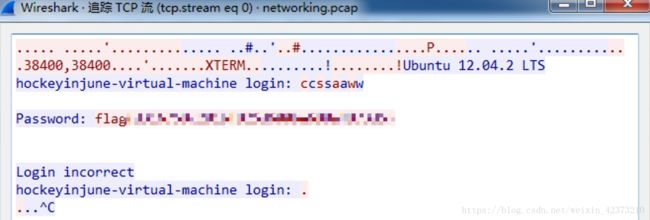

4.telnet

这个比较简单,因为之前玩过 wireshark所以下载下来的是networking.pacp,将这个数据包放到 wireshark中,任意一处右键追踪流,TCP 流,即可发现 flag

5.眼见非实(ISCCTF)

这套题下载 zip 压缩包后放到kali 里面解压

发现是一个破损的 docx,然后用 binwalk 查看后发现是个压缩文件,改后缀解压后得到一个文件夹

打开第一个文件,发现其中有很多partName 后写的是目录下的xml 文件,感觉有个能某一个文件里面有 flag

先打开 document.xml果不其然发现了 flag

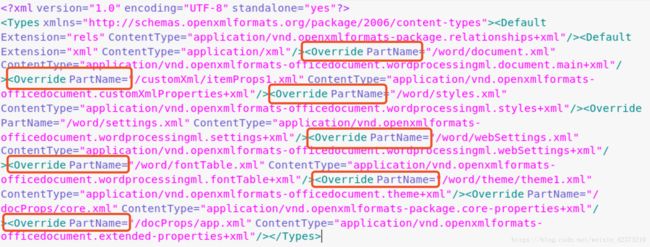

6.又一张图片,还单纯吗

这次应对这个照片用到了StegSolve 工具。用Analyse-->Frame Browser可以看到有2帧的图片,第二个就是 flag

7.猜

文章就说 flag 是某个人的全拼,我猜可能是名气比较大的人,直接把图片保存下来用百度识图上传。flag 到手

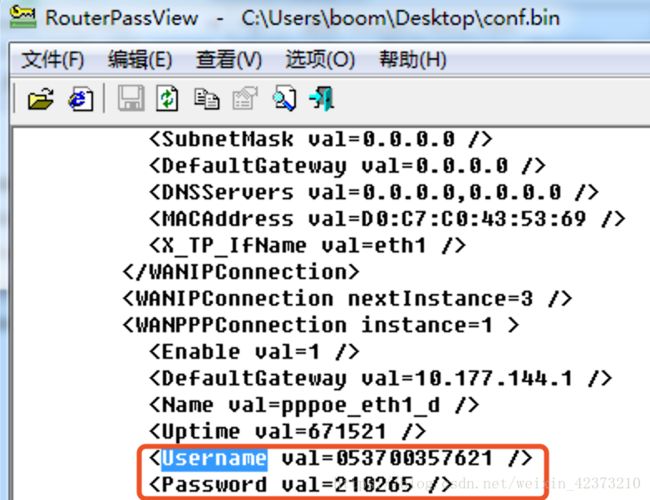

8.宽带信息泄露

发现下载的是一个 conf.bin的文件,百度后发现是路由器的备份配置文件,用工具Router_Pass_View可以直接打开

之后由于提示是宽带用户名,直接 ctrl+F 搜索 username 即可得到 flag

9.隐写2

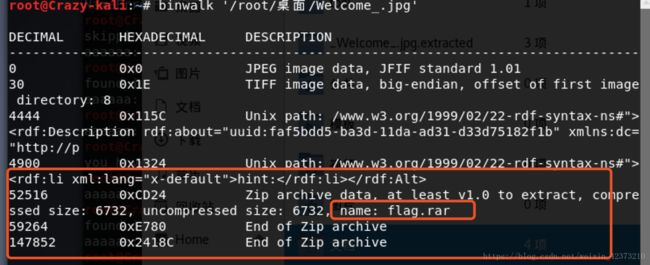

如果完成了隐写1那么到了这里应该就能有基本的思路,将welcome_.jpg放到 binwalk 中可以看到图片里面含有 zip 压缩文件,并且发现了 flag.rar的文件。证明找对了!

这里使用foremost工具分离,分离后在 home 目录下的output文件夹里,经过又一层解压缩后找到了 flag.rar和提示.jpg。

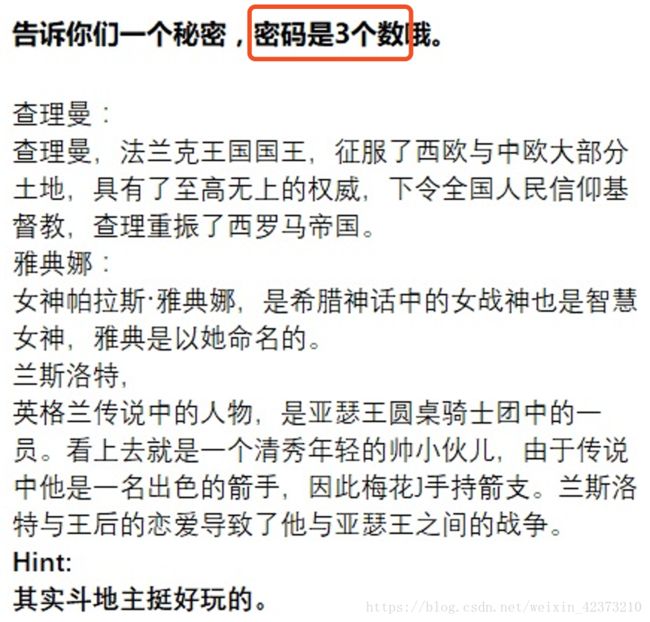

首先打开提示.jpg,开始划重点,没错就是这一个信息,其余都是无用信息。

接下来生成一个3位数的字典,考虑到接下来可能还会用到此字典,就写了个 python 脚本来生成字典,很简洁很高效,可修改位数

import string

s = string.digits

f = open('evil.txt', 'w')

for i in s:

for j in s:

for k in s:

f.write(i+j+k+'\n')

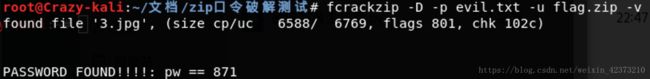

f.close()之后用kali 自带的fcrackzip工具解密,得到解密密码871。

这里另外解释一下 fcrackzip 命令的含义:

-D 就是用的字典模式 -p指定起始破解密码 -u这个参数是为了显示密码用 -v是展示更多信息

输入密码解压后得到一个3.jpg ,用StegSolve 工具的file format进行分析,发现Ascii码处出现 flag

别以为到这里就完了,这个 flag 是一个 base64加密,经过解密后获得真正的 flag

10.多种方法解决

本题我用的方法如下:

首先下载了一个 zip 文件,解压缩后得到KEY.exe,将 exe 扩展名改为 txt 后可以看到是base64加密的密文

用在线解密工具将base64密文还原为图片,发现了和本题提示相同的二维码,用手机扫描二维码后得到 flag

11.linux

下载下来本题的1.tar.gz 压缩包,提示为 linux 基础问题,所以直接解压得到了文件夹里面是 flag

既然是 linux 基础问题,接着用 cd到 test 目录下用 vi flag即可打开 flag,文件比较大最好用 vi 命令,然后一点点浏览即可找到 key。ps:这里需要把命令终端窗口最大化才能看到 key,不然就被遮挡住了。

12.中国菜刀

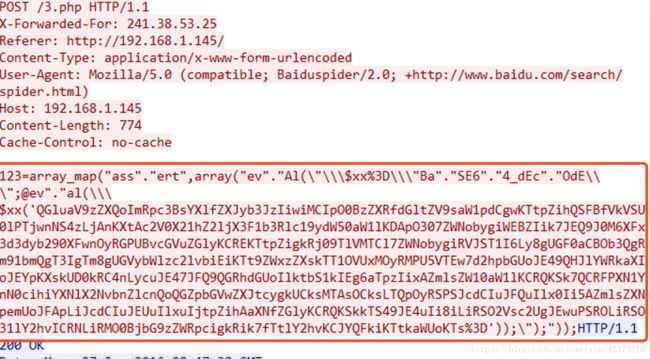

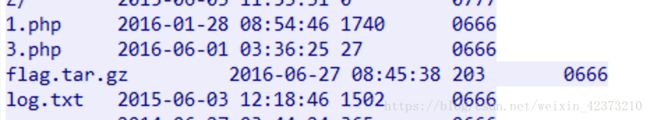

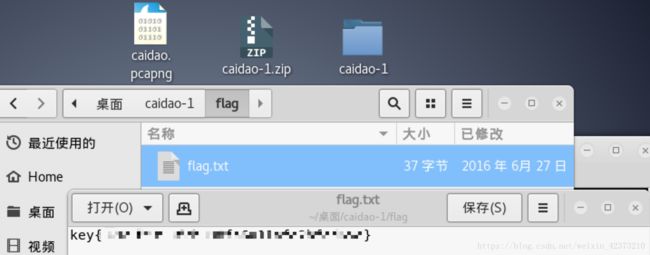

国产神器啊哈哈,下载好压缩文件后,解压得到caidao.pcapng,不用说又是数据包,放到 wireshark 中追踪数据流可以看到

第一时间还去解密了 base64,发现是一些配置文件,回去继续往下浏览发现了重点-flag.tar.gz。

然后想到会不会是隐藏了压缩包文件,于是把数据包文件放到 binwalk 下看一下,发现了在7747块偏移后是一个zip 的压缩包

用命令开始分离压缩包,用dd命令分离 dd if=caidao.pcapng of=caidao-1.zip skip=7747 bs=1

得到压缩包后解压,获得 flag

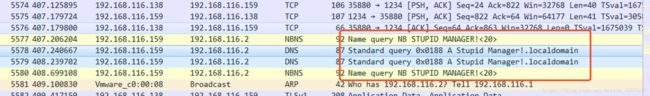

13.这么多数据包

下载了数据包后放到 wireshark 中去解析,发现真的有很多数据包...

按照本题的提示先找到 getshell 的流,开始寻找ing。发现从104开始就是 TCP 一连串的端口扫描,继续看下去发现了比较有意思的。

追踪一下 TCP 流,可以判断该攻击开始于5542,在下面发现base64加密的文件,不出意外应该是 flag。

果然解密后出现 flag。

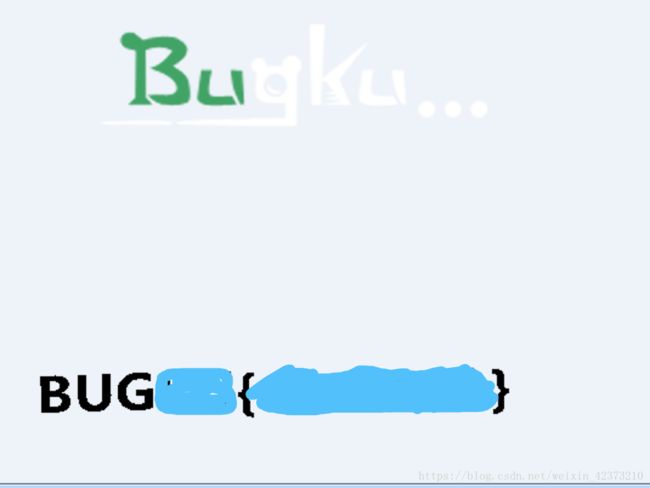

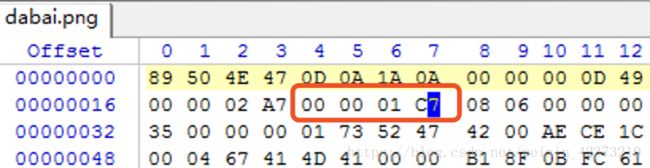

14.隐写3

下载图片后在 mac 中发现不能打开 png 图片,而在 windows 里面可以直接打开,从而根据之前的题型判断图片被改了高。

然后用 winhex 打开图片,不断改高值,发现图片慢慢变高,最后修改为C7的时候发现了 flag。

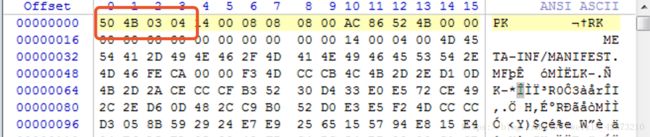

15做个游戏(08067CTF)

下载一个.jar 的文件,提示坚持60秒

打开是一个游戏,然后发现坚持到60秒太困难了,索性放到 windows 里用 winhex 查看一下文件,发现头文件是PK,是压缩文件,将后缀修改后可以解压。

解压后发现有一个文件夹里是 java 程序的 class 文件,需要java反编译来查看一下,百度工具由于是 macOS 系统就选择了这款

下载好之后打开 class 文件,挨个找后在PlaneGameFrame.class中的 printinfo 中找到了 flag。 (flag经过 Base64加密)

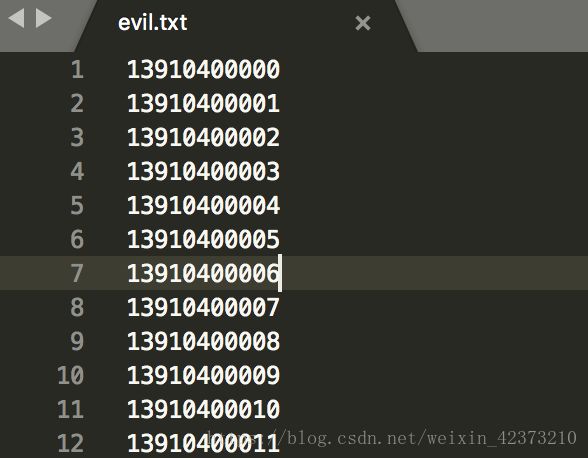

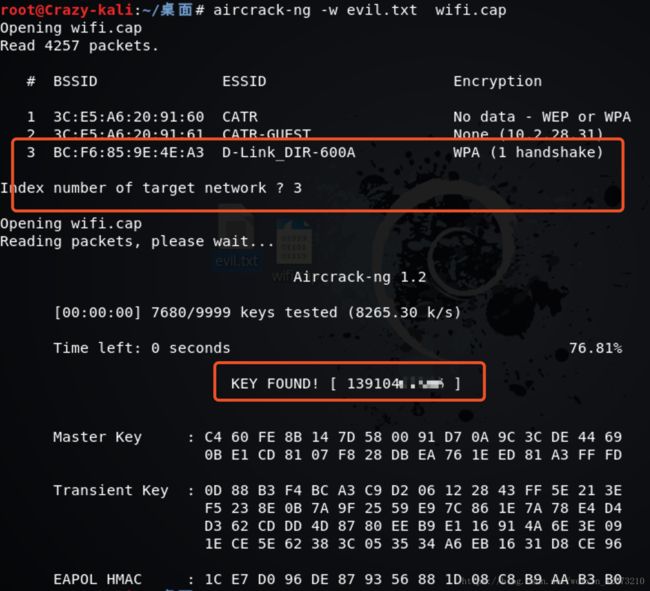

16.想蹭网先解开密码

首先下载wifi.cap 文件,密码为手机号,给了前7位1391040,电话号码一共11位,用脚本生成一个四位数的密码然后加入前缀就是我们的密码字典文件了。

这里可以利用wifi.cap专用破解工具aircrack-ng -w "字典文件" ".cap 文件"进行破解 wifi.cap 文件密码。得到 KEY。

17.linux2

和之前linux一样的思路,这次用 notepad++打开 搜索一下 key 即可,丝毫和 linux 无关。