iptables理解

iptables概述:

netfilter/iptables : IP信息包过滤系统,它实际上由两个组件netfilter 和 iptables 组成。

netfilter/iptables 关系:

netfilter 组件也称为内核空间(kernelspace),是内核的一部分,由一些信息包过滤表组成,这些表包含内核用来控制信息包过滤处理的规则集。

iptables 组件是一种工具,也称为用户空间(userspace),它使插入、修改和除去信息包过滤表中的规则变得容易。

netfilter/iptables 后期简称为:iptables。 iptables是基于内核的防火墙,功能非常强大,iptables内置了filter,nat和mangle三张表。所有规则配置后,立即生效,不需要重启服务。

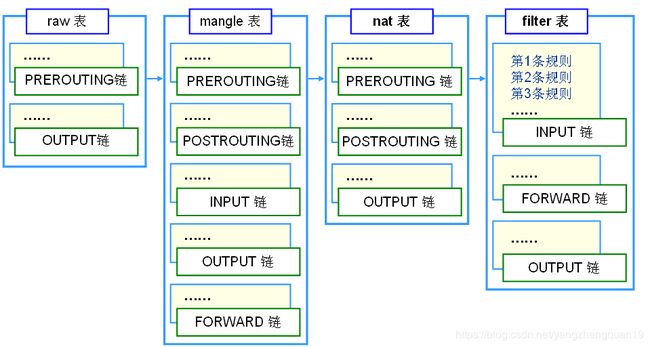

三张表介绍:

filter负责过滤数据包,包括的规则链有,input,output和forward;

nat则涉及到网络地址转换,包括的规则链有,prerouting,postrouting和output;

mangle表则主要应用在修改数据包内容上,用来做流量整形的,给数据包打个标识,默认的规则链有:INPUT,OUTPUT、 forward,POSTROUTING,PREROUTING;

五个链:

input匹配目标IP是本机的数据包,

output 出口数据包 , 一般不在此链上做配置

forward匹配流经本机的数据包,

prerouting用来修改目的地址,用来做DNAT 。如:把内网中的80端口映射到路由器外网端口上

postrouting用来修改源地址用来做SNAT。 如:内网通过路由器NAT转换功能实现内网PC机通过一个公网IP地址上网。

iptables三个表,5个链接,结构:

Raw [rɔ:]表:用于处理异常,包括的规则链有,prerouting,output; 一般使用不到。

例:查看raw表中的内容:

[root@moko15 ~]# iptables -t raw -L

Chain PREROUTING (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

表->链->规则

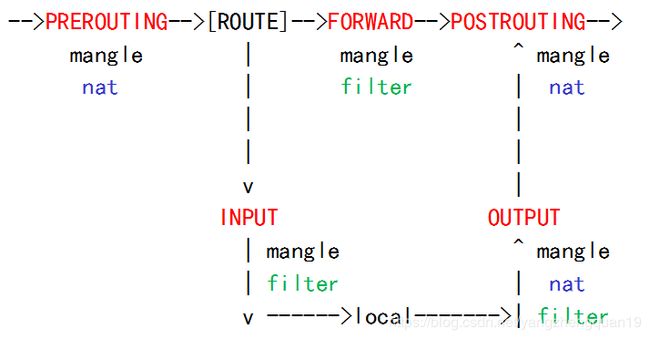

iptables过滤封包流程

总结: 整体数据包分两类: 1、发给防火墙本身的数据包 ;2、需要经过防火墙的数据包

① 当一个数据包进入网卡时,它首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

② 如果数据包就是进入本机的,它就会沿着图向下移动,到达INPUT链。数据包到了INPUT链后,任何进程都会收到它。

本机上运行的程序可以发送数据包,这些数据包会经过OUTPUT链,然后到达POSTROUTING链输出。

③ 如果数据包是要转发出去的,且内核允许转发,数据包就会如图所示向右移动,经过FORWARD链,然后到达POSTROUTING链输出。

总结: 整体数据包分两类: 1、发给防火墙本身的数据包 ;2、需要经过防火墙的数据包

注意:规则的次序非常关键,谁的规则越严格,应该放的越靠前,而检查规则的时候,是按照从上往下的方式进行检查的。

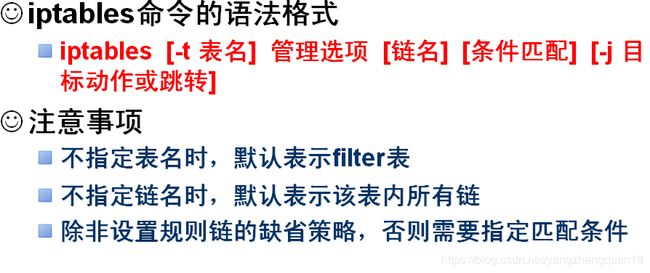

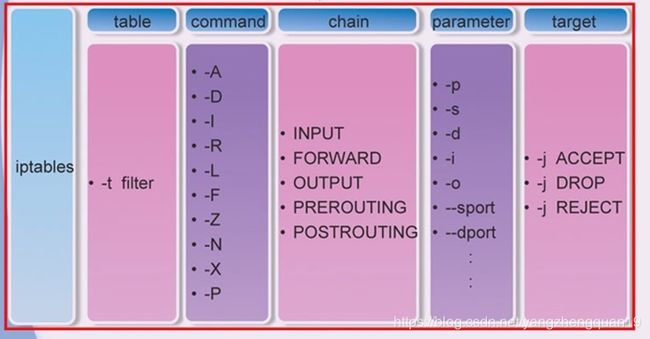

iptables语法总结:

例1:iptables命令使用方法

- iptables [-t 要操作的表]

<操作命令>

[要操作的链]

[规则号码]

[匹配条件]

[-j 匹配到以后的动作]

- 操作命令(-A、-I、-D、-P、-F)

- 查看命令(-[vnx]L)

-A <链名> APPEND,追加一条规则(放到最后)

例如:

iptables -t filter -A INPUT -j DROP #拒绝所有人访问服务器

在 filter 表的 INPUT 链里追加一条规则(作为最后一条规则)

匹配所有访问本机 IP 的数据包,匹配到的丢弃

-I <链名> [规则号码] INSERT,插入一条规则

例如:

iptables -I INPUT -j DROP

在 filter 表的 INPUT 链里插入一条规则(插入成第 1 条)

iptables -I INPUT 3 -j DROP

在 filter 表的 INPUT 链里插入一条规则(插入成第 3 条)

注意: 1、-t filter 可不写,不写则自动默认是 filter 表

2、-I 链名 [规则号码],如果不写规则号码,则默认是 1

3、确保规则号码 ≤ (已有规则数 + 1),否则报错

-R num:Replays替换/修改第几条规则

格式:iptables –t filter -R INPUT 3 ………… 修改filter的INPUT链第三条规则

-D <链名> <规则号码 | 具体规则内容> DELETE,删除一条规则

例如:

[root@moko15 ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

DROP all -- anywhere anywhere

iptables -D INPUT 1(按号码匹配)

删除 filter 表 INPUT 链中的第1条规则(不管它的内容是什么)

[root@moko15 ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

iptables -D INPUT -s 192.168.0.1 -j DROP(按内容匹配)

删除 filter 表 INPUT 链中内容为“-s 192.168.0.1 -j DROP”的规则

(不管其位置在哪里)

注意:

1、若规则列表中有多条相同的规则时,按内容匹配只删除序号最小的一条

2、按号码匹配删除时,确保规则号码 ≤ 已有规则数,否则报错

3、按内容匹配删除时,确保规则存在,否则报错

-P <链名> <动作> POLICY,设置某个链的默认规则

例如:

[root@moko15 ~]# iptables -L #查看默认规则是ACCEPT [əkˈsept]

Chain INPUT (policy ACCEPT)

target prot opt source destination

iptables -P INPUT DROP

设置 filter 表 INPUT 链的默认规则是 DROP

[root@moko15 ~]# iptables -L #查看已经变为DROP

Chain INPUT (policy DROP)

target prot opt source destination

注意:

当数据包没有被规则列表里的任何规则匹配到时,按此默认规则处理。动作前面不能加 –j,这也是唯一一种匹配动作前面不加 –j 的情况。

-F [链名] FLUSH,清空规则

例如:

添加规则:

[root@moko15 ~]# iptables -t filter -A INPUT -j DROP

[root@moko15 ~]# iptables -F INPUT #清除INPUT链上的规则

[root@moko15 ~]# iptables -F #清除filter表中所有链上的规则

[root@moko15 ~]# iptables -t nat -F #清空NAT表中 所有链上的规则

[root@moko15 ~]# iptables -t nat -F PREROUTING #清空NAT表中 PREROUTING链上的规则

注意:

1、-F 仅仅是清空链中规则,并不影响 -P 设置的默认规则。 需要手动改:

[root@moko15 ~]# iptables -P INPUT ACCEPT

2、-P 设置了 DROP 后,使用 -F 一定要小心!!!

##在生产环境中,使用-P DROP 这条规则,一定要小心,设置之前最好配置下面两个任务计划,否则容易把自己drop掉,链接不上远程主机。

配置crontab :

*/15 * * * * iptables -P INPUT ACCEPT

*/15 * * * * iptables –F

3、如果不写链名,默认清空某表里所有链里的所有规则

-Z 将封包计数器归零

iptables -Z INPUT

-L [链名] LIST,列出规则

v:显示详细信息,包括每条规则的匹配包数量和匹配字节数

x:在 v 的基础上,禁止自动单位换算(K、M)

n:只显示 IP 地址和端口号码,不显示域名和服务名称

--line-number 可以查看到规则号

例如:

iptables -L

粗略列出 filter 表所有链及所有规则

iptables -t nat -vnL

用详细方式列出 nat 表所有链的所有规则,只显示 IP 地址和端口号

iptables -t nat -vxnL PREROUTING

用详细方式列出 nat 表 PREROUTING 链的所有规则以及详细数字,不反解

互动: iptables -L -n 可以执行成功

iptables -Ln 是否可以执行成功?

匹配条件

- 流入、流出接口(-i、-o)

- 来源、目的地址(-s、-d)

- 协议类型 (-p)

- 来源、目的端口(--sport、--dport)

按网络接口匹配

-i <匹配数据进入的网络接口> #此参数主要应用于nat表,例如目标地址转换

例如:

-i eth0

匹配是否从网络接口 eth0 进来

-i ppp0

匹配是否从网络接口 ppp0 进来

-o 匹配数据流出的网络接口

例如:

-o eth0

-o ppp0

按来源目的地址匹配

-s <匹配来源地址>

可以是 IP、 网段、域名,也可空(任何地址)

例如:

-s 192.168.0.1 匹配来自 192.168.0.1 的数据包

-s 192.168.1.0/24 匹配来自 192.168.1.0/24 网络的数据包

-s 192.168.0.0/16 匹配来自 192.168.0.0/16 网络的数据包

-d <匹配目的地址>

可以是 IP、 网段、域名,也可以空

例如:

-d 202.106.0.20 匹配去往 202.106.0.20 的数据包

-d 202.106.0.0/16 匹配去往 202.106.0.0/16 网络的数据包

-d www.abc.com 匹配去往域名 www.abc.com 的数据包

按协议类型匹配

-p <匹配协议类型>

可以是 TCP、UDP、ICMP 等,也可为空

例如:

-p tcp

-p udp

-p icmp --icmp-type 类型

ping: type 8 pong: type 0

按来源目的端口匹配

--sport <匹配源端口>

可以是个别端口,可以是端口范围

例如:

--sport 1000 匹配源端口是 1000 的数据包

--sport 1000:3000 匹配源端口是 1000-3000 的数据包(含1000、3000)

--sport :3000 匹配源端口是 3000 以下的数据包(含 3000)

--sport 1000: 匹配源端口是 1000 以上的数据包(含 1000)

--dport <匹配目的端口>

可以是个别端口,可以是端口范围

例如:

--dport 80 匹配目的端口是 80 的数据包

--dport 6000:8000 匹配目的端口是 6000-8000 的数据包(含6000、8000)

--dport :3000 匹配目的端口是 3000 以下的数据包(含 3000)

--dport 1000: 匹配目的端口是 1000 以上的数据包(含 1000)

注意:--sport 和 --dport 必须配合 -p 参数使用

匹配应用举例

1、端口匹配

-p udp --dport 53

匹配网络中目的端口是 53 的 UDP 协议数据包

2、地址匹配

-s 10.1.0.0/24 -d 172.17.0.0/16

匹配来自 10.1.0.0/24 去往 172.17.0.0/16 的所有数据包

3、端口和地址联合匹配

-s 192.168.0.1 -d www.abc.com -p tcp --dport 80

匹配来自 192.168.0.1,去往 www.abc.com 的 80 端口的 TCP 协议数据包

注意:

1、--sport、--dport 必须联合 -p 使用,必须指明协议类型是什么

2、条件写的越多,匹配越细致,匹配范围越小

4 动作(处理方式)

- ACCEPT

- DROP

- SNAT

- DNAT

- MASQUERADE

-j ACCEPT

通过,允许数据包通过本链而不拦截它

例如:

iptables -A INPUT -j ACCEPT

允许所有访问本机 IP 的数据包通过

-j DROP

丢弃,阻止数据包通过本链而丢弃它

例如:

iptables -A FORWARD -s 192.168.80.39 -j DROP

阻止来源地址为 192.168.80.39 的数据包通过本机

-j SNAT --to IP[-IP][:端口-端口](nat 表的 POSTROUTING 链)

源地址转换,SNAT 支持转换为单 IP,也支持转换到 IP 地址池(一组连续的 IP 地址)

例如:

[root@moko15 ~]# iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j SNAT --to 1.1.1.1

#将内网 192.168.0.0/24 的原地址修改为 1.1.1.1,用于 NAT

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j SNAT --to 1.1.1.1-1.1.1.10

同上,只不过修改成一个地址池里的 IP

-j DNAT --to IP[-IP][:端口-端口](nat 表的 PREROUTING 链)

目的地址转换,DNAT 支持转换为单 IP,也支持转换到 IP 地址池

(一组连续的 IP 地址)

例如:

表达方式1:把从 eth0 进来的要访问 TCP/80 的数据包目的地址改为 192.168.0.1.

[root@moko15 ~]# iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to 192.168.0.1

表达方式2:

[root@moko15 ~]# iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 81 -j DNAT --to 192.168.0.1:81

表达方式3:把从 eth0 进来的要访问 TCP/80 的数据包目的地址改为 192.168.0.1-192.169.1.10

[root@moko15 ~]# iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to 192.168.0.1-192.169.0.10

-j MASQUERADE 伪装

动态源地址转换(动态 IP 的情况下使用)

例如:

[root@moko15 ~]# iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -o eth0 -j MASQUERADE

将源地址是 192.168.0.0/24 的数据包进行地址伪装,转换成eth0上的IP地址。eth0为路由器外网出口IP地址

附加模块

- 按包状态匹配 (state)

- 按来源 MAC 匹配(mac)

- 按包速率匹配 (limit)

- 多端口匹配 (multiport)

按包状态匹配 (state)

-m state --state 状态

状态:NEW、RELATED、ESTABLISHED、INVALID

NEW:有别于 tcp 的 syn #如果我们发送一个流的初始化包,状态就会在OUTPUT链 里被设置为NEW,当我们收到回应的包时,状态就会在PREROUTING链里被设置为ESTABLISHED。如果第一个包不是本地产生的,那就会在PREROUTING链里被设置为NEW状 态。

ESTABLISHED:连接态

RELATED:衍生态,与 conntrack 关联(FTP)

INVALID:不能被识别属于哪个连接或没有任何状态

例如:

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

四个状态:

| State(状态) |

Explanation(注释) |

| NEW |

NEW说明这个包是我们看到的第一个 包。意思就是,这是conntrack模块看到的某个连接第一个包,它即将被匹配了。比如,我们看到一个SYN 包,是我们所留意的连接的第一个包,就要匹配它。第一个包也可能不是SYN包,但它仍会被认为是NEW状态。这样做有时会导致一些问题,但对某些情况是有非常大的帮助的。例如,在 我们想恢复某条从其他的防火墙丢失的连接时,或者某个连接已经超时,但实际上并未关闭时。 |

| ESTABLISHED |

ESTABLISHED已经注意到两个方向上 的数据传输,而且会继续匹配这个连接的包。处于ESTABLISHED状态的连接是非常容 易理解的。只要发送并接到应答,连接就是ESTABLISHED的了。一个连接要从NEW变 为ESTABLISHED,只需要接到应答包即可,不管这个包是发往防火墙的,还是要由防 火墙转发的。ICMP的错误和重定向等信息包也被看作是ESTABLISHED,只要它们是我 们所发出的信息的应答。 |

| RELATED |

RELATED是个比较麻烦的状态。当一 个连接和某个已处于ESTABLISHED状态的连接有关系时,就被认为是RELATED的了。换句话说,一个连接要想 是RELATED的,首先要有一个ESTABLISHED的连接。这个ESTABLISHED连接再产生一个主连接之外的连接,这 个新的连接就是RELATED的了,当然前提是conntrack模块要能理解RELATED。ftp是个很好的例子,FTP-data 连接就是和FTP-control有RELATED的。还有其他的例子,比如,通过IRC的DCC连接。有了这个状态,ICMP应 答、FTP传输、DCC等才能穿过防火墙正常工作。注意,大部分还有一些UDP协议都依赖这个机制。这些协议 是很复杂的,它们把连接信息放在数据包里,并且要求这些信息能被正确理解。 |

| INVALID |

INVALID说明数据包不能被识别属于 哪个连接或没有任何状态。有几个原因可以产生这种情况,比如,内存溢出,收到不知属于哪个连接的ICMP 错误信息。一般地,我们DROP这个状态的任何东西。 |

这些状态可以一起使用,以便匹配数据包。这可以使我们的防火墙非常强壮和有效。以前,我们经常打 开1024以上的所有端口来放行应答的数据。现在,有了状态机制,就不需再这样了。因为我们可以只开放那些有应答数据的端口,其他的都可以关闭。这样就安全多了。

按来源 MAC 匹配(mac)

-m mac --mac-source MAC

匹配某个 MAC 地址

例如:

iptables -A FORWARD -m mac --mac-source xx:xx:xx:xx:xx:xx -j DROP

阻断来自某 MAC 地址的数据包,通过本机

注意:

报文经过路由后,数据包中原有的 mac 信息会被替换,所以在路由后的 iptables 中使用 mac 模块是没有意义的

按包速率匹配 (limit)

-m limit --limit 匹配速率 [--burst 缓冲数量]

用一定速率去匹配数据包

例如:

iptables -A FORWARD -d 192.168.0.1 -m limit --limit 50/s -j ACCEPT

iptables -A FORWARD -d 192.168.0.1 -j DROP

注意:

limit 英语上看是限制的意思,但实际上只是按一定速率去匹配而已,50/s表示1秒中转发50个数据包,要想限制的话后面要再跟一条 DROP

多端口匹配 (multiport)

-m multiport <--sports|--dports|--ports> 端口1[,端口2,..,端口n]

一次性匹配多个端口,可以区分源端口,目的端口或不指定端口

例如:

iptables -A INPUT -p tcp -m multiport --dports 21,22,25,80,110 -j ACCEPT

注意:

必须与 -p 参数一起使用

保存:service iptables save

实战举例1

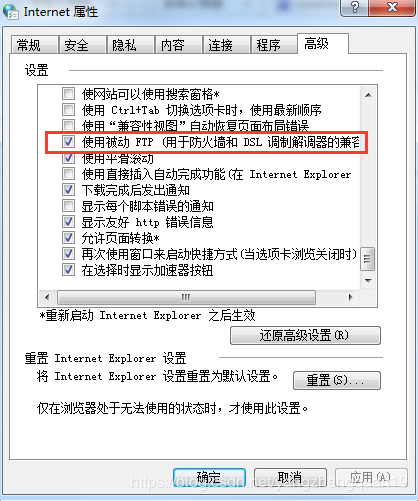

配置vsftp服务器主动模式iptables规则:

iptables配置FTP的主动和被动模式

FTP协议有两种工作方式:PORT方式和PASV方式,中文意思为主动式和被动式。

Port模式:ftp server:tcp 21 <------client:dynamic ftp server:tcp 20 ------>client:dynamic

Pasv模式:ftp server:tcp 21 <----client:dynamic ftp server:tcp dynamic <----client:dynamic

PORT(主动)方式的连接过程是:客户端向服务器的FTP端口(默认是21)发送连接请求,服务器接受连接,建立一条命令链路。当需要传送数据时,客户 端在命令链路上用PORT命令告诉服务器:“我打开了XXXX端口,你过来连接我”。于是服务器从20端口向客户端的XXXX端口发送连接请求,建立一条 数据链路来传送数据。

PASV(被动)方式的连接过程是:客户端向服务器的FTP端口(默认是21)发送连接请求,服务器接受连接,建立一条命令链路。当需要传送数据时,服务 器在命令链路上用PASV命令告诉客户端:“我打开了XXXX端口,你过来连接我”。于是客户端向服务器的XXXX端口发送连接请求,建立一条数据链路来 传送数据。

1、开放20、21端口:

# iptables -A INPUT -p tcp --dport 21 -j ACCEPT

# iptables -A INPUT -p tcp --dport 20 -j ACCEPT

[root@moko15 ~]# iptables -A INPUT -i lo -j ACCEPT #默认情况一般服务与本机通讯以127.0.0.1来通讯的。

[root@moko15 ~]# iptables -A INPUT -p tcp -m multiport --dports 21,22,80 -j ACCEPT

[root@moko15 ~]# iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

[root@moko15 ~]# iptables -A INPUT -p icmp -j ACCEPT #允许其他机器 ping 本机

被动模式 connect_from_port_20=NO

Iptables 指南 1.1.19

https://www.frozentux.net/iptables-tutorial/cn/iptables-tutorial-cn-1.1.19.html#STATEMACHINEINTRODUCTION

如果不行:

3、上面还不行的话,再加载FTP额外模块:

modprobe ip_nat_ftp (我 做实验只加载这一块就ok了)

modprobe ip_conntrack

modprobe ip_conntrack_ftp

常用规则:

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

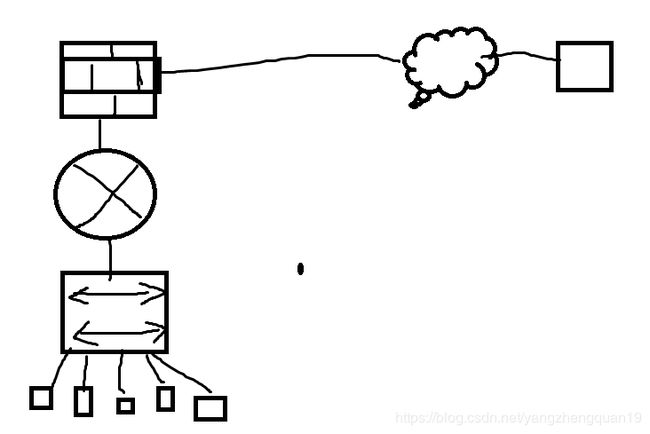

实战举例2

例1:使用iptables防火墙保护公司web服务器。

分析:这允许单服务器的防护。

弄清对外服务对象

书写规则

网络接口 lo 的处理

协议 + 端口的处理

状态监测的处理

具体配置如下:

web服务器端:moko15

客户端: moko16

如果有硬件防火墙:拓扑图:

配置web服务器moko15防火墙:

配置之前,清空下已有的规则,防止规则冲突不生效

[root@moko15 ~]# iptables -A INPUT -i lo -j ACCEPT #放行环回口所有数据

[root@moko15 ~]# iptables -A INPUT -p tcp -m multiport --dports 22,80 -j ACCEPT

或:

[root@moko15 ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT

[root@moko15 ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT

[root@moko15 ~]# iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

#允许已经建立tcp连接的包以及该连接相关的包通过。状态防火墙能识别TCP或者UDP会话。非状态防火墙只能根据端口识别,不能识别会话

[root@moko15 ~]# iptables -P INPUT DROP

注:一般iptables,OUTPUT出口一般都放行,不需要在出口上做限制。这样允许服务器主动访问外网所有数据。

启动web服务器:

[root@moko15 ~]# service httpd start

Starting httpd: [ OK ]

[root@moko15 ~]# yum install vsftpd -y #安装ftp服务器并开起

[root@moko15 ~]# service vsftpd start

Starting vsftpd for vsftpd: [ OK ]

moko16安装:

[root@moko16 ~]# yum install elinks -y

测试web访问

[root@moko16 ~]# elinks 192.168.1.63

在windows 测试访问http://192.168.1.63 可以访问; 测试FTP无法访问

测试vsftpd:拒绝访问

[root@moko16 ~]# rpm -ivh /mnt/Packages/lftp-4.0.9-1.el6.x86_64.rpm

[root@moko16 ~]# lftp 192.168.1.63

lftp 192.168.1.63:~> ls #可以看到连接并断开了

`ls' at 0 [Connecting...]

查看配置结果:

[root@moko15 ~]# iptables -L -n #对比 加参数-n和不加-n参数区别

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 multiport dports 22,80

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

[root@moko15 ~]# iptables -L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT all -- anywhere anywhere

ACCEPT tcp -- anywhere anywhere multiport dports ssh,http

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

ACCEPT tcp -- anywhere anywhere tcp dpt:http

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

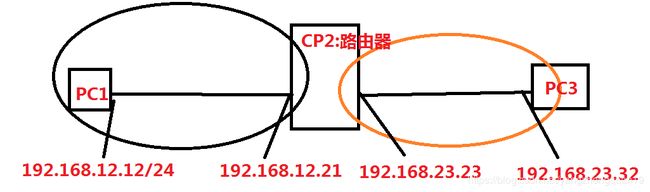

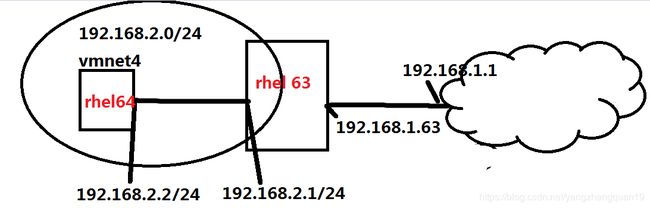

例2:使用iptables搭建路由器,通过SNAT功能,使内网PC机,可以上网。

- 弄清网络拓扑

扩展,IP地址命名技巧: 方法一:以两个设备名称定义相邻的网段。适用于做多个网段的实验

方法二: 从左到右,依次命名。地址1给核心设备 如下:

实验环境:

moko15做路由器,moko16做客户端

需求: 使moko16可以通过moko15上网。

配置:moko15

添加两个网卡,配置eth0为桥接,eth1为vmnet4模式。

配置eth1的IP地址为:192.168.2.1 /24

启用内核路由转发功能:临时生效

[root@moko15 ~]#echo "1" > /proc/sys/net/ipv4/ip_forward

永久生效:

[root@moko15 ~]# vim /etc/sysctl.conf

改:#net.ipv4.ip_forward = 0

为: net.ipv4.ip_forward = 1

改完使配置生效:

[root@moko15 ~]# sysctl -p

配置之前,把前面的规则去除了,否认会达不到一定的效果

iptables -P INPUT ACCEPT

iptables -F

配置SNAT:

[root@moko15 ~]#iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -j SNAT --to 192.168.1.63

或:iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

配置客户端moko16:

修改moko16 eth0网卡模式为vmnet4

配置eth0 IP,网关,DNS:

[root@moko16 ~]# cat /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0

NM_CONTROLLED=yes

IPADDR=192.168.2.2

NETMASK=255.255.255.0

GATEWAY=192.168.2.1 ##网关指向moko15的eth1地址

DNS1=223.5.5.5

ONBOOT=yes

TYPE=Ethernet

。。。

NAME="eth0"

HWADDR=00:0C:29:12:EC:1E

[root@moko16 ~]# service network restart

测试:

ping 192.168.1.1

ping baidu.com

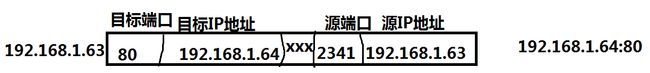

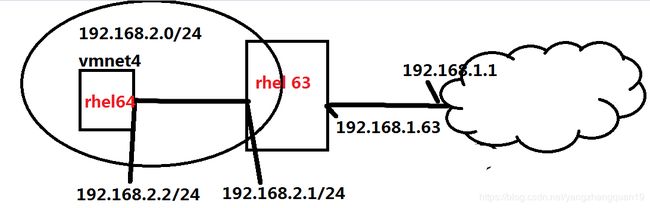

例3使用DNAT 功能,把内网web服务器端口映射到路由器外网

实验环境:

moko16:IP:192.168.2.2 网卡属于:Vmnet4

moko15: eth1 : IP:192.168.2.1 网卡属于:Vmnet4

需求:把16的80端口映射到15的80端口,客户端访问192.168.1.63:80 即可访问192.168.2.2:80的内容

moko16,开启动httpd服务,首页内容为: 192.168.2.2

moko16:

[root@moko16 ~]# yum install httpd -y

[root@moko16 ~]# /etc/init.d/httpd start

[root@moko16 ~]# echo 192.168.2.2 > /var/www/html/index.html

测试:

moko15 通过elinks 访问192.168.2.2正常

你物理机(IP:192.168.1.224)通过浏览器访问192.168.2.2不正常。因为192.168.1.224无法访问到内网服务器192.168.2.2。

做DNAT端口映射:

moko15:

[root@moko15 ~]# iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to 192.168.2.2:80

或:

[root@moko15 ~]# iptables -t nat -A PREROUTING -d 192.168.1.63 -p tcp --dport 80 -j DNAT --to 192.168.2.2:80

查看两者区别:

[root@moko15 ~]# iptables -t nat -L -n

Chain PREROUTING (policy ACCEPT)

target prot opt source destination

DNAT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:80 to:192.168.2.2:80

DNAT tcp -- 0.0.0.0/0 192.168.1.63 tcp dpt:80 to:192.168.2.2:80

测试:宿主机浏览器访问:192.168.0.63:80 即可访问到64的内容

如果是ADSL则为:

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 81 -j DNAT --to 192.168.0.2:80

iptables命令使用总则总结:

- 所有链名必须大写

INPUT/OUTPUT/FORWARD/PREROUTING/POSTROUTING

- 所有表名必须小写

filter/nat/mangle

- 所有动作必须大写

ACCEPT/DROP/SNAT/DNAT/MASQUERADE

- 所有匹配必须小写

-s/-d/-m

关于SNAT和DNAT的区别:

NAT(Net Address Trancelate)是将局域网里的内部地址(如192.168.0.x)转换成公网(Internet)上合法的IP地址(如202.202.12.11),以使内部地址能像有公网地址的主机一样上网。这个优于代理服务器,能做直接访问外部IP地址,但NAT往往会过滤掉部分UDP数据包。

借助于NAT,私有(保留)地址的"内部"网络通过路由器发送数据包时,私有地址被转换成合法的IP地址,一个局域网只需使用少量IP地址(甚至是1个)即可实现私有地址网络内所有计算机与Internet的通信需求。

NAT将自动修改IP报文的源IP地址和目的IP地址,Ip地址校验则在NAT处理过程中自动完成。有些应用程序将源IP地址嵌入到IP报文的数据部分中,所以还需要同时对报文的数据部分进行修改,以匹配IP头中已经修改过的源IP地址。否则,在报文数据部分嵌入IP地址的应用程序就不能正常工作。

SNAT是指在数据包从网卡发送出去的时候,把数据包中的源地址部分替换为指定的IP,这样,接收方就认为数据包的来源是被替换的那个IP的主机

DNAT,就是指数据包从网卡发送出去的时候,修改数据包中的目的IP,表现为如果你想访问A,可是因为网关做了DNAT,把所有访问A的数据包的目的IP全部修改为B,那么,你实际上访问的是B

因为,路由是按照目的地址来选择的,因此,DNAT是在PREROUTING链上来进行的,而SNAT是在数据包发送出去的时候才进行,因此是在POSTROUTING链上进行的